Esta publicación es parte de una serie de blogs continuos que examinan "Certezas" (predicciones que están casi garantizadas de ocurrir) y "Posibilidades más remotas" (predicciones que son menos probables de ocurrir) en ciberseguridad durante 2017.

Esto es lo que vemos venir en el mapa de amenazas para el 2017:

Certezas

El modelo de negocios del ransomware se traslada a nuevas plataformas

Como destacamos en nuestro informe de mayo, el ransomware no es un problema de malware, es un modelo de negocios criminal. El malware es, normalmente, el mecanismo mediante el cual los atacantes secuestran sistemas para pedir rescate, pero es simplemente un medio para alcanzar un fin. Como lo mencionamos en nuestro informe, el modelo de negocios del ransomware requiere que un atacante logre cinco tareas de manera exitosa:

- Tomar control de un sistema o dispositivo. Este puede ser una computadora, un teléfono móvil o cualquier otro sistema capaz de ejecutar software.

- Evitar que el dueño tenga acceso a este. Esto puede suceder mediante el uso de cifrado, pantallas de bloqueo o simplemente tácticas de amenaza, como se describen posteriormente en este informe.

- Alertar al dueño acerca de que el dispositivo ha sido secuestrado para pedir rescate, e indicar el método de pago y la suma a pagar. Mientras que este paso puede resultar evidente, uno debe recordar que los atacantes y las víctimas suelen hablar idiomas diferentes, viven en distintas partes del mundo y poseen habilidades técnicas muy diferentes.

- Aceptar el pago del dueño del dispositivo. Si el atacante no puede recibir el pago y, aún más importante, recibir el pago sin convertirse en el objeto de la justicia, los primeros tres pasos habrán sido en vano.

- Devolver el acceso completo al dueño del dispositivo una vez que se haya recibido el pago. Mientras que un atacante puede disfrutar de un éxito efímero al aceptar pagos y no devolver el acceso a los dispositivos, con el tiempo esto destruirá la efectividad del esquema. Nadie paga un rescate si cree que sus datos de valor no le serán devueltos.

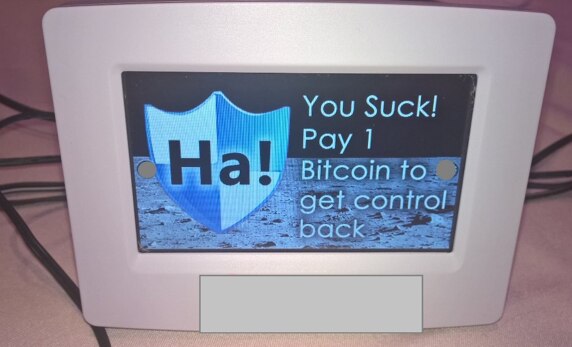

El modelo de negocios del ransomware puede apuntar a cualquier dispositivo, sistema o dato, cuando alguien puede realizar estas cinco tareas. En DEFCON 24 en agosto de 2016, los investigadores de Pen Test Partners demostraron cómo apoderarse de un termostato conectado a Internet y bloquear sus controles antes de mostrar una nota de rescate (Figura 1) que exigía el pago de un Bitcoin.

Figura 1: Nota de rescate que se mostraba en un termostato conectado a Internet en DEFCON 24

Si bien este no fue un ataque en vivo, se espera que una pantalla similar aparezca en un dispositivo conectado a Internet en 2017. Para un cibercriminal, obtener dinero es la clave del juego. Si pueden tomar el control de un dispositivo, solo es realmente valioso si pueden monetizar dicho control. Si pueden tomar el control de un refrigerador conectado a Internet, probablemente les resulte difícil encontrar datos que puedan vender o convertir en dinero, pero pedir un pequeño rescate por el refrigerador podría resultar muy rentable. Lo mismo ocurre para casi todos los dispositivos conectados a Internet, siempre y cuando puedan completarse las cinco tareas mencionadas anteriormente. Sería muy difícil comunicar una nota del secuestro a través de una bombilla de luz conectada a Internet, a menos que la víctima esté muy familiarizada con el código Morse.

Las Filtraciones Políticas Son Lo Nuevo Normal

Al recordar los titulares del 2016, es evidente que las filtraciones de datos de naturaleza política han tenido un impacto significativo en los Estados Unidos. Si bien la elección ya ha terminado, predigo que esta clase de brechas continuarán sucediendo en el futuro y en todas partes del mundo.

Algunas características de las filtraciones de datos de enfoque político son tan deseables para los actores gubernamentales como peligrosas para el electorado. Tenga en cuenta lo siguiente:

- Años de publicaciones de WikiLeaks y otros han condicionado al público para que este asuma que la información filtrada es verdadera por defecto. Si bien los datos publicados anteriormente pueden ser auténticos, esta conjetura podría ser fácilmente explotada por aquella persona que filtra la información y cuyo objetivo es influenciar a los votantes.

- Si los datos filtrados han sido alterados, el partido afectado puede no poseer una manera razonable de refutar la alteración. Una firma digital en un documento puede probar que es auténtico, pero la falta de una firma digital no prueba que no lo sea.

- Un gobierno o una organización (con patrocinio del gobierno) puede divulgar información obtenida a través de espionaje al disfrazarse de hacktivista, lo que lo absolverá del impacto político negativo. Aún en los casos en que existen pruebas claras de que un gobierno estuvo detrás de la intromisión que reveló los datos filtrados, existe la negación creíble.

Considere un caso en el que existen documentos privados que describen una negociación comercial entre la nación A y la nación B, la cual no favorece a la nación C. Si la nación C obtuviera un documento legítimo que describiera los detalles de la negociación y divulgara una versión modificada, la cual favoreciera de manera considerable a la nación A, los votantes de la nación C podrían enfurecerse, lo que causaría que la negociación fracasara. Para refutar la filtración, las naciones A y B deberían publicar los documentos originales, lo cual también podría causar problemas en la negociación.

Independientemente de cual sea su persuasión u opinión política sobre la transparencia gubernamental, es importante comprender cómo ciertos terceros pueden abusar del entorno actual. Las filtraciones políticas son una forma de operaciones de información que pueden realizarse con gran efectividad y pocas posibilidades de castigo. Lo que hemos visto en 2016 será lo nuevo normal.

Posibilidades más remotas

Las Aplicaciones de Mensajería Segura Obtienen una Adopción Generalizada como Respuesta ante las Filtraciones Masivas de Correos Electrónicos

Si la gente debiera aprender algo de las filtraciones de 2016, probablemente sería lo siguiente:

No escriba en un correo electrónico lo que no desearía ver en la portada de un periódico.

Esta es una lección difícil de aprender, ya que el correo electrónico se ha convertido en una forma de comunicación asíncrona para la mayor parte del mundo (y definitivamente para las personas que están leyendo esto). Pero es algo que deberíamos tomar en serio.

Existen muchos problemas al utilizar el correo electrónico para transmitir mensajes destinados solo para una audiencia específica. Estos mensajes a menudo no se cifran una vez que han sido recibidos. Incluso si se cifran, el emisor normalmente no tiene control sobre la seguridad del sistema del destinatario; el destinatario podría descifrar el correo electrónico y guardarlo como texto simple o manejar mal las claves de cifrado. En la mayoría de los casos, los mensajes son clasificados, catalogados e indexados de manera automática, lo que permite que una persona con acceso solo temporal descubra secretos mediante el uso de palabras clave y los reenvíe a terceros desconocidos.

Si se está preguntando si debería regresar a simplemente realizar llamadas telefónicas cuando desea compartir un mensaje privado, no es una mala idea, pero mire el teléfono de cualquier adolescente al considerar una solución tecnológica. La mejor función de Snapchat son mensajes que se borran de manera automática una vez que el destinatario los lee. Esto permite que los usuarios envíen mensajes sin tener que preocuparse tanto por si se comparten con otras personas. Hoy en día existen muchos sistemas de mensajería enfocados en la seguridad, incluidos Telegram, Wickr, Signal y Allo, que tienen cifrado integral y mensajes que se eliminan de manera automática. Si bien aún es posible que alguien realice una captura de pantalla de uno de esos mensajes, suelen ser mucho más seguros que los correos electrónicos.

La adopción generalizada de estos servicios en 2017 aún es una posibilidad muy remota, ya que muchos usuarios podrían no sentirse cómodos al realizar la transición del correo electrónico. Sin embargo, aquellos que han aprendido algo de las filtraciones generalizadas buscarán maneras alternativas de compartir sus pensamientos privados con otras personas.

¿Cuáles son sus predicciones de ciberseguridad acerca de nuestro mapa de amenazas? Comparta sus pensamientos en los comentarios y asegúrese de estar atento a la próxima publicación de esta serie en la que compartiremos predicciones para la seguridad de redes.