Qué es el acceso a la red de Confianza Cero (ZTNA)

¿Qué es ZTNA?

El acceso a la red de Confianza Cero (ZTNA) es una categoría de tecnologías que proporciona acceso remoto seguro a aplicaciones y servicios sobre la base de políticas definidas de control de acceso. A diferencia de las VPN, que otorgan acceso completo a redes LAN, el valor predeterminado de las soluciones ZTNA es denegarlo, solo proporcionando acceso a los servicios a los que el usuario tiene permiso explícito. Es importante comprender tanto las brechas de seguridad como los beneficios que pueden aportar las soluciones de ZTNA a las organizaciones a medida que se suman más usuarios remotos a la red.

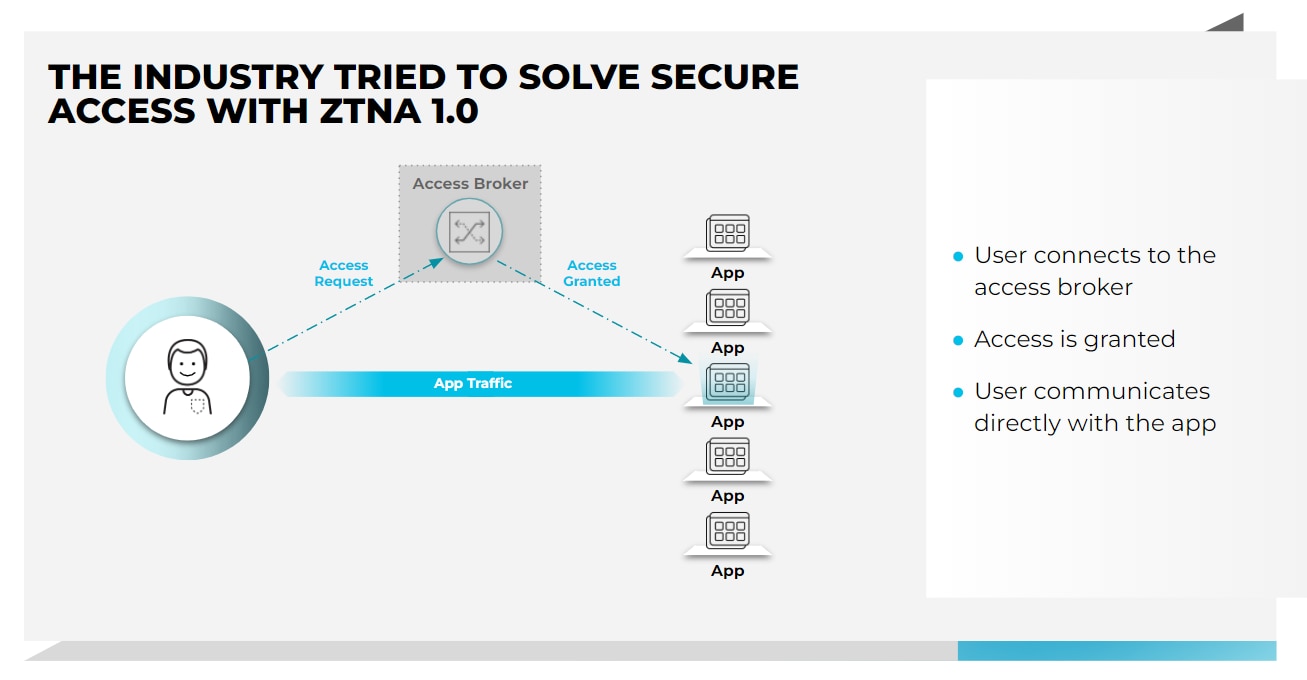

¿Cómo funciona ZTNA?

Con ZTNA, el acceso se establece una vez que el usuario se ha autenticado en el servicio ZTNA. Entonces, el servicio ZTNA otorga acceso a la aplicación en nombre del usuario a través de un túnel seguro y cifrado. Esto proporciona una capa de protección adicional a las aplicaciones y los servicios corporativos porque salvaguarda direcciones IP que serían visibles de otro modo.

Al igual que los perímetros definidos por software (SDP), ZTNA aprovecha el concepto de nube oscura, lo que impide que los usuarios vean cualquier aplicación o servicio para el cual no cuenten con permiso de acceso. Lo anterior genera protección contra movimientos laterales de atacantes donde, de otro modo, endpoints o credenciales comprometidas permitirían el escaneado y desplazamiento a otros servicios.

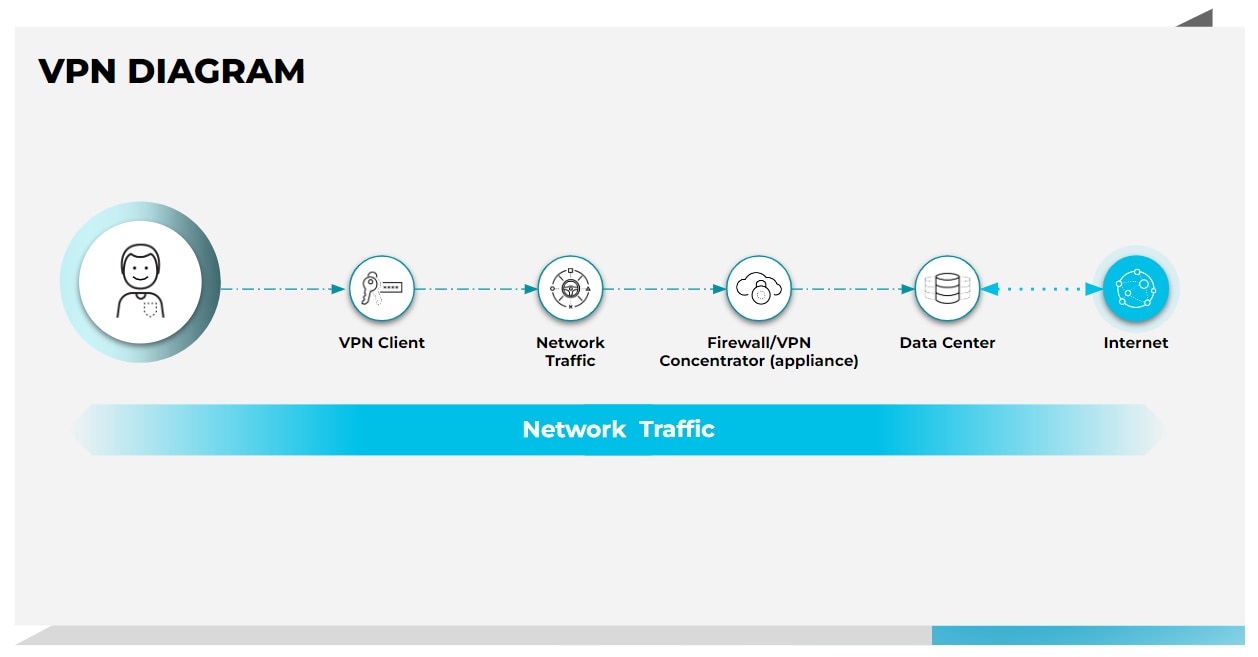

Comparación entre ZTNA y VPN

Las redes VPN se diseñaron para otorgar acceso completo a una LAN, ofreciendo un túnel privado y cifrado para que los empleados remotos se conecten a la red corporativa. Si bien puede parecer una solución práctica, desafortunadamente, las redes VPN carecen de la flexibilidad y granularidad necesarias para controlar y ver exactamente qué pueden hacer los usuarios y a qué aplicaciones pueden acceder. Una vez que se otorga acceso a un usuario, este puede ingresar a cualquier punto de la red, lo que genera brechas de seguridad y problemas en el cumplimiento de las políticas.

Por el contrario, ZTNA proporciona acceso remoto seguro a aplicaciones sobre la base de políticas granulares de control de acceso. Ofrece verificaciones continuas de los usuarios a medida que se conectan a sus aplicaciones, en lugar del enfoque “usuario verificado, usuario que ingresa” que adoptan las redes VPN. En consecuencia, ZTNA proporciona un enfoque de privilegios mínimos del tipo “no confiar nunca, verificar siempre”, examinando constantemente comportamientos de usuarios, dispositivos y aplicaciones durante la totalidad de la sesión de un usuario.

Sustitución de VPN / Acceso remoto seguro

Actualmente, un área central clave para muchas organizaciones es sustituir las tecnologías VPN desactualizadas que otorgan acceso a la red a sus fuerzas de trabajo remotas e híbridas por una solución ZTNA más moderna que supere los cuellos de botella que se producen en el rendimiento y simplifique la gestión. Habitualmente, estas iniciativas de sustitución de VPN se basan en una serie de factores:

- Aplicaciones que comienzan a trasladarse a un verdadero modelo híbrido y sacan provecho de los entornos en las instalaciones, en la nube y en la nube múltiple. En ese sentido, una tecnología VPN heredada que capta o dirige el tráfico a un “concentrador” en las instalaciones no se extiende ni entrega la mejor experiencia de usuario posible.

- Nuestros requisitos actuales para acceder a aplicaciones empresariales también están cambiando. Tradicionalmente, los usuarios utilizaban dispositivos gestionados; sin embargo, ahora cada día vemos más dispositivos no gestionados que se incorporan a redes corporativas y solicitan acceso a aplicaciones corporativas.

- Finalmente, las organizaciones quieren un modelo de protección y seguridad consistente para todas las aplicaciones, no solo las web o heredadas sino también de forma universal.

Las soluciones VPN no se diseñaron para el escalamiento rápido, el alto rendimiento y la entrega consistente de servicios de seguridad avanzada que se requieren actualmente para conectar usuarios híbridos sin riesgo a la innumerable variedad de aplicaciones que ahora precisan para hacer su trabajo. Por lo tanto, las organizaciones han comenzado a reemplazar implementaciones de VPN desactualizadas por soluciones ZTNA.

Beneficios de ZTNA

La autenticación y el control de acceso basados en la identidad que ofrecen los servicios ZTNA proporcionan una alternativa al control de acceso basado en IP típicamente utilizado con la mayoría de las configuraciones VPN, lo que ayuda a reducir la superficie de ataque de una organización. ZTNA también permite que las organizaciones implementen políticas de control de acceso específicas para cada ubicación o dispositivo a fin de evitar que dispositivos sin parches o vulnerables se conecten a servicios corporativos. Eso reduce problemas comunes relacionados con VPN en los que a usuarios remotos BYOD se les otorga el mismo nivel de acceso que a usuarios de las oficinas corporativas, pese a que a menudo tienen menos controles de seguridad implementados. Algunas soluciones ZTNA basadas en agentes proporcionan una evaluación de confianza previa a la autenticación del usuario y dispositivo que intentan conectarse y eso incluye la postura del dispositivo, el estado de autenticación y la ubicación del usuario. Sin embargo, la rápida transición al trabajo en modalidad remota e híbrida, junto con el veloz aumento en las adopciones de tecnologías en la nube, ha dejado al descubierto significativas brechas en iteraciones iniciales, o 1.0, de ZTNA.

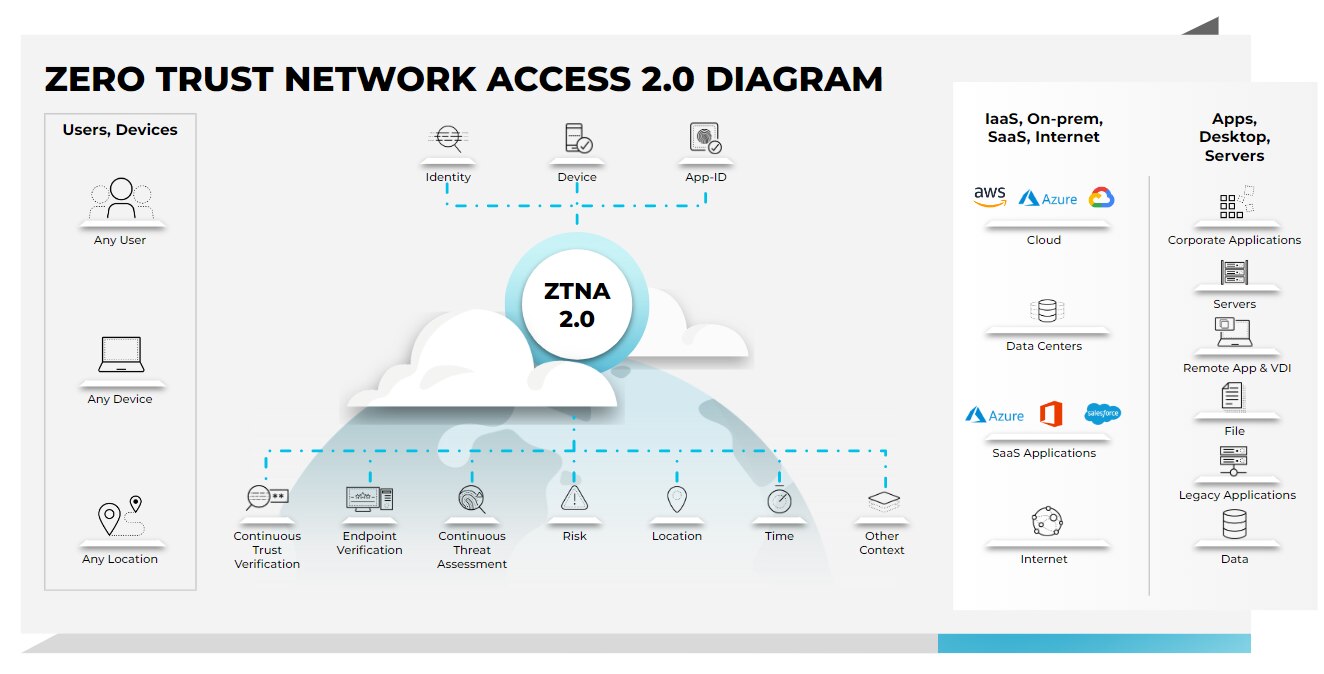

ZTNA 2.0

acceso a la red de Confianza Cero 2.0 supera las limitaciones de las soluciones ZTNA heredadas, proporcionando conexiones seguras para entregar los mejores resultados en materia de seguridad a empresas con personal que trabaja en modalidad híbrida. ZTNA 2.0 ofrece lo siguiente:

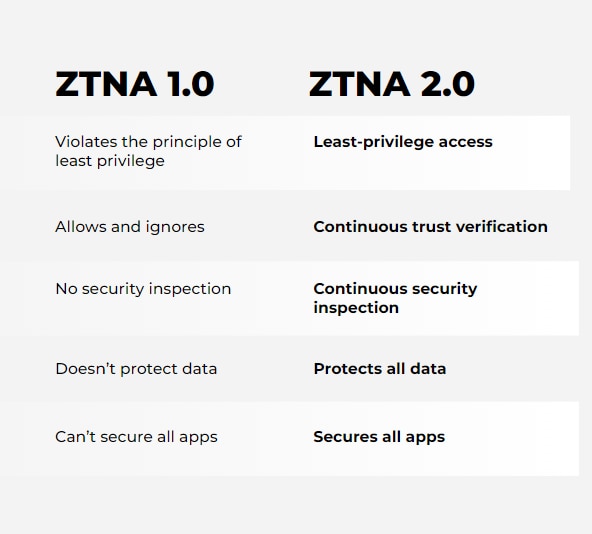

- Acceso de privilegios mínimos real: Identifique aplicaciones sobre la base de sus App-ID en la Capa 7. Eso le permite tener un control de acceso preciso en los niveles de aplicaciones y subaplicaciones, independientemente de constructos de red como direcciones IP o números de puerto.

- Verificación continua de la confianza: Una vez otorgado el acceso a una aplicación, la confianza se evalúa constantemente sobre la base de cambios en la postura del dispositivo o en el comportamiento de usuario y de la aplicación. De detectarse cualquier comportamiento sospechoso, puede revocarse el acceso en tiempo real.

- Inspección continua de seguridad: Inspección detallada y continua de todo el tráfico, incluso de las conexiones permitidas, para prevenir todas las amenazas, entre ellas las de día cero. Esto es especialmente importante en situaciones de sustracción de credenciales legítimas de los usuarios que se utilizan para lanzar ataques contra aplicaciones o infraestructuras.

- Protección de todos los datos: Se aplica control de datos consistente en todas las aplicaciones utilizadas en la empresa, incluidas las privadas y SaaS, con una única política de DLP.

- Protección de todas las aplicaciones: Se protegen consistentemente todas las aplicaciones que se utilizan en la totalidad de la empresa, incluidas las aplicaciones nativas en la nube modernas, las privadas heredadas y las SaaS, al igual que las aplicaciones que utilizan puertos dinámicos y las que emplean conexiones iniciadas por servidores.

Comparación entre ZTNA 1.0 y ZTNA 2.0

La mayor transición vista en el trabajo en red y en la seguridad durante los últimos 24 meses ha sido que el trabajo ya no es un lugar al que acudimos, sino una actividad que realizamos. La modalidad de trabajo híbrida es nuestra nueva normalidad lo que significa que nuestras aplicaciones y nuestros usuarios ahora pueden estar en cualquier lugar, lo que aumenta drásticamente nuestra superficie de ataque. Al mismo tiempo, también hemos sido testigos de un aumento en el volumen y la sofisticación de los ciberataques que buscan aprovecharse de esta inmensamente mayor superficie de ataque.

Las soluciones ZTNA 1.0 actuales solo resuelven algunos de los problemas asociados con el acceso directo a una aplicación. En particular, las soluciones ZTNA 1.0:

ZTNA y SASE

Sin embargo, al igual que SDP, ZTNA no ofrece inspección en línea del tráfico de usuarios desde la aplicación una vez que el usuario establece una conexión. Estopuede derivar en posibles problemas de seguridad cuando el dispositivo o las credenciales de un usuario han sido comprometidos o en el caso de un infiltrado maliciosoque utiliza su acceso a un recurso para alterar la aplicación o el host.

El Dispositivo periférico de servicio de acceso seguro (SASE) constituye la convergencia del trabajo en red de área extensa (WAN) y servicios de seguridad en un “dispositivo periférico” de servicios entregados en la nube diseñado para ayudar a que una organización modernice sus infraestructuras de red y seguridad para responder a las necesidades de entornos híbridos y personal que trabaja en modalidad híbrida. Las soluciones SASE consolidan varios productos puntuales, incluidos ZTNA, SWG en la nube, CASB, FWaaS y SD-WAN, en un único servicio integrado, lo que reduce la complejidad de la red y la seguridad, además de aumentar la agilidad de la organización.

El recorrido de SASE puede iniciarse de muchas maneras: ZTNA es una de ellas. Las soluciones de dispositivo periférico de servicio de acceso seguro (SASE) que incorporan capacidades de autenticación basada en identidades y granulares de control de acceso ZTNA 2.0 proporcionan un enfoque más completo e integral.

En este blog encontrará más información sobre la evolución de ZTNA.