PA-SERIES

MILLONES EN BENEFICIOS OBTENIDOS

DE REDUCCIÓN DE LA BRECHA

MILLONES DE AUMENTO DE LA PRODUCTIVIDAD DEL USUARIO FINAL

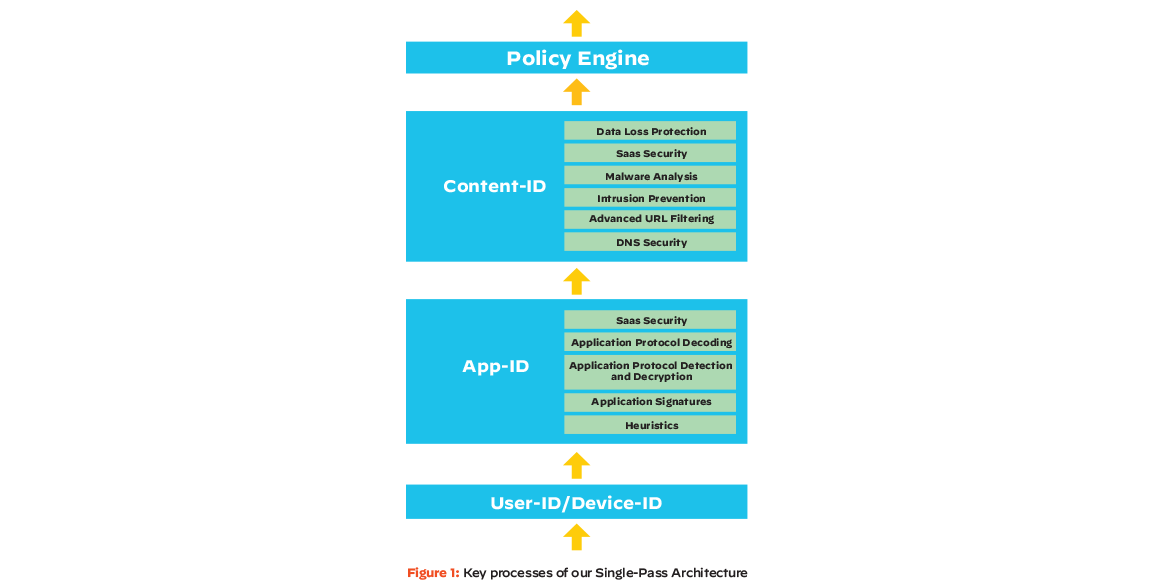

La arquitectura de paso único de Palo Alto Networks emplea un sistema de paso único para el procesamiento de paquetes, a fin de brindar mayor rendimiento y seguridad.

Un enfoque integral de la seguridad de la capa 7 comienza con la identificación de las aplicaciones, más allá del puerto, el protocolo, las técnicas de evasión o el cifrado (TLS/SSL).

Los firewalls de Palo Alto Networks clasifican el tráfico de red a partir de la identidad de la aplicación, a fin de otorgar acceso a los usuarios y brindar a los administradores visibilidad y control de todos los tipos de aplicaciones, incluidas las aplicaciones web, las de software como servicio (SaaS) y las heredadas. Nuestro enfoque usa la aplicación, no el puerto, como referencia para todas las decisiones de políticas de habilitación segura, a fin de que usted pueda permitir, denegar, programar, revisar y modelar el tráfico. Cuando es necesario, usted puede crear etiquetas App-ID™ personalizadas para aplicaciones exclusivas o solicitar la creación de App-ID para nuevas aplicaciones.

Con frecuencia, los delincuentes sortean la seguridad tradicional basada en firmas modificando las amenazas existentes, las cuales luego figuran como firmas desconocidas. Esto dificulta las cosas a los profesionales de la seguridad, ya que no pueden agregar las firmas manualmente con suficiente rapidez como para prevenir los ataques en tiempo real. Además, el uso de soluciones que extraen los archivos para inspeccionarlos genera cuellos de botella, limita la productividad y no es escalable.

Nuestros NGFW con tecnología de ML emplean algoritmos de aprendizaje automático incorporados para permitir la clasificación a máxima velocidad, revisando los archivos en la descarga y bloqueando los archivos malintencionados antes de que puedan causar daño. Con la prevención interna, PA-Series previene automáticamente las infecciones iniciales con amenazas nunca antes vistas, sin necesidad de un análisis sin conexión o en la nube para la mayoría de las amenazas con variantes de malware, lo cual casi elimina la demora entre la visibilidad y la prevención.

Nuestro sistema de aprendizaje profundo interno analiza el tráfico en vivo, para detectar y prevenir los ataques más sofisticados de la actualidad, incluidos los ejecutables portátiles, el phishing, el JavaScript malintencionado y los ataques sin archivos. Los modelos configurados al detalle evitan los falsos positivos, y un sistema exclusivo de intercambio de información garantiza la prevención rápida y precisa de amenazas, sin sacrificar rendimiento.

La identidad es un componente fundamental de un enfoque Zero Trust para la seguridad de la red. Dado que las empresas migran cada vez más de proveedores de identidad en las instalaciones a proveedores de identidad en la nube, y los usuarios se conectan desde cualquier lugar, es difícil mantener la seguridad y la información sobre la identidad conectadas y sincronizadas en toda la red. Las redes están diseñadas para tener una sola fuente de identidades, lo que puede generar una seguridad despareja entre centros de datos, redes de campus, nubes públicas y entornos híbridos.

Cloud Identity Engine de Palo Alto Networks es una arquitectura en la nube para la seguridad basada en identidades, capaz de autenticar y autorizar de manera uniforme a sus usuarios, más allá de la sede y de dónde residan los almacenes de identidades, ya sea en las instalaciones, en la nube o en un sistema híbrido. Por ende, los equipos de seguridad pueden otorgar fácilmente a todos los usuarios acceso a aplicaciones y datos en cualquier lugar y pasar rápidamente a una postura de seguridad de Confianza Cero.

Cloud Identity Engine le ahorra tiempo y esfuerzo al implementar y administrar controles basados en identidades en su infraestructura de seguridad de red, mediante una configuración que solo exige marcar y hacer clic, con sincronización de identidades en tiempo real.

El 5G es un componente vital de la economía del futuro. La sociedad va a depender del 5G, ya sea que se trate de consumidores, empresas, gobiernos o industrias críticas. Por este motivo, las organizaciones que estén efectuando la transición hacia infraestructuras 5G deben adoptar una seguridad capaz de resistir a los ataques sofisticados y evasivos, ya que la velocidad y la escala de las amenazas para las redes 5G irán creciendo.

La seguridad nativa de 5G de Palo Alto Networks permite que los proveedores de servicios protejan sus redes, usuarios y nubes, y que ayuden a sus clientes con la seguridad de nivel empresarial necesaria para la economía 5G del futuro. La seguridad nativa de 5G permite que las organizaciones lleven Zero Trust a sus entornos de 5G, para proteger las aplicaciones, los dispositivos y los usuarios de 5G críticos para el negocio. La seguridad nativa de 5G ofrece un enfoque integral para la protección de todas las facetas de las redes 5G.

Los proveedores de servicios pueden implementar una arquitectura de Confianza Cero para su infraestructura de red 5G y el tráfico de empresas, gobiernos y consumidores crítico para el negocio. Las empresas y organizaciones pueden proteger a sus usuarios, aplicaciones e infraestructuras de 5G con el mismo enfoque de Confianza Cero que emplean en los otros segmentos de su red.

En las dos últimas décadas, los proxies web se han convertido en un pilar de seguridad para las organizaciones. A medida que se amplían las redes corporativas, crece la demanda de una seguridad sistemática e independiente de la ubicación. Esto significa que muchas organizaciones están adoptando arquitecturas convergentes y centradas en la nube. Sin embargo, muchas organizaciones que migran de las instalaciones locales a la nube se enfrentan a grandes cambios estructurales que pueden obstaculizar la productividad y los servicios empresariales.

Simplificamos la seguridad para quienes utilizan un proxy local introduciendo la compatibilidad del proxy web con los firewalls de nueva generación. Esto permite a los usuarios modernizar la seguridad de sus redes sin introducir grandes cambios en las infraestructuras existentes.

Ahora, tanto los administradores de proxy como los de firewalls pueden aprovechar una única interfaz de usuario para implementar, gestionar y operar sus firewalls, lo que les permite ofrecer una seguridad y políticas coherentes en todas las implementaciones. Facilitamos a las organizaciones el abandono de sus soluciones heredadas que no pueden ampliarse y les ofrecemos una forma de modernizar su arquitectura de proxy y brindar la mejor seguridad en todas partes, todo ello manteniendo la compatibilidad provisional para su proxy.

A través de esta plataforma, las organizaciones pueden lograr lo siguiente:

Comuníquese con nuestro equipo de expertos en NGFW hoy mismo. Queremos reunirnos con usted para ayudarle a mantener la seguridad de su red.