Hecho: Cortex XDR es la opción inteligente para detener las rápidas amenazas.

Cortex XDR ofrece mayor detección y respuesta en una única aplicación con la capacidad de gestionar un data lake independiente para telemetría y alertas de seguridad no relacionadas con endpoints.

- Análisis de comportamiento impulsado por ML en diversas fuentes de datos

- Un sandbox de análisis de malware líder de la industria

Las consecuencias de la falta de procesamiento de datos al nivel de subprocesos

¿Por qué CrowdStrike queda rezagado respecto de Cortex XDR en las pruebas?

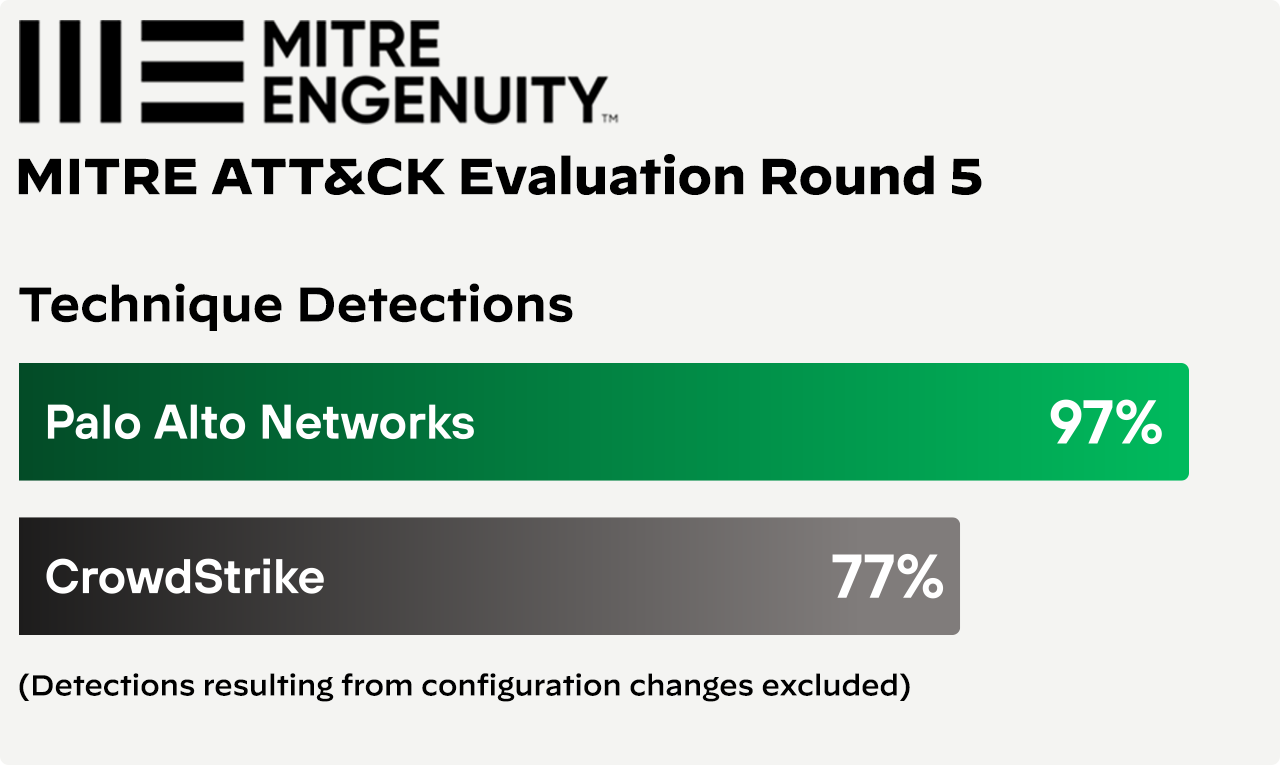

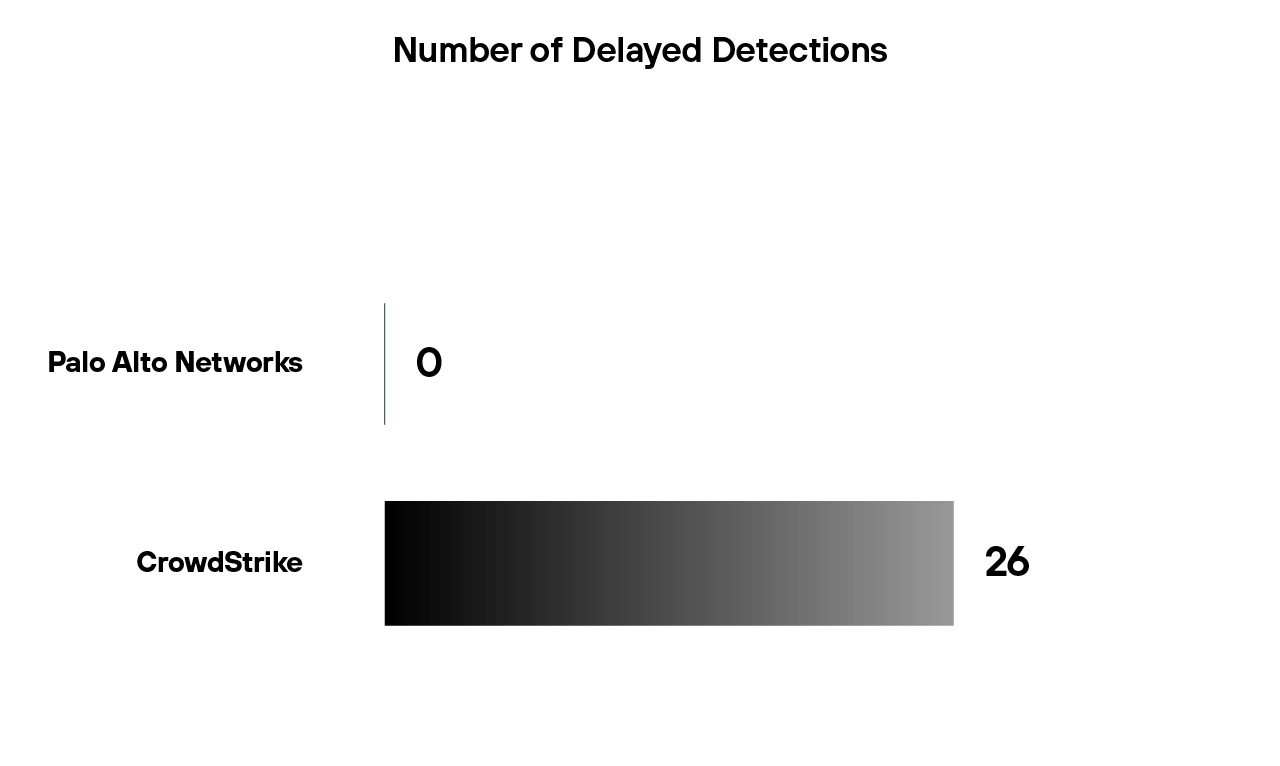

La protección que recibirá: Cortex XDR® ofrece un 20 % más de detecciones a nivel técnico (la detección de mayor calidad posible) que CrowdStrike porque puede enviar constantemente datos sin filtrar al nivel del subproceso a la nube. Esto facilita que Cortex XDR detecte las amenazas avanzadas y aplique el análisis del comportamiento de entidades y usuarios (UEBA) además de este data lake.

La seguridad que le faltará: Dado que CrowdStrike depende de las protecciones basadas en hash y que los indicadores de riesgo (IoC) se centran únicamente en los ataques conocidos y en la detección a posteriori, la protección se ve perjudicada. Esta protección limitada queda demostrada por el índice de detección analítica del 87,4 % de manera predeterminada, en comparación con el 100 % de Cortex XDR en las evaluaciones MITRE ATT&CK® de 2023.

Los datos concretos: Cortex XDR ofrece una detección más amplia de amenazas e inteligencia de investigación gracias a lo siguiente:

- Se integra al servicio de prevención de malware WildFire® para detectar amenazas desconocidas en un entorno de análisis en la nube.

- Aprovecha la analítica de comportamiento para describir conductas al realizar un seguimiento de más de 1000 características de comportamiento.

- Integra la analítica de comportamiento, análisis forense y visibilidad de la red de forma nativa en Cortex XDR.

Investigaciones automatizadas integrales conducen a una respuesta más rápida ante incidentes

¿Qué lo hace más vulnerable a las amenazas? Límites en el alcance y el tiempo de sus defensas. El terminal activo remoto de Falcon Insight tiene sus limitaciones, ya que admite exclusivamente comandos definidos por CrowdStrike. Por el contrario, Cortex XDR posee un terminal activo integral que permite mayor variedad de acciones en cualquier endpoint determinado. Además, Falcon Insight solo puede automatizar algunas sugerencias de corrección de incidentes, mientras que Cortex XDR investiga automáticamente incidentes y cadenas de procesos de causas sospechosas en todos los endpoints a fin de mostrar una lista de acciones sugeridas para corregir procesos, archivos y claves de registro en su endpoint seleccionado.

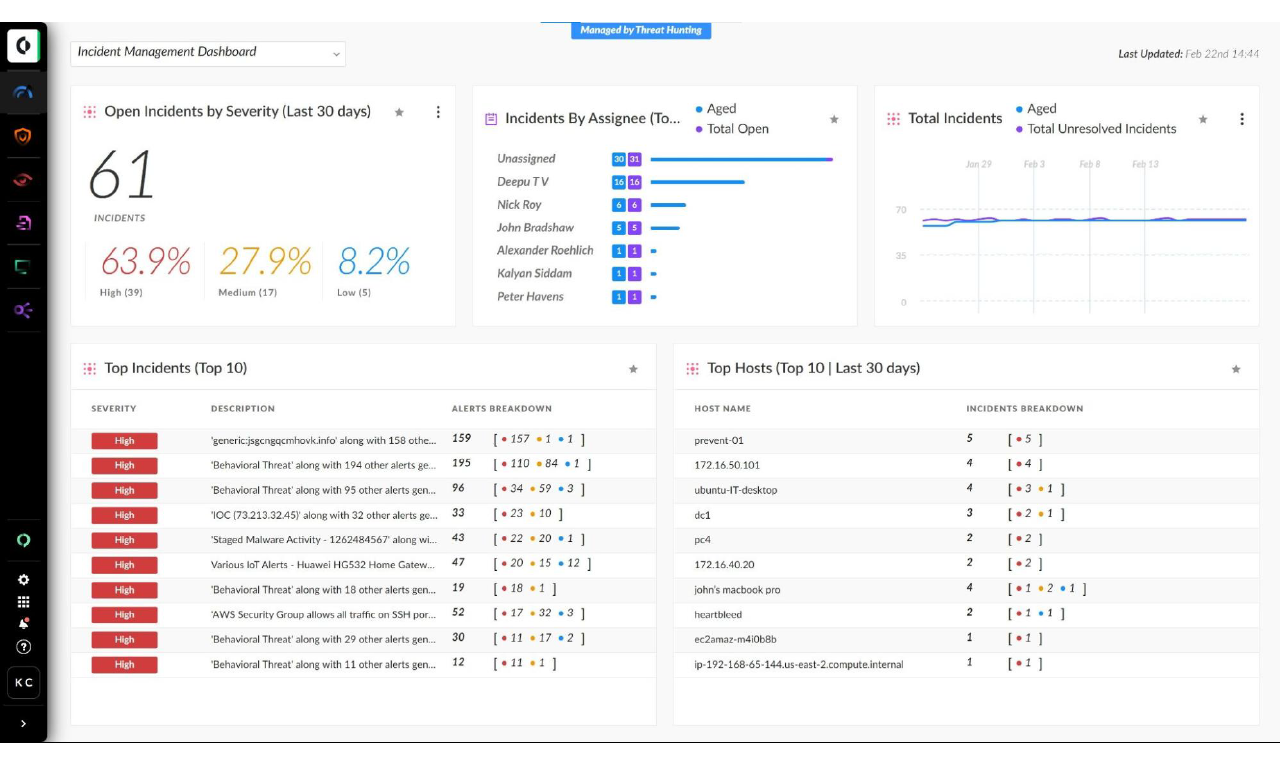

Con el fin de disminuir el tiempo de respuesta ante incidentes, Cortex XDR agrupa las alertas en incidentes, brinda un modelado de amenazas, reúne el contexto completo y crea una línea de tiempo y una secuencia de ataques para comprender la causa raíz y la repercusión de un ataque. Algunos estudios de clientes demuestran que Cortex XDR puede reducir las alertas de seguridad en más de un 98 %* y recortar los tiempos de investigación en un 88 %.** Cortex XDR permite una investigación y respuesta más rápidas gracias a que cuenta con lo siguiente:

*De acuerdo con un análisis de entornos de clientes de Cortex XDR.

**El análisis del SOC de Palo Alto Networks muestra una reducción del tiempo de investigación de 40 minutos a 5 minutos.

- Gestión de incidentes que correlaciona eventos y agrupa las alertas relacionadas en incidentes, lo que simplifica la priorización.

- Reparación con un solo clic que permite una rápida recuperación de incidentes.

La interfaz aislada de CrowdStrike afecta la preparación de la empresa

Más allá del endpoint, la ingesta de datos de CrowdStrike se limita a integraciones bidireccionales con sus socios de CrowdXDR Alliance. Por ejemplo, Falcon Insight XDR de CrowdStrike no cuenta con un centro de acción centralizado en el que su analista del SOC pueda iniciar todas las acciones disponibles, ni ofrece la retención ilimitada y necesaria de datos en la nube. Además, CrowdStrike no admite análisis a petición en Linux y macOS, lo cual desplaza a las organizaciones que dependen de análisis para encontrar malware inactivo y reducir la superficie de ataque para Linux.

Por el contrario, Cortex XDR tiene capacidades de evaluación de vulnerabilidad y análisis de identidad que no requieren una asociación o un módulo de conexión específico. Esto hace que nuestra interacción con terceros sea más abierta y flexible a las necesidades de las organizaciones en crecimiento al encargarse de lo siguiente:

- Ingerir, mapear y usar datos de diversas fuentes que se entregan en formatos estándar como syslog o HTTP.

- Hacer que Cortex XDR use esos datos para generar alertas de XDR dentro de nuestros incidentes para aumentar rápidamente la visibilidad en una organización.

- Hacer que Cortex XDR realice análisis completo del disco en Linux y macOS.

| Productos | CrowdStrike | Cortex XDR |

|---|---|---|

| ¿La mejor protección? Los datos no mienten. | ¿Menos que perfecto es lo suficientemente bueno?

| Líder en la prevención de amenazas al 100 %.

|

|

| |

|

| |

|

| |

|

| |

| ||

| Detección clara y superior | Cobertura incompleta en el ecosistema

| La detección basada en análisis impulsa los resultados.

|

|

| |

|

| |

| ||

| Respuesta e investigación más completas y más rápidas | Las actividades manuales producen demoras.

| La automatización acelera los resultados.

|

|

| |

|

| |

|

| |

| ||

| ||

| Ideal para la empresa. Personalizado. En constante evolución. | No es una solución que sirva en todos los casos.

| Adaptado a su organización.

|

|

| |

|

| |

|

|

¿Su solución de seguridad de endpoints es lo suficientemente buena?

Cortex XDR supera en rendimiento a CrowdStrike de manera sistemática en las evaluaciones de MITRE ATT&CK®

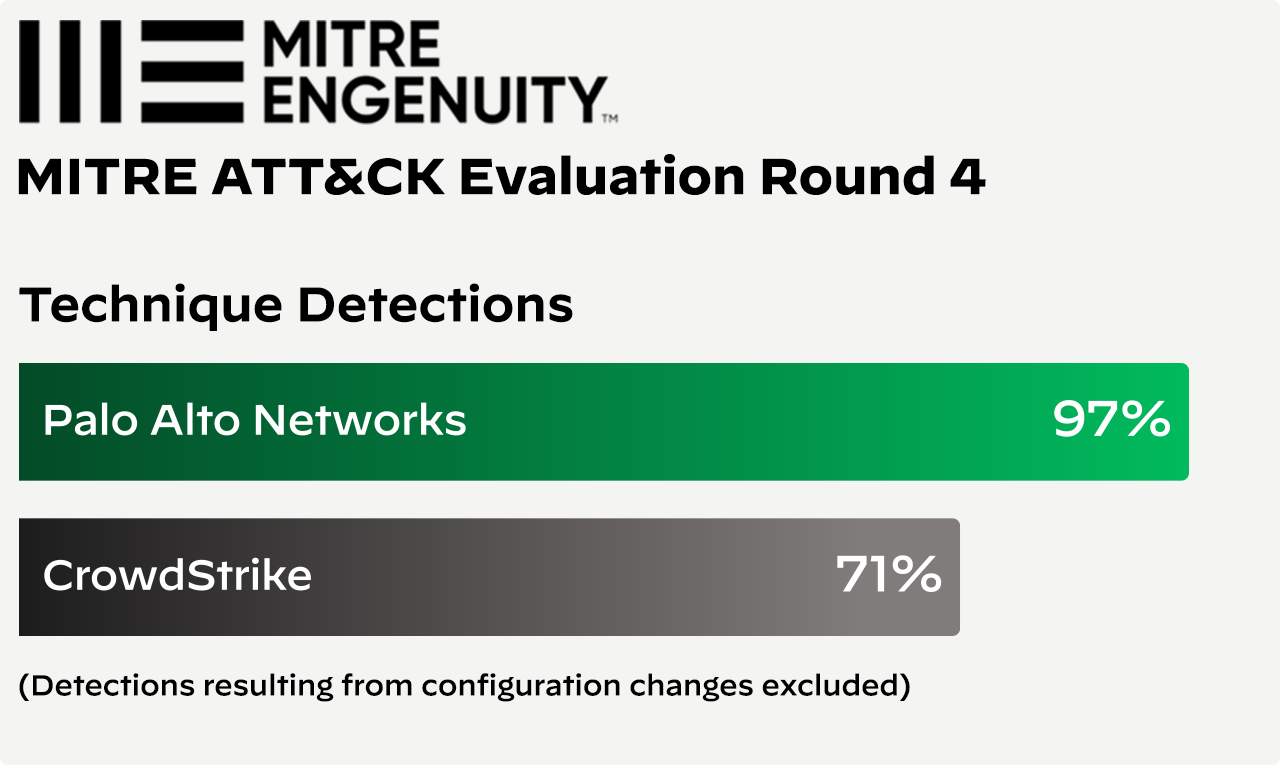

En la cuarta ronda de las evaluaciones de MITRE ATT&CK, Cortex XDR identificó más del 97 % de los subpasos de ataques con “detecciones analíticas a nivel técnico”, en comparación con CrowdStrike que solo detectó el 71 %. Las detecciones técnicas son el estándar de referencia y brindan todo el contexto y los detalles necesarios para comprender qué se hizo, cómo y por qué, lo que faculta a los analistas de seguridad para tomar medidas y resolver la amenaza. Cortex XDR brinda a sus analistas inteligencia superior para detener a los atacantes en la etapa inicial.

Debería exigir que su proveedor de seguridad de endpoints pueda defenderlo contra todas las tácticas y técnicas de los adversarios para no sobrecargar a su equipo de SOC con alertas, posibles vulneraciones e incidentes que podrían haberse prevenido.