Cortex XDR es, por lejos, la opción más inteligente para detener las amenazas modernas.

Singularity™ de SentinelOne aborda XDR con una solución universal y deja a las organizaciones vulnerables ante amenazas avanzadas. Simplemente carece de una visibilidad profunda y funciones para empresas como el soporte de ejecución remota para scripts de Python, el lenguaje preferido para tareas de respuesta a incidentes.

Cortex XDR se destaca mucho más allá. Solo basta con observar el rendimiento en las evaluaciones MITRE Engenuity ATT&CK de 2023 (Turla) . De hecho, superamos a todos los proveedores de XDR. ¿Cómo lo hacemos? Seguir leyendo.

XDR real

Cortex XDR ofrece un 15,3 % más de detecciones a nivel de técnica (el mayor nivel posible de detecciones) que SentinelOne porque puede procesar continuamente los datos de nivel de amenaza que proporcionan el contexto para responder por qué un adversario realizó una acción. Los resultados de las evaluaciones MITRE ATT&CK de 2023 (Turla), que enfrentaron productos de XDR con implantes de red y puertas traseras utilizadas por el Servicio Federal de Seguridad de Rusia , revelaron además que Cortex XDR superó a SentinelOne en detecciones analíticas, con un 100 % frente a un 91,6%, y en el bloqueo de subpasos, con un 100 % frente a un 97,7 %.

La solución XDR de SentinelOne tiene algunas limitaciones clave, principalmente su fuerte dependencia de agentes y datos de endpoints, la falta de capacidades nativas de análisis forense y visibilidad en endpoints no protegidos. Este enfoque puede dejar a los equipos de seguridad sin una visión completa, que es fundamental para un XDR eficaz.

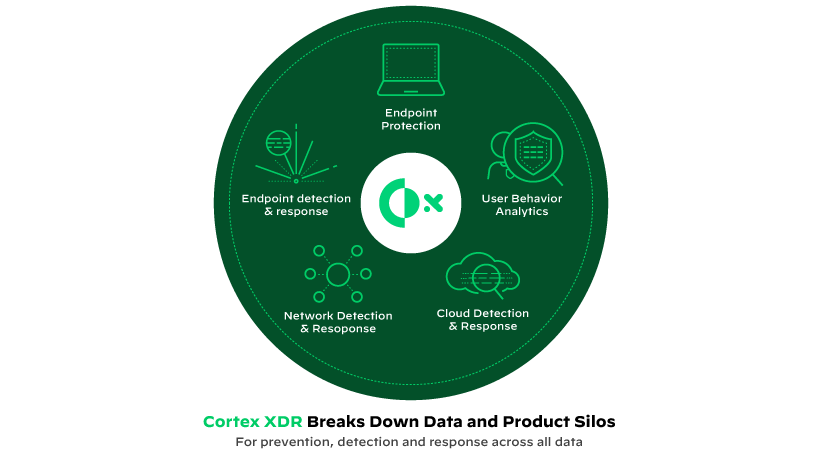

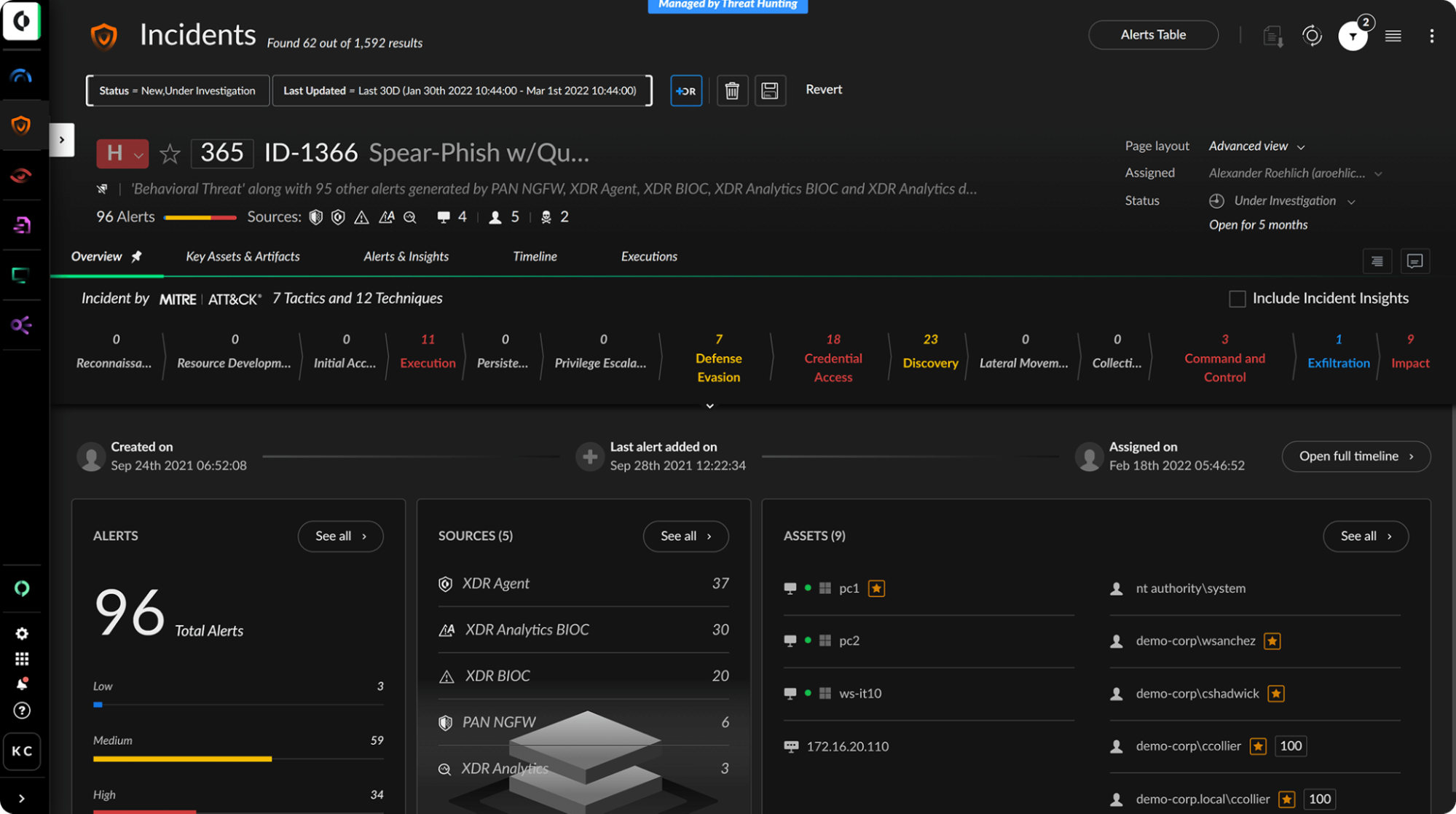

Cortex XDR automatiza la unión avanzada y reglas de correlación personalizables para que las alertas se agrupen, gestionen y resuelvan eficientemente como incidentes distintos. Integra datos de red, nube, identidad y de terceros para una seguridad integral en muchos entornos complejos. Por eso, más de 6000 organizaciones en todo el mundo confían en el primer XDR verdadero de la industria.

- Cortex XDR lleva a la seguridad más allá de la protección de endpoints y la recopilación de datos, e integra los datos nativos de red, nube, identidad y de terceros para detener los ciberataques modernos.

- Los datos de cualquier origen se unen automáticamente para revelar la causa raíz y la línea de tiempo de las alertas para identificar y detener rápidamente las amenazas.

La falta de funciones esenciales de SentinelOne demora la respuesta a incidentes.

Se necesitan varias capacidades para identificar comportamientos anómalos y permitir una rápida investigación de las alertas. Por ejemplo, sin un sandboxing integrado en la nube y análisis de archivos en tiempo real, los clientes de SentinelOne pueden quedar expuestos a nuevas formas de malware. Cuando externalizan el sandboxing, esto provoca un aumento de costos, un análisis dinámico limitado y una carga manual de muestras a la nube.

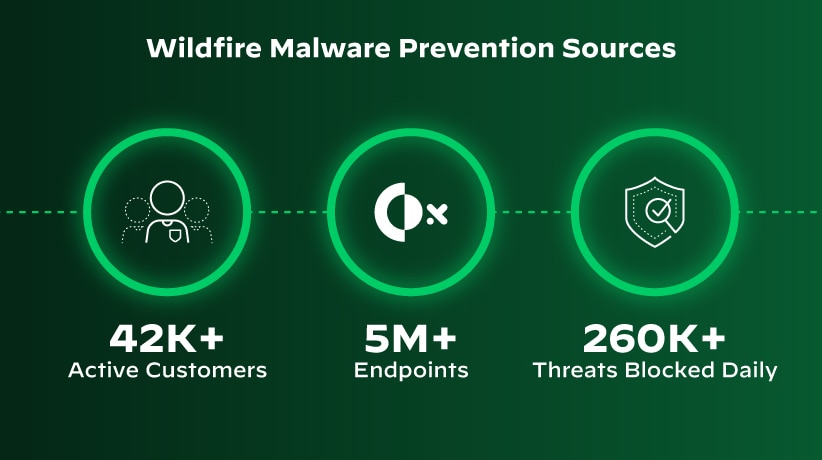

Mientras tanto, Cortex XDR ejecuta operaciones en su data lake, lo que facilita la detección de amenazas avanzadas y la aplicación de analítica de comportamiento y entidades de usuario. Además, hemos integrado WildFire® sin inconvenientes, el sandbox de análisis dinámico de malware líder de la industria. Esto significa que las presentaciones de archivos y los veredictos se entregan automáticamente. En general, las funciones sólidas de Cortex XDR mejoran la detección de amenazas y la inteligencia de amenazas, lo que permite una respuesta rápida y eficaz a incidentes.

- La integración al servicio de prevención de malware WildFire va más allá del sandboxing tradicional para detectar amenazas desconocidas en un entorno de análisis en la nube.

- La analítica de comportamiento analiza datos gracias al seguimiento de más de 1000 características de comportamiento para describir el comportamiento y detectar actividad maliciosa.

- Host Insights combina la evaluación de vulnerabilidades, la visibilidad de aplicaciones y sistemas, con una potente función de búsqueda y destrucción que ayudan a identificar y contener las amenazas en todos los endpoints.

La falta de personalización en SentinelOne perjudica la preparación empresarial.

Los diferentes sistemas operativos tienen configuraciones, necesidades de seguridad y vulnerabilidades únicas. Es posible que la estructura rígida e inflexible de SentinelOne no cumpla con los requisitos de cada sistema operativo ni con las exigencias de cada SOC. Además, SentinelOne no brinda un módulo forense integrado de forma nativa para dispositivos macOS. Esto es fundamental dado el creciente uso de macOS en entornos empresariales y sus desafíos de seguridad únicos.

En claro contraste, Cortex XDR mejora significativamente la seguridad con un sistema de gestión flexible. Cortex XDR hábilmente agrupa, gestiona y resuelve alertas relacionadas como incidentes individuales y, de ese modo, reduce las alertas en un asombroso 98 %.*

*De acuerdo con un análisis de entornos de clientes de Cortex XDR.

- Con un solo clic, los analistas pueden revelar de inmediato la causa raíz, la reputación y la secuencia de eventos, además de reducir la experiencia necesaria para verificar las amenazas.

- Las reglas de correlación personalizables permiten a los analistas definir reglas basadas en docenas de parámetros diferentes para ayudar a identificar el mal uso de sistemas y aplicaciones, y frustrar técnicas de evasión.

Comparación entre Cortex XDR y SentinelOne

| Productos | SentinelOne | Cortex XDR |

|---|---|---|

| XDR real | Carace del panorama completo

| Visibilidad más amplia

|

|

| |

| ||

| Conjunto de funciones esenciales | Solución fragmentada

| Características completas y flexibles

|

|

| |

| ||

| Gestión de incidentes | Alertas inconexas

| Automatización eficiente y de alto rendimiento

|

|

| |

|

* De acuerdo con un análisis de entornos de clientes de Cortex XDR.

** El análisis del SOC de Palo Alto Networks muestra una reducción del tiempo de investigación de 40 minutos a 5 minutos.