Infraestructura como escaneo de código

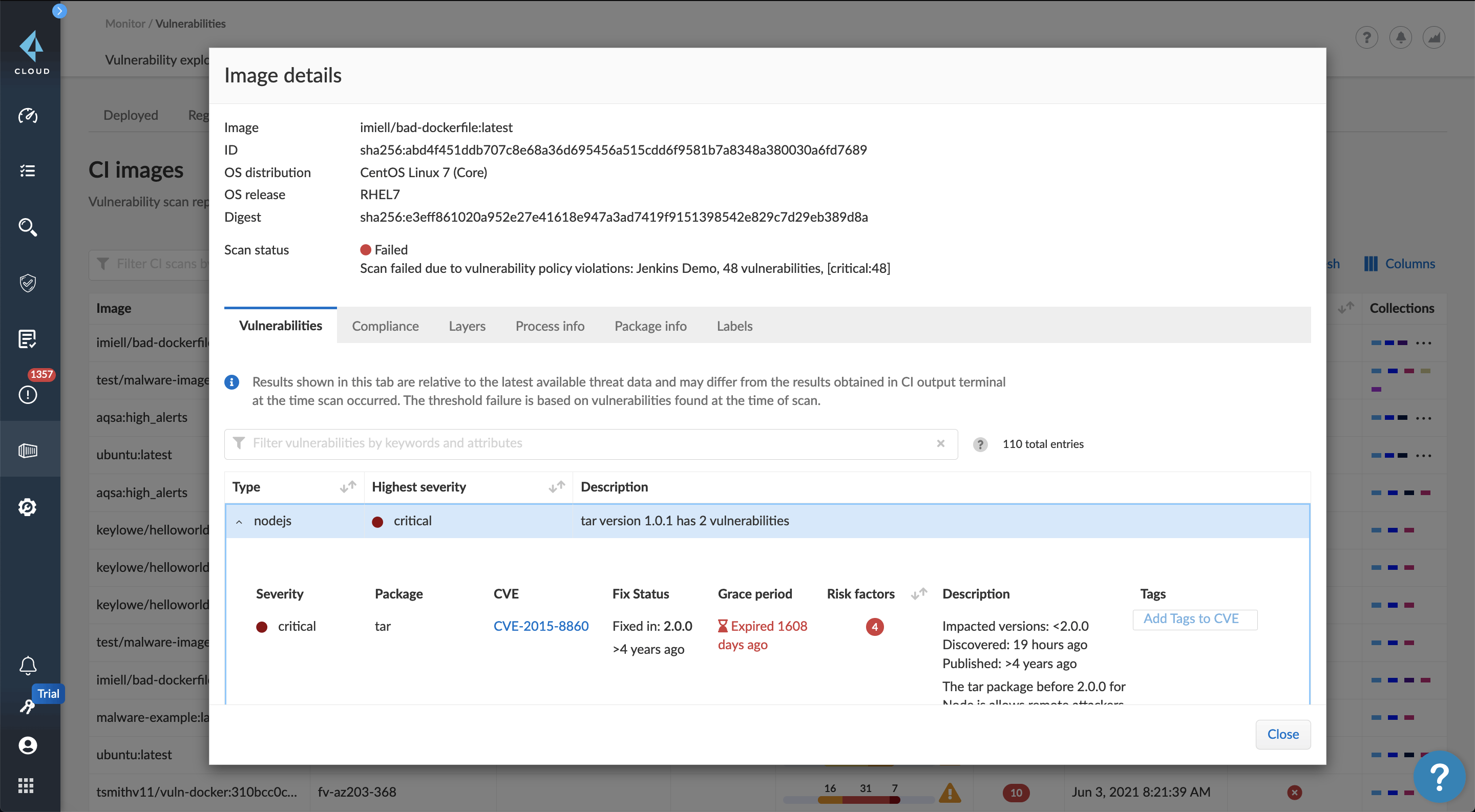

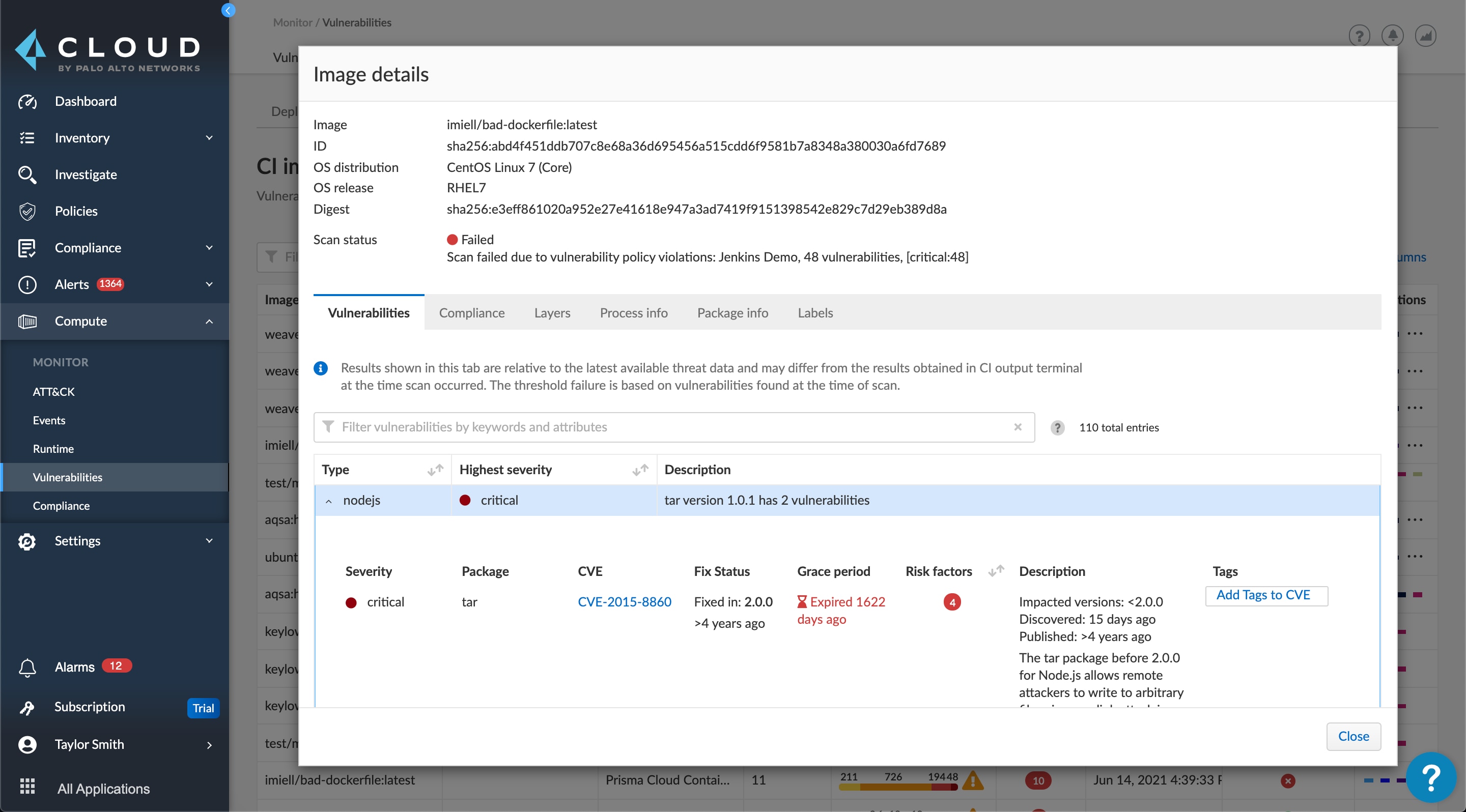

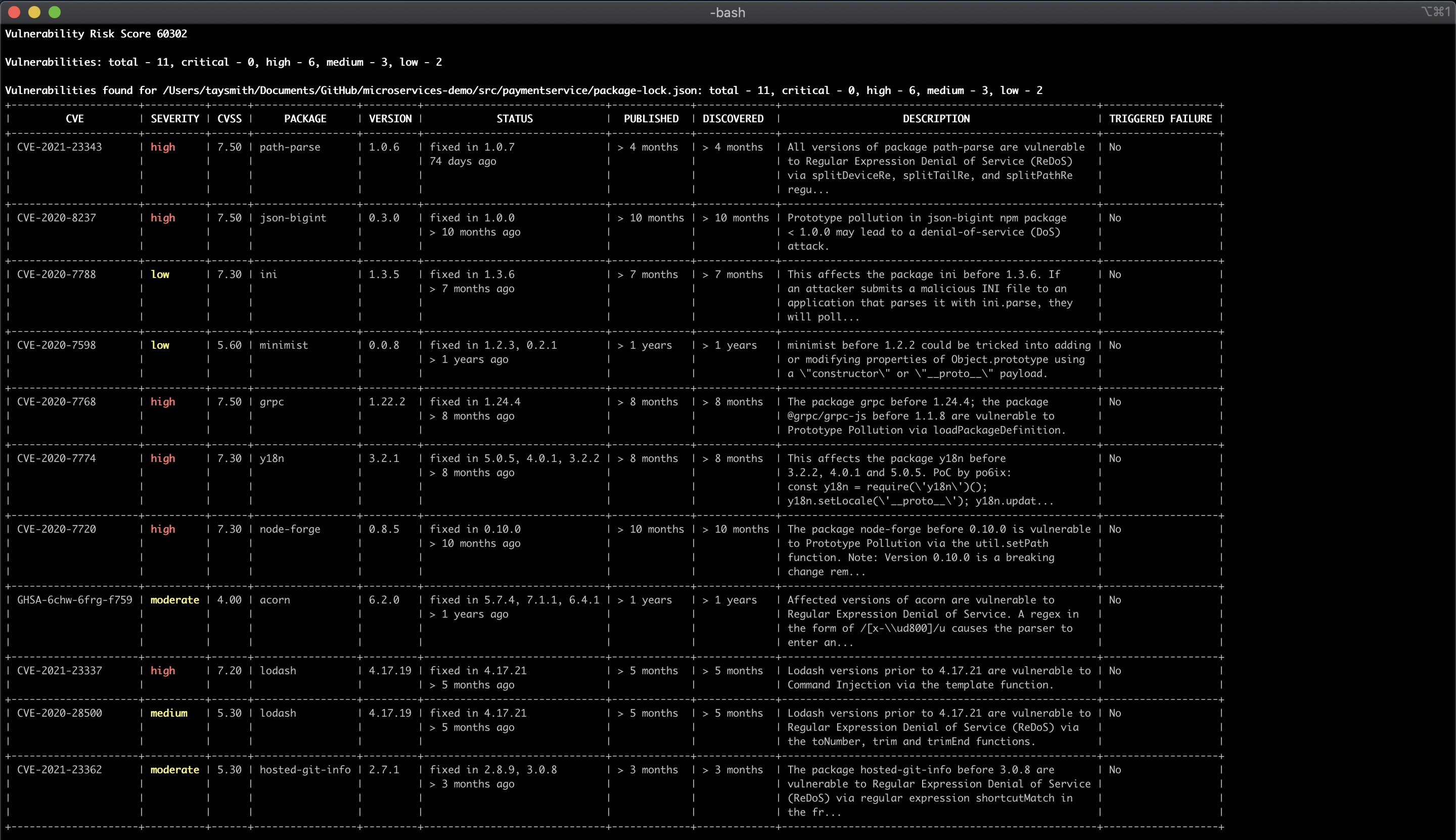

La infraestructura como código presenta una oportunidad para proteger la infraestructura de la nube en el código antes de que se implemente en producción. Prisma Cloud agiliza la seguridad a lo largo del ciclo de vida del desarrollo de software mediante la automatización y la integración de la seguridad en los flujos de trabajo en las herramientas de DevOps para las plantillas Terraform, CloudFormation, Kubernetes, Dockerfile, Serverless y ARM.

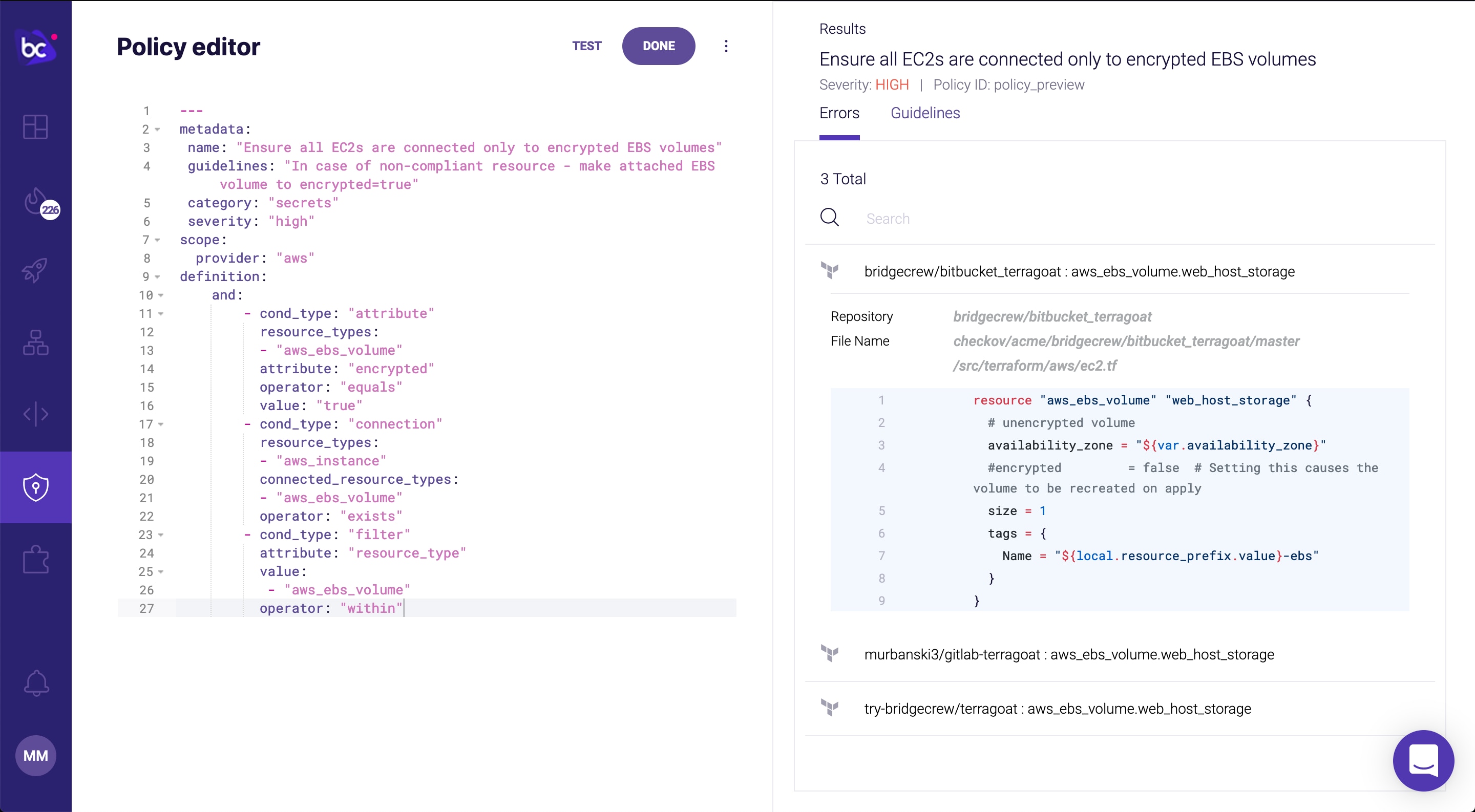

Automatice las verificaciones de configuración incorrecta de la nube en el código

Agregue verificaciones automatizadas para errores de configuración en cada paso del ciclo de vida del desarrollo de software.

Aproveche el poder del código abierto y la comunidad

Checkov, la herramienta de código abierto que Bridgecrew creó para potenciar su escaneo de tiempo de compilación está respaldada por una comunidad activa y se ha descargado millones de veces.

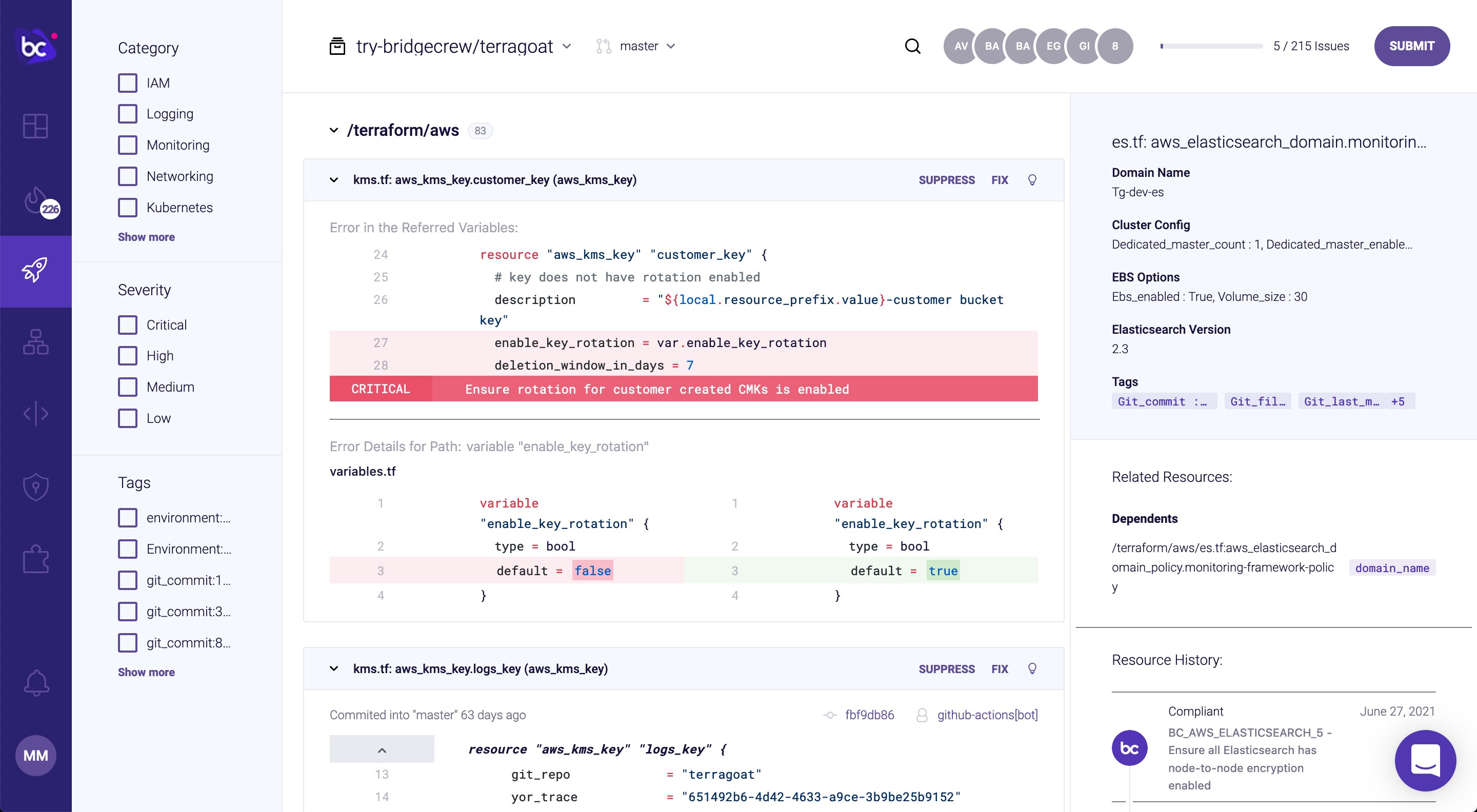

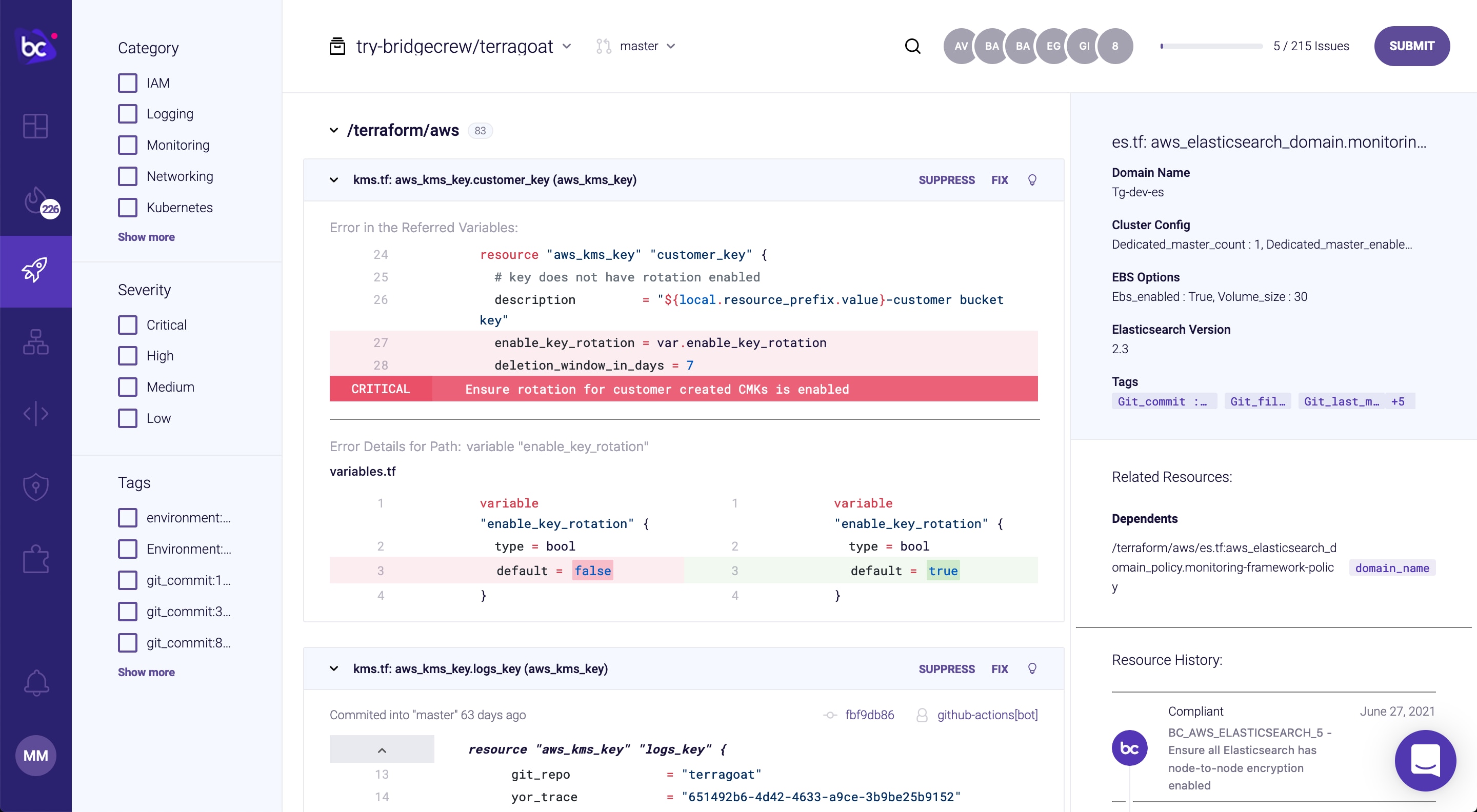

Incruste verificaciones de configuración incorrecta en las herramientas de desarrollo

Bridgecrew viene con integraciones nativas para herramientas IDE, VCS y CI/CD para ayudar a los desarrolladores a proteger el código en sus flujos de trabajo existentes.

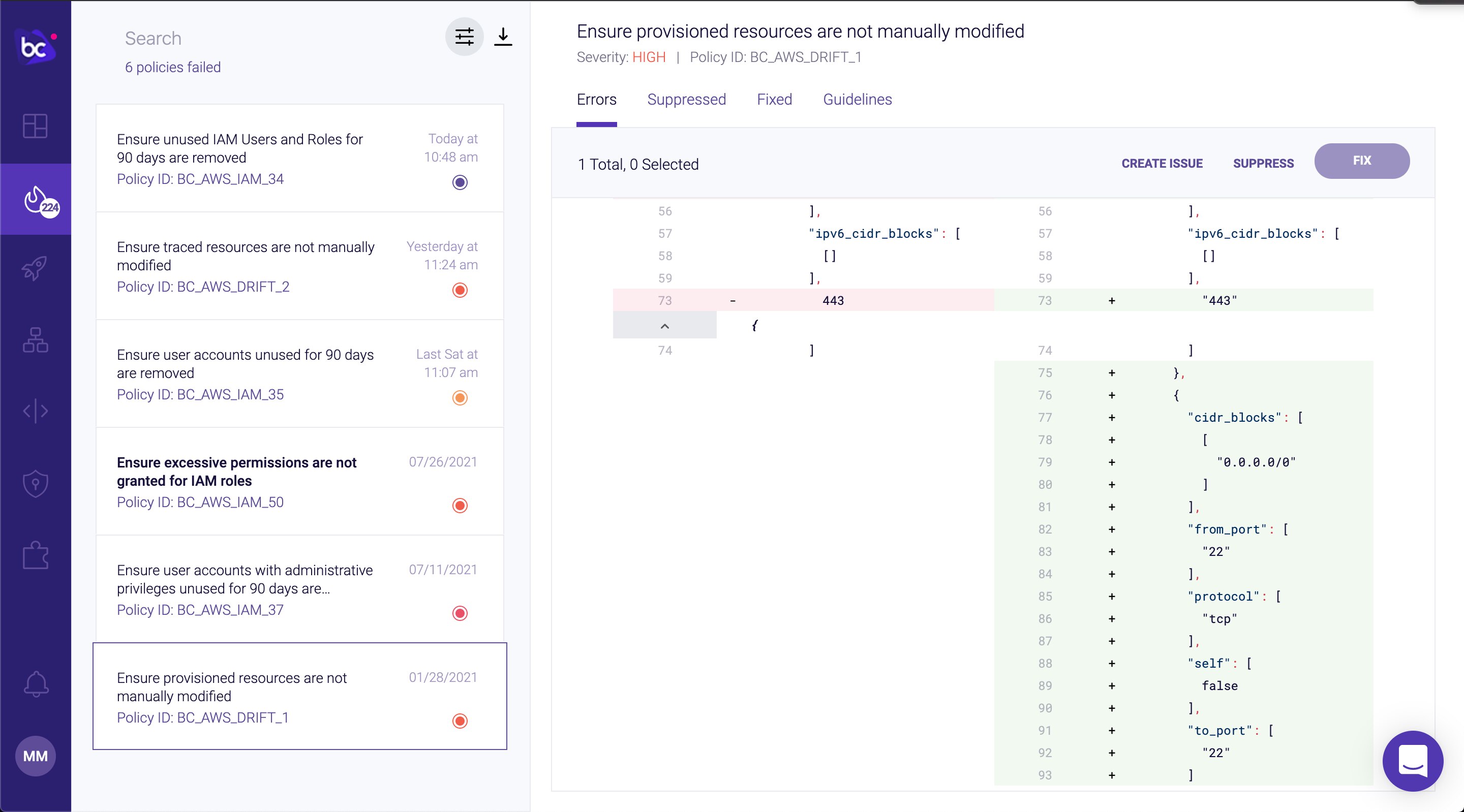

Incluir contexto profundo para configuraciones incorrectas

Bridgecrew rastrea automáticamente las dependencias de los recursos de IaC, así como los modificadores de desarrollador más recientes para mejorar la colaboración en equipos grandes.

Proporcione comentarios automatizados y correcciones en el código

Automatice los comentarios de las solicitudes de incorporación de cambios para las configuraciones incorrectas junto con las solicitudes de incorporación de cambios automatizadas y las correcciones de confirmación para las configuraciones incorrectas identificadas.