![]()

Figura 1. Llegó la hora de que el SOC deje atrás los modelos SIEM antiguos y heredados

A tal fin, el mercado de SIEM viene evolucionando lentamente. Se incentiva poco a los proveedores para que inviertan en cambios significativos de productos y soluciones. Esta inercia tecnológica se debe a diferentes motivos:

- Tecnología heredada: muchos modelos de SIEM se desarrollaron hace más de una década y suelen basarse en arquitecturas desactualizadas, lo que limita su capacidad para adaptarse a los nuevos desafíos de seguridad.

- Complejidad: los modelos de SIEM suelen ser complejos de implementar y gestionar, incluida la necesidad de ajustes continuos para prevenir problemas como falsos positivos o la falta de detección de eventos de seguridad críticos. Como resultado, es posible que los proveedores no quieran implementar cambios significativos que podrían afectar las operaciones de sus clientes.

- Falta de innovación: el mercado de SIEM es relativamente maduro y no se incentiva mucho a los proveedores para que inviertan en innovaciones.

- Problemas de integración: las soluciones de SIEM suelen integrarse con otras herramientas de seguridad, como sistemas de EDR, los sistemas de detección de intrusiones (IDS) y las herramientas de análisis del tráfico de red (NTA). Cambiar la tecnología detrás de una solución de SIEM podría interrumpir estas integraciones, lo que hace que sea difícil para los clientes gestionar sus operaciones de seguridad.

- Requisitos de personalización: muchas organizaciones personalizaron sus soluciones de SIEM para satisfacer sus necesidades específicas. Hacer cambios significativos en la tecnología subyacente podría implicar que los clientes tengan que volver a configurar los sistemas, un proceso que podría ser costoso y requerir de mucho tiempo.

- Cumplimiento regulatorio: muchas organizaciones usan sus soluciones de SIEM para cumplir con las normativas, lo que podría verse afectado con los cambios en las soluciones de SIEM.

“Las plataformas de análisis de seguridad tienen más de una década de experiencia en la adición de datos que aplican a estos desafíos, pero aún deben brindar capacidades de respuesta ante incidentes suficientes para una escala empresarial, que obliguen a las empresas a priorizar soluciones alternativas”.

– Allie Mellen, analista sénior, Forrester

![]()

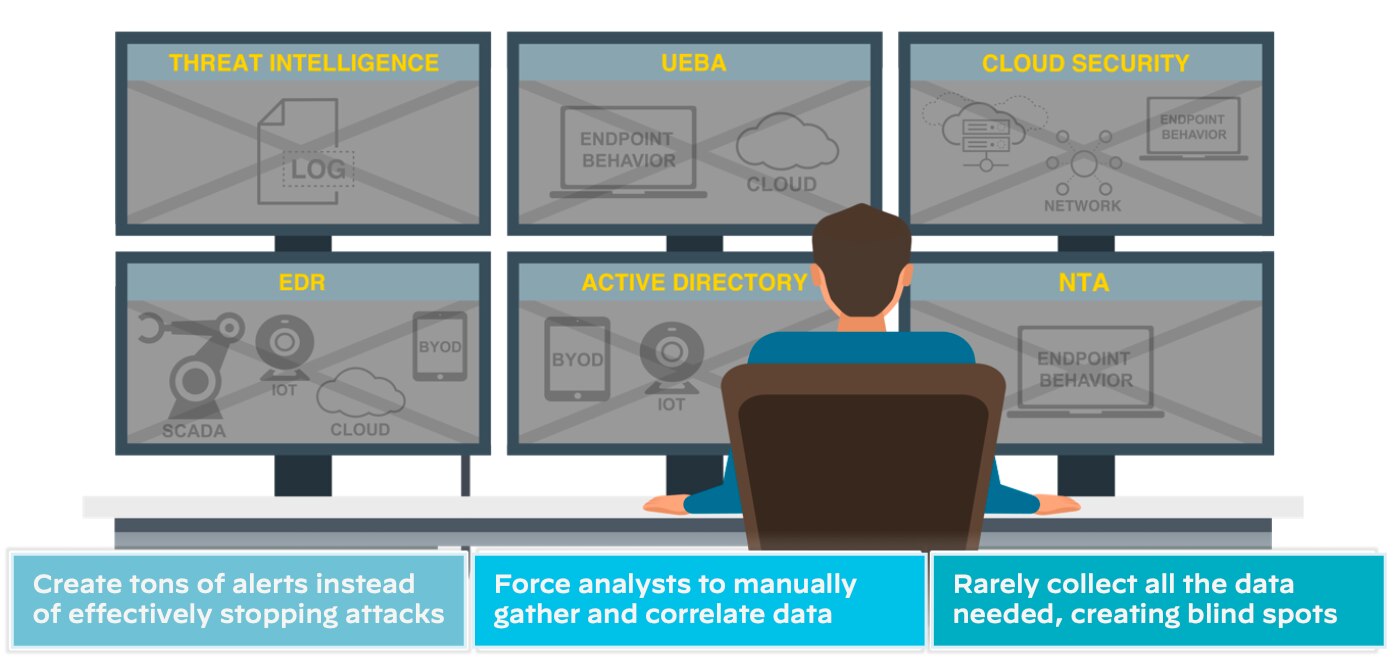

Figura 2: Las herramientas aisladas ralentizan la investigación y la respuesta

Una ciberseguridad totalmente reimaginada

La ciberseguridad tiene un problema urgente de remediación de amenazas. Dada la rápida proliferación de aplicaciones, cargas de trabajo, microservicios y usuarios, nuestra superficie de ataque digital colectiva se expandió más rápido de lo que la podemos proteger. Una variable de esta realidad es que las herramientas de detección y prevención acaban generando potencialmente miles de alertas cada día, lo que supera con creces el volumen que los equipos de seguridad pueden gestionar eficazmente. Estas alertas provienen de muchas fuentes desconectadas, lo que deja a los analistas de seguridad la tarea de armar el rompecabezas.

Analizar una amenaza potencial consta de muchos pasos:

- Revisar los datos de registro disponibles para empezar a comprender lo que puede haber ocurrido.

- Comparar manualmente datos con fuentes de inteligencia de amenazas para determinar si los indicadores son malintencionados.

- Encontrar las lagunas de información y buscar los datos disponibles que puedan indicar pasos adicionales en el ataque.

- Comprobar si la nueva información se relaciona con las alertas que manejan otros miembros del equipo para coordinar el trabajo.

- Evaluar si la alerta debe ser intensificada, descartada, o corregida y cerrada rápidamente.

![]()

Para realizar todos estos pasos, se requiere de mucho tiempo y múltiples herramientas, y eso es solo el proceso de evaluación de prioridades. El resultado neto es que los analistas solo tienen tiempo para tratar las alertas de mayor prioridad con las que se encuentran cada día. Mientras tanto, una cantidad desconcertante de alertas de menor prioridad no se aborda en absoluto. Las investigaciones históricas de incidentes muestran que una colección de alertas de menor prioridad es, en realidad, parte de un único ataque, del que no se percatan las plataformas de detección de amenazas heredadas.

Además, los analistas de seguridad responsables del proceso de evaluación de prioridades de alertas a menudo se quedan con un contexto insuficiente para determinar el riesgo real que un ataque presenta para la organización. Por lo tanto, la alerta se eleva a un grupo de nivel superior para una mayor validación, lo que requiere aún más tiempo, trabajo y recursos, y crea ineficiencias en todos los niveles. Teniendo esto en mente, los ciberatacantes apuestan por nuestra falta de capacidad para actuar rápido. De todas formas, muchas organizaciones siguen tardando horas, o incluso días o meses, en identificar y remediar las amenazas.

Nuestra gran debilidad depende de nuestra falta de capacidad para aprovechar por completo grandes cantidades de datos a nuestro favor. Las soluciones de SIEM se crearon para facilitar la gestión de alertas y registros, pero se han basado en gran medida en la detección y la corrección humanas, con análisis complementarios y procesos de automatización esporádicos. Combatir las amenazas actuales requiere que rediseñemos radicalmente cómo gestionamos la ciberseguridad en nuestras organizaciones utilizando la IA.

El SOC moderno debe tener como base una nueva arquitectura diseñada para satisfacer las necesidades cambiantes de los entornos de TI modernos. Esta arquitectura debe ser flexible, escalable, adaptable y capaz de integrarse con una amplia variedad de tecnologías y herramientas de seguridad. En general, el diseño debe contar con las siguientes características:

- Integración, análisis y clasificación de datos amplios y automatizados.

- Flujos de trabajo unificados que permitan a los analistas ser productivos.

- Inteligencia integrada y respuesta automatizada que pueda bloquear los ataques con una ayuda mínima de los analistas.

A diferencia de las operaciones de seguridad heredadas, el SOC moderno lidera con la ciencia de los datos aplicada a conjuntos de datos masivos, en lugar del criterio humano y las reglas diseñadas para detectar las amenazas anteriores.

Detalles de XSIAM

Palo Alto Networks trabaja arduamente para abordar las limitaciones de las soluciones de seguridad actuales. Como tal, nuestra industria debe innovarse constantemente para mantenerse a la altura de la curva de seguridad. Cortex XSIAM, o la inteligencia de seguridad ampliada y gestión de la automatización, es un giro hacia una arquitectura basada en IA, construida desde cero.

Es un punto de inflexión en relación con la forma en que pensamos acerca de la ciberseguridad y nos apoyamos en la IA en áreas donde las máquinas simplemente están hechas para desempeñarse mejor que nosotros. Es la suma de una visión destinada a crear la plataforma de seguridad autónoma del futuro y brindar una seguridad ampliamente mejor, con respuesta y detección casi en tiempo real.

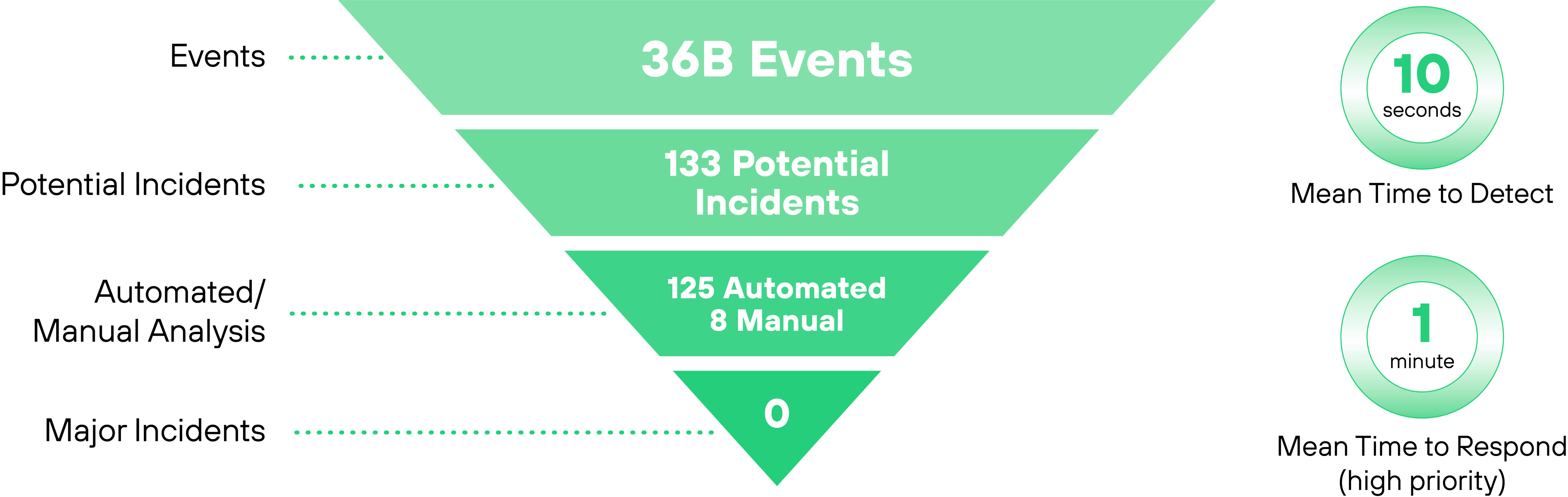

![]()

Figura 3. En Palo Alto Networks, somos nuestro primer cliente

XSIAM unifica las mejores funciones de su clase, como EDR, XDR, SOAR, CDR, ASM, UEBA, TIP, y SIEM. XSIAM se diseñó en función de un modelo de datos específico de seguridad y se actualiza constantemente con la inteligencia de amenazas de Palo Alto Network recopilada a partir de decenas de miles de clientes de todo el mundo. Además, tiene un diseño impulsado por aprendizaje automático que integra grandes cantidades de datos de seguridad. Luego, agrupa alertas en incidentes para un análisis y clasificación automatizados y para responder a la mayoría de los incidentes de forma automática, lo que permite a los analistas centrarse en las pocas amenazas que requieren intervención humana. XSIAM ya se ha probado en la producción: impulsa el propio SOC de Palo Alto Networks y reduce más de un billón de eventos al mes a un puñado de incidentes para los analistas al día.

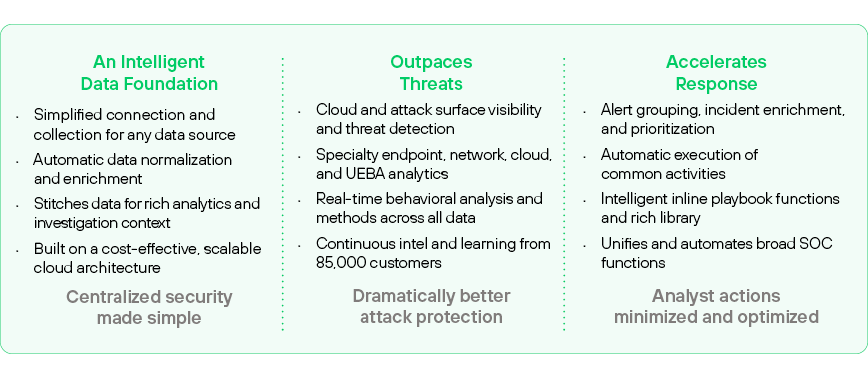

Un nuevo paradigma para impulsar el SOC moderno

Cortex XSIAM aprovecha el poder de la automatización y la inteligencia de las máquinas para mejorar radicalmente los resultados de seguridad y transformar el modelo de operaciones de seguridad (SecOps). XSIAM otorga al SOC el control completo de la seguridad empresarial desde el endpoint hasta la nube lo que permite centralizar datos y funciones de seguridad para superar amenazas, acelerar respuestas y optimizar actividades del equipo del SOC y los analistas.

![]()

Figura 4. Resumen de Cortex XSIAM: una única plataforma que se encarga de todo

La empresa híbrida actual genera varias veces los datos de seguridad de unos años atrás. Es más, el SOC típico aún opera con silos de datos y visibilidad limitada de la nube, tecnología de SIEM antigua y procesos manuales dirigidos por humanos que invitan a los atacantes a explotar sus ventajas.

El recuento incremental de analistas no puede detener la marea, y las herramientas adicionales solo empeoran la compleja arquitectura actual de SOC y sus cargas de mantenimiento de ingeniería. El SOC moderno debe convertirse en un modelo inteligente dirigido por máquina que pueda bloquear los ataques desde el endpoint hasta la nube, a escala, y con mínima intervención de los analistas y gastos generales de ingeniería del SOC.

Cortex XSIAM se diseñó para abordar las necesidades del SOC moderno, aprovechando el poder de la automatización y la inteligencia de las máquinas para mejorar drásticamente los resultados de seguridad y transformar el modelo manual de SecOps. Este modelo hace que el SOC pueda ser proactivo, en lugar de reactivo. Cumple con la promesa de dejar que las máquinas procesen los datos, para que los analistas puedan enfocarse en las anomalías y los comportamientos inusuales.

XSIAM se diseñó únicamente para ser el centro de la actividad del SOC y reemplaza a la SIEM y los productos especiales unificando las funcionalidades generales en una plataforma de SecOps holística y orientada a las tareas. XSIAM se diseñó específicamente para la detección y respuesta ante amenazas y centraliza, automatiza y escala las operaciones de seguridad que puedan proteger por completo a la empresa híbrida.

El enfoque de SecOps que prioriza a los humanos quedó obsoleto hace mucho tiempo. El SOC moderno debe utilizar un sistema de seguridad inteligente dirigido por máquinas y potenciado por personas que ofrece una protección significativamente mejor, con una eficacia y escala sin precedentes.

Cómo funciona

XSIAM es la plataforma de operaciones de seguridad para el SOC moderno, brinda las mejores capacidades de EDR, XDR, SOAR, gestión de la superficie de ataque (ASM), gestión de la inteligencia sobre amenazas (TIM), UEBA, SIEM de la industria y más. Sin embargo, XSIAM no está formada por múltiples herramientas. XSIAM agrupa funciones e inteligencia en una experiencia de usuario orientada a las tareas y un rico flujo de gestión de incidentes que minimiza las actividades y el cambio de contexto para brindar una rápida y precisa respuesta ante ataques.

La forma en que XSIAM funciona es revolucionaria, ya que usa automatización inteligente para liberarse del modelo basado en los analistas de los productos de seguridad actuales. Desde la incorporación de datos hasta la gestión de incidentes, XSIAM ayuda a minimizar las tareas de los analistas y todo el personal del SOC para que puedan enfocarse en las actividades valiosas que el sistema no puede llevar a cabo.

Controles del SOC para la nube y la empresa híbrida

Hoy en día, la mayoría de los equipos de SOC operan con datos limitados y aislados, lo que incluye una visibilidad lamentablemente inadecuada de los recursos orientados a Internet y la nube fluida que ya se ven involucrados en más de un tercio de los casos de vulneraciones. Los productos de seguridad en la nube ofrecen protecciones esenciales, pero suelen ser operados de forma independiente, fuera del SOC. De todas formas, el equipo del SOC debe poder controlar la seguridad completa, de extremo a extremo, y llevar a cabo investigaciones de los incidentes que involucren los activos de la nube.

XSIAM crea una base de datos inteligente en todas las fuentes de seguridad de la empresa, desde los endpoints hasta las fuentes especializadas en la nube de los proveedores, las cargas de trabajo dinámicas y los productos de seguridad en la nube. El sistema recopila constantemente eventos y alertas de telemetría profunda de estas fuentes, prepara y enriquece los datos de forma automática y los une de forma única a la inteligencia de seguridad ajustada para admitir un rico análisis de aprendizaje automático especializado tanto de fuentes específicas como de detección de comportamientos en toda la cadena de ataques.

Rediseño del SOC

La anticuada arquitectura de la base de datos de la SIEM, la complejidad de su gestión y su limitada evolución obligaron a que la innovación provenga de herramientas especializadas de su entorno. Como resultado, tenemos una arquitectura de SOC con complejos y frágiles canales de datos, integraciones de productos y dolores de cabeza constantes durante la gestión.

XSIAM consolida múltiples herramientas y escala, centraliza y automatiza la recopilación de datos para optimizar la infraestructura del SOC y reducir significativamente los costos operativos y de ingeniería.

Instantánea: incrementar la cantidad de análisis con inteligencia impulsada por el aprendizaje automático

Un componente clave de la transformación del SOC moderno es garantizar que los equipos de seguridad aprovechen todo el potencial del aprendizaje automático para aumentar y complementar el trabajo de los seres humanos en la seguridad. El análisis avanzado y la inteligencia artificial pueden reducir significativamente el tiempo que los equipos pasan procesando las cantidades masivas de datos en la empresa a fin de obtener información de seguridad crítica. El aprendizaje automático es una subdivisión de la inteligencia artificial que utiliza datos de entrenamiento de un entorno de cliente para que las máquinas aprendan y mejoren su conocimiento sobre el entorno y el desarrollo de una tarea.

Al detectar automáticamente los patrones anómalos de las múltiples fuentes de datos y proporcionar alertas automáticamente con el contexto, en la actualidad el aprendizaje automático puede ofrecer la promesa de acelerar las investigaciones y eliminar los puntos ciegos de las empresas.

Esto se lleva a cabo entrenando los modelos de aprendizaje automático con datos relevantes para la seguridad que se utilizan para detectar patrones en los datos y probar y ajustar los procesos. Las técnicas de aprendizaje automático pueden reunir, integrar y analizar datos e interrogarlos a fin de reducir la cantidad de tiempo y el conocimiento que los humanos necesitan para realizar estas tareas. Esto además minimiza el desafío del equipo del SOC de encontrar el contexto de las amenazas y la evidencia en múltiples capas de seguridad incorporadas en los datos.

Se pueden utilizar técnicas de ML supervisado para leer los marcadores digitales de dispositivos, por ejemplo, computadoras de escritorio, servidores de correo o servidores de archivos, y luego aprender el comportamiento de distintos tipos de dispositivos y detectar comportamientos anómalos. La promesa del aprendizaje automático es determinar las inferencias casuales de lo que sucede en el entorno y permitir que el software dirija los pasos a seguir, en lugar de depender de la interacción humana. Por ejemplo, etiquetar las malas acciones en función del comportamiento y las interacciones dentro de los conjuntos de datos unidos para propagar la decisión al resto de la red con instrucciones explícitas, como indicar a un agente que contenga la amenaza o a un firewall que suspenda la comunicación.

Funciones del aprendizaje automático en XSIAM:

- Análisis del comportamiento: XSIAM utiliza algoritmos de aprendizaje automático e inteligencia artificial para analizar el comportamiento de endpoints y detectar anomalías que podrían ser indicio de la presencia de una amenaza.

- Inteligencia de amenazas: la plataforma aplica algoritmos de aprendizaje automático para analizar grandes cantidades de datos de inteligencia de amenazas e identificar patrones y tendencias que podrían indicar una amenaza emergente.

- Respuesta automatizada: XSIAM utiliza la automatización con tecnología de inteligencia artificial para responder ante las amenazas en tiempo real, sin la necesidad de intervención humana.

- Analítica predictiva: la plataforma aprovecha los algoritmos de aprendizaje automático para analizar datos históricos y predecir posibles amenazas, lo que ayuda a las organizaciones a protegerse de forma proactiva contra futuros ataques.

- Aprendizaje continuo: los algoritmos de aprendizaje automático de XSIAM aprenden constantemente de nuevos datos y ajustan sus modelos, lo que, con el correr del tiempo, mejora la eficacia y precisión de la plataforma.

Diseño para la detección y respuesta ante amenazas

XSIAM se basa en la detección y respuesta ante amenazas y ofrece una automatización única del flujo de gestión de incidentes. La analítica de XSIAM brinda una inteligencia basada en las técnicas, lo que permite agrupar alertas en incidentes totalmente enriquecidos con el contexto correspondiente. La automatización integrada y los manuales en línea aplican resultados analíticos para una ejecución inteligente: procesamiento y cierre de alertas o incidentes siempre que sea posible.

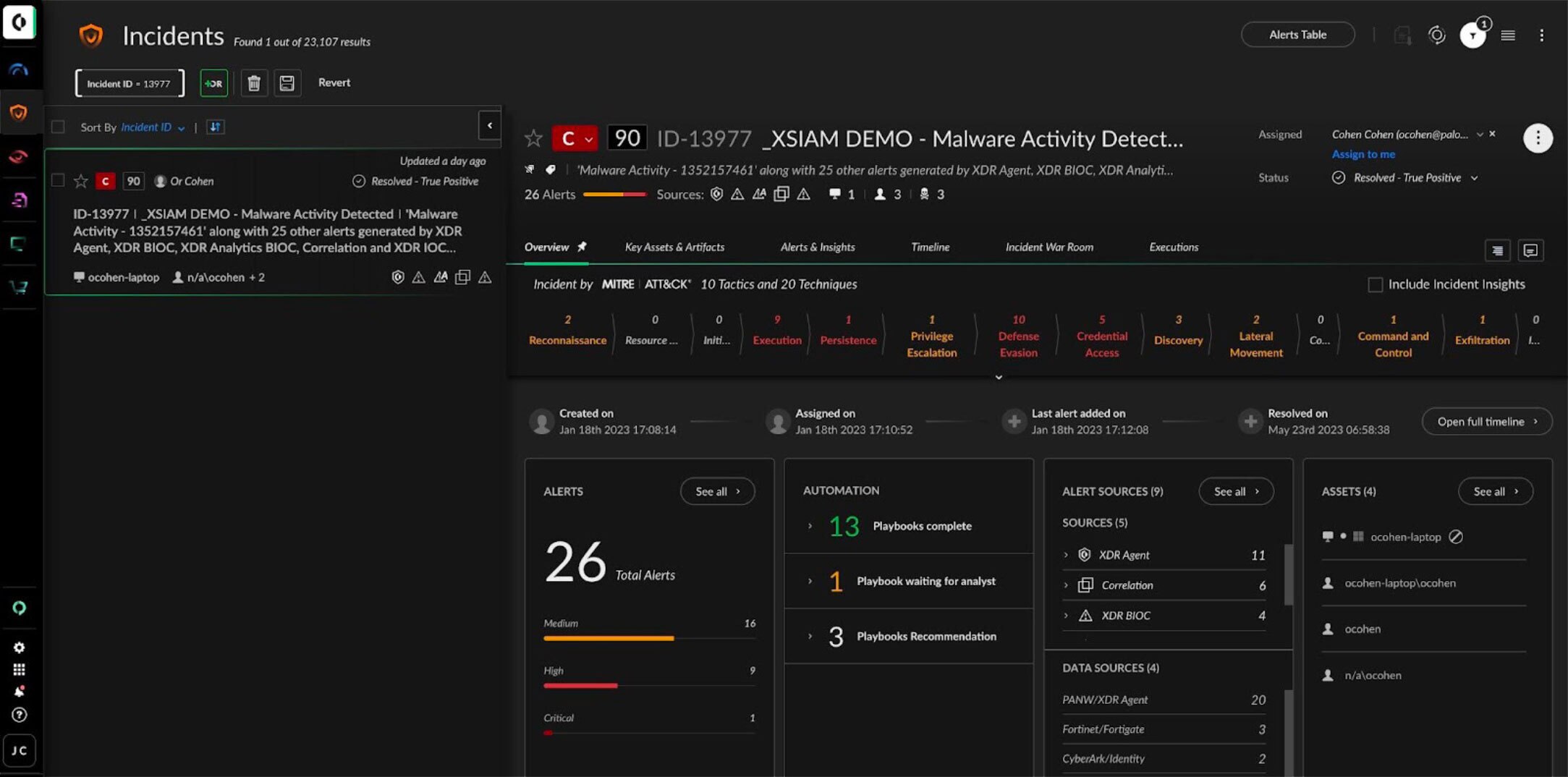

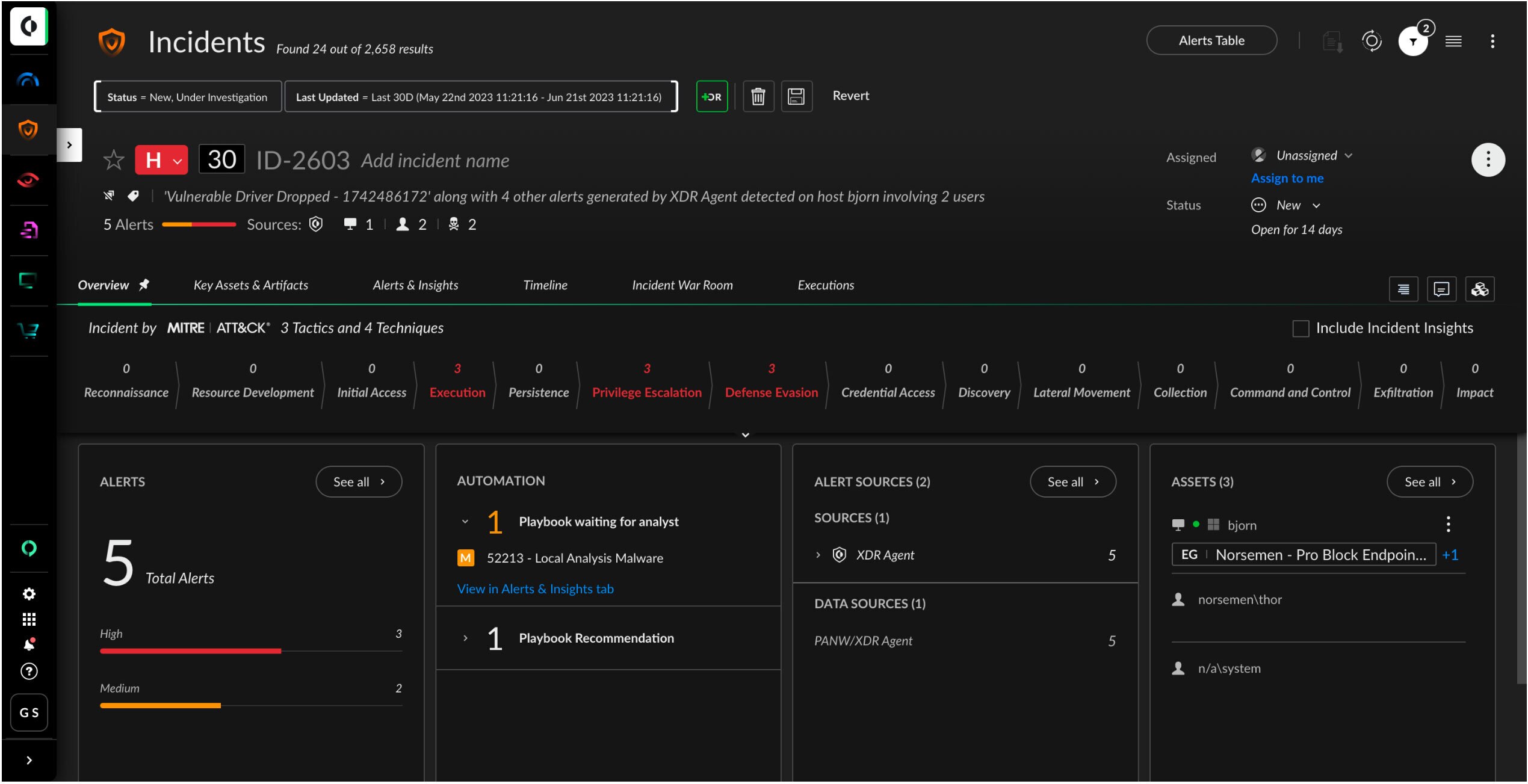

![]()

Figura 5. Vista de gestión de incidentes del analista

La vista de gestión de incidentes del analista proporciona un resumen completo de las acciones realizadas automáticamente, los resultados y las acciones sugeridas que quedan pendientes. Cuando se requieren más actividades de investigación y respuesta, se presenta al analista un desglose de la cronología del incidente e información de XSIAM procedente de todos los análisis y funciones. Las acciones de remediación y respuesta pueden aprovechar los manuales de estrategias en línea. Para los endpoints gestionados, XSIAM proporciona opciones de acciones de remediación con un solo clic junto con potentes herramientas forenses y de acceso a Live Terminal.

![]()

Figura 6. Obtenga un mayor contexto de los incidentes con el mapeo de MITRE ATT&CK, las alertas asociadas, el estado del manual, las fuentes de alertas y los artefactos

Beneficios únicos de Cortex XSIAM

Cortex XSIAM es una verdadera plataforma de SOC que representa un cambio de juego para el modelo operativo del SOC tradicional, multiherramienta y dirigido por humanos. Es sorprendente cómo todas las organizaciones que utilizan un modelo de SOC heredado tienen problemas similares con la gestión y arquitectura de la seguridad. Algunos profesionales de la seguridad que vivieron estas dolorosas experiencias se encargaron de diseñar Cortex XSIAM. En su desarrollo influyeron los clientes de Palo Alto Networks que buscaban una forma de resolver los desafíos de resultados de seguridad a los que se enfrentaban.

![]()

Figura 7. Centralice, automatice y escale operaciones para proteger a su organización

| Resumen de las funciones clave |

Incorporación de datos

La arquitectura en la nube simplifica la incorporación, la supervisión y la creación de informes gracias a los cientos de paquetes de datos prediseñados, tipos de conectores estándar y la configuración mediante pasos sencillos y automatizados.

|

Gestión de inteligencia sobre amenazas

Gestione los datos de inteligencia contra amenazas de Palo Alto Networks y de terceros, y asígnelos automáticamente a alertas e incidentes.

|

Fundación de datos inteligentes

Recopile continuamente telemetría profunda, alertas y eventos de cualquier fuente, enriquezca y asigne automáticamente a un modelo de datos unificado, y una los eventos en inteligencia adaptada para el análisis de aprendizaje automático.

|

Protección e inteligencia de endpoints

Consolide el gasto de SIEM y EPP/EDR en una solución unificada e integrada, con un agente de endpoints completo y un backend de análisis en la nube para proporcionar prevención de amenazas de endpoints, respuesta automatizada y telemetría profunda útil para cualquier investigación de amenazas.

|

Análisis de detección de amenazas

Aplique análisis especializados y detecciones en función del comportamiento en todos los datos recopilados con análisis basados en técnicas.

|

Visibilidad y acción de la superficie de ataque

Obtenga una visión integral de su inventario de activos, incluidos los endpoints internos y las alertas de vulnerabilidad para los activos descubiertos orientados a Internet, con capacidades integradas de ASM.

|

Investigación y respuesta automatizadas

Ejecute de forma automática muchas tareas y brinde a su analista la orientación y los datos necesarios para llevar a cabo las acciones que requieren acciones humanas con funciones automatizadas y manuales de inteligencia en línea.

|

Análisis del comportamiento de usuarios y entidades

Utilice el aprendizaje automático y el análisis del comportamiento para crear perfiles de los usuarios, las máquinas y las entidades, y alertar sobre los comportamientos que podrían indicar que hay una cuenta comprometida o un infiltrado malicioso.

|

Guías y orquestación

Cree y orqueste manuales para usar con un mercado y módulo SOAR (respuesta, automatización y orquestación de seguridad) robusto.

|

Análisis de redes y nubes

Detecte y alerte sobre anomalías en los datos de la nube y la red, como eventos de firewall, registros de proveedores de servicios en la nube y alertas de productos de seguridad en la nube con análisis especializados.

|

Gestión de la exposición de Cortex

Reduzca el ruido de las vulnerabilidades hasta en un 99 % con la priorización basada en IA y la corrección automatizada, abarcando la empresa y la nube.

|

Seguridad del correo electrónico de Cortex

Amplíe la detección y respuesta impulsadas por IA líderes en el sector para detener las amenazas más avanzadas basadas en el correo electrónico.

|

Gestión, presentación de informes y cumplimiento

Las funciones de gestión centralizadas simplifican las operaciones. Las potentes funciones de elaboración de informes gráficos permiten crear informes sobre el cumplimiento de normativas, la ingesta de datos, las tendencias sobre incidentes, las métricas de rendimiento de los SOC y mucho más.

|

![]()

Acercar la seguridad proactiva y reactiva con XSIAM 3.0

La última evolución de Cortex XSIAM da un paso revolucionario al unificar la respuesta reactiva a incidentes con la gestión proactiva de la postura de seguridad. XSIAM 3.0 amplía sus capacidades para abordar dos de las áreas de riesgo más críticas que afectan a las empresas en la actualidad:

Gestión de la exposición Cortex

Reduzca el ruido de las vulnerabilidades hasta en un 99 % con la priorización impulsada por IA y la corrección automatizada, abarcando la empresa y la nube. Este enfoque disruptivo de la gestión de vulnerabilidades se centra en las vulnerabilidades con exploits armados y activos y sin controles de compensación, lo que le permite priorizar el 0,01 % de las amenazas críticas que realmente importan.

Con la gestión de exposición de Cortex, usted puede:

- Reducir el ruido de vulnerabilidad en toda la empresa y la nube en un 99 % priorizando las vulnerabilidades con exploits armados y sin controles compensatorios.

- Acelerar la corrección con la automatización líder en el sector mediante resúmenes en lenguaje sencillo impulsados por IA y la automatización nativa de manuales de estrategias.

- Cerrar el círculo para prevenir futuros ataques creando de forma fluida nuevas protecciones para riesgos críticos directamente en las plataformas de seguridad líderes en el sector de Palo Alto Networks.

Seguridad del correo electrónico de Cortex

Detenga los intentos de phishing avanzados y las amenazas basadas en los correos electrónicos con análisis basados en LLM combinados con detección y respuesta líderes de la industria. Dado que el correo electrónico sigue siendo la principal herramienta de comunicación (se prevé que alcance los 5000 millones de usuarios en 2030) y representa una cuarta parte de todos los incidentes de seguridad, esta función ofrece:

- Detección del comportamiento de los atacantes de identidad y protección avanzada contra el phishing con análisis basados en LLM que aprenden continuamente de las amenazas emergentes.

- Eliminación automática de correos electrónicos maliciosos, desactivación de cuentas comprometidas y aislamiento de los endpoints afectados en tiempo real.

- Correlación de datos de correo electrónico, identidad, endpoints y nube para obtener una visibilidad sin precedentes de la ruta completa del ataque y poder responder de forma eficaz a los incidentes.

Al reunir estas capacidades en la misma plataforma unificada de datos, inteligencia artificial y automatización que ha protegido con éxito cientos de los entornos SOC más exigentes a nivel mundial, XSIAM 3.0 transforma las operaciones de seguridad, pasando de una respuesta reactiva a los incidentes a una ciberdefensa proactiva capaz de gestionar cualquier vector de amenaza actual y futuro.

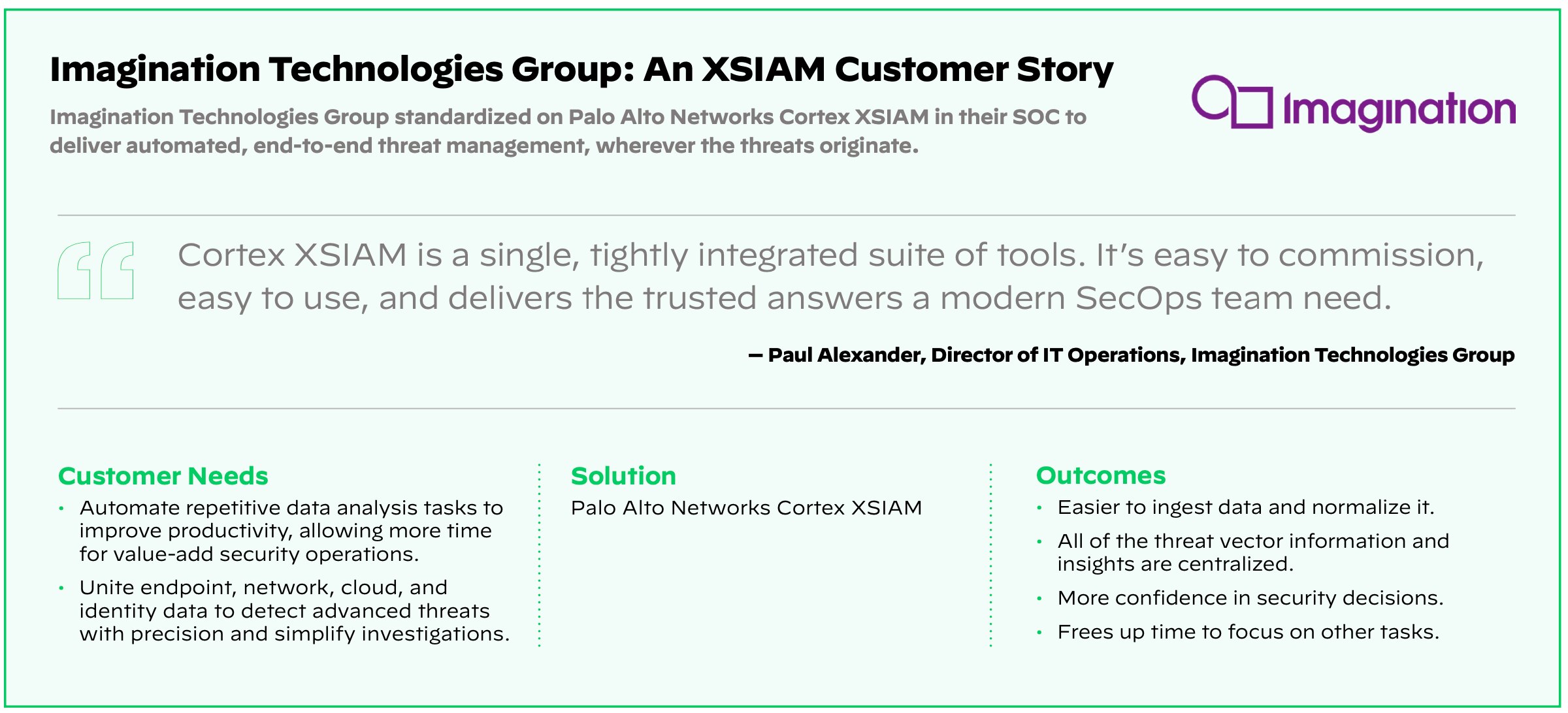

Servicios de XSIAM en los que puede confiar

Obtenga resultados exitosos con XSIAM y los servicios globales de atención al cliente

Nuestros expertos en ciberseguridad líderes en la industria le ayudarán a optimizar sus implementaciones aplicando su experiencia técnica, servicios profesionales y procesos operativos que le permitirán maximizar su inversión en seguridad.

![]()

Figura 8. Los servicios globales de atención al cliente ofrecen una gran cantidad de opciones de servicio y asistencia para XSIAM

Los servicios de implementación de XSIAM permiten una mayor adopción de las funciones de Cortex XSIAM y aceleran la obtención de valor.

Beneficios clave:

- Aceleración de la protección ante a amenazas sofisticadas en todos los puntos de aplicación, el ajuste de políticas de endpoints, la creación de correlaciones, las mejores prácticas de operaciones de seguridad, las metodologías de gestión de incidentes y la creación de manuales.

- Reducción de los riesgos de implementación utilizando las mejores prácticas con la ayuda de nuestros expertos.

- Garantía de eficacia continua de las operaciones, la administración y la gestión con la transferencia de conocimientos a su equipo.

- Obtención de resultados de seguridad mucho más rápidos, mejores y medibles.

Los servicios de transformación para SOC ofrecen un marco para que las organizaciones desarrollen y mejoren los centros de operaciones de seguridad a fin de responder de forma rápida y eficaz ante los incidentes de seguridad y automatizar fácilmente los procesos.

Beneficios clave:

- Desarrollo de una estrategia personalizada para operar con Cortex Platform en su entorno.

- Establecimiento de procedimientos y procesos modulares para aumentar las oportunidades de automatización.

- Exposición del éxito de las operaciones de seguridad mediante marcos robustos de elaboración de informes y métricas.

- Uso de Cortex XSIAM de forma eficiente por parte de los analistas.

- Creación de funciones SOC avanzadas para la inteligencia y detección de amenazas utilizando Cortex Platform.

El éxito del cliente Premium ofrece orientación continua, alineación perfecta y asistencia técnica de primera calidad.

Beneficios clave:

- Acceso a expertos de éxito del cliente, quienes brindan orientación continua durante todo el ciclo de vida de su inversión en Cortex XSIAM.

- Estrategias personalizadas para garantizar que obtenga un óptimo retorno de la inversión (ROI).

- Asistencia telefónica las 24 horas, los 7 días de la semana para ayudarle a resolver cualquier problema al que se enfrente.

- Herramientas de conocimiento y apoyo digital disponibles en todo momento.

Para obtener más información sobre estos servicios, comuníquese con nuestro Equipo de Ventas de Servicios.

¿Cómo acceder a los recursos de XSIAM más recientes?

Visite la Visite la página de productos XSIAM

¿Qué es XSIAM?

Solicite una demostración personalizada de XSIAM

Vea XSIAM en acción en un video de 15 minutos

Resultados reales de clientes reales de Cortex XSIAM