- 1. 1. Configuración previa a la conexión

- 2. 2. La fase de iniciación

- 3. 3. Establecimiento del túnel

- 4. 4. Transferencia de datos

- 5. 5. Enrutamiento de la red y acceso a los recursos

- 6. 6. Administración de la conexión en curso

- 7. 7. Terminación de la conexión

- 8. ¿Cómo funciona una VPN? Preguntas frecuentes

¿Cómo funciona una VPN?

Una red privada virtual, o VPN, asegura las transferencias de datos a través de Internet mediante la creación de un túnel cifrado entre el dispositivo del usuario y un servidor remoto.

Implica configurar una red segura, autenticar el acceso de los usuarios, establecer un túnel protegido y mantener y finalizar las conexiones. Las VPN permiten un acceso remoto seguro a los recursos de la empresa garantizando que los datos permanezcan encriptados e inaccesibles para usuarios no autorizados.

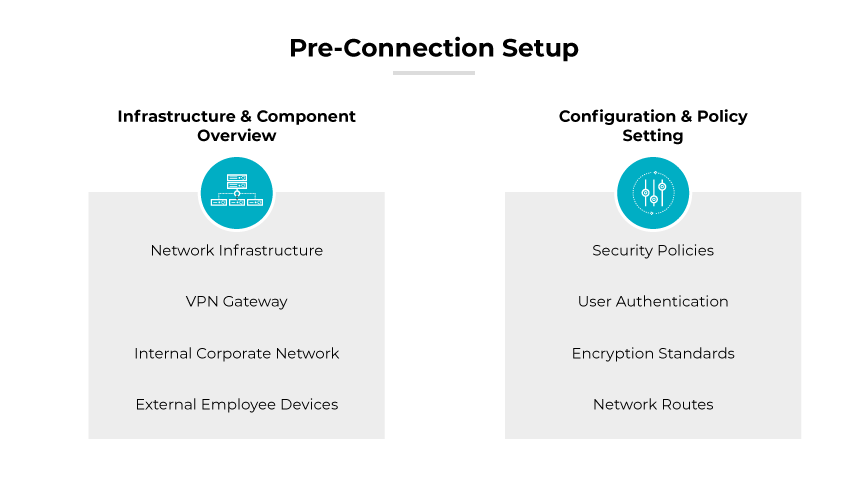

1. Configuración previa a la conexión

Visión general de la infraestructura y los componentes

Corporativo redes privadas virtuales (VPN) dependen de la función coordinada del servidor o puerta de enlace VPN, el software cliente y la infraestructura de red subyacente.

La puerta de enlace VPN se encuentra en el extremo de la red. Funciona como puente entre la red corporativa interna y los dispositivos externos, implementando medidas de seguridad para el tráfico de datos. El software cliente, instalado en los dispositivos de los empleados, inicia la conexión VPN y se encarga de la comunicación permanente con la puerta de enlace VPN. La infraestructura de red incluye enrutadores, conmutadores y firewalls que mantienen la integridad de la red y facilitan el flujo de datos.

Configuración y establecimiento de políticas

Antes de conectarse a Internet a través de una VPN, hay que seguir una serie de pasos. La configuración inicial de la VPN requiere una configuración cuidadosa.

Los administradores definen las políticas de seguridad y las reglas de acceso para gobernar el flujo de tráfico y dictar los permisos de los usuarios. Esto implica establecer un protocolo de comunicación seguro, seleccionar unos estándares de encriptación sólidos y configurar las rutas de red que seguirá el tráfico VPN encriptado.

Las reglas de acceso se establecen para especificar qué usuarios pueden acceder a qué recursos de la red cuando están conectados a través de una VPN. Esto garantiza que los empleados tengan el nivel adecuado de acceso a la red y que los datos de la empresa y la información personal permanezcan seguros.

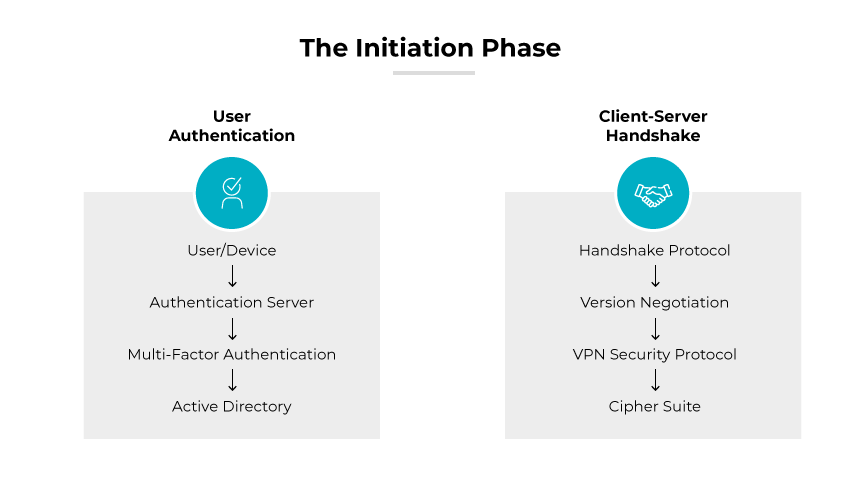

2. La fase de iniciación

Autenticación de usuarios

La autenticación del usuario es el comienzo de la fase de iniciación de la VPN. Este proceso verifica la identidad del usuario que intenta acceder a la red. Los certificados emitidos por una autoridad de certificación de confianza confirman la legitimidad del dispositivo del usuario.

La autenticación multifactor añade una capa de seguridad adicional al exigir al usuario que proporcione dos o más factores de verificación. Esto podría incluir una contraseña, un token físico o una verificación biométrica. Los servicios de directorio, como Active Directory, centralizan la administración de credenciales y hacen cumplir las políticas de acceso, garantizando que sólo los usuarios autenticados obtengan acceso a la red.

El proceso de autenticación protege contra el acceso no autorizado tanto desde la red local como desde Internet.

Apretón de manos cliente-servidor

Tras una autenticación satisfactoria, el cliente y el servidor inician un protocolo de apretón de manos. Este paso implica la negociación de la versión, en la que el cliente y el servidor se ponen de acuerdo sobre la versión del protocolo de seguridad VPN que se utilizará. También seleccionan un conjunto de cifrado, que dicta el algoritmo de cifrado y el método de intercambio de claves.

El apretón de manos garantiza que tanto el cliente como el servidor disponen de las credenciales y capacidades criptográficas necesarias para establecer un canal de comunicación seguro. Es la base de todos los intercambios de datos posteriores a través de la conexión encriptada, desde el usuario hasta el proveedor de servicios de Internet (ISP), pasando por el servidor VPN.

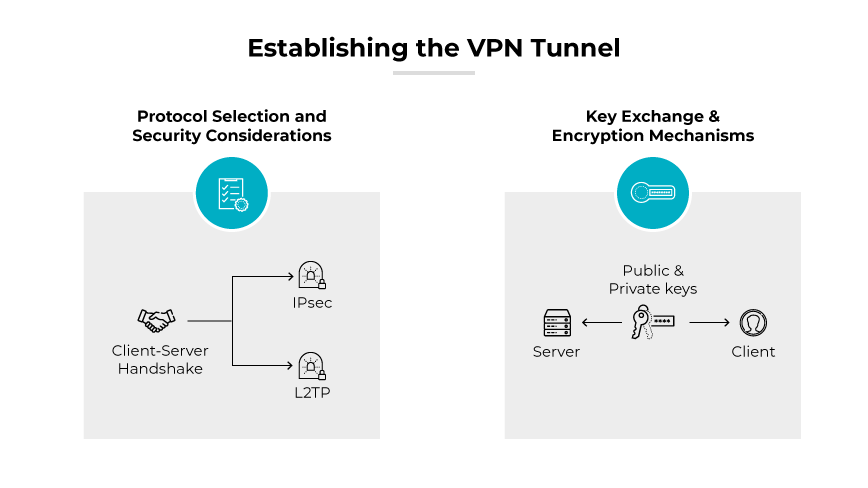

3. Establecimiento del túnel

Selección del protocolo y consideraciones de seguridad

Una vez completado el apretón de manos cliente-servidor, la atención pasa a centrarse en el establecimiento del túnel VPN. El protocolo de tunelización es el núcleo que soporta el paso seguro de datos. Tanto el cliente como el servidor acuerdan un protocolo de tunelización (como IPsec o L2TP) que se adapte a sus requisitos de seguridad y a las capacidades de la red. La selección del protocolo de túnel determina el nivel de seguridad, la compatibilidad con la infraestructura existente y la capacidad de atravesar firewalls y traductores de direcciones de red (NAT).

Mecanismos de intercambio de claves y cifrado

Tras la selección del protocolo, la creación del canal seguro comienza con un intercambio de claves. El algoritmo Diffie-Hellman (DH) suele ser el elegido para este tipo de intercambios. Esto proporciona una forma de generar y compartir de forma segura una clave entre las dos partes sin necesidad de transmitir la propia clave a través de Internet. En este mecanismo, tanto el cliente como el servidor generan pares de claves temporales -privada y pública- e intercambian las claves públicas entre ellos. A continuación, cada parte combina la clave pública recibida con su propia clave privada para generar un secreto compartido.

Se proporciona más seguridad empleando grupos DH avanzados con claves de mayor tamaño. Además, se utilizan algoritmos criptográficos como AES para cifrar el secreto compartido, lo que proporciona otra capa de seguridad. Algunas implementaciones utilizan el secreto perfecto hacia adelante (PFS, por sus siglas en inglés), que garantiza que el compromiso de una clave no conducirá al compromiso de todas las claves posteriores.

El canal seguro es fundamental para mantener la confidencialidad e integridad de los datos en todas las comunicaciones entre el cliente y la red corporativa. Una vez establecido, el canal seguro actúa como un túnel de protección para el tráfico de datos. Esto garantiza que la información confidencial enviada a través del túnel permanezca encriptada e inaccesible para cualquiera que no disponga de la clave de desencriptación.

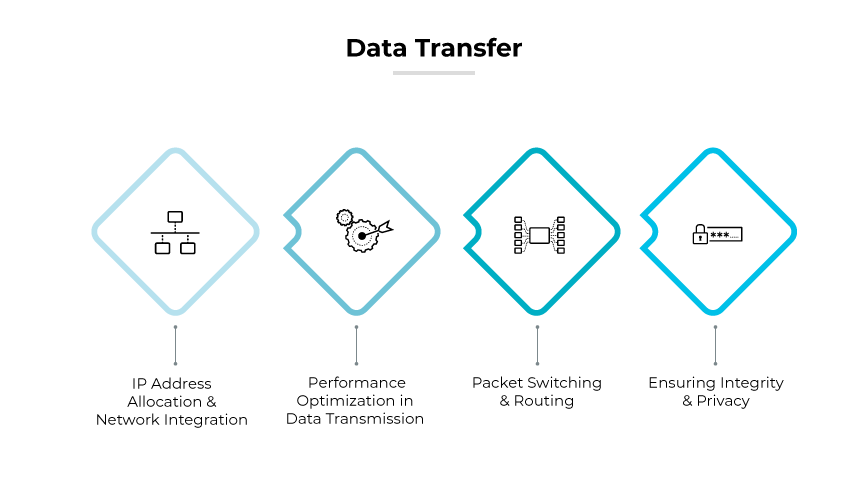

4. Transferencia de datos

Asignación de direcciones IP e integración en red

Una vez establecido un canal seguro, la asignación de direcciones IP es fundamental para integrar al cliente en la red. A cada cliente VPN se le asigna una dirección IP de un grupo designado, que es crucial para dirigir los paquetes a sus destinos adecuados. La asignación de direcciones IP permite al dispositivo cliente unirse de forma efectiva a la red corporativa. Esto permite al cliente acceder a los recursos de acuerdo con los permisos y políticas establecidos.

Optimización del rendimiento en la transmisión de datos

En esta fase, la eficacia de la transferencia de datos pasa a primer plano. Los protocolos VPN pueden incorporar mecanismos como la compresión para mejorar el rendimiento y reducir la latencia, optimizando el rendimiento de la red. La elección del protocolo de tunelización puede influir en la velocidad y la fiabilidad de la conexión. Protocolos como el túnel punto a punto (PPTP) ofrecen mayor velocidad pero menor seguridad, y otros como OpenVPN proporcionan un mejor equilibrio entre velocidad y seguridad.

Conmutación y enrutamiento de paquetes

El método por el que los paquetes de datos navegan a través de la VPN es fundamental para mantener una conexión de alto rendimiento. Las técnicas de conmutación de paquetes permiten el enrutamiento dinámico de paquetes. Esto tiene en cuenta factores como la congestión de la red y las condiciones cambiantes en tiempo real. Un enfoque dinámico garantiza que la VPN pueda mantener una conexión estable y eficaz, incluso ante las demandas variables de la red.

Garantizar la integridad y la privacidad

Una vez que los paquetes de datos están preparados para el tránsito, viajan a través del túnel seguro, aislados eficazmente de interferencias externas. Esta privacidad no consiste sólo en ocultar los datos a posibles fisgones. También mantiene la integridad de los paquetes, garantizando que ninguna parte de la comunicación se altere en tránsito.

En el extremo del túnel, el servidor VPN procesa los paquetes entrantes. Descifra los datos y elimina la encapsulación para reenviar los datos originales a su destino previsto dentro de la red corporativa.

5. Enrutamiento de la red y acceso a los recursos

Métodos de enrutamiento del tráfico: Túnel dividido frente a túnel completo

La tecnología VPN ofrece dos métodos principales para dirigir el tráfico de los clientes a la red corporativa: el túnel dividido y el túnel completo.

La tunelización dividida permite el acceso directo a Internet del dispositivo del usuario para el tráfico no corporativo. Así se conserva el ancho de banda de la red corporativa. Sin embargo, esto puede introducir riesgos de seguridad, ya que el tráfico no se beneficia de los firewalls corporativos y otras medidas de seguridad.

La tunelización completa encamina todo el tráfico del cliente a través de la VPN hacia la red corporativa, independientemente de su destino. Esto garantiza que todos los datos estén sujetos a las políticas de seguridad de la empresa, pero puede dar lugar a un mayor uso del ancho de banda y a una posible congestión de la red.

Control de acceso y políticas de red

El acceso a los recursos de red a través de una VPN se regula mediante listas de control de acceso (ACL) y políticas de red. Las ACL son un conjunto de reglas que definen a qué usuarios o procesos del sistema se les concede acceso a los objetos y qué operaciones están permitidas en determinados objetos. Cada entrada de una ACL especifica un asunto y una operación; por ejemplo, puede permitir a un usuario leer un archivo pero no modificarlo.

Las políticas de red pueden dictar además condiciones basadas en las funciones de los usuarios, el estado de cumplimiento de los dispositivos y otros factores. Garantizan que sólo los usuarios autorizados puedan acceder a los recursos corporativos sensibles y definen las condiciones en las que se puede acceder a dichos recursos. Estas medidas son fundamentales para salvaguardar la red corporativa y evitar el acceso no autorizado a datos sensibles.

La configuración estratégica del enrutamiento de la red y el acceso a los recursos es fundamental para equilibrar la eficacia operativa y la seguridad en la configuración de una VPN corporativa. Mediante métodos de tunelización adecuados y estrictos controles de acceso, las empresas pueden garantizar tanto la productividad como la protección de sus activos digitales.

6. Administración de la conexión en curso

Comprobaciones de integridad y mecanismos de protección de datos

La administración continua de la conexión en una VPN garantiza continuamente la protección y la estabilidad del enlace de red. Para la integridad de los datos, los protocolos VPN incorporan mecanismos como sumas de comprobación y números de secuencia.

Una suma de comprobación es un valor derivado de la suma de los bytes de un paquete de datos, que se utiliza para detectar errores tras la transmisión. Si la suma de comprobación calculada por el receptor coincide con la del remitente, confirma que los datos no han sido manipulados en tránsito.

Los números de secuencia ayudan a mantener el orden correcto de los paquetes. Así se evitan los ataques de repetición en los que se reenvían mensajes antiguos, lo que puede interrumpir la comunicación o facilitar el acceso no autorizado.

Estabilidad de la conexión y mensajes de control

La conexión VPN se mantiene viva y estable mediante latidos y mensajes keepalive.

Los latidos son señales regulares enviadas por un dispositivo a otro para confirmar que la conexión está activa. Si no se devuelve un latido, señala un posible problema con la conexión, lo que obliga a tomar medidas correctivas.

Los mensajes Keepalive tienen un propósito similar. Se envían a intervalos predefinidos para mantener la conexión abierta aunque no se estén transmitiendo datos reales. Esto es crucial para las VPN porque, de lo contrario, los tiempos muertos podrían cerrar la conexión, interrumpiendo el acceso a la red corporativa.

Estas comprobaciones y mensajes permiten un ajuste dinámico a las condiciones cambiantes de la red, salvaguardando al mismo tiempo la integridad y confidencialidad de los datos. Contribuyen a crear un canal fiable y seguro para las comunicaciones corporativas a través de redes Wi-Fi públicas potencialmente inseguras.

7. Terminación de la conexión

Proceso de desmontaje y cierre seguro

La terminación de la conexión es una fase crítica que garantiza el cierre seguro de la sesión de comunicación.

El proceso de desmantelamiento comienza cuando el cliente VPN del usuario indica al servidor que finalice la sesión, o cuando el propio servidor inicia la finalización debido a la inactividad o a la desconexión del usuario. Esta señal inicia una serie de mensajes que confirman el cierre del túnel. A continuación, el software VPN procede a desmantelar el túnel, a menudo utilizando una secuencia controlada de pasos. El desmantelamiento incluye el envío de un paquete de terminación, que garantiza que ambos extremos del túnel VPN reconocen el final de la sesión.

La limpieza de la sesión es un paso importante posterior a la finalización. El servidor VPN se asegura de que se liberan los recursos asignados, como las direcciones IP, al tiempo que se eliminan los datos temporales asociados a la sesión. Esto mantiene la integridad y la seguridad del servicio VPN para futuras conexiones.

El registro de sesiones desempeña un papel fundamental en el mantenimiento de un registro con fines de auditoría y cumplimiento. Los registros pueden proporcionar detalles sobre los tiempos de conexión, los volúmenes de transferencia de datos y la actividad de los usuarios. Estos registros suelen revisarse en las auditorías de seguridad para garantizar el cumplimiento de las políticas corporativas. Los registros también se supervisan en busca de actividad anómala que pueda indicar una infracción.

El proceso de finalización de la conexión protege contra accesos no autorizados y posibles fugas de datos. La limpieza y el registro de sesiones permiten realizar evaluaciones de seguridad continuas en el entorno VPN corporativo.

¿Cómo funciona una VPN? Preguntas frecuentes

- Configuración previa a la conexión

- Iniciación

- Establecimiento del túnel

- Transferencia de datos

- Enrutamiento de la red y acceso a los recursos

- Administración continua de las conexiones

- Terminación de la conexión

Para utilizar una VPN:

- Instale el software cliente VPN de su proveedor.

- Introduzca sus credenciales de acceso.

- Seleccione una ubicación de servidor para su dirección virtual deseada.

- Conecte. Su tráfico de Internet está ahora encriptado, asegurando sus actividades en línea dentro de una red privada.

Esta es una visión general simplificada. Los pasos exactos de uso varían en función de la VPN.