- 1. Explicación de la administración de vulnerabilidades

- 2. Comprender las vulnerabilidades, las amenazas y los riesgos

- 3. Por qué la administración de vulnerabilidades en la nube es un reto

- 4. Administración de vulnerabilidades Vs. Administración de parches

- 5. Visión general de las vulnerabilidades y exposiciones comunes (CVE)

- 6. Administración de la vulnerabilidad frente a evaluación de la vulnerabilidad

- 7. Establecimiento de un marco de administración de vulnerabilidades

- 8. Los cuatro pasos clave de la administración de la vulnerabilidad

- 9. Cómo mejorar su programa de administración de vulnerabilidades

- 10. Mejores prácticas para la administración de las vulnerabilidades de la carga de trabajo en la nube

- 11. Preguntas frecuentes sobre la administración de vulnerabilidades

- Explicación de la administración de vulnerabilidades

- Comprender las vulnerabilidades, las amenazas y los riesgos

- Por qué la administración de vulnerabilidades en la nube es un reto

- Administración de vulnerabilidades Vs. Administración de parches

- Visión general de las vulnerabilidades y exposiciones comunes (CVE)

- Administración de la vulnerabilidad frente a evaluación de la vulnerabilidad

- Establecimiento de un marco de administración de vulnerabilidades

- Los cuatro pasos clave de la administración de la vulnerabilidad

- Cómo mejorar su programa de administración de vulnerabilidades

- Mejores prácticas para la administración de las vulnerabilidades de la carga de trabajo en la nube

- Preguntas frecuentes sobre la administración de vulnerabilidades

¿Qué es la administración de vulnerabilidades?

- Explicación de la administración de vulnerabilidades

- Comprender las vulnerabilidades, las amenazas y los riesgos

- Por qué la administración de vulnerabilidades en la nube es un reto

- Administración de vulnerabilidades Vs. Administración de parches

- Visión general de las vulnerabilidades y exposiciones comunes (CVE)

- Administración de la vulnerabilidad frente a evaluación de la vulnerabilidad

- Establecimiento de un marco de administración de vulnerabilidades

- Los cuatro pasos clave de la administración de la vulnerabilidad

- Cómo mejorar su programa de administración de vulnerabilidades

- Mejores prácticas para la administración de las vulnerabilidades de la carga de trabajo en la nube

- Preguntas frecuentes sobre la administración de vulnerabilidades

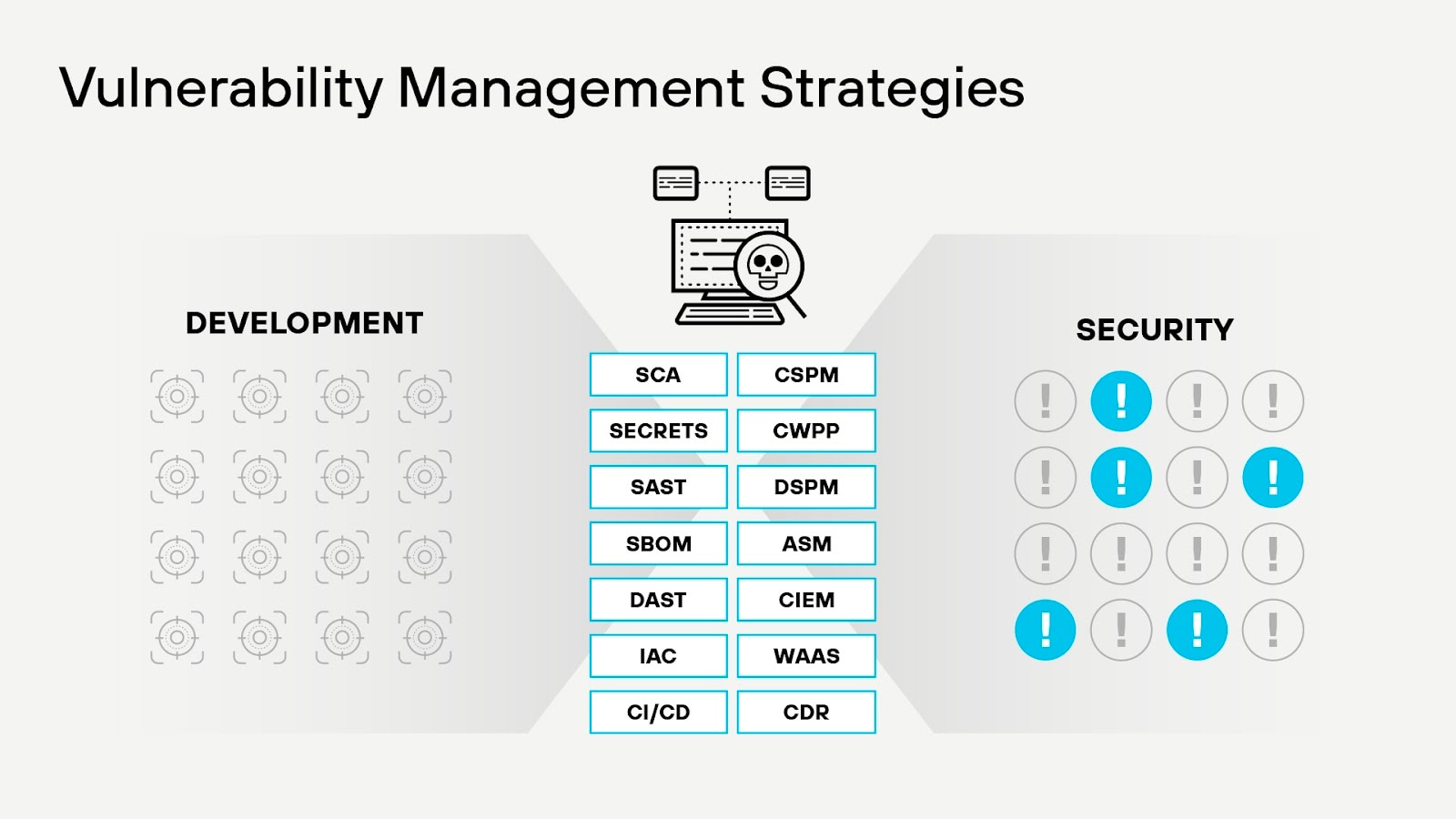

La administración de vulnerabilidades es un programa continuo que se basa en diversas tecnologías y prácticas para identificar las vulnerabilidades -en particular los riesgos de exposición cibernética- y remediarlas de manera oportuna para asegurar la infraestructura y los recursos de una organización. El objetivo de la administración de vulnerabilidades es establecer procesos sistemáticos para detectar y mitigar las vulnerabilidades independientemente de dónde surjan.

Además de proteger las redes tradicionales, la administración de vulnerabilidades es integral para identificar y prevenir las vulnerabilidades en todo el ciclo de vida de las aplicaciones. Esto implica integrar la administración de vulnerabilidades en los procesos de CI al tiempo que se supervisan continuamente todos los hosts, imágenes y funciones de su entorno nativo de la nube para identificar, priorizar y mitigar los riesgos.

En este sentido, la administración de vulnerabilidades sienta las bases de una estrategia de ciberseguridad saludable al garantizar que los equipos de seguridad puedan encontrar y solucionar de forma fiable las vulnerabilidades antes de que provoquen intrusiones en el sistema, violaciones de datos u otros incidentes de seguridad adversos.

Figura 1: Una vez detectadas, las vulnerabilidades deben contextualizarse para definir su impacto potencial, su origen y los activos a los que afectan.

Explicación de la administración de vulnerabilidades

Dispositivos de red, servidores, sistemas de almacenamiento, estaciones de trabajo, aplicaciones heredadas, máquinas virtuales, contenedores, aplicaciones en la nube, microservicios, bases de datos, API, servicios de infraestructura en la nube, servicios de plataforma en la nube, configuraciones de seguridad... la lista parece interminable. Con la creciente prevalencia de las metodologías ágiles y los servicios en la nube que amplían los entornos de TI, la administración de la vulnerabilidad se ha vuelto cada vez más compleja. Al igual que en los entornos de TI tradicionales, la administración de vulnerabilidades para cargas de trabajo en la nube es un proceso continuo y polifacético que implica la identificación, evaluación, priorización y mitigación de las vulnerabilidades de seguridad para garantizar la protección de datos sensibles, mantener el cumplimiento de las normas en la nubey reducir el riesgo de ciberataques.

El proceso comienza con el mantenimiento de un inventario de activos actualizado y el empleo de la exploración de vulnerabilidades para descubrir posibles amenazas en los recursos de la nube. A continuación, se evalúan las vulnerabilidades en función de su gravedad e impacto, lo que permite priorizar los esfuerzos de reparación. La administración de parches y configuraciones aborda las vulnerabilidades y los errores de configuración del software, mientras que la supervisión continua y la respuesta a incidentes garantizan la rápida detección y contención de las amenazas emergentes. Por último, las actividades de información y auditoría proporcionan visibilidad y responsabilidad, garantizando la eficacia y el cumplimiento del programa de administración de vulnerabilidades.

Comprender las vulnerabilidades, las amenazas y los riesgos

Para entender por qué las vulnerabilidades son importantes y cómo pueden afectar a su empresa, debe comprender la relación entre vulnerabilidades, amenazas y riesgos.

Una vulnerabilidad es cualquier defecto, debilidad, error de configuración o descuido en un sistema informático que los atacantes podrían explotar para tomar el control del sistema, exfiltrar datos del mismo, interrumpir sus operaciones o causar cualquier otro daño a la empresa.

Lo que esto significa es que las vulnerabilidades crean una oportunidad para que se lleven a cabo ciberamenazas. Una amenaza es cualquier entidad que pretenda -y potencialmente pueda- ejecutar un ciberataque de algún tipo. Sin embargo, para llevar a cabo un ciberataque, las amenazas necesitan encontrar vulnerabilidades de las que puedan aprovecharse.

Cuando existe una vulnerabilidad y una amenaza busca activamente explotarla, la organización está en peligro.

Así, las vulnerabilidades hacen posible que las amenazas se conviertan en riesgos reales. Sin vulnerabilidades, las amenazas -como los piratas informáticos que quieren robar datos confidenciales de su organización para obtener beneficios económicos, o los actores de amenazas patrocinados por el Estado que buscan perturbar los sistemas críticos con fines geopolíticos- pueden seguir existiendo. Sin embargo, sólo cuando las vulnerabilidades están presentes existe el riesgo de que las amenazas sean realmente explotadas.

Por qué la administración de vulnerabilidades en la nube es un reto

La administración de vulnerabilidades no es sencilla para ningún tipo de carga de trabajo, pero cuando se trata de cargas de trabajo en la nube, detectar y mitigar las vulnerabilidades es especialmente difícil.

Los servicios en la nube son complejos y variados

Las cargas de trabajo en la nube pueden variar enormemente. Pueden incluir máquinas virtuales, contenedores, funciones sin servidor, servicios de organización, o todo lo anterior. Cada tipo de carga de trabajo en la nube podría estar sujeto a diferentes tipos de vulnerabilidades, por lo que necesita una estrategia de administración de vulnerabilidades que pueda reconocer las diferentes amenazas en función del contexto de la carga de trabajo.

La nube cambia constantemente

Más que la mayoría de los entornos en las instalaciones, los entornos de nube suelen ser dinámicos. Las configuraciones cambian constantemente a medida que las cargas de trabajo aumentan o disminuyen, se añaden o eliminan usuarios, se actualizan las aplicaciones, etc. Por esta razón, la capacidad de vigilar continuamente las vulnerabilidades es primordial.

Los riesgos de la nube varían en alcance

No todas las vulnerabilidades son iguales. Algunos -como los que permiten la ejecución remota de código- son más arriesgados que los que sólo pueden explotarse en configuraciones poco frecuentes. Necesita saber cuáles son de gravedad para poder abordarlos primero.

Administración de vulnerabilidades Vs. Administración de parches

En algunos aspectos, el proceso de administración de vulnerabilidades es similar a otros procesos de seguridad que las organizaciones de TI han practicado durante décadas, como la administración de parches. Al igual que la administración de vulnerabilidades, la administración de parches implica encontrar y reaccionar sistemáticamente ante los riesgos potenciales para la seguridad (es decir, software sin parches que los atacantes podrían explotar) antes de que se conviertan en problemas activos.

Pero el proceso de administración de vulnerabilidades va más allá de la administración de parches.

- El software sin parches es una de las formas en que pueden introducirse vulnerabilidades en los entornos informáticos, pero no es la única. La administración de vulnerabilidades también se ocupa de otros puntos de entrada de vulnerabilidades, como las configuraciones inseguras.

- Mientras que la administración de parches suele implicar la instalación periódica de parches de software, la gestión de vulnerabilidades es un proceso continuo. Usted no escanea -o no debería hacerlo- en busca de vulnerabilidades sólo una vez a la semana o incluso una vez al día. En su lugar, debe escanear continuamente para poder encontrar vulnerabilidades y reaccionar ante ellas en tiempo real, cuando y donde aparezcan.

- El proceso de administración de vulnerabilidades se aplica no sólo a los activos (como las aplicaciones) que se pueden parchear, sino también a los servicios en la nube, la infraestructura y otros tipos de recursos que su equipo de TI normalmente no puede parchear en el sentido convencional.

Visión general de las vulnerabilidades y exposiciones comunes (CVE)

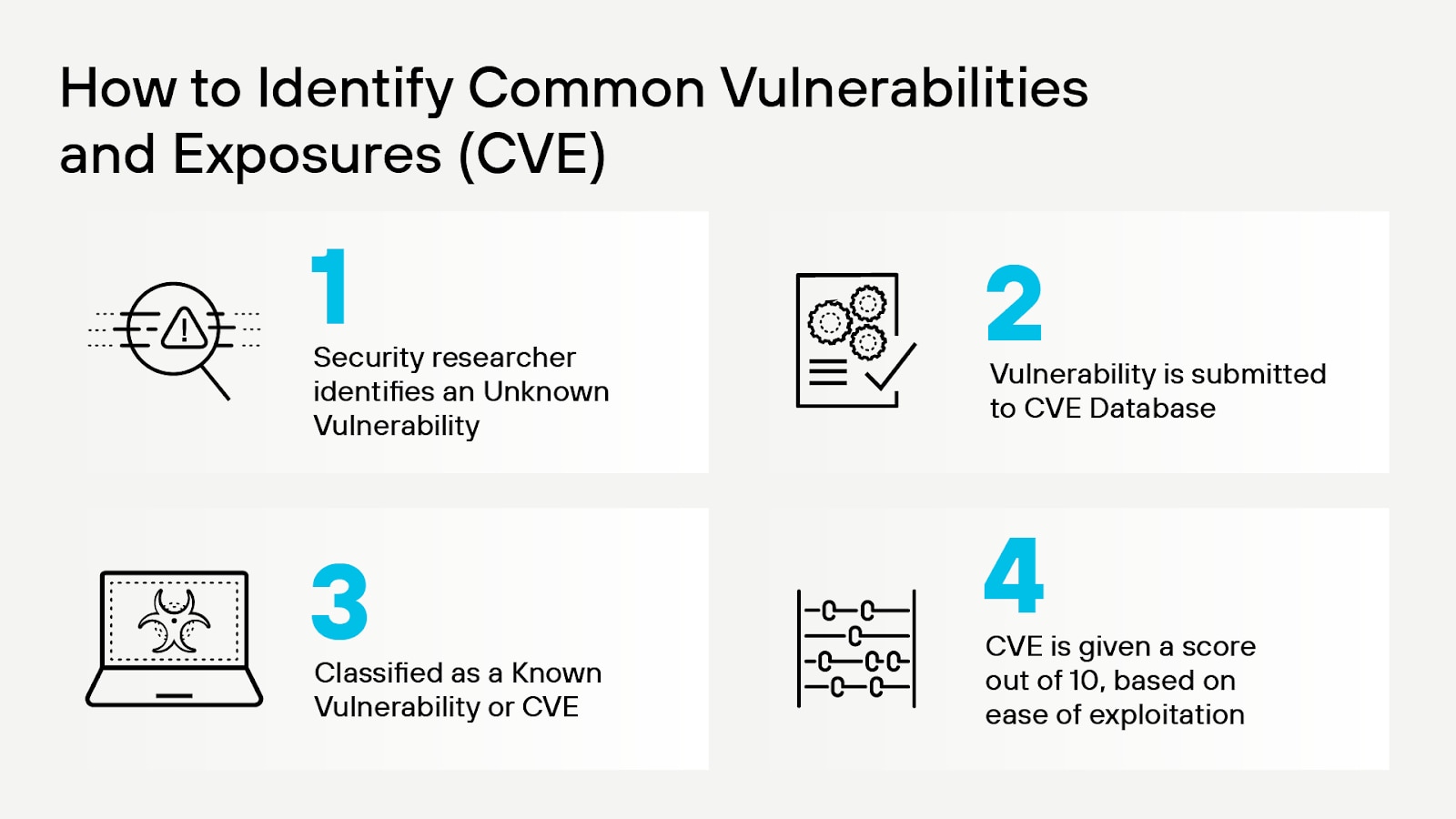

Cuando los investigadores de seguridad identifican una vulnerabilidad en un software que se utiliza públicamente, normalmente la comunican a una base de datos de Vulnerabilidades y Exposiciones Comunes (CVE). Las bases de datos CVE son listas de vulnerabilidades conocidas. Incluyen detalles sobre qué causa la vulnerabilidad, cómo puede explotarse, su gravedad y cómo parchear o actualizar los sistemas para mitigarla.

La mayoría de las bases de datos CVE definen esta información utilizando el Sistema de Puntuación de Vulnerabilidad Común (CVSS), un marco abierto para compartir detalles sobre vulnerabilidades y la gravedad que plantean. Al hacer accesibles los datos sobre vulnerabilidades, CVE y CVSS proporcionan un recurso fundamental que las organizaciones pueden utilizar para determinar qué vulnerabilidades afectan a los sistemas o al software que utilizan. Además, puede indicar a los equipos la gravedad de esas vulnerabilidades y si pueden explotarse en función de la configuración específica que utilice la empresa.

La National Vulnerability Database y la base de datos MITRE CVE se encuentran entre las bases de datos CVE públicas más populares. Sin embargo, las organizaciones también pueden mantener datos CVE privados o mejorados, que pueden proporcionar a otras organizaciones como parte de las ofertas de inteligencia de amenazas.

Figura 2: Proceso de identificación de la CVE

Una limitación importante de las CVE es que normalmente sólo enumeran las amenazas que afectan al software disponible públicamente, como las aplicaciones de código abierto. La razón principal es que cualquiera puede inspeccionar el software público y encontrar potencialmente vulnerabilidades en él. Los programas informáticos que una organización reserva para uso interno son más difíciles de estudiar para los investigadores externos. Como resultado, las vulnerabilidades del software no han sido necesariamente encontradas o divulgadas en las bases de datos CVE.

Esto significa que nunca debe asumir que una aplicación está libre de vulnerabilidades sólo porque una base de datos CVE no muestre ningún registro de vulnerabilidades conocidas en ella. Siempre existe la posibilidad de que las vulnerabilidades existan -y sean conocidas por los actores de amenazas- pero simplemente no se haya informado de ellas todavía.

Pero las vulnerabilidades de seguridad, como ya se ha mencionado, se presentan de muchas formas.

Autenticación rota

Los procesos o configuraciones ineficaces de control de acceso dentro del software pueden permitir a actores maliciosos acceder al software o escalar privilegios más allá de los del usuario.

Inyección de SQL

Las vulnerabilidades de inyección de SQL permiten a los atacantes inyectar consultas maliciosas en una base de datos para manipular datos o extraer información de ella. Las vulnerabilidades de inyección de SQL suelen producirse debido a la falta de una validación de entrada adecuada dentro de una aplicación que interactúa con una base de datos.

scripting entre sitios

Una vulnerabilidad de scripting entre sitios permite a los atacantes ejecutar scripts maliciosos. Este tipo de vulnerabilidad afecta con mayor frecuencia a sitios web que contienen código Javascript mal escrito. Si los atacantes encuentran el código vulnerable, pueden engañar al sitio para que ejecute scripts de su elección, dándoles potencialmente acceso a recursos en los endpoints que se conectan al sitio web.

Falsificación de petición de sitio cruzado

Los atacantes pueden aprovechar las vulnerabilidades de falsificación de petición entre sitios para hacer que los usuarios inyecten código malicioso en un sitio web o una aplicación con la que están autenticados en ese momento. Son similares a las vulnerabilidades de scripting entre sitios, con la diferencia principal de que las vulnerabilidades de falsificación de petición entre sitios se centran en suplantar la identidad de usuarios autenticados para realizar acciones maliciosas en lugar de ejecutar código malicioso a través de Javascript inseguro.

Errores de configuración de seguridad

Cualquier tipo de error o descuido en la configuración de seguridad podría desencadenar una vulnerabilidad. Por ejemplo, los administradores pueden hacer accesibles datos confidenciales a través de Internet sin darse cuenta debido a un error en la configuración del firewall, o pueden olvidarse de exigir la autenticación multifactor al configurar la implementación de una nueva aplicación.

Administración de la vulnerabilidad frente a evaluación de la vulnerabilidad

La administración de la vulnerabilidad es la estrategia que utilizan las organizaciones de TI para identificar las vulnerabilidades y reaccionar ante ellas. Sin embargo, cuando se descubre una vulnerabilidad individual, utilizan un proceso conocido como evaluación de la vulnerabilidad para comprender qué nivel de riesgo plantea la vulnerabilidad y ayudar a determinar cómo remediarla.

La evaluación de la vulnerabilidad es importante porque no todas las vulnerabilidades plantean el mismo nivel de riesgo. Por ejemplo, una vulnerabilidad que sólo puede ser explotada por atacantes que tienen acceso físico directo a un sistema vulnerable plantea menos riesgo, en términos generales, que una que puede ser explotada a través de la red, porque el número de actores de amenazas que operan a través de la red suele ser mucho mayor que el de los que tienen acceso físico a los activos informáticos.

Además, en algunos casos, las vulnerabilidades sólo pueden explotarse bajo configuraciones o entornos específicos. Por ejemplo, una vulnerabilidad en una aplicación podría ser explotable si la aplicación está alojada en un servidor Windows pero no en un servidor Linux, o viceversa.

Basándose en factores como éstos, la evaluación de la vulnerabilidad permite a las organizaciones determinar el nivel específico de riesgo que cada vulnerabilidad supone para ellas. A continuación, pueden priorizar la respuesta a las vulnerabilidades más graves en primer lugar para minimizar su nivel general de riesgo.

Establecimiento de un marco de administración de vulnerabilidades

Aunque los programas de gestión de la vulnerabilidad deben adaptarse a los requisitos exclusivos de las organizaciones a las que sirven, Gartner ofrece un marco de orientación para la gestión de la vulnerabilidad que proporciona un punto de partida útil para empezar con la administración de la vulnerabilidad.

Los componentes clave del marco de Gartner incluyen:

- Defina el alcance del programa: Las empresas comienzan su estrategia de administración de vulnerabilidades determinando cuántos activos de TI y tipos de vulnerabilidades necesitan abordar.

- Defina funciones y responsabilidades: Determinar quién hace qué y cuándo es un componente crítico de la administración de la vulnerabilidad. Desde el personal de primera línea, como los ingenieros informáticos, hasta los CISO y los CTO, todos tienen un papel que desempeñar en la búsqueda, notificación y administración de las vulnerabilidades.

- Seleccione las herramientas de evaluación de la vulnerabilidad: Las empresas deben decidir qué herramientas utilizarán para encontrar y evaluar vulnerabilidades, así como la forma en que la corrección de vulnerabilidades se incluirá en sus flujos de trabajo y herramientas.

- Cree y perfeccione los SLA de las políticas: Los SLA determinan con qué rapidez reaccionarán las organizaciones ante las vulnerabilidades y qué nivel de vulnerabilidades activas pueden tolerar. Los acuerdos de nivel de servicio son un recurso especialmente importante para adaptar a la empresa, ya que las distintas organizaciones pueden tolerar diferentes niveles de riesgo.

- Identifique las fuentes de contexto de los activos: Las fuentes de contexto de los activos proporcionan información complementaria -como datos sobre el papel que desempeña un sistema o una aplicación en la empresa- que puede ser fundamental para evaluar las vulnerabilidades y su gravedad.

Al abordar cada uno de estos requisitos, las organizaciones pueden establecer programas de administración de vulnerabilidades que les permitan encontrar vulnerabilidades y reaccionar ante ellas en todos los sistemas de interés.

Los cuatro pasos clave de la administración de la vulnerabilidad

Una vez implementado en su totalidad, un programa eficaz de administración de vulnerabilidades debería permitir a su empresa realizar cada uno de los siguientes pasos del proceso de administración de vulnerabilidades.

Identificar vulnerabilidades

No se puede arreglar lo que no se ve. Encontrar vulnerabilidades implica escanear todos los activos de TI de su organización y determinar si ellos (o cualquier componente de ellos) están sujetos a vulnerabilidades. Las bases de datos CVE son un recurso fundamental para este fin, aunque, de nuevo, no todas las vulnerabilidades se detallan en las listas CVE públicas.

Evaluar las vulnerabilidades

Una vez descubierta, hay que evaluar cada vulnerabilidad para determinar qué nivel de riesgo supone para la empresa. La evaluación manual de las vulnerabilidades puede ser necesaria en algunos casos, pero las herramientas de administración de vulnerabilidades pueden acelerar el proceso determinando automáticamente la gravedad de cada vulnerabilidad y evaluando la probabilidad de que ésta pueda ser explotada en el entorno de la empresa.

Tratar las vulnerabilidades

Las vulnerabilidades pueden tratarse de tres formas principales:

- Remediación: La remediación implica la eliminación total de una vulnerabilidad, normalmente actualizando o parcheando el activo afectado para que la vulnerabilidad deje de existir.

- Mitigación: La mitigación permite a las organizaciones minimizar el riesgo de que una vulnerabilidad pueda ser explotada o reducir el daño potencial que puede causar. La mitigación es una buena estrategia en los casos en los que la remediación no es posible o factible. Por ejemplo, si no puede actualizar una aplicación heredada vulnerable porque no hay parches disponibles para ella, es posible que aún pueda mitigar la vulnerabilidad cambiando la configuración de la aplicación.

- Aceptación: En algunos casos, las organizaciones de TI pueden decidir que las vulnerabilidades no son lo suficientemente graves como para merecer una reparación o mitigación. En ese caso, simplemente aceptan la vulnerabilidad.

Informar sobre vulnerabilidades

La notificación de vulnerabilidades es el proceso de revelar las vulnerabilidades a las partes interesadas externas. A menudo implica el envío de informes de vulnerabilidades a las bases de datos públicas de CVE, pero las organizaciones también pueden verse obligadas por mandatos de cumplimiento o acuerdos contractuales a informar de las vulnerabilidades directamente a los reguladores, clientes o socios. En cualquier caso, el objetivo de los informes es compartir información sobre qué vulnerabilidades existen, qué las causa y cómo pueden solucionarse para que otros puedan reaccionar ante ellas antes de que den lugar a exploits.

Cómo mejorar su programa de administración de vulnerabilidades

Contar con un programa de administración de vulnerabilidades no significa que pueda dejar de preocuparse por las vulnerabilidades y pasar a otras preocupaciones. Por el contrario, la gestión de la vulnerabilidad debería beneficiarse de una estrategia de mejora continua, lo que significa que las organizaciones de TI buscan continuamente formas de mejorar sus estrategias de administración de la vulnerabilidad.

Algunos ejemplos comunes de mejoras en los programas de administración de vulnerabilidades son:

- Hacer un uso más amplio de las automatizaciones para añadir eficacia y coherencia a la administración de la vulnerabilidad.

- Incluir sistemas o aplicaciones adicionales en el ámbito de la administración de vulnerabilidades para aumentar la amplitud de la cobertura.

- Aprovechar bases de datos adicionales sobre vulnerabilidades y/o fuentes de contexto de activos para aumentar los datos disponibles a la hora de evaluar las vulnerabilidades.

- Implementar herramientas de administración de vulnerabilidades nuevas o mejoradas para detectar tipos de vulnerabilidades que los sistemas anteriores no podían soportar.

Pasos como estos permiten a las organizaciones hacer que la administración de vulnerabilidades sea más eficaz y eficiente, acercándolas al objetivo de garantizar la detección y corrección en tiempo real de todas las vulnerabilidades, independientemente de lo que impliquen o de dónde existan.

Mejores prácticas para la administración de las vulnerabilidades de la carga de trabajo en la nube

No existe un truco sencillo para asegurarse de que puede detectar y corregir todas las vulnerabilidades de la nube antes de que se conviertan en amenazas críticas. Sin embargo, estrategias como las siguientes pueden ayudarle a mitigar el riesgo de sufrir graves ciberataques relacionados con la nube.

Integrar la exploración de vulnerabilidades en los procesos de IC

Cuanto antes se detecten las vulnerabilidades en el ciclo de vida del desarrollo, menor será el riesgo de que den lugar a brechas en los entornos de producción.

Por esa razón, la exploración de vulnerabilidades debe integrarse en sus procesos de IC. En lugar de esperar a que las cargas de trabajo estén en producción para escanearlas, escanee sus hosts, contenedores, funciones sin servidor y otros recursos en entornos de desarrollo y staging. Incluso si sus configuraciones cambian entre dev/staging y producción, la supervisión de las vulnerabilidades antes de la implantación sigue maximizando sus posibilidades de evitar que las vulnerabilidades se cuelen en la producción.

Mantener la digitalización en producción

Por supuesto, también debe realizar una supervisión continua de la vulnerabilidad después de que sus cargas de trabajo se hayan implementado en la producción. Ninguna exploración previa a la implantación puede sustituir la comprobación de los riesgos en las cargas de trabajo de producción.

Escanee todas las capas de su entorno de nube

Una carga de trabajo típica en la nube incluye múltiples capas de configuración. Pueden existir vulnerabilidades en cada uno de ellos.

Por ejemplo, si implementa contenedores, podría tener vulnerabilidades en la imagen de contenedor. Las vulnerabilidades también podrían persistir en las políticas RBAC que configure en el orquestador de contenedores. Además, las políticas que configure utilizando el marco IAM de su proveedor de nube podrían crear riesgos para la carga de trabajo en contenedores.

Por eso es fundamental analizar todas las capas de sus cargas de trabajo en la nube. Dondequiera que puedan existir datos, también puede existir una vulnerabilidad.

Utilice los CVE para obtener el contexto de vulnerabilidad

Como ya se ha señalado, algunas vulnerabilidades son más graves que otras. Pero no siempre es obvio cuáles requieren atención inmediata.

No obstante, para que las alertas de vulnerabilidad sean lo más procesables posible, debe conocer el nivel de gravedad de cada una. Puede hacerlo utilizando las bases de datos de Vulnerabilidades y Exposiciones Comunes (CVE), que enumeran las vulnerabilidades conocidas y las "puntúan" según la cantidad de riesgo que suponen.

Al emparejar la detección de vulnerabilidades con los datos CVE, obtendrá información contextualizada y procesable sobre los riesgos de las cargas de trabajo en la nube.

Preguntas frecuentes sobre la administración de vulnerabilidades

- Las vulnerabilidades de la red implican puntos débiles en la infraestructura, los protocolos o las configuraciones de la red, que permiten a los atacantes interceptar, modificar o interrumpir las transmisiones de datos.

- Las vulnerabilidades del sistema operativo se refieren a fallos dentro del SO o sus componentes, que pueden ser explotados para obtener acceso no autorizado, escalar privilegios o ejecutar código malicioso.

- Las vulnerabilidades humanas se derivan de errores humanos o acciones maliciosas, como caer en ataques de phishing, contraseñas débiles o amenazas de personas internas.

- Las vulnerabilidades de las aplicaciones son el resultado de prácticas de codificación inseguras y errores de configuración.

- Las vulnerabilidades de los procesos surgen de políticas de seguridad, procedimientos o controles de cumplimiento inadecuados, lo que provoca lagunas en la protección y un mayor riesgo de violaciones de la seguridad.

Entre los retos de la administración de la vulnerabilidad se incluyen:

- La aparición constante de nuevas vulnerabilidades

- Recursos limitados para abordar las vulnerabilidades identificadas

- Priorizar los esfuerzos de reparación

- Garantizar la aplicación oportuna de parches y actualizaciones de la configuración

- Mantener la visibilidad en un entorno informático complejo y en evolución

- Superar los factores humanos, como la resistencia al cambio o la falta de concienciación.

Además, las organizaciones deben mantenerse al día con las normativas del sector y los requisitos de cumplimiento, lo que añade otra capa de complejidad al proceso de administración de vulnerabilidades.