¿Qué es un sitio de filtraciones de la Dark Web?

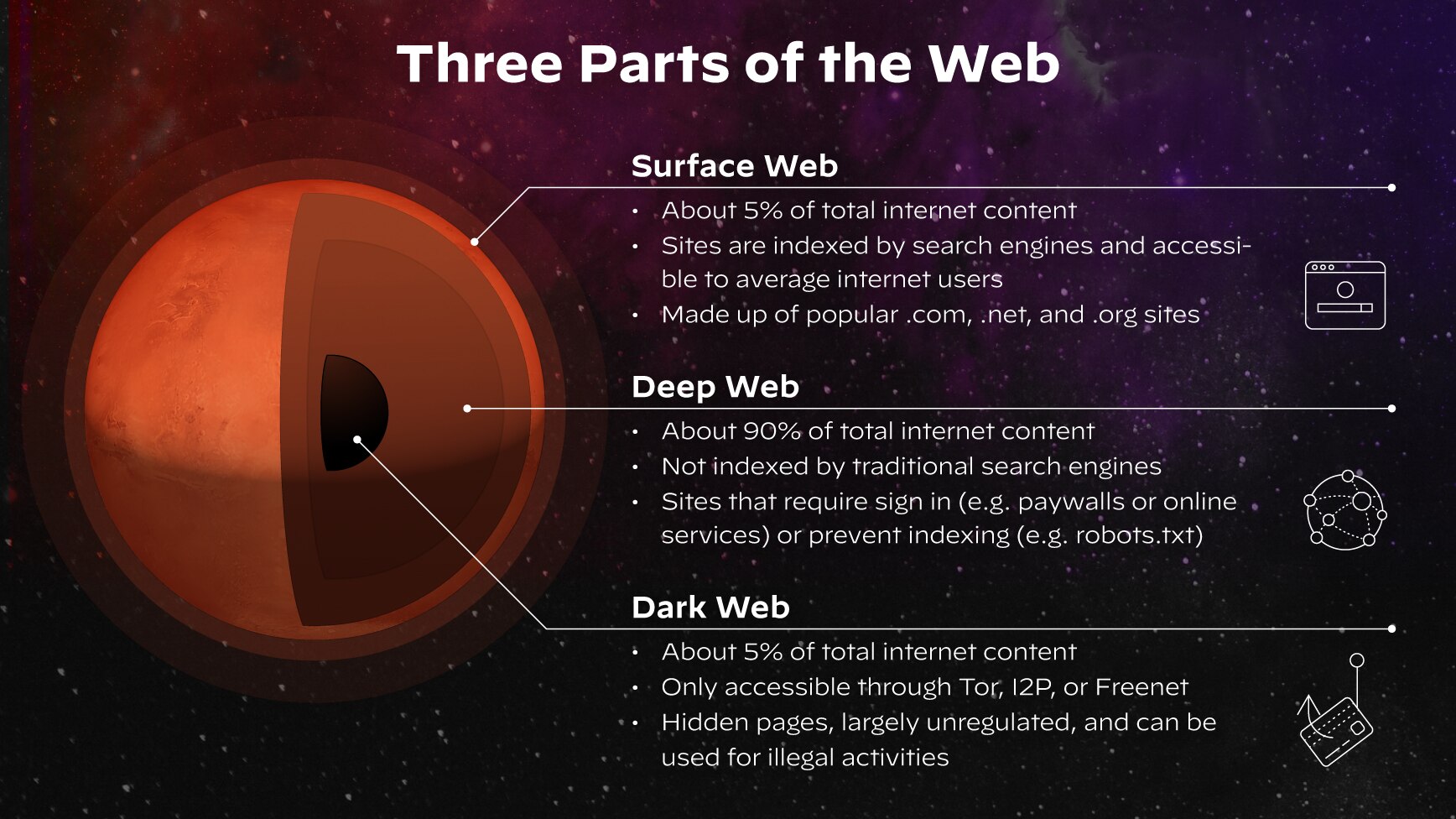

La web oscura (también denominada darkweb y darknet) es un subconjunto de Internet que está oculto y requiere un determinado navegador o software para acceder a los contenidos. Los sitios de filtración de la web oscura son sitios web dentro de la web oscura utilizados por grupos de ransomware, piratas informáticos y otros actores maliciosos para filtrar datos robados y llevar a cabo negociaciones de rescate con las víctimas.

La Dark Web explicada

La web oscura es una zona de Internet que no está indexada por los motores de búsqueda de la web de superficie, como Google o Bing. A diferencia de la web profunda, que simplemente no es indexada por los motores de búsqueda, los sitios web oscuros se mantienen ocultos intencionadamente. Se suele acceder a la web oscura a través de la red Tor (también conocida como enrutador cebolla, según su definición, o enrutador cebolla, según el uso popular).

La red Tor está formada por sitios conocidos como sitios cebolla o enlaces cebolla porque terminan en .onion en lugar de .com u .org. Esta red permite a los usuarios navegar de forma anónima y acceder a contenidos no indexados. Tor protege a los usuarios proporcionándoles información a través de una ruta encriptada de servidores aleatorios, aumentando su privacidad y haciendo prácticamente imposible que sean objeto de vigilancia y seguimiento. Los actores de amenazas se aprovechan de esta privacidad inherente, lo que significa que la web oscura es un submundo en línea de actividad anónima y a menudo ilegal. Por ejemplo, la gente suele utilizar esta red para compartir contenidos pirateados, así como para comerciar, vender drogas ilegales y parafernalia.

¿Cómo funcionan los sitios de filtraciones de la Dark Web?

Los actores de amenazas utilizan los sitios de filtración de la web oscura para llevar a cabo operaciones comerciales cifradas y monetizar el ransomware, el malware y otros ataques en línea. Los sitios de filtraciones de la Dark Web sirven de plataforma para subir y compartir información sensible y personal que los actores de amenazas han robado a organizaciones objetivo.

Por ejemplo, los grupos de ransomware y los actores maliciosos utilizan cada vez más la web oscura para publicar información sobre organizaciones violadas y crear sitios de filtraciones. En algunos casos, los actores de amenazas pueden enumerar los nombres de las organizaciones a las que han dirigido sus ataques de ransomware.

Algunos actores también utilizan sus sitios de filtraciones para publicar pruebas de compromiso, que suelen ser una muestra de los datos robados durante un ataque de ransomware. Los actores maliciosos amenazan con utilizar el sitio de filtraciones para publicar el conjunto completo de la información comprometida y compartir esta información con los medios de comunicación si la organización no paga la petición de rescate.

Como resultado, los sitios de filtración de la web oscura proporcionan a las bandas de ransomware una mayor influencia sobre sus víctimas. Al "nombrar y avergonzar" a las organizaciones que se han visto afectadas y al lanzar amenazas públicas, aumentan la presión sobre las organizaciones e incrementan la probabilidad de cobrar rápidamente. Incluso si las organizaciones han realizado copias de seguridad de sus datos y tienen capacidad para recuperarse de un ataque con rescate, la amenaza de exponer información sensible puede llevar a una organización a pagar al actor de la amenaza.

Tendencias de los sitios de filtración de ransomware

En todas las industrias y sectores, las organizaciones de todos los tamaños son vulnerables a los daños devastadores de este tipo de ataque. Por desgracia, a pesar de la creciente concienciación del público y de los intentos de contener los ciberataques, las amenazas de ransomware siguen siendo persistentes.

En el mundo del ransomware, los sitios de filtración de datos de la web oscura son una táctica relativamente nueva, que se popularizó en 2020. En el 2023 Informe de Unit 42® sobre la amenaza del ransomware, Unit 42 analizó estos sitios para descubrir las últimas tendencias.

Cada día, los investigadores de amenazas de Unit 42 ven unas siete nuevas víctimas de ransomware publicadas en sitios de filtraciones. Eso es uno cada cuatro horas. En 2022, los nombres y las pruebas de compromiso de 2.679 víctimas se publicaron en sitios de filtración de ransomware, lo que supone un 4% más que el número observado en 2021.

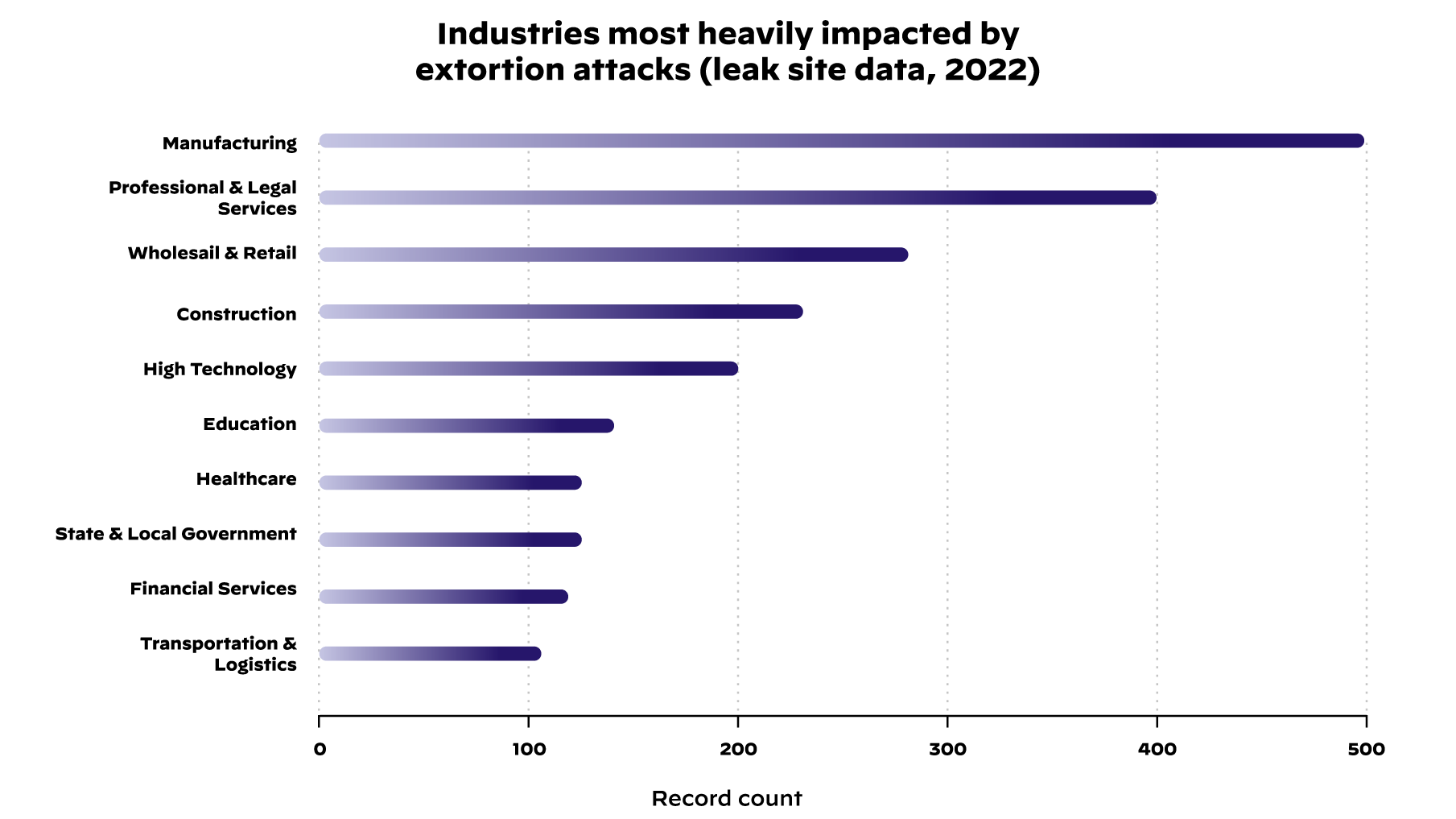

Los investigadores de amenazas de Unit 42 también descubrieron que la industria manufacturera era una de las más atacadas por las brechas de ransomware en 2022, seguida de la industria de servicios profesionales y legales.

Dado que los ataques de ransomware son de naturaleza oportunista, una de las razones por las que el equipo considera que determinados sectores se ven más afectados es que suelen utilizar sistemas con software obsoleto que no se actualiza/parchea con facilidad o frecuencia. Los atacantes de ransomware también buscan objetivos en sectores en los que la entrega puntual de bienes o servicios específicos es esencial para las operaciones corporativas.

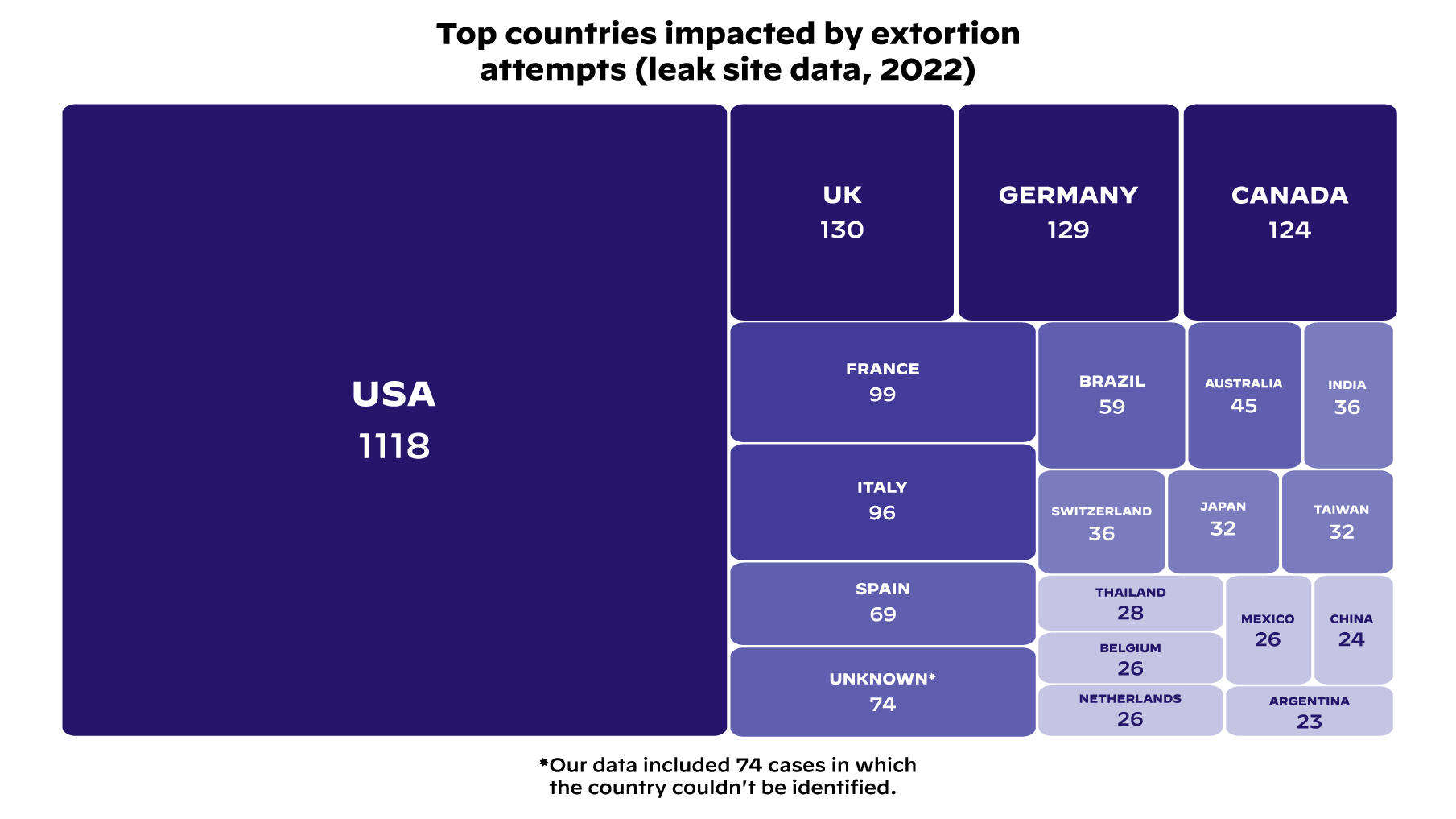

Otro análisis clave del informe analizó las organizaciones publicadas en los sitios de filtraciones por países. El informe reveló que Estados Unidos es el país más afectado por las operaciones de ransomware, con un 42% de las fugas observadas en 2022, seguido de Alemania y el Reino Unido, con menos de un 5% cada uno. Sin embargo, a pesar de la concentración de ataques de ransomware en EE.UU., los datos del equipo mostraron que los grupos de ransomware tienen una presencia global y se observó que afectaban a organizaciones de 107 países en 2022.

También vale la pena mencionar que cuando Unit 42 rastrea organizaciones cuya información fue publicada en un sitio de filtraciones, normalmente están buscando víctimas que decidieron no pagar el rescate. Por lo tanto, es de esperar que el impacto global real de las bandas de ransomware que mantienen sitios de filtración sea mayor de lo que el equipo puede observar, ya que presumiblemente algunas organizaciones optan por pagar las peticiones de rescate para mantener su información fuera de la red oscura.

Entre los grupos de ransomware que suelen utilizar sitios de filtraciones para presionar a las víctimas se encuentran LockBit 2.0, Pysa, Avaddon, Hive, Black Matter y Grief. Pero una tendencia importante observada en los sitios de filtraciones de la web oscura son los flujos y reflujos de las bandas responsables. La actividad de un grupo de hackers en particular tiende a ser impredecible, con una actividad desenfrenada a menudo seguida de una calma. Podría haber varias explicaciones para ello, como la presión de las fuerzas del orden, los problemas operativos, la intensa competencia o el cambio de marca.

Lea el Informe 2023 sobre ransomware y extorsión de la Unit 42 para obtener información adicional, incluidas recomendaciones procesables asignadas al marco ATT&CK de MITRE.

Qué hacer si su organización aparece en un sitio de filtraciones de la Dark Web

Si la información de su organización aparece en un sitio de filtraciones de la web oscura, puede desencadenar consecuencias legales y financieras, así como daños a la reputación y pérdidas empresariales relacionadas. Es importante actuar con rapidez y tomar medidas concretas para mitigar los daños.

Paso 1: Confirme que la fuga es legítima

Recopile toda la información posible sobre la filtración, incluida la fuente del pirateo y el tipo de información que podría haber quedado expuesta. Compare esta información con los datos internos de su organización para confirmar si la filtración es legítima. También existen varias herramientas y servicios en línea especializados en la vigilancia de la web oscura. Si verifica primero la legitimidad de la filtración, podrá ahorrarse acciones innecesarias.

Paso 2: Informe al equipo de seguridad informática y al departamento jurídico de su organización

Paso 2: Informe al equipo de seguridad informática y al departamento jurídico de su organización investigar la brecha y asegurar los sistemas y redes de su organización para evitar una mayor exposición de datos e información personal.

Al mismo tiempo, el departamento jurídico evaluará las implicaciones de la infracción y emprenderá acciones legales si es necesario. Es posible que tengan que colaborar con las fuerzas del orden, como el FBI, para investigar la infracción e identificar a los autores. Además, es posible que el equipo jurídico de su organización tenga que cumplir con los requisitos legales y regulatorios y notificar a las personas afectadas y a los organismos regulatorios.

Paso 3: Refuerce sus protocolos y sistemas de seguridad

A medida que su equipo informático empieza a comprender la naturaleza de la filtración de datos, es fundamental revisar y reforzar los protocolos y sistemas de seguridad de la organización para evitar que se produzcan futuras filtraciones. Los miembros del equipo de TI deben revisar a fondo las medidas de seguridad existentes e identificar las áreas que requieren mejoras o modificaciones.

Aproveche esta oportunidad para proteger la información confidencial mediante la implementación de medidas de seguridad adicionales, como la autenticación multifactor, la limitación de los protocolos de acceso remoto y la aplicación del cifrado de datos y tráfico. También es esencial restablecer políticas y directrices de seguridad claras para los empleados, como los requisitos de contraseña y los controles de acceso a los datos. Asegúrese de que los empleados reciben capacitación sobre las nuevas políticas de seguridad y comprenden su importancia.

Paso 4: Vigile la web oscura

Una vez que la ciberamenaza haya sido administrada y sus sistemas y red vuelvan a funcionar, siga vigilando la red oscura en busca de nuevas filtraciones. Considere el beneficio de un acuerdo de retención con una empresa de ciberseguridad de confianza para ayudar a vigilar posibles amenazas.

La capacidad de su organización para reaccionar con rapidez y eficacia ante una notificación de filtración en la web oscura puede ayudar a mitigar el impacto de una filtración en su organización, protegiendo su reputación y su información confidencial.