- 1. Cómo funcionan los sistemas de prevención de intrusiones

- 2. Tipos de sistemas de prevención de intrusiones

- 3. Beneficios de los sistemas de prevención de intrusiones

- 4. Características fundamentales de un IPS

- 5. Aprendizaje profundo para la detección de amenazas evasivas

- 6. Preguntas frecuentes sobre el sistema de Intrusion Prevention

- Cómo funcionan los sistemas de prevención de intrusiones

- Tipos de sistemas de prevención de intrusiones

- Beneficios de los sistemas de prevención de intrusiones

- Características fundamentales de un IPS

- Aprendizaje profundo para la detección de amenazas evasivas

- Preguntas frecuentes sobre el sistema de Intrusion Prevention

¿Qué es un sistema de prevención de intrusiones?

- Cómo funcionan los sistemas de prevención de intrusiones

- Tipos de sistemas de prevención de intrusiones

- Beneficios de los sistemas de prevención de intrusiones

- Características fundamentales de un IPS

- Aprendizaje profundo para la detección de amenazas evasivas

- Preguntas frecuentes sobre el sistema de Intrusion Prevention

En gran medida automatizadas, las soluciones de IPS ayudan a filtrar la actividad maliciosa antes de que llegue a otros dispositivos o controles de seguridad. Esto reduce el esfuerzo manual de los equipos de seguridad y permite que otros productos de seguridad actúen con mayor eficacia.

Las soluciones de IPS también son muy eficaces para detectar y prevenir la explotación de vulnerabilidades. Cuando se descubre una vulnerabilidad, suele haber una ventana de oportunidad para explotarla antes de que pueda aplicarse un parche de seguridad. Aquí se utiliza un sistema de prevención de intrusiones para bloquear rápidamente este tipo de ataques.

Los dispositivos de IPS se desarrollaron y lanzaron originalmente como dispositivos independientes a mediados de la década del 2000. Esta funcionalidad se ha integrado en las soluciones de gestión unificada de amenazas (UTM), así como en los firewalls de nueva generación. Las soluciones de IPS de nueva generación están ahora conectadas a servicios informáticos y de red basados en la nube.

Cómo funcionan los sistemas de prevención de intrusiones

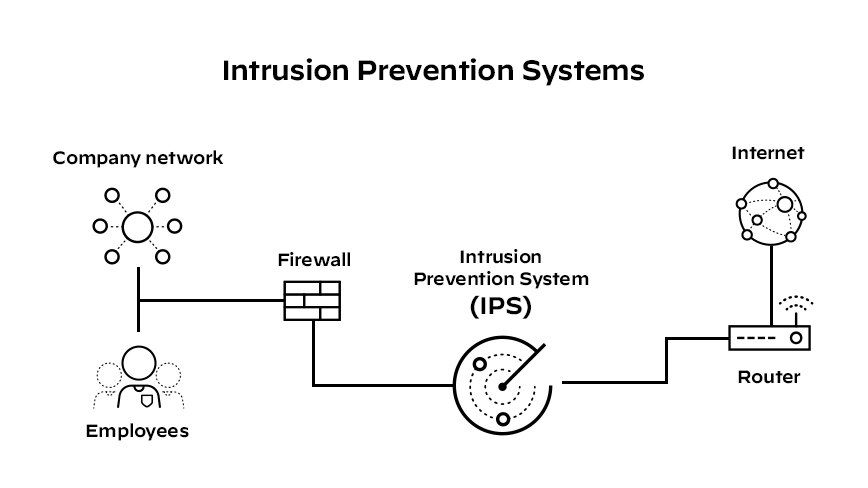

El IPS se coloca en línea, directamente en el flujo de tráfico de red entre el origen y el destino. Esto es lo que diferencia al IPS de su predecesor, el sistema de detección de intrusiones (IDS). Por el contrario, los IDS son sistemas pasivos que analizan el tráfico e informan sobre las amenazas.

Esta solución, que suele situarse justo detrás del firewall, analiza todos los flujos de tráfico que entran en la red y adopta medidas automatizadas cuando es necesario.

Estas acciones pueden incluir:

- Enviar una alarma al administrador (como sucedería en un IDS).

- Descartar los paquetes maliciosos.

- Bloquear el tráfico procedente de la dirección de origen.

- Restablecer la conexión.

- Configurar el firewall para prevenir futuros ataques.

Como componente de seguridad en línea, el IPS debe ser capaz de:

- Actuar con eficacia para evitar degradar el rendimiento de la red.

- Actuar de modo rápido, porque los exploits pueden producirse casi en tiempo real.

- Detectar y responder con precisión para eliminar amenazas y falsos positivos (es decir, paquetes legítimos malinterpretados como amenazas).

Para hacerlo con éxito, se utilizan varias técnicas para encontrar exploits y proteger a la red de accesos no autorizados. Estas incluyen:

- La detección basada en firmas es un método de detección basado en un diccionario de patrones identificables de forma única (o firmas) en el código de cada exploit. A medida que se descubre un exploit, su firma se registra y se almacena en un diccionario de firmas en continuo crecimiento. La detección de firmas para IPS se divide en dos tipos:

- Las firmas orientadas a los exploits identifican exploits individuales activándose a partir de los patrones únicos de un intento de exploit particular. El IPS puede identificar exploits específicos encontrando una coincidencia con una firma orientada a exploits en el flujo de tráfico.

- Las firmas orientadas a las vulnerabilidades son firmas más amplias que apuntan a la vulnerabilidad subyacente en el sistema que se está atacando. Estas firmas permiten proteger a las redes de personas no identificadas. También aumentan el riesgo de falsos positivos.

- La detección basada en anomalías toma muestras del tráfico de red al azar y las compara con un nivel de rendimiento de referencia calculado previamente. Cuando la actividad del tráfico está fuera de los parámetros de referencia del rendimiento, el IPS toma medidas.

- La detección basada en políticas requiere que los administradores de sistemas configuren políticas de seguridad basadas en las políticas de seguridad y la infraestructura de red de una organización. Si se produce alguna actividad que infrinja una política de seguridad definida, se activa una alerta que se envía a los administradores.

Tipos de sistemas de prevención de intrusiones

Existen varios tipos de soluciones de IPS, que pueden implementarse para diferentes fines. Estas incluyen:

- Sistema de prevención de intrusiones basado en la red (NIPS), que se instala en puntos estratégicos para supervisar todo el tráfico de la red y buscar amenazas.

- Sistema de prevención de intrusiones en hosts (HIPS), que se instala en un endpoint y examina únicamente el tráfico entrante/saliente de esa máquina. A menudo se combina con NIPS; un HIPS sirve como última línea de defensa contra las amenazas.

- El análisis del comportamiento de la red (NBA) analiza el tráfico de la red para detectar flujos de tráfico inusuales y nuevo malware o vulnerabilidades de día cero.

- El sistema de prevención de intrusiones inalámbricas (WIPS) analiza una red Wi-Fi en busca de accesos no autorizados y elimina cualquier dispositivo no autorizado.

Beneficios de los sistemas de prevención de intrusiones

Un sistema de prevención de intrusiones aporta muchos beneficios en materia de seguridad:

- Reducción de los riesgos empresariales y seguridad adicional

- Mayor visibilidad de los ataques y, por lo tanto, mejor protección

- Una mayor eficacia permite inspeccionar todo el tráfico en busca de amenazas

- Menos recursos necesarios para gestionar vulnerabilidades y parches

Características fundamentales de un IPS

Un IPS es una herramienta fundamental para prevenir algunos de los ataques más amenazadores y avanzados. Busque las siguientes capacidades en su opción de IPS:

- Protección contra vulnerabilidades de IPS

Las vulnerabilidades de las aplicaciones son un paso inicial frecuente en el ciclo de vida de los ataques en cuanto a vulneraciones, infecciones y ransomware. Aunque el número de vulnerabilidades notificadas sigue aumentando cada año, solo hace falta una vulnerabilidad para que los adversarios puedan obtener acceso a una organización.

Las vulnerabilidades críticas en aplicaciones, como Apache Struts, Drupal, acceso remoto, VPN, Microsoft Exchange, Microsoft SMB, SO, exploradores y sistemas de IoT siguen siendo las principales vulnerabilidades que se intentan explotar contra las organizaciones.

La explotación de vulnerabilidades y la vulneración de RDP son dos formas principales en que los adversarios obtienen acceso a las empresas y lanzan ataques de ransomware. Esto hace que la protección contra vulnerabilidades constituya una parte esencial de la seguridad.

- Protección contra malware

Un motor de análisis basado en secuencias detecta el malware conocido y sus variantes desconocidas, y los bloquea en línea a gran velocidad. La protección de IPS y contra malware aborda múltiples vectores de amenazas con un solo servicio. Se trata de una cómoda alternativa a la compra y el mantenimiento de productos de IPS independientes de otros proveedores.

- Protección integral de comando y control

Después de la infección inicial, los atacantes se comunican con la máquina del host a través de un canal C2 encubierto. El canal C2 se utiliza para extraer malware adicional, emitir más instrucciones y sustraer datos.

Con el creciente uso de conjuntos de herramientas como Cobalt Strike y el tráfico cifrado o enmascarado, es más fácil para los atacantes crear canales de comando y control completamente personalizables. Estos canales no pueden detenerse con los enfoques tradicionales basados en firmas.

Por lo tanto, resulta esencial que las soluciones de IPS incluyan capacidades para bloquear y prevenir C2 desconocidos en línea. Las soluciones de IPS también deben detectar y detener las comunicaciones C2 salientes de sistemas que puedan haber sido vulnerados por:- Familias de malware conocidas

- Web shells

- Troyanos de acceso remoto

- Acciones de seguridad automatizadas

Los equipos de operaciones de seguridad deben poder actuar con rapidez, poner en cuarentena y aplicar políticas para controlar posibles infecciones. Esto incluye políticas y controles de seguridad más sólidos, como la autenticación automática de múltiples factores.

- Amplia visibilidad y control granular

Los equipos de respuesta ante incidentes se benefician de poder determinar inmediatamente qué sistemas están siendo atacados y qué usuarios están potencialmente infectados. Esto es mucho más eficaz que conjeturar basándose en las direcciones IP. Brindar el control de las políticas sobre las aplicaciones y los usuarios al personal de TI y de seguridad simplifica enormemente la creación y la gestión de las políticas de seguridad de la red.

- Gestión de políticas sistemática y simplificada

Para una protección completa, las redes distribuidas modernas necesitan políticas sistemáticas en la totalidad de lo siguiente:- El perímetro de la empresa

- Centro de datos

- Las nubes públicas y privadas

- Aplicaciones SaaS

- Los usuarios remotos.

- Inteligencia automatizada sobre amenazas

Generar y consumir inteligencia sobre amenazas de alta calidad es importante, pero convertir automáticamente esa inteligencia en protección es una necesidad. Los IPS modernos deben ser capaces de aprovechar automáticamente la inteligencia sobre amenazas para mantenerse al día respecto de la velocidad de los ataques.

Aprendizaje profundo para la detección de amenazas evasivas

Para protegerse contra el aumento de amenazas sofisticadas y evasivas, los sistemas de prevención de intrusiones deben implementar el aprendizaje profundo en línea. El aprendizaje profundo en línea mejora significativamente las detecciones e identifica con precisión el tráfico malicioso nunca antes visto sin depender de firmas.

Los modelos de aprendizaje profundo pasan por varias capas de análisis y procesan millones de puntos de datos en milisegundos. Estos sofisticados sistemas de reconocimiento de patrones analizan la actividad del tráfico de red con una precisión sin precedentes. Estos sistemas también pueden identificar tráfico malicioso desconocido en línea con pocos falsos positivos. Esta capa adicional de protección inteligente proporciona una mayor protección de la información sensible y evita ataques que pueden paralizar una organización.

Para obtener más información sobre cómo funcionan las soluciones de IPS dentro de una infraestructura de seguridad, consulte este documento: Enfoque de Palo Alto Networks de Intrusion Prevention.