- 1. La historia del marco MITRE ATT&CK

- 2. ¿Qué es MITRE Engenuity?

- 3. ¿Qué son las evaluaciones ATT&CK de MITRE Engenuity?

- 4. ¿Qué son las tácticas que se incluyen en el marco MITRE ATT&CK?

- 5. ¿Qué son las técnicas MITRE y cuántas hay?

- 6. ¿Cuál es la diferencia entre subtécnicas y procedimientos?

- 7. Los beneficios del marco MITRE ATT&CK

- 8. Desafíos para implementar el marco MITRE ATT&CK

- 9. Tecnologías ATT&CK

- 10. ¿Cómo puedo usar ATT&CK?

- 11. El marco MITRE ATT&CK y Cortex XDR

- 12. Preguntas frecuentes sobre el marco MITRE ATT&CK

- La historia del marco MITRE ATT&CK

- ¿Qué es MITRE Engenuity?

- ¿Qué son las evaluaciones ATT&CK de MITRE Engenuity?

- ¿Qué son las tácticas que se incluyen en el marco MITRE ATT&CK?

- ¿Qué son las técnicas MITRE y cuántas hay?

- ¿Cuál es la diferencia entre subtécnicas y procedimientos?

- Los beneficios del marco MITRE ATT&CK

- Desafíos para implementar el marco MITRE ATT&CK

- Tecnologías ATT&CK

- ¿Cómo puedo usar ATT&CK?

- El marco MITRE ATT&CK y Cortex XDR

- Preguntas frecuentes sobre el marco MITRE ATT&CK

¿Qué es el marco MITRE ATT&CK?

- La historia del marco MITRE ATT&CK

- ¿Qué es MITRE Engenuity?

- ¿Qué son las evaluaciones ATT&CK de MITRE Engenuity?

- ¿Qué son las tácticas que se incluyen en el marco MITRE ATT&CK?

- ¿Qué son las técnicas MITRE y cuántas hay?

- ¿Cuál es la diferencia entre subtécnicas y procedimientos?

- Los beneficios del marco MITRE ATT&CK

- Desafíos para implementar el marco MITRE ATT&CK

- Tecnologías ATT&CK

- ¿Cómo puedo usar ATT&CK?

- El marco MITRE ATT&CK y Cortex XDR

- Preguntas frecuentes sobre el marco MITRE ATT&CK

El marco MITRE ATT&CK® es una base de conocimientos de tácticas y técnicas diseñadas para cazadores de amenazas, encargados de sistemas de defensa y equipos de red para ayudarles a clasificar ataques, identificar la atribución y los objetivos de los ataques, y evaluar el riesgo de una organización. Las organizaciones pueden utilizar el marco para identificar brechas de seguridad y priorizar acciones de mitigación basadas en el riesgo.

La historia del marco MITRE ATT&CK

MITRE es una organización sin fines de lucro e imparcial con sede en Bedford, Massachusetts, y en McLean, Virgina, que se estableció con el propósito de brindar orientación técnica y de ingeniería al gobierno federal. Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK) es la sigla del marco que se desarrolló como parte de un proyecto de investigación de MITRE iniciado en el año 2013.

MITRE lanzó el proyecto ATT&CK en 2013 para documentar las tácticas, técnicas y procedimientos (TTPs) que usan los grupos de amenazas avanzadas persistentes (APT) contra las empresas. Se creó debido a la necesidad de describir TTP maliciosas que utilizaría un proyecto de investigación de MITRE llamado FMX.

El objetivo de FMX era investigar de qué manera los datos y análisis de telemetría de endpoints podrían ayudar a mejorar la detección de atacantes que operan dentro de redes empresariales después de una intrusión. El marco ATT&CK se empleó como base para probar la eficacia de los sensores y análisis de FMX, y fue el idioma en común que pudieron usar tanto los atacantes como los defensores para mejorar con el transcurso del tiempo.

Al año 2015, el público podía descargar MITRE ATT&CK de forma gratuita; actualmente, ayuda a que los equipos de seguridad que trabajan en organizaciones de todos los sectores puedan comprender más profundamente las amenazas en juego y proteger sus sistemas contra ellas. Si bien MITRE ATT&CK se desarrolló originalmente para resolver amenazas contra sistemas empresariales Windows, ahora también puede aplicarse en Linux, macOS, sistemas de telefonía móvil, en la nube, en redes, en contenedores y en aplicaciones de sistemas de control industrial (ICS).

¿Qué es MITRE Engenuity?

En colaboración con empresas privadas, MITRE Engenuity es una organización que se ocupa de problemas de interés público en materia de ciberseguridad, resiliencia de infraestructura, efectividad en la atención médica y comunicaciones de nueva generación. En su primera iniciativa, MITRE Engenuity reúne a expertos en seguridad de organizaciones líderes para reforzar la ciberdefensa comprendiendo más profundamente a los ciberatacantes.

A fin de mejorar la resiliencia de las organizaciones ante acciones de ataque conocidas, MITRE Engenuity utiliza la base de conocimientos ATT&CK® para evaluar productos de ciberseguridad sobre la base de tres criterios:

- Ofrecer a los usuarios finales detalles sobre la funcionalidad de los productos de seguridad participantes.

- Permitir que los participantes vean las genuinas capacidades de sus productos de seguridad.

- Mejorar las capacidades de los participantes.

Estas evaluaciones no incluyen análisis competitivos. En lugar de declarar un "ganador", ilustran de qué manera cada proveedor aborda el tema de la defensa contra amenazas en el contexto de ATT&CK. No existe una manera universal de analizar, clasificar o calificar soluciones. Sus metodologías de evaluación se encuentran a disposición del público y los resultados se informan públicamente. Perfeccionan y extienden continuamente sus metodologías y contenidos para garantizar un proceso de evaluación equitativo, transparente y útil.

¿Qué son las evaluaciones ATT&CK de MITRE Engenuity?

Es responsabilidad de los proveedores determinar cómo se detectarán comportamientos potencialmente maliciosos y la protección que se implementará. MITRE Engenuity exige que los proveedores proporcionen evidencia de las detecciones, aunque pueden no informar públicamente todos los detalles de detección. Los proveedores pueden no divulgar todos los detalles de detección en los resultados públicos. Nuestra responsabilidad es abstraer los datos utilizando categorías y analizar los productos en forma similar empleando la información que nos proporcionan.

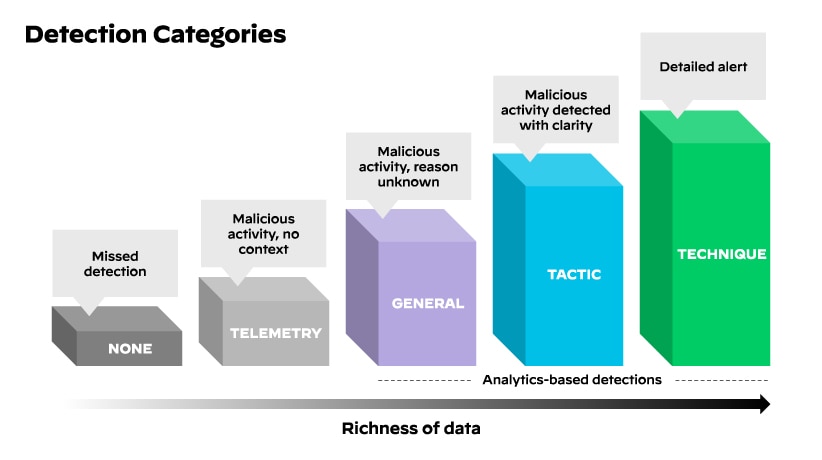

A fin de determinar la categoría apropiada para una detección, MITRE Engenuity registra evidencia de respaldo en la forma de capturas de pantalla y notas que se toman durante la evaluación. Cada opción de detección o protección puede clasificarse en dos tipos: "Principal" y "Modificadora". La designación de categoría Principal de cada detección varía sobre la base de la cantidad de contexto que se proporciona al usuario; y la designación de categoría Modificadora también puede ayudar a describir el evento en mayor detalle.

Categorías que utiliza MITRE Engenuity para la detección:

En marzo de 2022 se relanzó la cuarta ronda de evaluaciones de ataques, enfocadas en Wizard Spider y Sandworm. Wizard Spider es un grupo delictivo con apoyo financiero que ha representado una amenaza para grandes corporaciones, que incluyen hospitales, desde agosto de 2018. Sandworm es un grupo de amenazas destructivo ruso que perpetró ataques en los años 2015 y 2016 contra empresas eléctricas del Reino Unido y es conocido por los ataques NotPetya de 2017.

Turla es un grupo de amenazas reconocido internacionalmente que ha estado activo al menos desde principio de la década del 2000. Ha infectado a más de 45 países en todo el mundo. Entre las víctimas conocidas de la organización se incluyen agencias gubernamentales, misiones diplomáticas, grupos militares y organizaciones mediáticas y de investigación. Turla utiliza herramientas de código abierto e internas por igual para preservar la seguridad operativa, incluida una red de comando y control, y diversas técnicas sofisticadas de código abierto.

De acuerdo con MITRE Engenuity, en esta última ronda de evaluaciones se hizo evidente un significativo crecimiento en materia de productos de los proveedores, incluido Palo Alto Networks, con énfasis en capacidades de defensa informadas por amenazas y priorización más profunda del marco ATT&CK. Aquí puede encontrar más información sobre los resultados de las evaluaciones.

Profundice en el tema deMatriz ATT&CK para empresas.

¿Qué son las tácticas que se incluyen en el marco MITRE ATT&CK?

Las tácticas representan el “por qué” de una técnica o subtécnica ATT&CK. Las tácticas maliciosas representan la meta o el motivo que tiene el atacante para realizar una acción. Por ejemplo, es posible que un atacante quiera acceder a credenciales.

La Matriz ATT&CK para empresas incluye 14 tácticas:

| Táctica | Objetivo del atacante |

|---|---|

| 1. Reconocimiento | Recopilar información que puedan utilizar para planificar futuras operaciones. |

| 2. Desarrollo de recursos | Establecer recursos que puedan utilizar para apoyar sus operaciones. |

| 3. Acceso inicial | Introducirse a su red. |

| 4. Ejecución | Ejecutar el código malicioso. |

| 5. Persistencia | Mantener su punto de apoyo. |

| 6. Escalamiento de privilegios | Obtener permisos de un mayor nivel. |

| 7. Evasión de defensa | Evitar ser detectados. |

| 8. Acceso a credenciales | Sustraer nombres de cuentas y contraseñas. |

| 9. Descubrimiento | Conocer su entorno. |

| 10. Movimiento lateral | Desplazarse por su entorno. |

| 11. Recopilación | Reunir datos de interés para su objetivo. |

| 12. Comando y control | Comunicarse con sistemas comprometidos para controlarlos. |

| 13. Exfiltración | Sustraer datos. |

| 14. Impacto | Manipular, interrumpir o destruir sus sistemas y datos. |

¿Qué son las técnicas MITRE y cuántas hay?

Las técnicas representan el “cómo” un atacante alcanza un objetivo táctico al realizar un acción. Por ejemplo, es posible que un atacante vuelque credenciales para acceder a ellas. La Matriz MITRE ATT&CK contiene un conjunto de técnicas maliciosas que se emplean para lograr un objetivo específico. Esos objetivos se categorizan como tácticas en la Matriz ATT&CK.

La Matriz ATT&CK para empresas es un súper conjunto de matrices para Windows, macOS y Linux. La versión 2022 de ATT&CK para empresas contiene 14 tácticas, 193 técnicas, 401 subtécnicas, 135 grupos, 14 campañas y 718 programas de software. MITRE actualiza periódicamente las técnicas que se descubren y proporciona una lista de nuevas campañas empresariales y cambios.

¿Qué son las subtécnicas?

Las subtécnicas son descripciones más específicas del comportamiento malicioso utilizado para alcanzar un objetivo. Describen los comportamientos a un nivel más bajo que una técnica. Por ejemplo, un atacante puede volcar credenciales accediendo a los secretos de la Autoridad de seguridad local (LSA).

¿Qué son los procedimientos que se incluyen en el marco MITRE ATT&CK?

Los procedimientos son las implementaciones específicas que utilizan los atacantes para desplegar técnicas o subtécnicas. Para ilustrarlo mejor, un procedimiento podría consistir en un atacante que utiliza PowerShell para introducirse a lsass.exe y volcar credenciales desmantelando la memoria LSASS en una víctima. En el marco ATT&CK, los procedimientos se categorizan como técnicas observadas en estado natural en la sección "Ejemplos de procedimientos" de las páginas de técnicas.

¿Cuál es la diferencia entre subtécnicas y procedimientos?

Las subtécnicas y los procedimientos describen cosas distintas en ATT&CK. Las subtécnicas se utilizan para categorizar comportamientos y los procedimientos se emplean para describir el uso de técnicas "en estado natural". Es más, como los procedimientos son implementaciones específicas de técnicas y subtécnicas, pueden incluir varios comportamientos adicionales en la forma en que se realizan.

Por ejemplo, un atacante que utiliza PowerShell para introducirse en lsass.exe y volcar credenciales desmantelando la memoria LSASS en una víctima representa la implementación de un procedimiento que contiene varias (sub)técnicas que abarcan PowerShell, Volcado de credenciales e Inyección de procesos en contra de LSASS.

Los beneficios del marco MITRE ATT&CK

El marco MITRE ATT&CK brinda varios beneficios a las organizaciones. Uno de los principales es su capacidad para ayudar a que las organizaciones se mantengan actualizadas con respecto a las amenazas y técnicas de ataques más recientes. El marco se actualiza periódicamente con nuevas técnicas y tácticas a medida que surgen, garantizando así que las organizaciones tengan conocimiento de las amenazas más recientes y puedan adoptar medidas proactivas para mitigarlas.

El marco también ayuda a las organizaciones a mejorar su postura de seguridad general y a reducir el riesgo. Al utilizar el marco, las organizaciones pueden identificar y priorizar las amenazas más relevantes y desarrollar contramedidas efectivas. Esto permite que las organizaciones concentren sus recursos donde más se los necesita, reduciendo así el riesgo de ataques exitosos.

Desafíos para implementar el marco MITRE ATT&CK

Si bien el marco MITRE ATT&CK es una potente herramienta para mejorar la ciberseguridad, implementarlo puede resultar un reto. Uno de los problemas principales es la necesidad de contar con la debida capacitación y pericia en su uso. Además, el marco requiere una importante inversión de tiempo y recursos para su efectiva implementación.

Sin embargo, las organizaciones pueden superar estos desafíos asociándose con un experto en ciberseguridad que pueda ofrecer capacitación y orientación para utilizar el marco. Al trabajar con un experto, las organizaciones pueden asegurarse de estar empleando el marco de manera efectiva y maximizando sus beneficios.

Tecnologías ATT&CK

El marco MITRE ATT&CK no es una tecnología ni una aplicación de software; es una base de conocimiento y un marco que describe las tácticas, técnicas y procedimientos (TTP) que emplean los actores de amenazas para realizar sus ataques.

Puede aplicarse a cualquier tecnología o aplicación de software que pudiera ser víctima de los atacantes, eso incluye sistemas operativos, aplicaciones, dispositivos de red y servicios en la nube, entre otros Al comprender las técnicas y tácticas que utilizan los atacantes, las organizaciones pueden desarrollar contramedidas efectivas y mejorar su postura de seguridad general.

Entre las tecnologías ATT&CK podemos mencionar las siguientes:

- Sistemas de TI empresarial que abarcan Windows, macOS y Linux

- Dispositivos de infraestructura de red (red)

- Tecnologías de contenedores (contenedores)

- Sistemas en la nube que abarcan Infraestructura como servicio (IaaS)

- Software como servicio (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- Dispositivos móviles como Android e iOS

¿Cómo puedo usar ATT&CK?

La Matriz ATT&CK ilustra todas las táctica y técnicas conocidas de un modo fácil de entender. En cada columna, las técnicas individuales se incluyen en la parte superior y las tácticas de ataque se indican en la parte inferior. Consulte la página Comencemos para ver recursos que indican cómo comenzar a usar ATT&CK. También revise la sección Recursos del sitio web y el blog en busca de proyectos relacionados y otros materiales.

ATT&CK adopta la forma de una matriz en la que cada secuencia de ataque está compuesta por al menos una técnica por táctica, y una secuencia de ataque completa pueden ensamblarse yendo de izquierda a derecha (de Acceso inicial a Comando y control). Se pueden utilizar varias técnicas para una sola táctica. Si un ataque de spear phishing (phishing selectivo) emplea tanto un adjunto como un enlace, por ejemplo, el atacante puede intentar con ambos a la vez.

ATT&CK puede usarse de varias maneras para respaldar las operaciones de seguridad, la inteligencia sobre amenazas y la arquitectura de seguridad.

Los siguientes son solo algunos de los casos prácticos:

- Emulación de atacantes

- Equipo rojo

- Desarrollo de analítica de comportamientos

- Evaluación de brechas en la defensa

- Evaluación de la madurez del SOC

- Inteligencia sobre ciberamenazas

Las evaluaciones MITRE ATT&CK proporcionan valoraciones para que los proveedores participantes identifiquen áreas de mejora, por ejemplo, actualizar las reglas de prevención, detección y respuesta que fundamentan las políticas de seguridad. Si bien esta práctica no proporciona una puntuación o una puntuación comparativa general, sí aporta un resumen independiente de los proveedores sobre las distintas metodologías empleadas por los profesionales de la seguridad para identificar y prevenir las campañas de ataques sofisticados.

Puede obtener más información sobre el marco y las evaluaciones MITRE ATT&CK con Cortex XDR de Palo Alto Networks.

| Evaluación MITRE | Producto evaluado | Recurso |

|---|---|---|

| MITRE APT 3 | Cortex XDR | Seminario web: Ver los resultados de MITRE con Forrester |

| MITRE APT 29 | Cortex XDR | Informe Técnico: Informe Técnico: Guía definitiva para la Ronda 2 de evaluaciones EDR de MITRE ATT&CK |

| MITRE Carbanak FIN 7 | Cortex XDR | Video: Video de la Ronda 3 de ATT&CJ de MITRE Libreo electrónico: Libro electrónico de la Guía esencial para la ronda 3 de MITRE ATT&CK Webcast: Carbanak + FIN7: Resultados de la Ronda 3 de MITRE ATT&CK |

| Wizard Spider y Sandworm en MITRE | Cortex XDR | Webcast: Desmitificar las evaluaciones ATT&CK® de MITRE 2022 Video: Evaluaciones MITRE ATT&CK 2022 – Wizard Spider y Sandworm Libro electrónico: Guía esencial para la Ronda 4 de MITRE ATT&CK Guía esencial para la Ronda 4 de MITRE ATT&CK Guía para la Ronda 4 de MITRE ATT&CK 2022 |

Más información sobre MITRE

Para obtener más información sobre el marco de ATT&CK, visite MITRE.org. Consulte la herramienta ATT&CK Navigator para poder navegar, anotar y visualizar las técnicas de ATT&CK.

Acerca de MITRE Engenuity

Las evaluaciones de ATT&CK de MITRE Engenuity son pagadas por los proveedores y tienen el propósito de ayudar a los proveedores y usuarios finales a comprender mejor las capacidades de un producto en relación con el marco de ATT&CK de acceso público de MITRE. MITRE desarrolló y mantiene la base de conocimientos de ATT&CK, que se basa en informes del mundo real sobre tácticas y técnicas de los adversarios. ATT&CK está disponible de forma gratuita y es muy utilizado por los defensores del sector informático y el gobierno para encontrar deficiencias en la visibilidad ofreciendo herramientas defensivas y procesos a medida que evalúan y seleccionan opciones para mejorar su defensa de la red.

MITRE Engenuity pone a disposición del público la metodología y los datos resultantes para que otras organizaciones puedan beneficiarse y realizar sus propios análisis e interpretaciones. Las evaluaciones no proporcionan clasificaciones ni garantías.

El marco MITRE ATT&CK y Cortex XDR

Cortex XDR ayuda a detener ataques modernos aplicando IA y análisis de comportamientos a datos de endpoints, redes, nubes y terceros. Unifica la prevención, detección, investigación y respuesta en una sola plataforma para brindar niveles incomparables de seguridad y eficiencia operativa. Cortex XDR proporciona cobertura líder en la industria en materia de técnicas MITRE ATT&CK y presenta un desempeño extraordinario en todas y cada una de las pruebas del sector, incluso en laevaluaciones ATT&CK de MITRE Engenuity.

Preguntas frecuentes sobre el marco MITRE ATT&CK

- Comprender mejor las amenazas y los comportamientos maliciosos.

- Desarrollar estrategias de seguridad y detecciones efectivas.

- Priorizar y enfocarse en inversiones de seguridad.

- Medir la eficacia en materia de seguridad.

- Compartir información sobre amenazas y acciones de defensa.