¿Qué es un Centro de Operaciones de Seguridad (SOC)?

La segmentación de red es un enfoque de arquitectura que divide una red en varios segmentos o subredes, que actúan como redes pequeñas. Esto les permite a los administradores de red controlar el flujo de tráfico entre subredes según políticas detalladas. Las organizaciones usan la segmentación para mejorar la supervisión, aumentar el rendimiento, identificar problemas técnicos y, lo más importante, mejorar la seguridad.

Con la segmentación de la red, el personal de la seguridad de red cuenta con una herramienta potente para evitar que usuarios no autorizados, ya sean infiltrados o atacantes malintencionados, obtengan acceso a recursos valiosos, como la información personal de clientes, los registros financieros corporativos y la propiedad intelectual sumamente confidencial, las llamadas “joyas de la corona” de la empresa. Hoy en día, estos recursos suelen encontrarse en entornos de nube híbrida y múltiples nubes, como nubes públicas, nubes privadas y entornos definidos por software (SDNs); todos ellos deben contar con protección contra ataques. Para comprender el uso que la seguridad hace de la segmentación de red, primero hay que analizar el concepto de confianza en la seguridad de red.

La suposición de confianza

Antes, los arquitectos de red orientaban las estrategias de seguridad al perímetro de red, la línea invisible que separa el mundo exterior de los datos esenciales de una empresa. Se suponía que las personas que se encontraban en el perímetro eran de confianza y, por lo tanto, no representaban una amenaza. Por esa razón, su capacidad para acceder a información estaba sujeta a pocas restricciones.

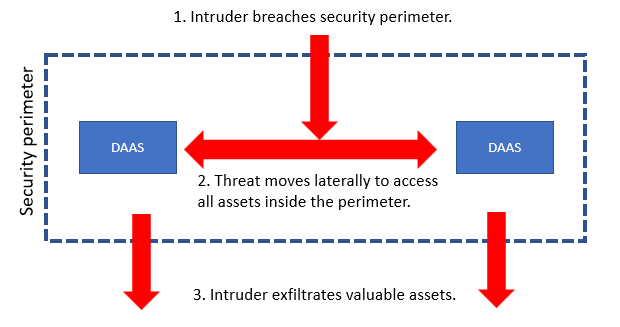

Las recientes vulneraciones de alto perfil pusieron en duda la suposición de confianza. Por un lado, los infiltrados pueden ser la fuente de las vulneraciones, muchas veces sin querer y otras deliberadamente. Además, cuando las amenazas penetran el perímetro, pueden moverse por la red de forma horizontal y con total libertad para acceder a cualquier dato, aplicación, recurso o servicio (DAAS). Con acceso virtualmente irrestricto, los atacantes pueden filtrar con facilidad un rango completo de recursos valiosos, muchas veces antes de que se detecte la vulneración (ver la figura 1).

Figura 1: El movimiento lateral en el perímetro bajo la suposición de confianza

La respuesta de Confianza Cero

Debido a la debilidad inherente de la confianza supuesta, muchas organizaciones comenzaron a adoptar la estrategia de Confianza Cero. De forma predeterminada, la Confianza Cero supone que nadie es de confianza, incluso aquellos que ya se encuentran en el perímetro de la red. La Confianza Cero funciona bajo el principio de una “superficie de protección” alrededor de los DAAS más valiosos y esenciales de la organización. Como contiene solo lo más esencial de las operaciones de una empresa, la superficie de protección es mucho más pequeña que la superficie de ataque de todo el perímetro de red.

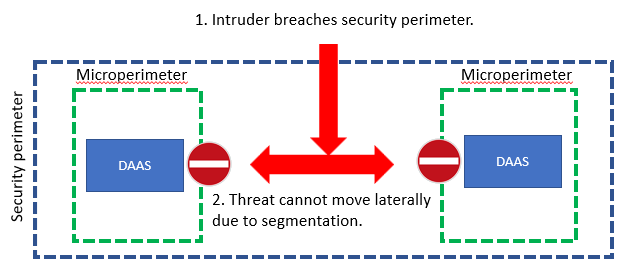

Aquí es donde entra en juego la segmentación de red. Mediante la segmentación, los arquitectos pueden construir un microperímetro en torno a la superficie de protección que, básicamente, actúa como una segunda línea de defensa. En algunos casos, los firewalls virtuales pueden automatizar el aprovisionamiento de seguridad para simplificar las tareas de segmentación. Sin importar cómo se logra, los usuarios autorizados pueden acceder a los recursos en la superficie de protección, mientras que todos los otros lo tienen prohibido como valor predeterminado.

Los atacantes detestan la segmentación porque, a diferencia de lo que ocurría en los días de la confianza asumida, no basta con solo penetrar el perímetro para obtener acceso a la información confidencial. Los microperímetros, ya sean físicos o virtuales, evitan que las amenazas se desplacen de forma lateral en la red y, en esencia, invalidan gran parte del trabajo que supuso crear la vulneración en primer lugar (ver la figura 2).

Figura 2: El movimiento limitado en el perímetro con la Confianza Cero y la segmentación de red

Casos de uso

Las organizaciones pueden emplear la segmentación de red en una gran variedad de aplicaciones, incluidas las siguientes:

- Red inalámbrica para invitados: Mediante la segmentación de red, una empresa puede ofrecer servicio de Wi-Fi a los invitados y los contratistas con muy bajo riesgo. Cuando alguien inicia sesión con credenciales de invitado, ingresan a un microsegmento que brinda acceso solo a Internet.

- Acceso a grupos de usuarios: A fin de evitar vulneraciones de infiltrados, muchas empresas segmentan los departamentos internos en subredes diferentes que solo contienen a los miembros autorizados de los grupos y los DAAS que necesitan para trabajar. El acceso entre subredes está controlado rigurosamente. Por ejemplo, si alguien de ingeniería intenta acceder a la subred de recursos humanos, se activa una alerta y una investigación.

- Seguridad en la nube pública: Los proveedores de servicios en la nube suelen ser responsables de la seguridad en la infraestructura de la nube, pero el cliente es responsable de la seguridad de los sistemas operativos, las plataformas, el control de acceso, los datos, la propiedad intelectual, el código fuente y el contenido orientado al cliente que, por lo general, se encuentra sobre la infraestructura. La segmentación es un método efectivo de aislar aplicaciones en los entornos de nube pública e híbrida.

- Cumplimiento de PCI DSS: Los administradores de red pueden usar la segmentación para aislar toda la información de tarjetas de crédito en una zona de seguridad (una superficie de protección) y crear reglas para permitir la menor cantidad de tráfico legítimo en la zona y rechazar todo el resto. Estas zonas aisladas suelen ser SDNs virtualizados en los que el cumplimiento de PCI DSS y la segmentación se logran mediante firewalls virtuales.

La esencia

La segmentación de la red puede implementarse como una segmentación física o lógica.

Como sugiere su nombre, la segmentación física implica dividir una red más grande en un conjunto de subredes más pequeñas. Un firewall físico o virtual actúa como la puerta de enlace de la subred y controla el tráfico que entra y sale. La segmentación física es relativamente sencilla de administrar porque la topología se encuentra fija en la arquitectura.

La segmentación lógica crea subredes mediante uno de dos métodos primarios: las redes de área local virtuales (VLANs) o los esquemas de direcciones de red. Los enfoques basados en las VLANs son bastante sencillos de implementar porque las etiquetas VLAN enrutan el tráfico de forma automática a la subred adecuada. Los enfoques de direcciones de red son igual de eficaces, pero requieren un conocimiento más detallado de la teoría de la red. La segmentación lógica es más flexible que la física porque no requiere cableado ni el movimiento de componentes físicos. El aprovisionamiento automático puede simplificar en gran medida la configuración de las subredes.

El traslado a una arquitectura de segmentación brinda la oportunidad de simplificar la administración de las políticas de firewall. Una práctica recomendada emergente es usar una sola política consolidada para el control de acceso a las subredes, al igual que para la detección y la mitigación de las amenazas, en lugar de realizar esas funciones en diferentes partes de la red. Con este método, se reduce la superficie de ataque y se fortalece el enfoque de seguridad de la organización.

Haga clic aquí para obtener más información sobre la segmentación de la red.