- 1. ¿Por qué las empresas actuales necesitan SASE?

- 2. ¿Qué es la arquitectura SASE?

- 3. ¿Cuáles son los componentes de SASE?

- 4. ¿Cuáles son los casos prácticos de SASE?

- 5. ¿Cuáles son los beneficios de SASE?

- 6. ¿Cuáles son los posibles retos de la implementación de SASE?

- 7. Cómo elegir un proveedor de SASE y en qué fijarse

- 8. Cómo ejecutar con éxito la implantación de SASE en 6 pasos

- 9. ¿Cuáles son los mitos más comunes sobre SASE?

- 10. Cómo funciona SASE con tecnologías complementarias

- 11. Comparación de SASE con otras soluciones tecnológicas y de seguridad

- 12. ¿Cuál es la historia de SASE?

- 13. Preguntas frecuentes sobre SASE

- ¿Por qué las empresas actuales necesitan SASE?

- ¿Qué es la arquitectura SASE?

- ¿Cuáles son los componentes de SASE?

- ¿Cuáles son los casos prácticos de SASE?

- ¿Cuáles son los beneficios de SASE?

- ¿Cuáles son los posibles retos de la implementación de SASE?

- Cómo elegir un proveedor de SASE y en qué fijarse

- Cómo ejecutar con éxito la implantación de SASE en 6 pasos

- ¿Cuáles son los mitos más comunes sobre SASE?

- Cómo funciona SASE con tecnologías complementarias

- Comparación de SASE con otras soluciones tecnológicas y de seguridad

- ¿Cuál es la historia de SASE?

- Preguntas frecuentes sobre SASE

¿Qué es SASE (perímetro de servicio de acceso seguro)? | Guía para principiantes

- ¿Por qué las empresas actuales necesitan SASE?

- ¿Qué es la arquitectura SASE?

- ¿Cuáles son los componentes de SASE?

- ¿Cuáles son los casos prácticos de SASE?

- ¿Cuáles son los beneficios de SASE?

- ¿Cuáles son los posibles retos de la implementación de SASE?

- Cómo elegir un proveedor de SASE y en qué fijarse

- Cómo ejecutar con éxito la implantación de SASE en 6 pasos

- ¿Cuáles son los mitos más comunes sobre SASE?

- Cómo funciona SASE con tecnologías complementarias

- Comparación de SASE con otras soluciones tecnológicas y de seguridad

- ¿Cuál es la historia de SASE?

- Preguntas frecuentes sobre SASE

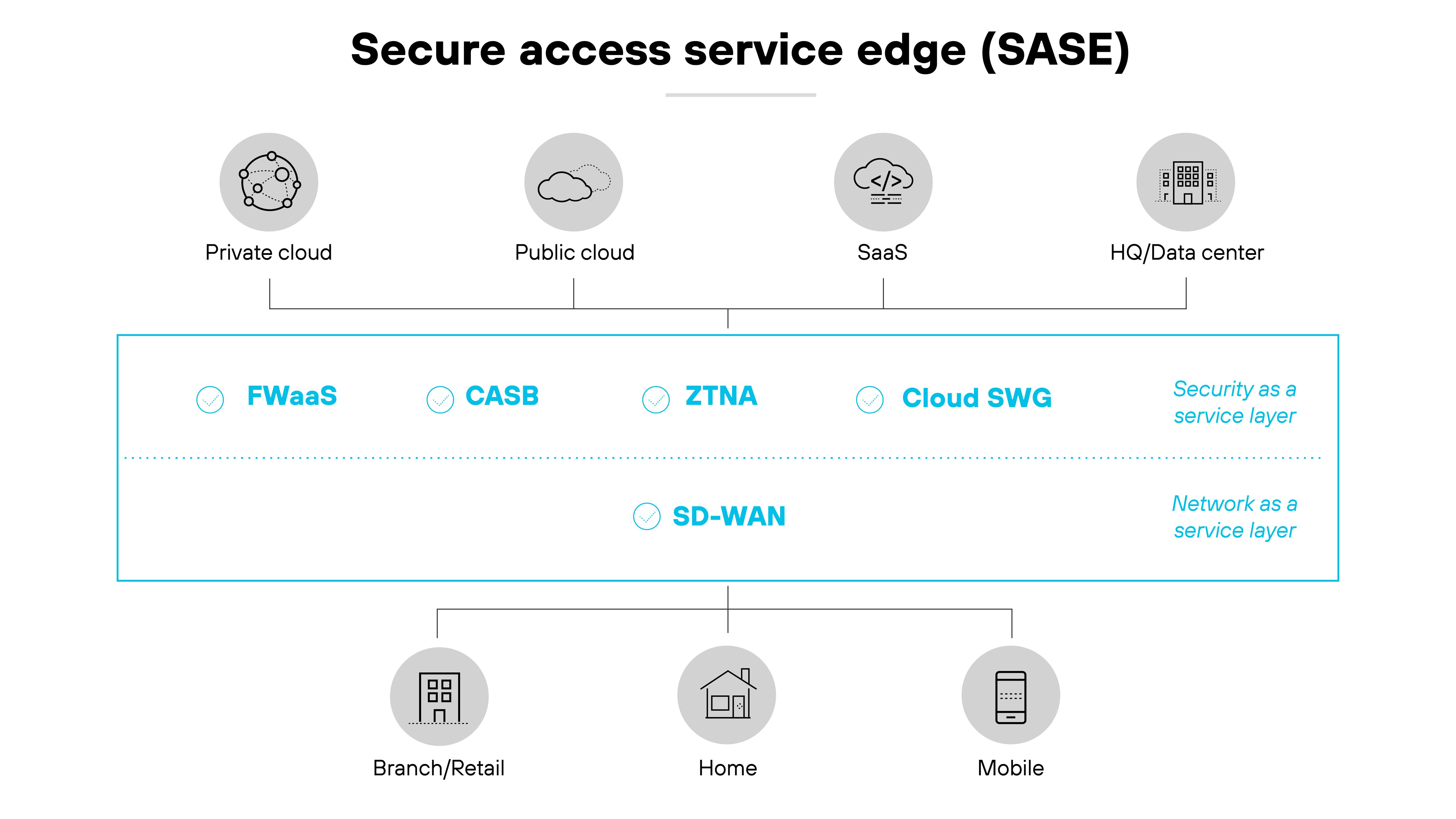

El perímetro de servicio de acceso seguro (SASE) es una arquitectura nativa de la nube que unifica SD-WAN con funciones de seguridad, como SWG, CASB, FWAAs y ZTNA en un solo servicio.

Al consolidar las funciones de red y seguridad en un único servicio entregado en la nube, SASE simplifica la gestión de la red y mejora la seguridad.

La arquitectura da respuesta a las necesidades dinámicas de las organizaciones modernas, proporcionando un acceso y una protección escalables y unificados para entornos distribuidos.

¿Por qué las empresas actuales necesitan SASE?

Las empresas actuales se mueven en un panorama muy diferente al de los entornos informáticos tradicionales y centralizados del pasado.

Por eso ha surgido el marco de trabajo SASE: para dar respuesta a las exigencias actuales en materia de seguridad y conectividad.

A continuación, explicamos por qué las empresas necesitan SASE ahora más que nunca:

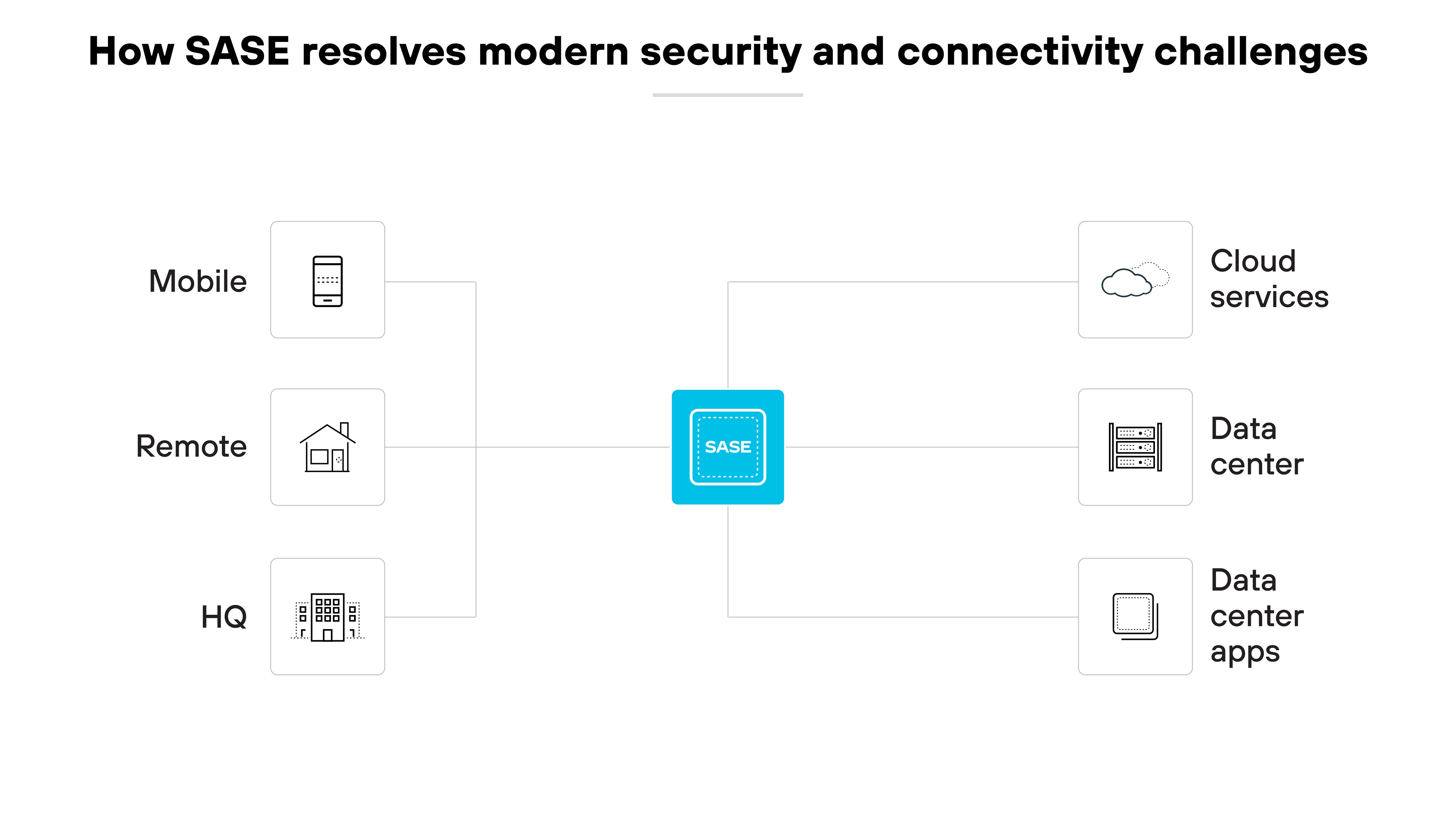

El perímetro de servicio de acceso seguro responde a la descentralización provocada por el aumento de la adopción de la nube, el acceso móvil y el trabajo remoto.

Este cambio significa que tanto los datos como los usuarios ya no están confinados en la oficina. Esto ha hecho que los modelos de seguridad tradicionales basados en el perímetro sean menos eficaces.

SASE integra servicios de seguridad exhaustiva directamente en el tejido de la red. Esto significa que los equipos de seguridad pueden gestionar de forma segura y eficaz todas las solicitudes de acceso, independientemente de su origen.

Además: La integración de las funciones de seguridad en el marco SASE permite a las empresas gestionar sus políticas de seguridad de manera más uniforme.

Adoptar un enfoque unificado simplifica la carga administrativa.

Por no hablar de que mejora la seguridad al proporcionar una prevención de amenazas y una protección de datos coherentes y en tiempo real en todos los entornos.

Las organizaciones seguirán transformándose digitalmente. Y la flexibilidad y escalabilidad de SASE lo hacen indispensable para proteger los recursos distribuidos.

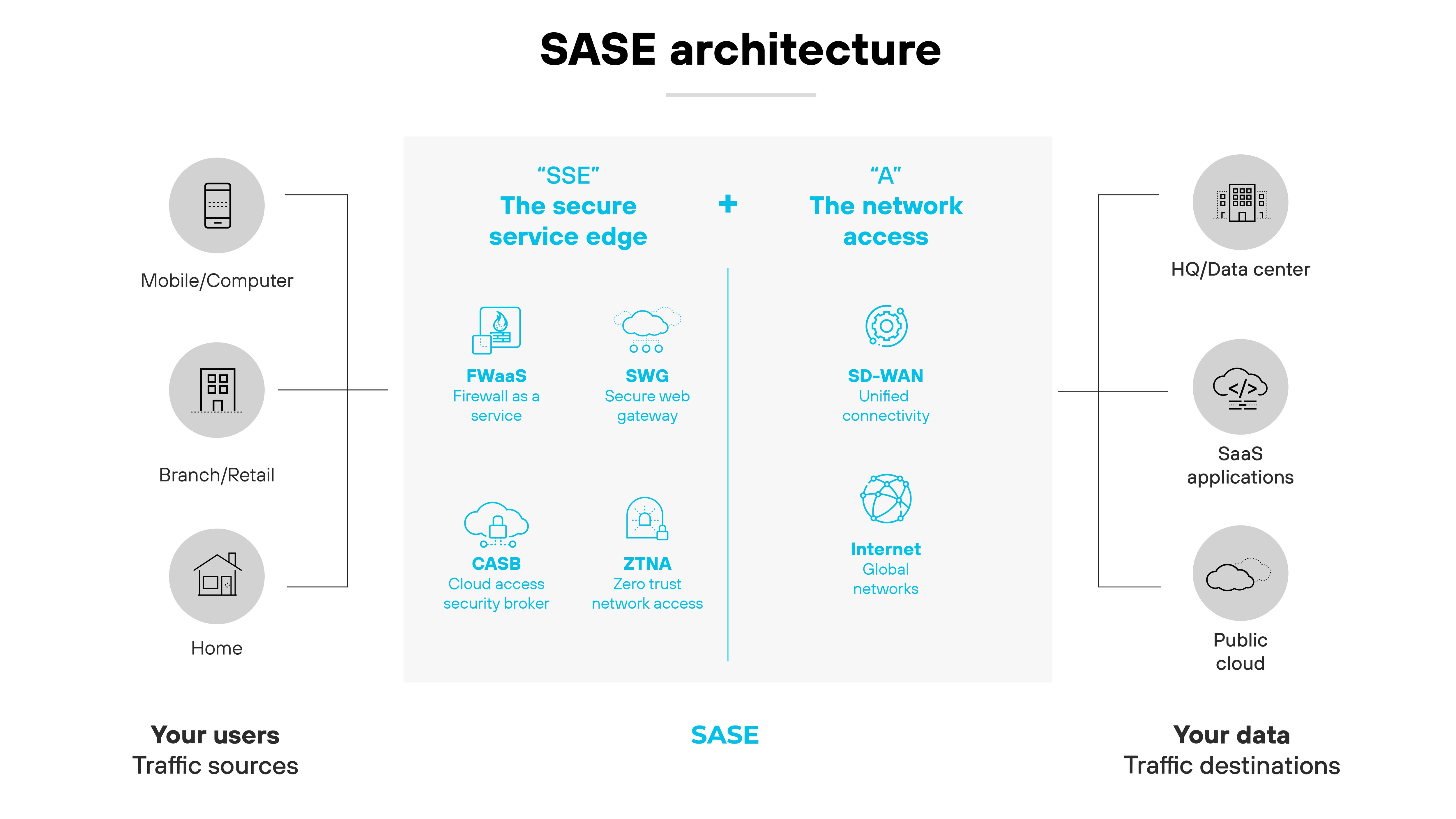

¿Qué es la arquitectura SASE?

En una arquitectura de SASE (perímetro de servicio de acceso seguro), se combinan las redes y la seguridad como funciones de servicio en un solo servicio con entrega en la nube en el perímetro de la red.

Así:

Esto permite que una organización admita usuarios híbridos y remotos dispersos de manera automática al conectarlos con puertas de enlace cercanas en la nube en lugar de dirigir el tráfico a centros de datos corporativos.

También proporciona un acceso seguro y coherente a todas las aplicaciones. Mientras tanto, los equipos de seguridad mantienen una visibilidad e inspección completas del tráfico en todos los puertos y protocolos.

El modelo simplifica radicalmente la gestión y reduce la complejidad, que son dos de los principales objetivos de SASE.

Transforma el perímetro en un conjunto uniforme de capacidades basadas en la red que pueden implementarse en los sitios y en los momentos que se requiera. Este enfoque representa una alternativa más optimizada para establecer un perímetro en torno al centro de datos a partir de una colección de aplicaciones de seguridad dispares y orientadas al producto.

Además, al estar basado en la nube, el perímetro de servicio de acceso seguro permite disponer de una red más dinámica y de mayor rendimiento. Una red que se adapta a los cambiantes requisitos de las empresas, a la evolución del panorama de amenazas y a las nuevas innovaciones.

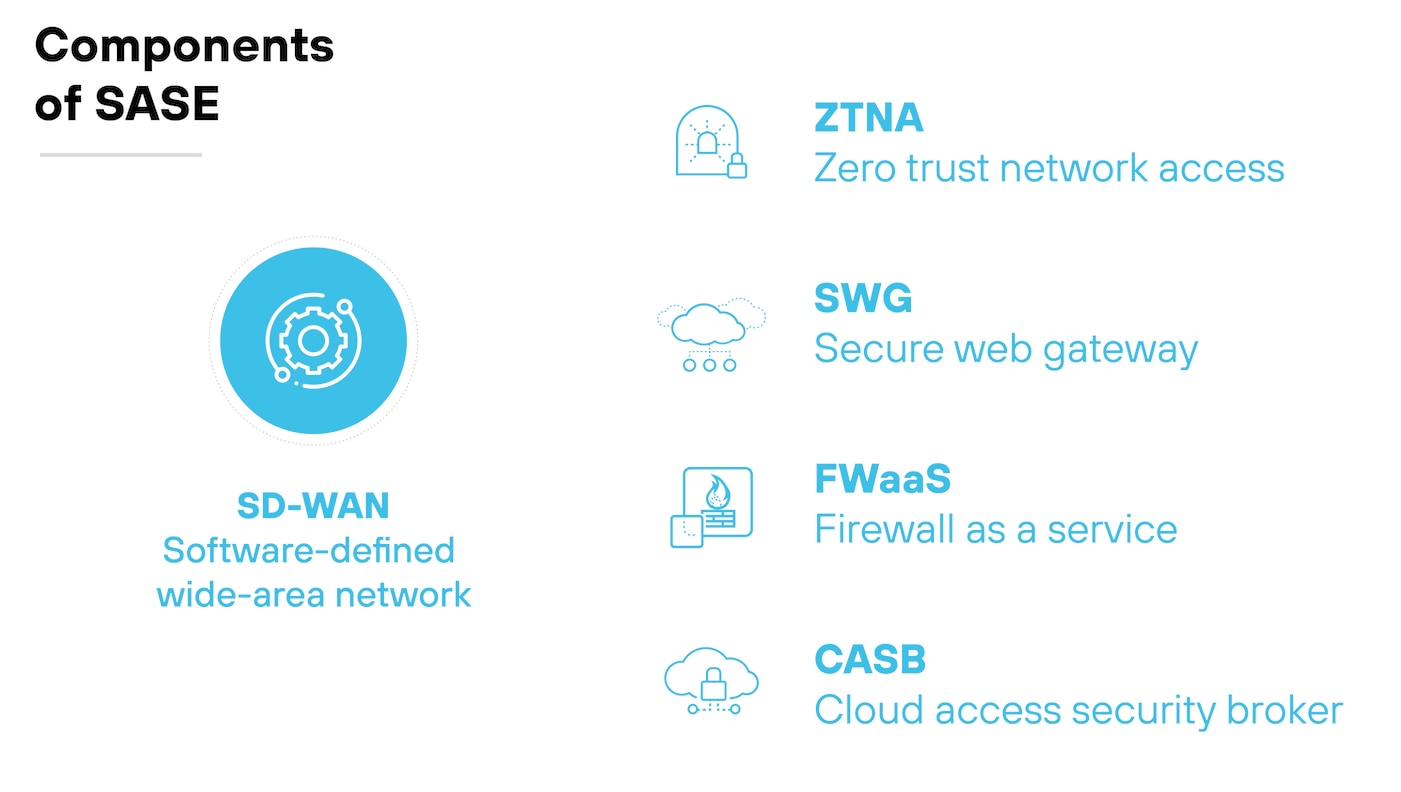

Las cinco tecnologías esenciales son clave para garantizar el acceso a las implementaciones del perímetro de servicio de acceso seguro.

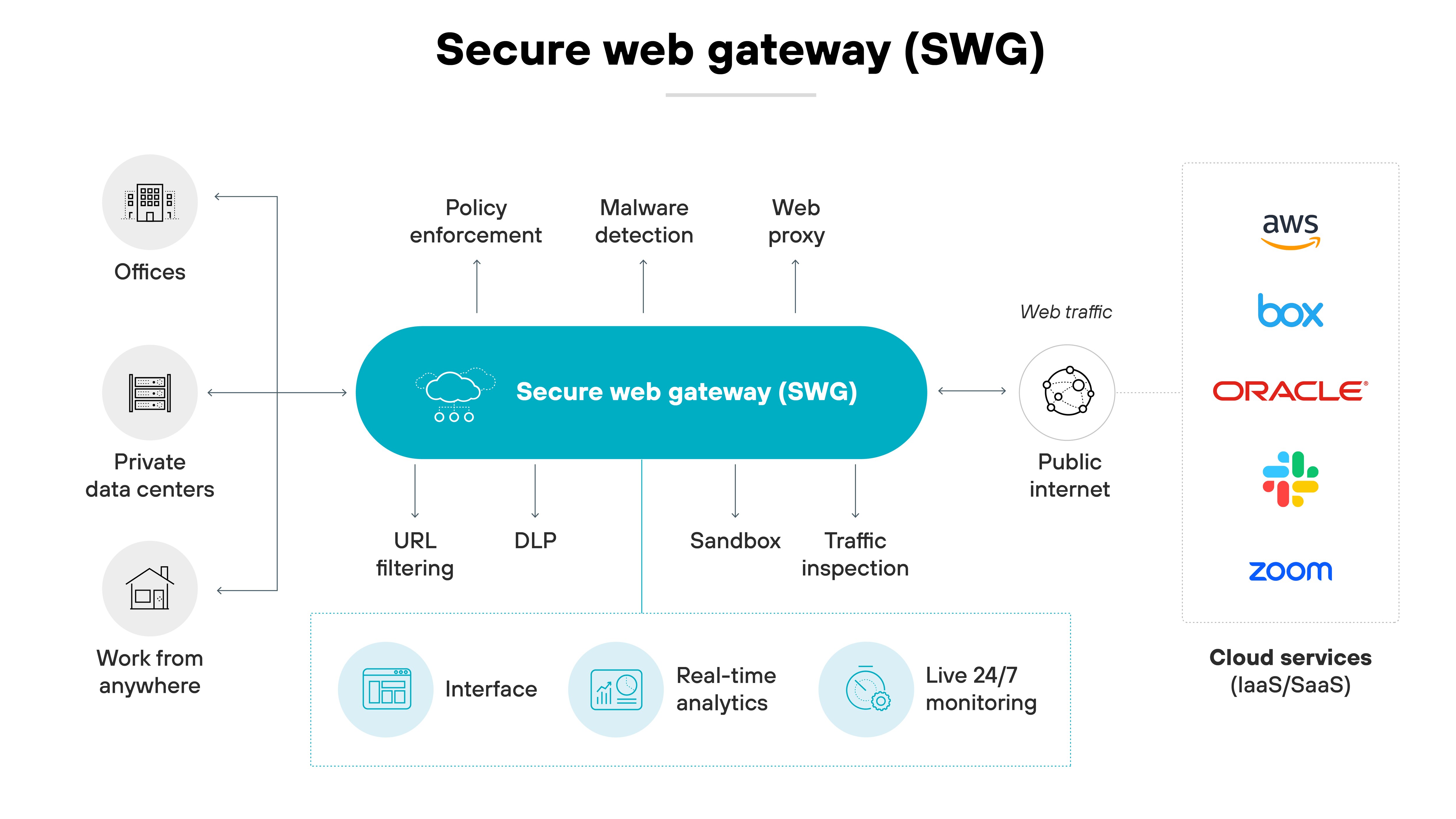

La gateway web segura (SWG)

Firewall como servicio (FWaaS)

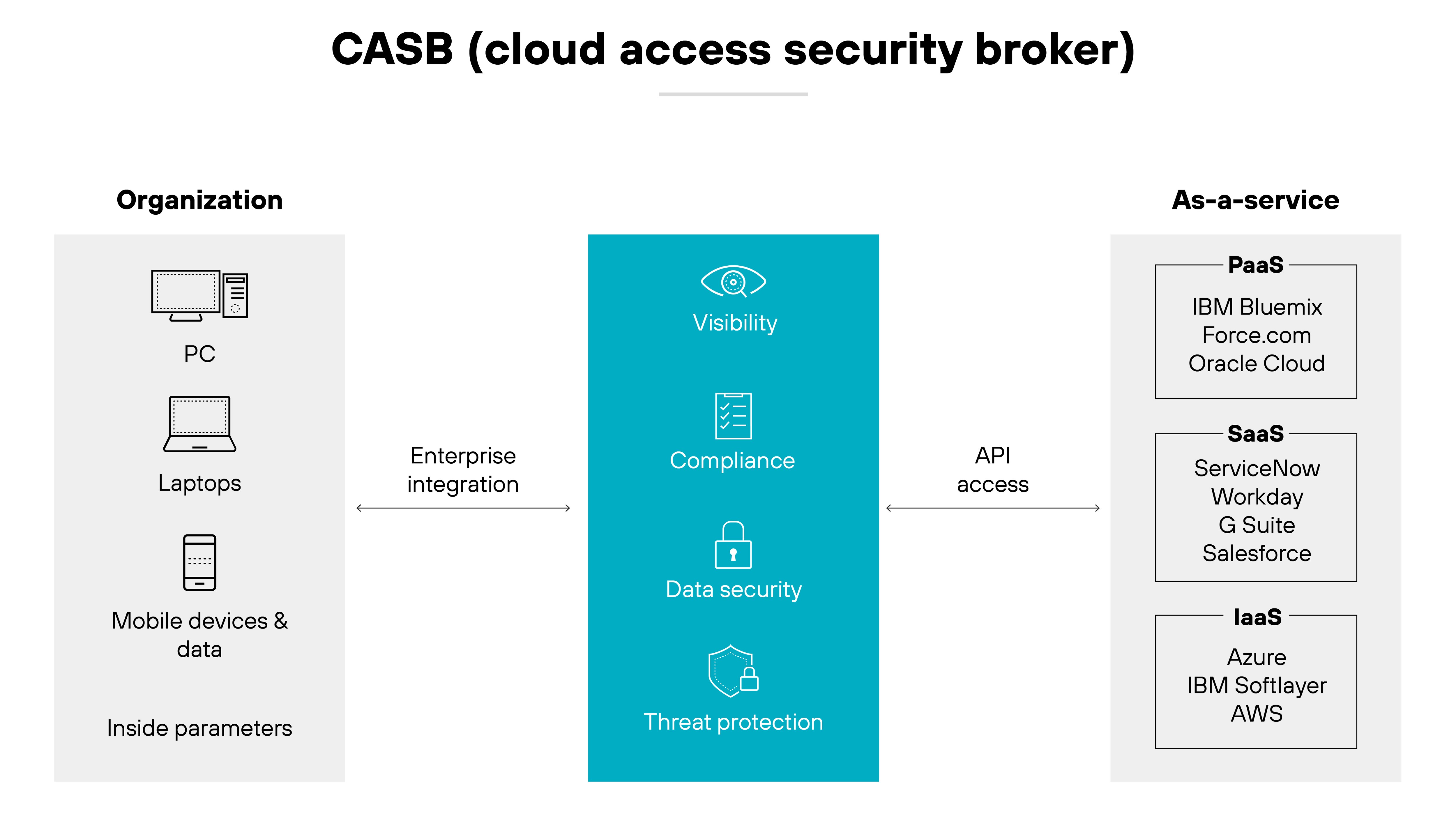

Agentes de seguridad para el acceso a la nube (CASB)

Zero Trust Network Access (ZTNA)

Red de área extensa definida por software (SD-WAN)

La gateway web segura (SWG)

La gateway de web segura (SWG) ofrece URL Filtering, descifrado de SSL, control de aplicaciones y detección y prevención de amenazas para las sesiones web de los usuarios.

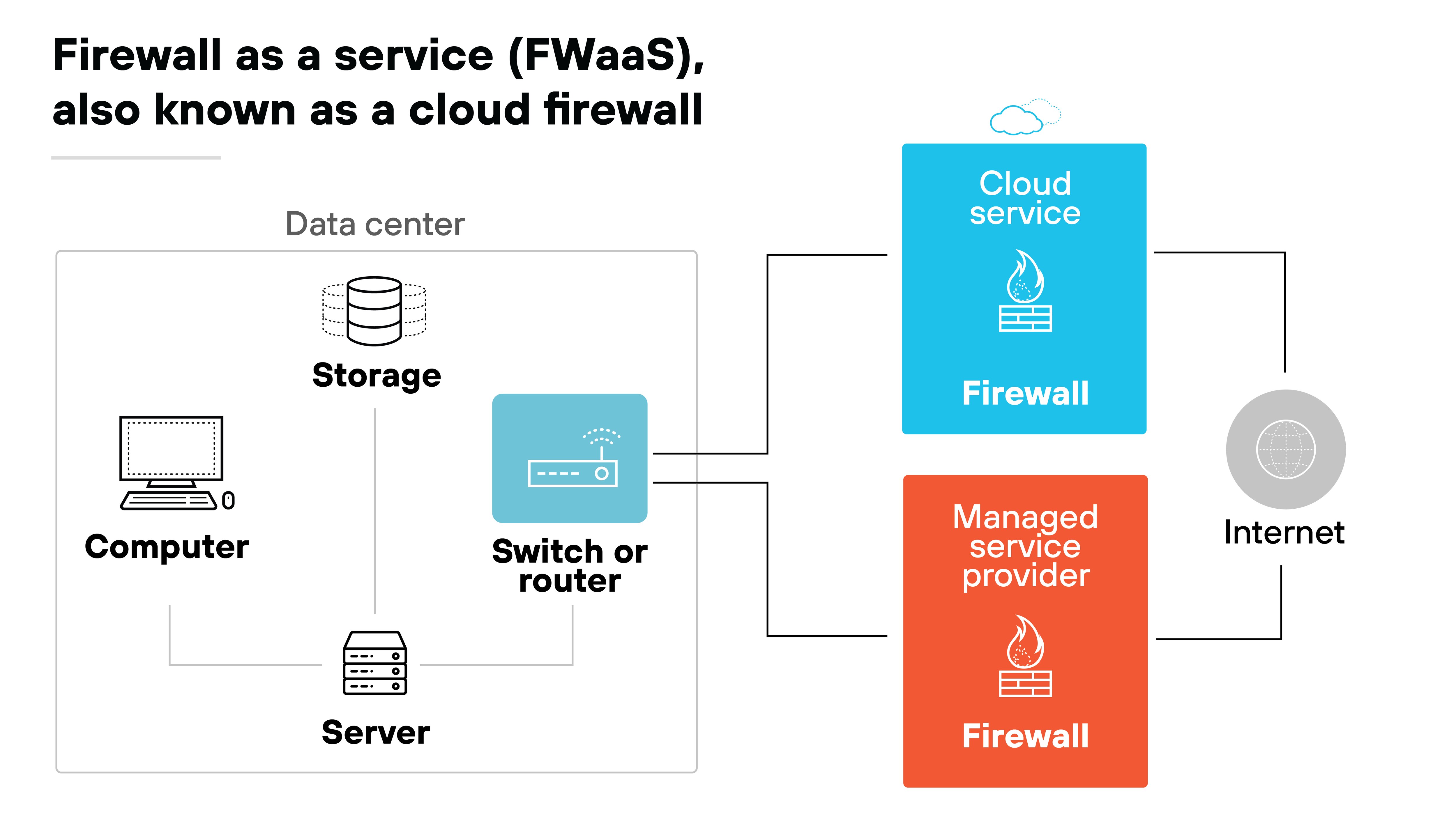

Firewall como servicio (FWaaS)

FWaaS entrega un firewall de nueva generación, basado en la nube, que proporciona una inspección avanzada de Capa 7, control del acceso, detección y prevención de amenazas y otros servicios de seguridad.

Agentes de seguridad para el acceso a la nube (CASB)

Un agente de seguridad para el acceso a la nube (CASB) supervisa las aplicaciones SaaS sancionadas y no sancionadas, y ofrece detección de malware y amenazas.

Como parte de una solución de DLP, garantiza la visibilidad y el control de los datos confidenciales en repositorios SaaS.

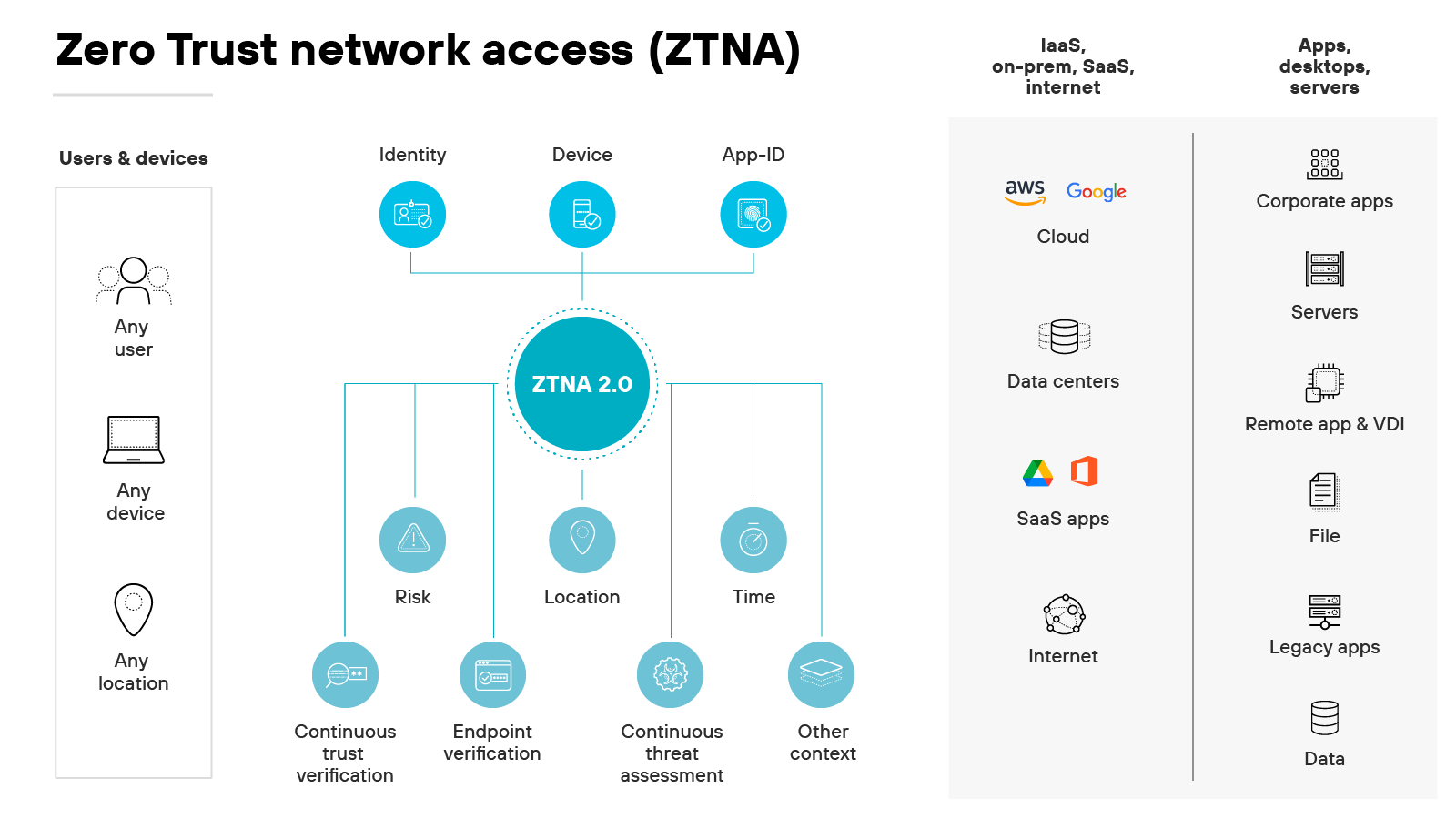

Zero Trust Network Access (ZTNA)

El acceso a la red con Confianza Cero (ZTNA) da lugar a capacidades de inspección y verificación continuas.

Entrega un cumplimiento con las políticas basadas en la aplicación y la identidad para acceder a las aplicaciones y los datos confidenciales de una organización.

SD-WAN

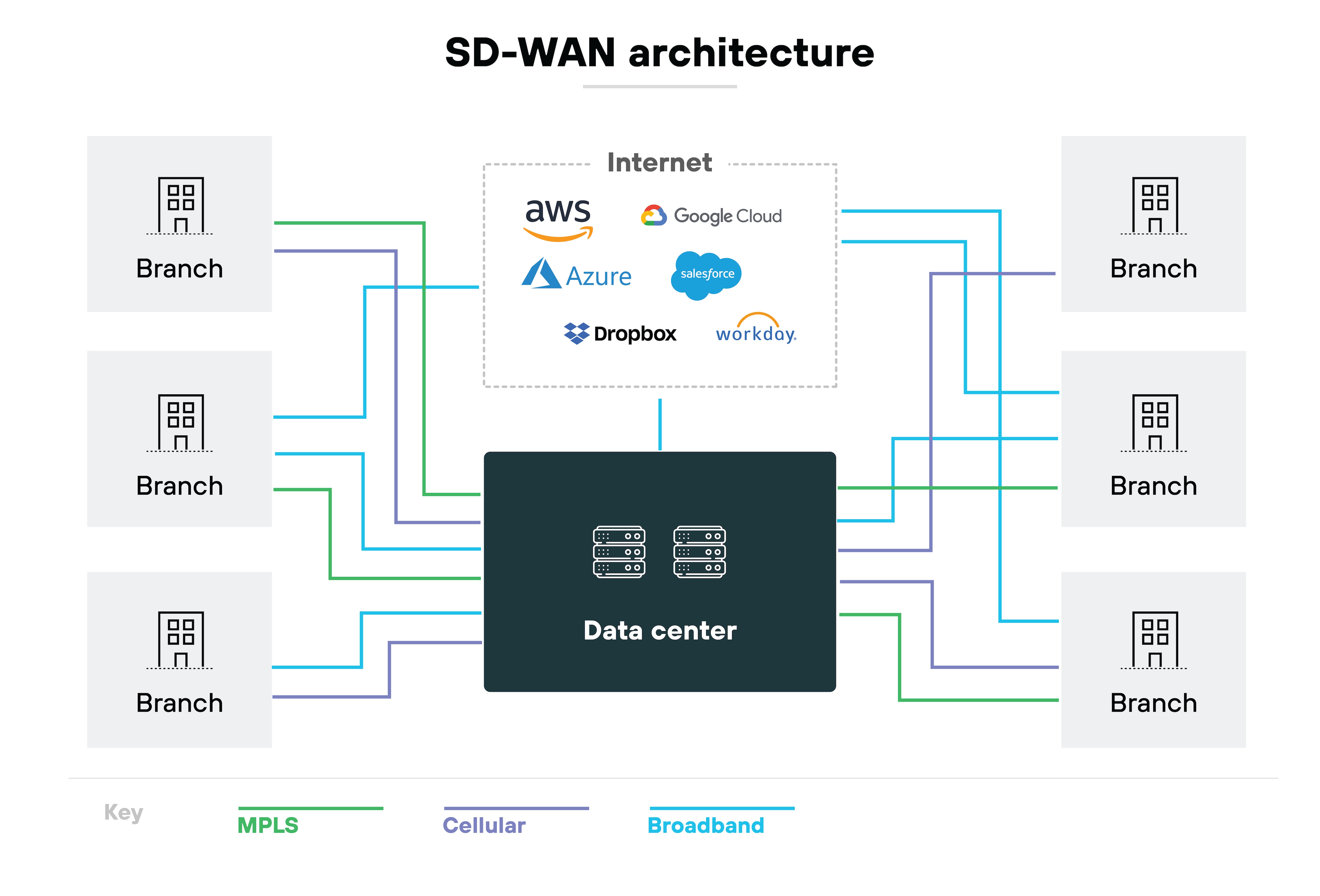

SD-WAN ofrece una red subyacente desacoplada del hardware subyacente, y ofrece un tráfico flexible y seguro entre sitios y directo a Internet.

¿Cuáles son los casos prácticos de SASE?

Los principales casos de uso de SASE son

Impulsar las fuerzas de trabajo híbridas

Conectar y proteger las ubicaciones de sucursal y minoristas

Apoyar las iniciativas de nube y digitales

Conectividad global

Migración de MPLS a SD-WAN

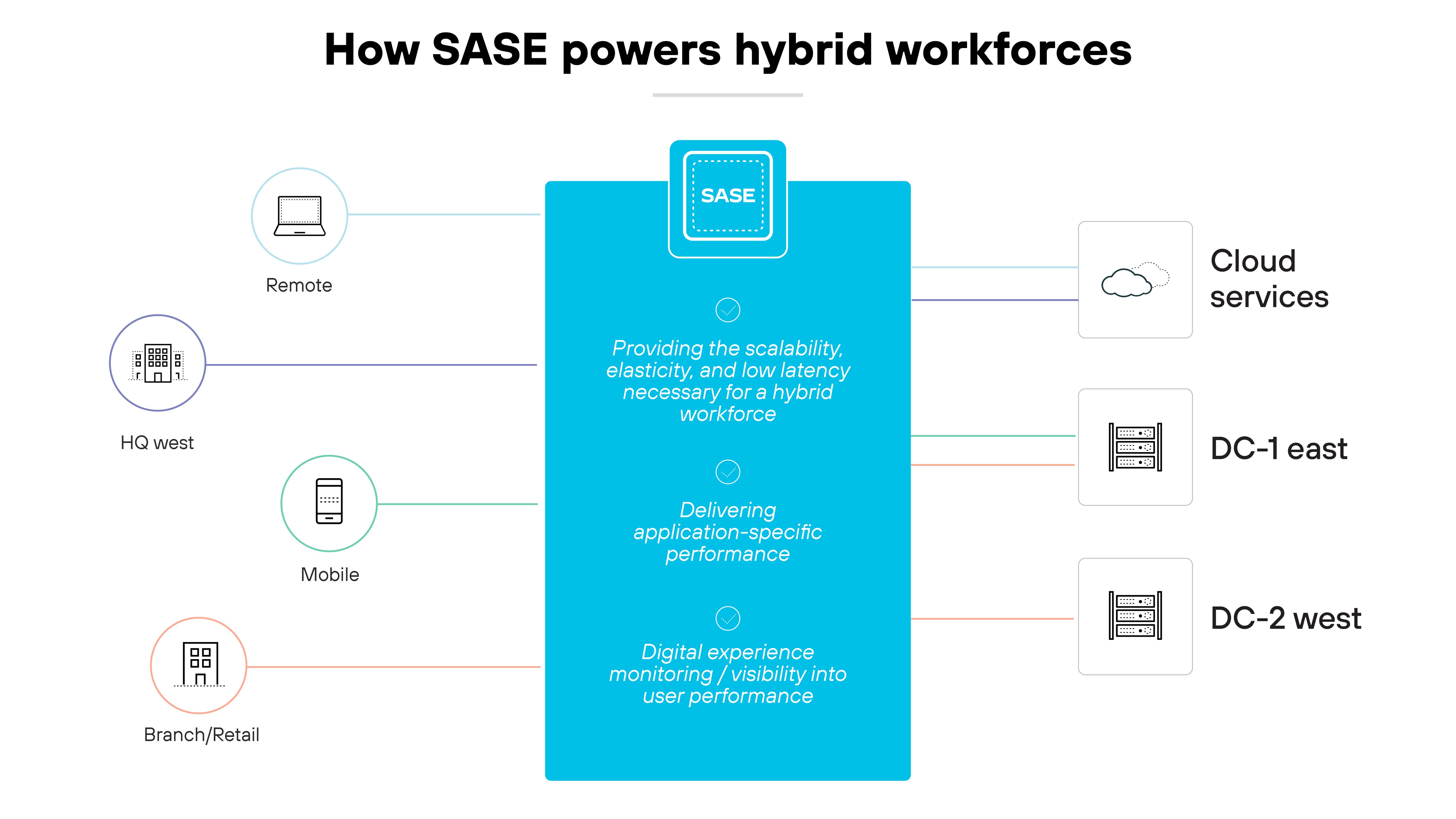

Impulsar las fuerzas de trabajo híbridas

En cuanto a la fuerza de trabajo híbrida, es fundamental implementar un enfoque integral respecto del rendimiento y la seguridad de la red.

La arquitectura del perímetro de servicio de acceso seguro pone de relieve la escalabilidad, la elasticidad y la baja latencia, por lo que se ocupa directamente de cubrir esta necesidad.

Su marco de trabajo basado en la nube está optimizado para ofrecer un rendimiento específico para cada aplicación. Además, la monitorización integrada de la experiencia digital (DEM) ofrece una visibilidad precisa de todo lo que afecta al rendimiento de los usuarios.

La ventaja clave de SASE reside en la fusión de las redes y la seguridad. Esta combinación mejora la supervisión y detección de las amenazas y, al mismo tiempo, cubre las brechas en la seguridad.

El resultado es una gobernanza de la red racionalizada y una gestión simplificada.

Esta es la razón por la que el perímetro de servicio de acceso seguro es una herramienta enormemente fundamental para dar soporte a un entorno de trabajo híbrido.

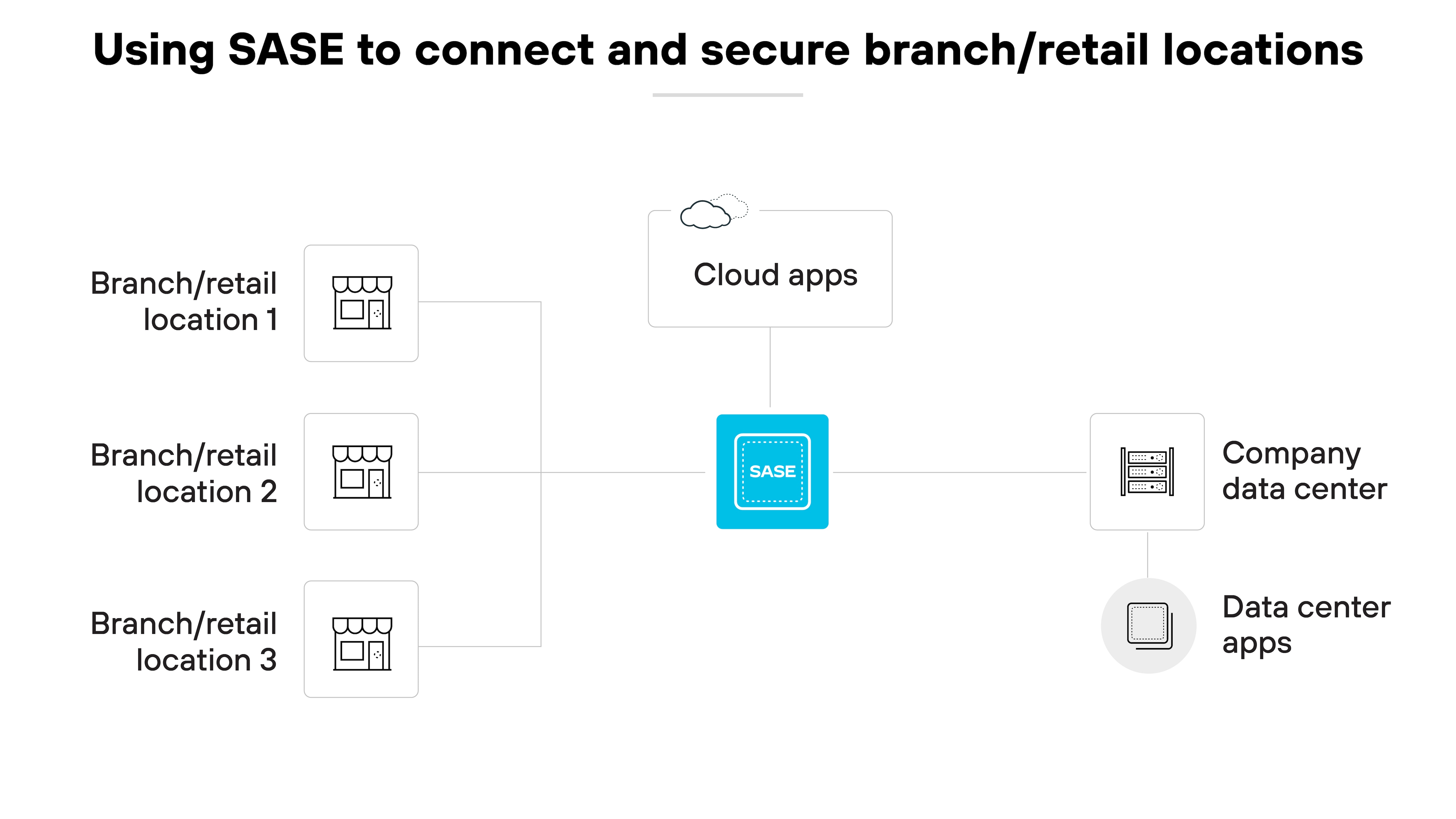

Conectar y proteger las ubicaciones de sucursal y minoristas

El modelo SASE es fundamental para las organizaciones que buscan optimizar sus servicios de nube pública y de SaaS, ya que aborda los desafíos que se presentan al rendimiento y la seguridad.

Mediante el uso de SD-WAN de nueva generación, el perímetro de servicio de acceso seguro optimiza el ancho de banda y garantiza una seguridad dinámica, superando así a los enfoques tradicionales de los centros de datos.

Y, una vez más, la integración de DEM garantiza una mejor experiencia de usuario.

El perímetro de servicio de acceso seguro también reduce los gastos de red y seguridad. Y optimiza la gestión de proveedores.

Además: El perímetro de servicio de acceso seguro fortalece la seguridad de los datos para ubicaciones de sucursal y remotas al aplicar políticas uniformes, simplificar la gestión y aplicar la Confianza Cero.

Lo que significa que las aplicaciones y los datos están seguros, independientemente de dónde se encuentren.

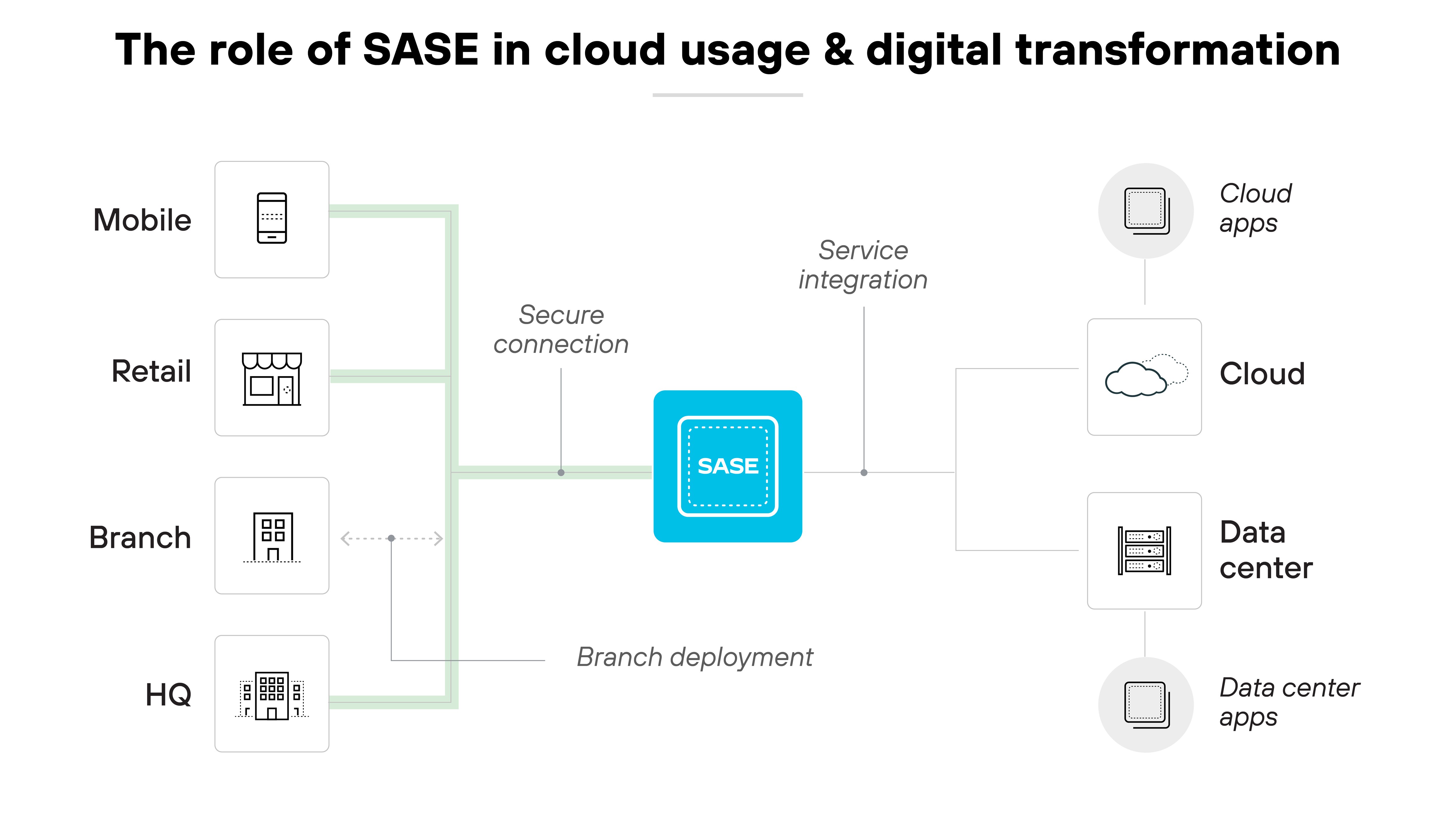

Apoyar las iniciativas de nube y digitales

SASE es fundamental para la transformación digital y de la nube. Y a medida que las organizaciones se vuelcan a SaaS, la conectividad ininterrumpida y segura es cada vez más importante.

Gracias a la consolidación de la seguridad, el perímetro de servicio de acceso seguro elimina las limitaciones de los enfoques basados en hardware. Lo que significa servicios integrados e implementaciones optimizadas en las sucursales.

También: Las técnicas avanzadas de SD-WAN amplían el ancho de banda y proporcionan una visión más profunda de la red. Y eso se traduce en una mejora de las operaciones y el rendimiento de las aplicaciones.

Además, las funciones de seguridad basadas en IA y ML mejoran significativamente la detección de amenazas.

Los firewalls dinámicos ofrecen un enfoque integral del análisis de contenidos.

Y los protocolos seguros gestionan hábilmente los flujos de datos de los dispositivos de IoT.

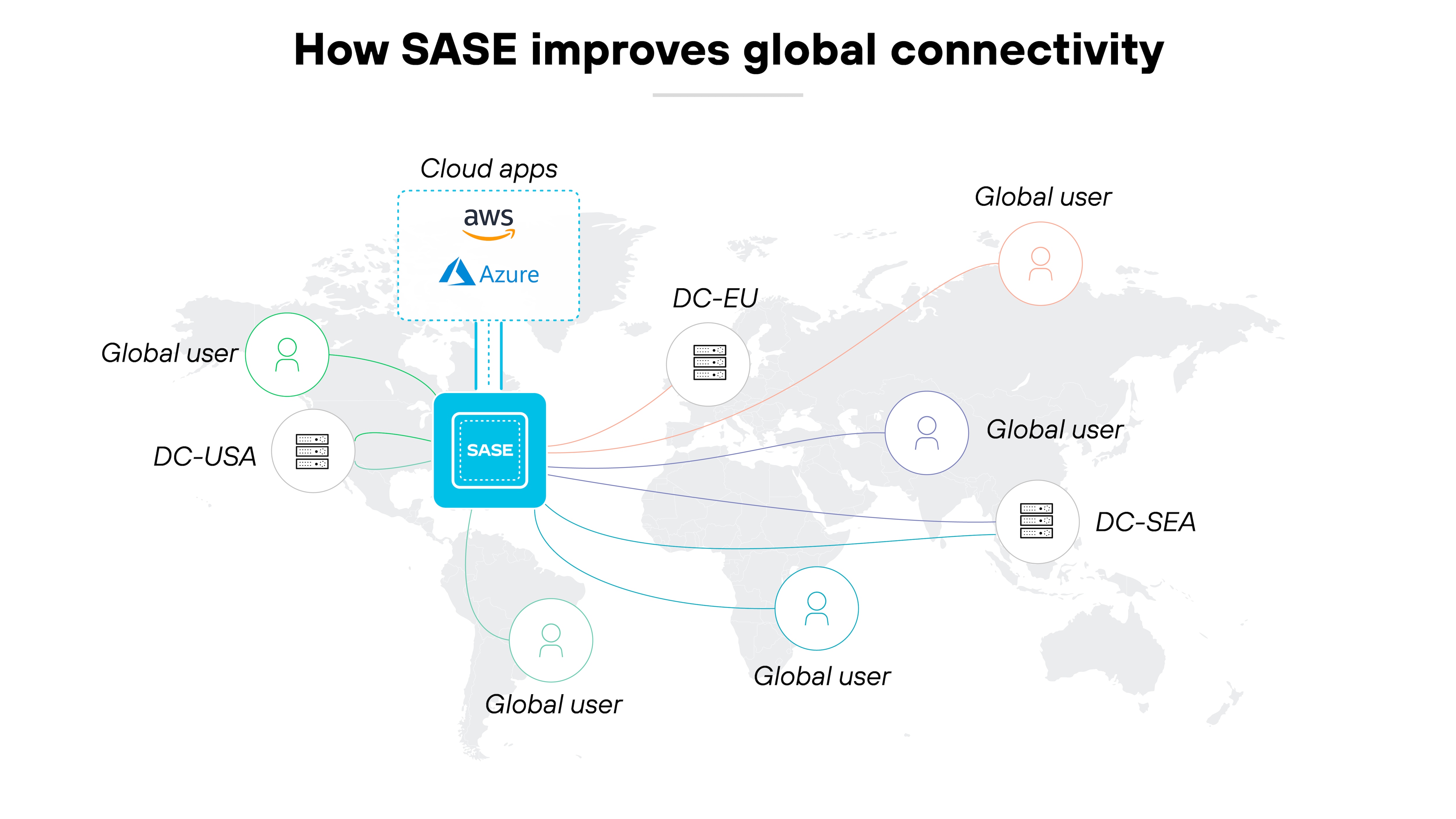

Conectividad global

SASE mejora la conectividad global. Su arquitectura está diseñada para enlazar directamente a los usuarios con una red mundial, evitando la necesidad de encaminar el tráfico a través de centros de datos centralizados.

Este enfoque reduce la latencia y mejora la velocidad de acceso. Como resultado, las organizaciones disfrutan de una experiencia de conexión sin fisuras para usuarios de todo el mundo.

Básicamente, el perímetro de servicio de acceso seguro se basa en una red distribuida de puntos de presencia (PoP) basados en la nube. Estos PdP están situados estratégicamente en todo el mundo. Los usuarios se conectan al PoP más cercano, minimizando la distancia que recorren los datos.

La configuración acelera la conectividad y hace posible un rendimiento y una fiabilidad constantes de la red en todas las ubicaciones.

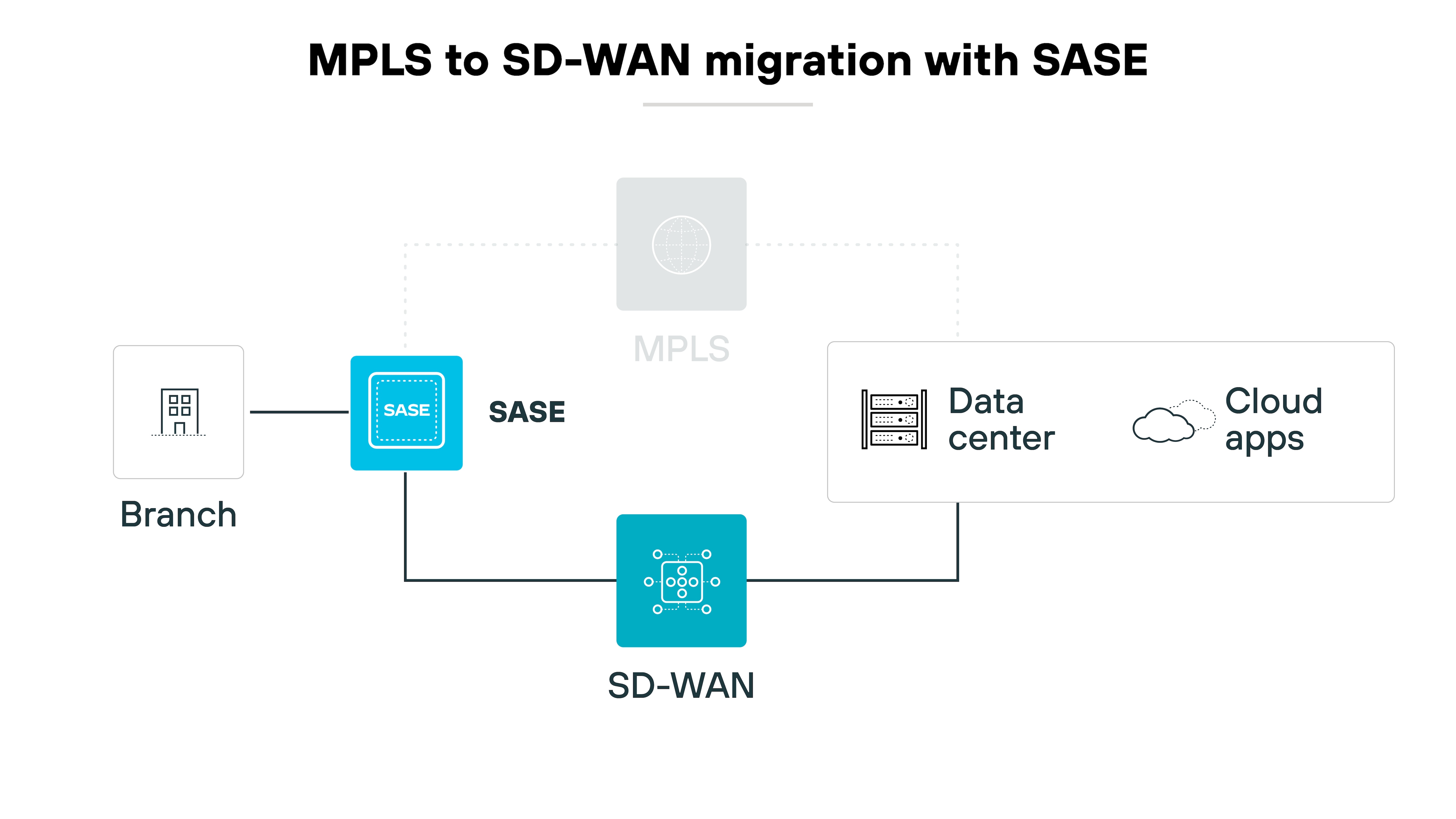

Migración de MPLS a SD-WAN

Migrar de MPLS a SD-WAN a través de SASE es un movimiento estratégico para muchas organizaciones.

El motivo es el siguiente:

Las redes MPLS tradicionales son conocidas por su elevado coste e inflexibilidad. Requieren importantes inversiones de capital y largos periodos de implantación que pueden obstaculizar la agilidad y escalabilidad de una organización.

Afortunadamente, el perímetro de servicio de acceso seguro proporciona una vía eficiente desde MPLS a una arquitectura SD-WAN más escalable y rentable.

Aquí le explicamos cómo hacerlo:

Utilizando Internet para crear conexiones de red seguras y de alto rendimiento.

La migración permite utilizar conexiones a Internet de banda ancha, mucho menos costosas y más flexibles que los enlaces MPLS.

Así, una vez que una organización se conecta a la arquitectura SASE, se beneficia inmediatamente de una mayor agilidad de la red y una mayor resistencia.

Esto se debe a que optimiza el rendimiento y maximiza el rendimiento de las aplicaciones locales y los servicios en la nube.

El proceso de implantación también es más rápido y ágil que el MPLS tradicional, ya que suele durar sólo unos días o incluso horas.

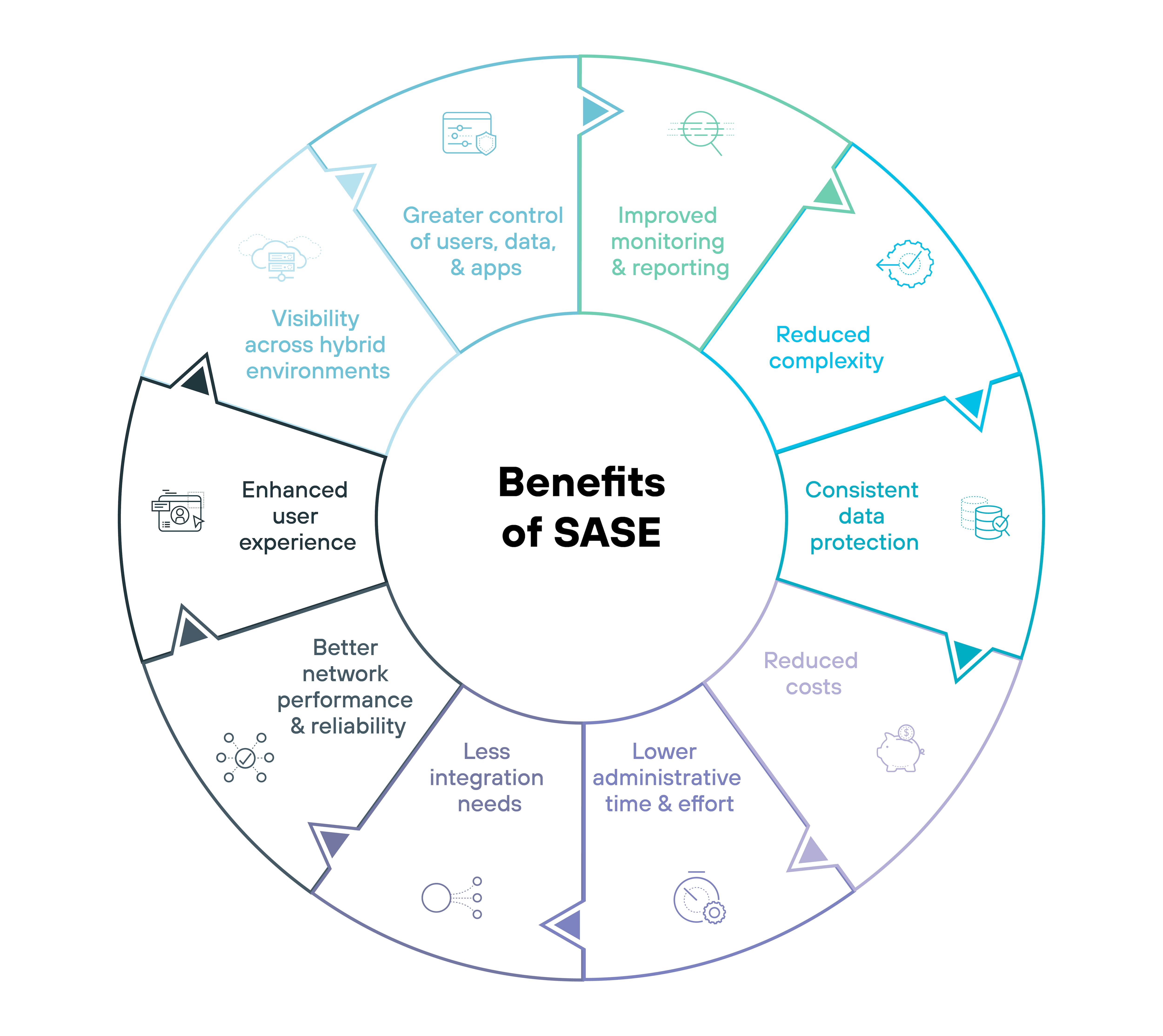

¿Cuáles son los beneficios de SASE?

Visibilidad de entornos híbridos: SASE proporciona visibilidad de los entornos de red empresariales híbridos, incluidos centros de datos, sedes centrales, sucursales y ubicaciones remotas, así como nubes públicas y privadas. Esta visibilidad se extiende a todos los usuarios, datos y aplicaciones, accesibles desde un único panel.

Mayor control de los usuarios, los datos y las aplicaciones: al clasificar el tráfico en la capa de aplicación (capa 7), el perímetro de servicio de acceso seguro elimina la necesidad de realizar complejas investigaciones y mapeos de puertos y aplicaciones, lo que proporciona una visibilidad clara del uso de las aplicaciones y mejora el control.

Supervisión e informes mejorados: el perímetro de servicio de acceso seguro consolida la supervisión y la generación de informes en una sola plataforma. Esta unificación permite a los equipos de redes y seguridad correlacionar eventos y alertas de manera más eficaz, lo que agiliza la resolución de problemas y acelera la respuesta ante incidentes.

Reducción de la complejidad: SASE simplifica las redes y la seguridad al trasladar las operaciones a la nube, lo que reduce la complejidad operativa y los costos asociados al mantenimiento de múltiples soluciones puntuales.

Protección uniforme de datos: el perímetro de servicio de acceso seguro prioriza la protección coherente de los datos en todas las ubicaciones periféricas mediante la optimización de las políticas de protección de datos y la resolución de problemas como los puntos ciegos de seguridad y las inconsistencias en las políticas.

Reducción en costos: el perímetro de servicio de acceso seguro permite a las organizaciones ampliar su infraestructura de red y pila de seguridad a todas las ubicaciones de forma rentable, lo que a menudo reduce los costes administrativos y operativos a largo plazo.

Menor tiempo y esfuerzo administrativo: la gestión desde un único panel de SASE reduce la carga administrativa, disminuyendo el tiempo y el esfuerzo necesarios para formar y retener al personal de redes y seguridad.

Menor necesidad de integración: al combinar varias funciones de red y seguridad en una solución unificada basada en la nube, el servicio de perímetro de servicio de acceso seguro elimina la necesidad de realizar integraciones complejas entre diferentes productos de distintos proveedores.

Mejor rendimiento y confiabilidad de la red: SASE mejora el rendimiento y la fiabilidad de la red mediante la integración de funcionalidades SD-WAN que admiten configuraciones de equilibrio de carga, agregación y conmutación por error para diversos enlaces.

- Experiencia de usuario mejorada: la supervisión de la experiencia digital (DEM), facilitada por el perímetro de servicio de acceso seguro, optimiza las operaciones y mejora la experiencia de los usuarios en todas las ubicaciones, sin necesidad de instalar software o hardware adicionales.

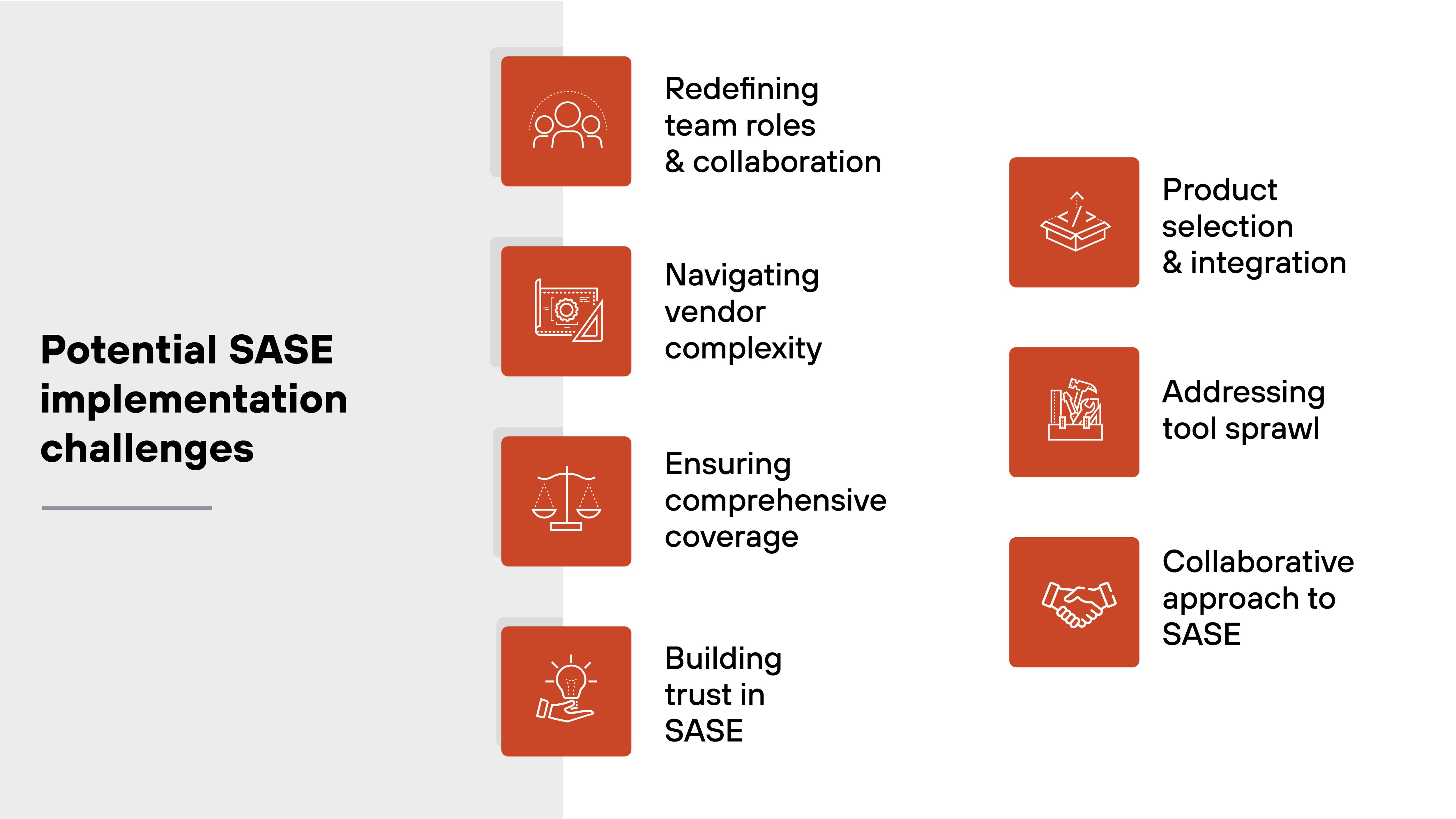

¿Cuáles son los posibles retos de la implementación de SASE?

Redefinir las funciones y la colaboración del equipo: la implementación del perímetro de servicio de acceso seguro requiere una reevaluación de las funciones dentro del panorama de TI, especialmente en configuraciones de nube híbrida. Es esencial mejorar la colaboración entre los equipos de redes y seguridad, lo que puede suponer un reto para los límites tradicionales de las funciones.

Transitar la complejidad del proveedor: gracias a la capacidad de SASE para combinar diversas herramientas y metodologías, las organizaciones pueden navegar con mayor eficacia por el complejo panorama de productos puntuales y herramientas de seguridad, alineándose con sus objetivos de transformación.

Garantizar la cobertura integral: el servicio de perímetro de acceso seguro ofrece un enfoque consolidado, pero ciertos escenarios, especialmente en configuraciones con muchas sucursales, pueden requerir una combinación de soluciones basadas en la nube y locales para garantizar una red y una seguridad sin problemas.

Desarrollar la confianza en SASE: a pesar de sus ventajas, algunos profesionales siguen mostrándose precavidos ante la transición al perímetro de servicio de acceso seguro, especialmente en entornos de nube híbrida. Es fundamental contar con proveedores de SASE de prestigio que hayan demostrado su credibilidad.

Selección e integración de productos: para las empresas con equipos de TI aislados, la implementación de SASE puede implicar la selección e integración de varios productos para satisfacer por separado las necesidades de red y seguridad, garantizando una funcionalidad complementaria para optimizar las operaciones.

Abordar la proliferación de herramientas: la transición a un modelo del perímetro de servicio de acceso seguro centrado en la nube puede hacer que ciertas herramientas existentes resulten redundantes. Identificar y mitigar estas redundancias es esencial para evitar la fragmentación de las capacidades y garantizar una infraestructura tecnológica cohesionada.

Enfoque de colaboración a SASE: el éxito de la implementación de SASE depende de los esfuerzos conjuntos de los profesionales de la seguridad y las redes. Su experiencia combinada ayuda a garantizar que los componentes del perímetro de servicio de acceso seguro se alineen con los objetivos generales de la organización, optimizando así las ventajas de la tecnología.

Cómo elegir un proveedor de SASE y en qué fijarse

La elección de un proveedor de SASE es una decisión estratégica que tiene un gran impacto en la seguridad de la red y la agilidad operativa de su organización.

A continuación le indicamos cómo tomar una decisión informada:

Evalúe las capacidades de integración

Dado que SASE combina numerosas funciones de red y seguridad en un único servicio en la nube unificado, es esencial seleccionar un proveedor que ofrezca una solución verdaderamente integrada, en lugar de un conjunto de servicios dispares unidos entre sí.

Las soluciones integradas ofrecen una gestión más fluida y una mayor eficacia en materia de seguridad.

Evalúe el alcance global de la red del proveedor

Los servicios SASE se prestan a través de la nube, por lo que la presencia global del proveedor es fundamental para reducir la latencia y garantizar que los usuarios de todo el mundo tengan un acceso fiable y rápido a los recursos de la red.

Tenga en cuenta la escalabilidad y flexibilidad de la solución

A medida que su negocio crezca, sus necesidades de red evolucionarán. Un proveedor de SASE debe ofrecer soluciones escalables que puedan crecer con su negocio sin requerir inversiones adicionales significativas en hardware ni cambios en la infraestructura existente.

Verifique las capacidades de seguridad continua y Confianza Cero

Confianza cero es un principio fundamental de SASE, que se centra en la verificación continua de la confianza antes de conceder acceso a cualquier recurso. Asegúrese de que la solución incorpore la aplicación de políticas en tiempo real y basadas en el contexto.

Compruebe las funciones de cumplimiento y protección de datos

Para las empresas de sectores regulados, el cumplimiento de las normas y regulaciones pertinentes es innegociable. Los proveedores de SASE no solo deben cumplir estas normas, sino también ayudarlo a cumplirlas mediante sólidas medidas de protección y seguridad de los datos.

Evalúe el rendimiento y las garantías de confiabilidad del proveedor

Consulte los acuerdos de nivel de servicio (SLA) que ofrece el proveedor de SASE. Los SLA son una prueba del compromiso del proveedor con el tiempo de actividad, la fiabilidad y el rendimiento.

Analice la facilidad de gestión y la visibilidad operativa

Es fundamental contar con una gestión eficaz y visibilidad en todos los servicios de red y seguridad. Una buena solución SASE ofrece un panel de control centralizado para supervisar y gestionar la red distribuida.

Tenga en cuenta la reputación del proveedor y la atención al cliente

La reputación de un proveedor en el mercado puede ser un buen indicador de la calidad de su servicio y la satisfacción de sus clientes. Además, es fundamental contar con un servicio de atención al cliente receptivo y bien informado, especialmente cuando se implementan soluciones complejas como SASE.

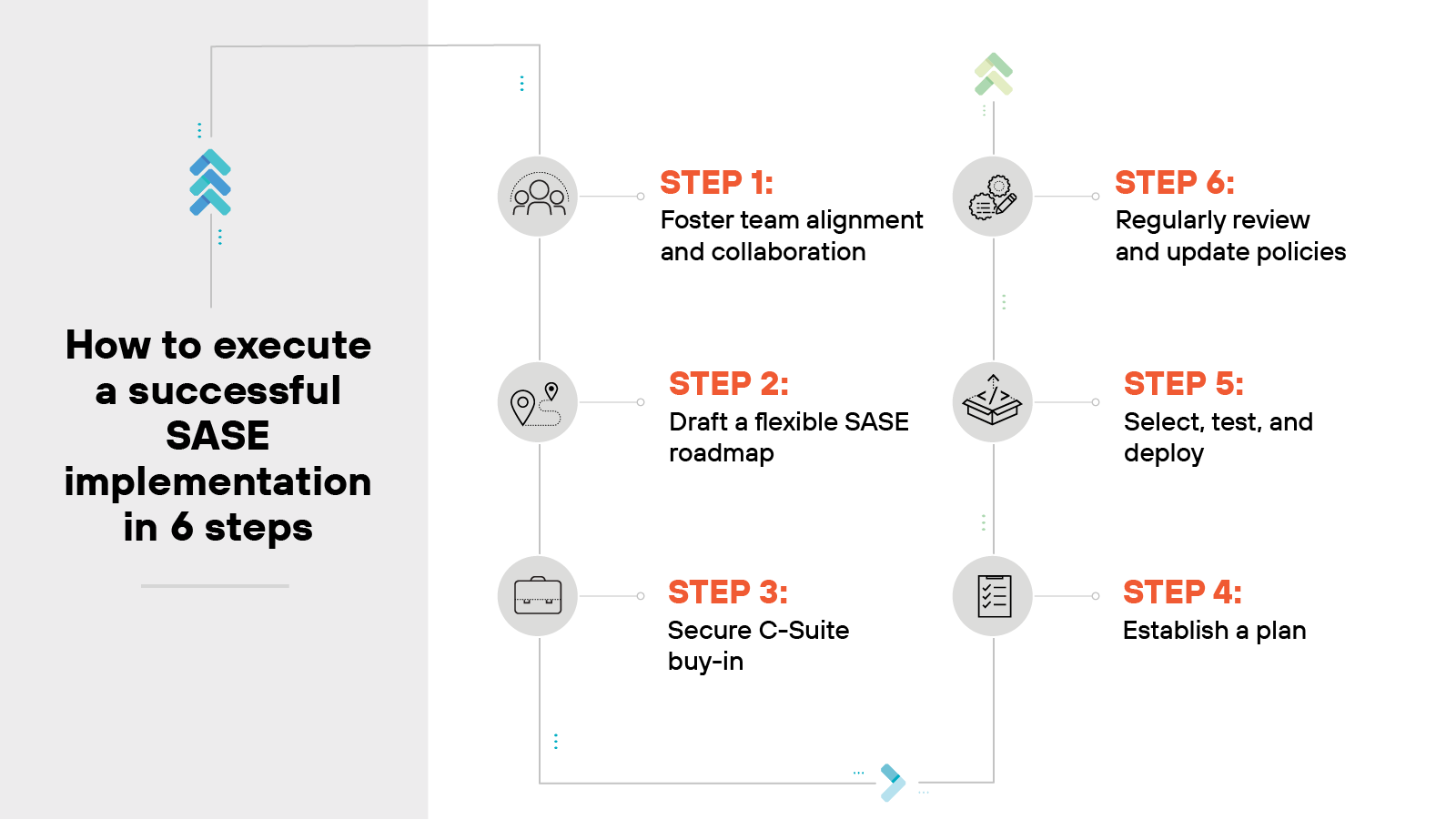

Cómo ejecutar con éxito la implantación de SASE en 6 pasos

La implementación eficaz de SASE requiere un enfoque estructurado y un gran énfasis en la colaboración y la planificación estratégica.

A continuación, describimos un proceso de seis pasos para guiar a su organización hacia una implementación exitosa:

Paso 1: impulsar la alineación y la colaboración del equipo

Para implementar SASE de manera eficaz, los equipos de redes y seguridad deben colaborar muy de cerca.

Históricamente, estos equipos han tenido prioridades diferentes: las redes se enfocan en la velocidad, mientras que la seguridad se enfoca en la protección contra amenazas.

A partir del uso de la evolución de DevOps como modelo, se combinan los puntos fuertes de estos equipos para alcanzar un objetivo en común.

Confíe en el liderazgo experto y en los proveedores de SASE para acceder a formaciones y recibir soporte de capacitación para combinar disciplinas.

Paso 2: trazar una hoja de ruta flexible para SASE

Adoptar SASE no significa que tenga que realizar una revisión completa de forma inmediata.

Integre el perímetro de servicio de acceso seguro de forma progresiva, en consonancia con las iniciativas de TI y los objetivos empresariales. Y, sin duda, colabore con los proveedores o MSP en el desarrollo de una hoja de ruta para asegurarse de que se adapta a las necesidades dinámicas de la empresa.

Ya sea para modernizar la SD-WAN o mejorar la seguridad, debe utilizar SASE como vehículo tanto para la convergencia como para el progreso.

Paso 3: adquisición segura de C-Suite

Es fundamental obtener el apoyo de los ejecutivos para SASE.

Deben destacarse los beneficios similares a aplicaciones basadas en la nube, enfatizarse el ROI y mostrar la menor necesidad de contar con múltiples proveedores.

Importante: Es necesario destacar la seguridad exhaustiva que aporta el modelo, en especial, en vistas de las crecientes amenazas.

Conforme avanzan los proyectos, debe medirse el éxito e informarse según distintas métricas.

Paso 4: definir un plan

Para comenzar, deben establecerse con claridad los objetivos de SASE, diseñados en función de los desafíos únicos de su organización.

A continuación, analice la configuración de red existente, identifique las áreas de mejora y realice una auditoría de habilidades y tecnología para asegurarse de que su equipo esté preparado para la transición.

Paso 5: seleccionar, probar e implementar

Identifique e implemente soluciones SASE adecuadas que sean compatibles con las tecnologías existentes.

Dé prioridad a las soluciones que se integren perfectamente con sus herramientas actuales.

¡No se olvide! Antes de su implementación a gran escala, pruébelos en un entorno controlado para garantizar su eficacia.

Paso 6: supervisar, optimizar y evolucionar

Una vez implementados, deben mantenerse mecanismos de soporte sólidos. Debe evaluarse continuamente la configuración de SASE, ajustarse en función de los comentarios, las tendencias emergentes en tecnología y las cambiantes necesidades de la organización.

¿Cuáles son los mitos más comunes sobre SASE?

A pesar de todos sus beneficios, todavía existen muchos conceptos erróneos y mitos sobre SASE.

Probablemente porque es relativamente nuevo, por lo que el concepto está en constante evolución. Además, los modelos tradicionales de red y seguridad suelen estar más compartimentados, lo que hace que el enfoque integral y convergente de SASE resulte desconocido y, en ocasiones, excesivamente amplio.

La confusión suele verse agravada por un marketing agresivo que puede exagerar o simplificar en exceso lo que realmente abarca el perímetro de servicio de acceso seguro.

Por lo tanto, aclaremos algunos mitos comunes sobre SASE y ofrezcamos una imagen más clara de lo que realmente ofrece:

SASE es una VPN basada en la nube.

SASE es solo una ligera mejora con respecto a SD-WAN.

Solo las grandes corporaciones se benefician de SASE.

Las soluciones SASE son exclusivas de los entornos remotos.

SASE se compromete con la seguridad en las instalaciones para aprovechar las ventajas de la nube.

Adoptar SASE implica renunciar a otras tecnologías de seguridad.

SASE es una VPN basada en la nube.

SASE proporciona un conjunto completo de servicios de red y seguridad que van más allá del alcance de una VPN tradicional.

Dado que incorpora diversas funcionalidades, SASE ofrece una plataforma unificada para satisfacer amplias necesidades de seguridad y red. Esto supera con creces las capacidades de una VPN estándar.

SASE es solo una ligera mejora con respecto a SD-WAN.

SASE no es solo una actualización de SD-WAN con algunas características de seguridad.

En realidad, el perímetro de servicio de acceso seguro supone un cambio fundamental en la integración de las redes en la nube y la seguridad. Al fusionar las redes escalables con la seguridad basada en roles en un solo servicio, elimina la necesidad de gestionar varios sistemas y proveedores.

Este enfoque representa realmente una transformación significativa. Impulsa a las empresas hacia un modelo de seguridad de red más unificado y fácil de gestionar. Y el cambio es revolucionario porque introduce un marco escalable y ágil.

Solo las grandes corporaciones se benefician de SASE.

Las empresas de todos los tamaños pueden aprovechar las ventajas que ofrece SASE. Incluso para las organizaciones pequeñas y medianas, SASE puede simplificar enormemente la gestión de la red y la seguridad.

Además: su escalabilidad garantiza que las organizaciones puedan adaptarla a sus requisitos únicos y a su trayectoria de desarrollo.

Las soluciones SASE son exclusivas de los entornos de trabajo remoto.

Si bien suele asociarse a SASE con la facilitación del trabajo remoto debido a sus capacidades de acceso seguro, es igualmente beneficiosa para las infraestructuras en la oficina.

El perímetro de servicio de acceso seguro garantiza que tanto los usuarios remotos como los trabajadores en la oficina tengan un acceso seguro y constante a los recursos en la nube. Protege contra amenazas independientemente de la ubicación física.

SASE se compromete con la seguridad en las instalaciones para aprovechar las ventajas de la nube.

Una arquitectura de SASE no exige un enfoque exclusivo centrado en la nube.

En realidad, las organizaciones pueden integrar soluciones SASE con sistemas locales, como dispositivos de firewall de nueva generación, y optimizar el rendimiento y la seguridad en función de requisitos específicos.

Adoptar SASE implica renunciar a otras tecnologías de seguridad esenciales.

Aunque el perímetro de servicio de acceso seguro ofrece una amplia gama de soluciones de seguridad, no elimina la necesidad de tecnologías complementarias como la detección y respuesta en los endpoints o la protección de las cargas de trabajo en la nube.

La implementación de SASE no significa dejar de lado otros componentes de seguridad cruciales. Se trata de integrarlos para lograr una postura de seguridad holística.

Cómo funciona SASE con tecnologías complementarias

Dado que SASE tiene una arquitectura tan flexible, es versátil en diversas aplicaciones y entornos.

El perímetro de servicio de acceso seguro se integra especialmente bien con sistemas que admiten arquitecturas de red distribuidas y basadas en la nube.

Puede funcionar fácilmente junto con tecnologías como los servicios en la nube, las redes móviles y los sistemas IoT, que se benefician de la capacidad de SASE para proporcionar una gestión de seguridad centralizada en diversos entornos.

Veamos cómo funciona SASE con las soluciones 5G, IoT y DLP.

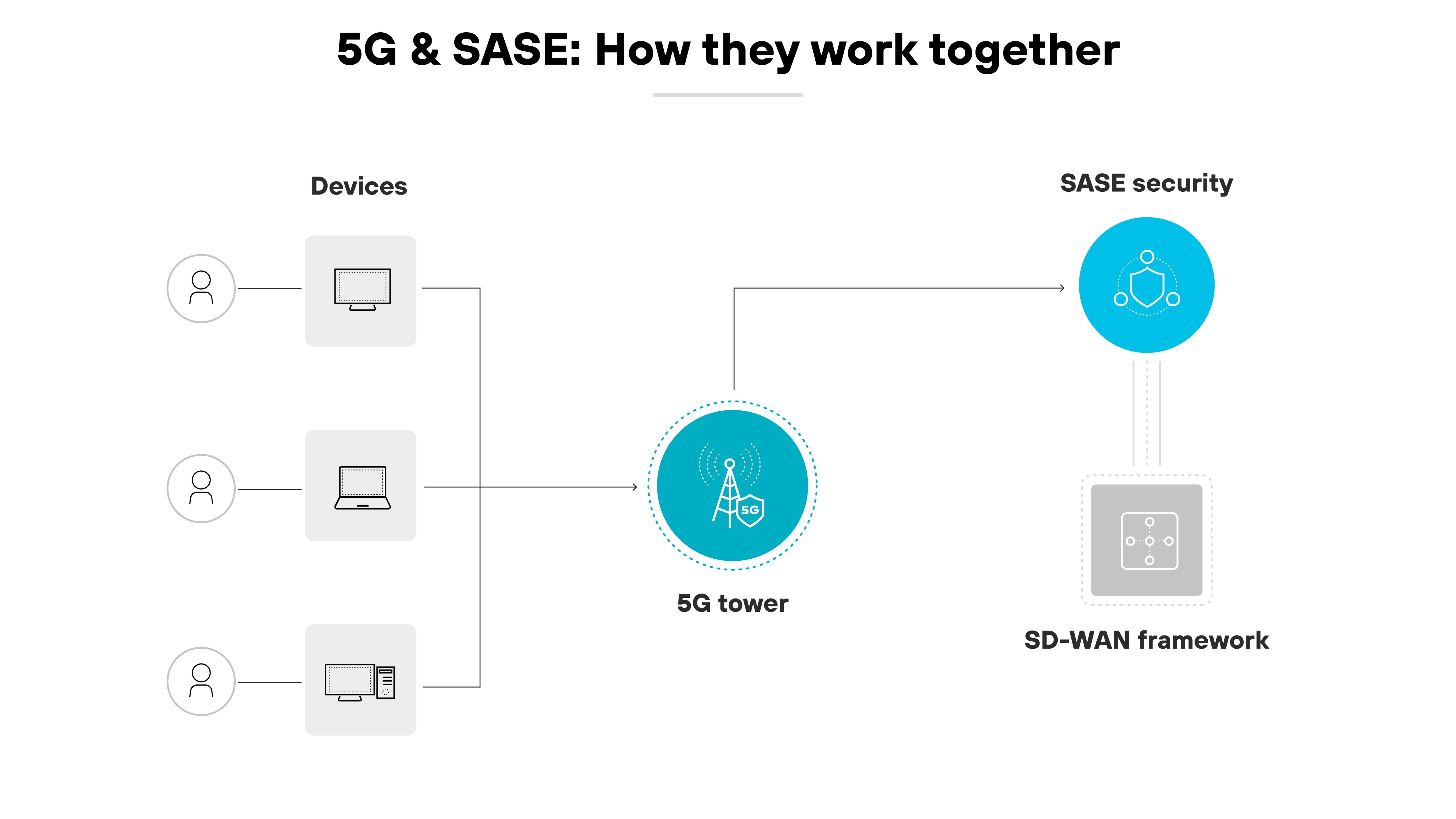

Cómo funcionan SASE y 5G en conjunto

La tecnología 5G revoluciona las redes móviles con velocidad y una menor latencia. A medida que las redes 5G evolucionan más allá de las arquitecturas tradicionales, surge la necesidad apremiante de abordar nuevos retos de seguridad.

SASE es una posible solución, ya que ofrece un marco de seguridad centralizado que se adapta a la naturaleza dinámica de las redes modernas.

Cuando se integra con 5G, SASE optimiza el potencial de la red sin afectar la seguridad. Al enrutar el tráfico 5G a través de una plataforma de SASE, los negocios pueden aplicar medidas de seguridad uniformes y alcanzar una mejor eficiencia operativa.

De esta forma, los usuarios pueden acceder a los recursos corporativos desde diversas ubicaciones. Y cada conexión se somete a una rigurosa validación.

El componente SD-WAN de SASE aumenta aún más este efecto.

El 5G y SASE se combinan para proporcionar un marco seguro y de alto rendimiento que facilita una comunicación rápida y segura a través de redes extendidas.

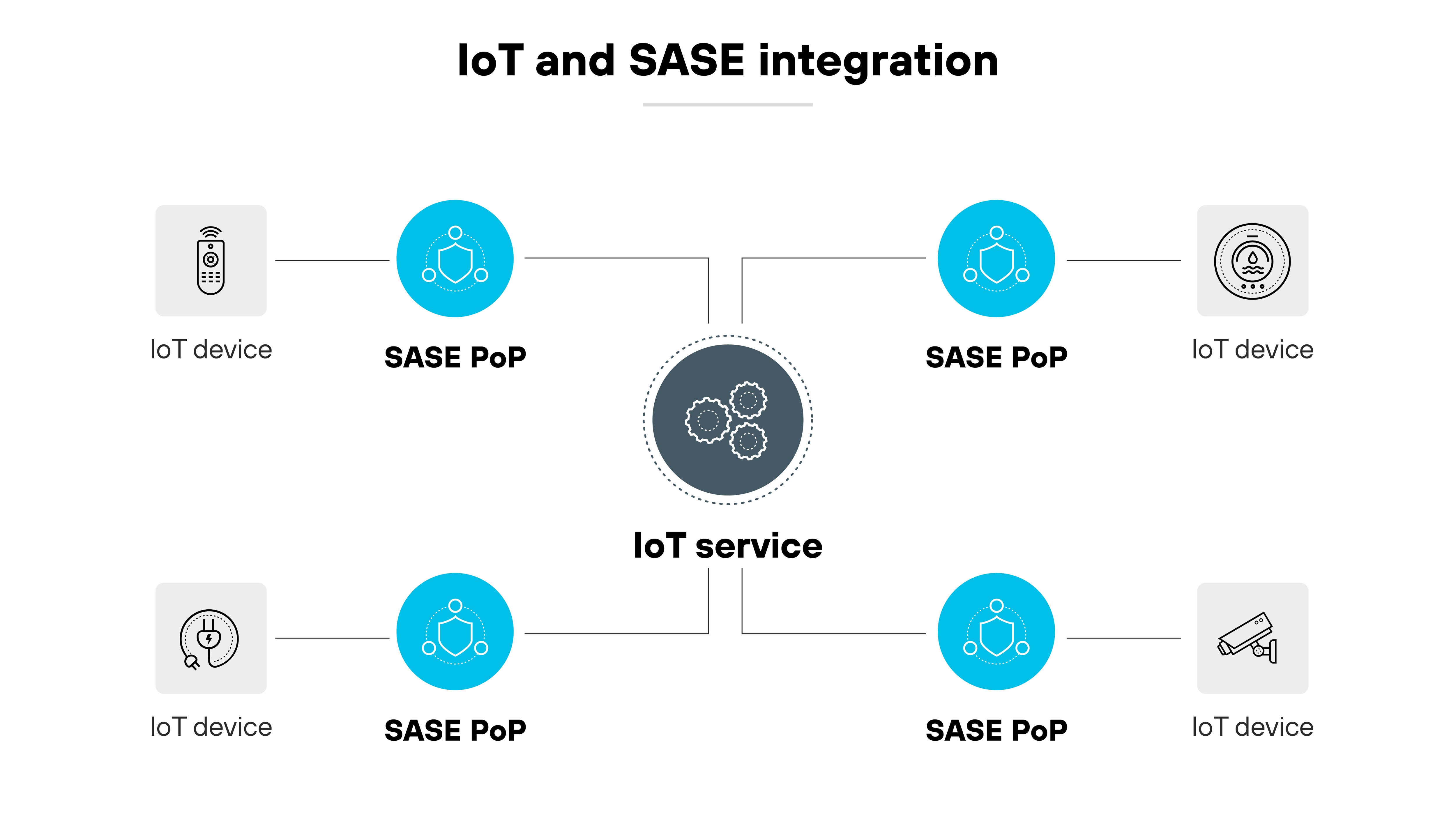

Cómo se integra IoT con SASE

Los sistemas IoT heredados dependen en gran medida de redes centralizadas de proveedores de servicios, lo que da lugar a un enrutamiento complejo y a una mayor latencia potencial.

La propagación generalizada de los datos y los dispositivos de IoT en las nubes de múltiples regiones profundiza aún más estos problemas.

Afortunadamente, el perímetro de servicio de acceso seguro es ideal para gestionar la naturaleza distribuida de la IoT.

Al converger los servicios virtualizados de redes y seguridad, SASE ofrece un control centralizado de las políticas. Optimiza el enrutamiento de datos y los protege independientemente de su origen o destino.

Al acercar la seguridad a los orígenes de los datos, SASE utiliza puntos de presencia (PoP) distribuidos para autenticar el acceso en función de los diferentes atributos de los dispositivos. Y la postura de descentralización mejora la seguridad del IoT, reduce la latencia y se ajusta a las normativas regionales sobre datos.

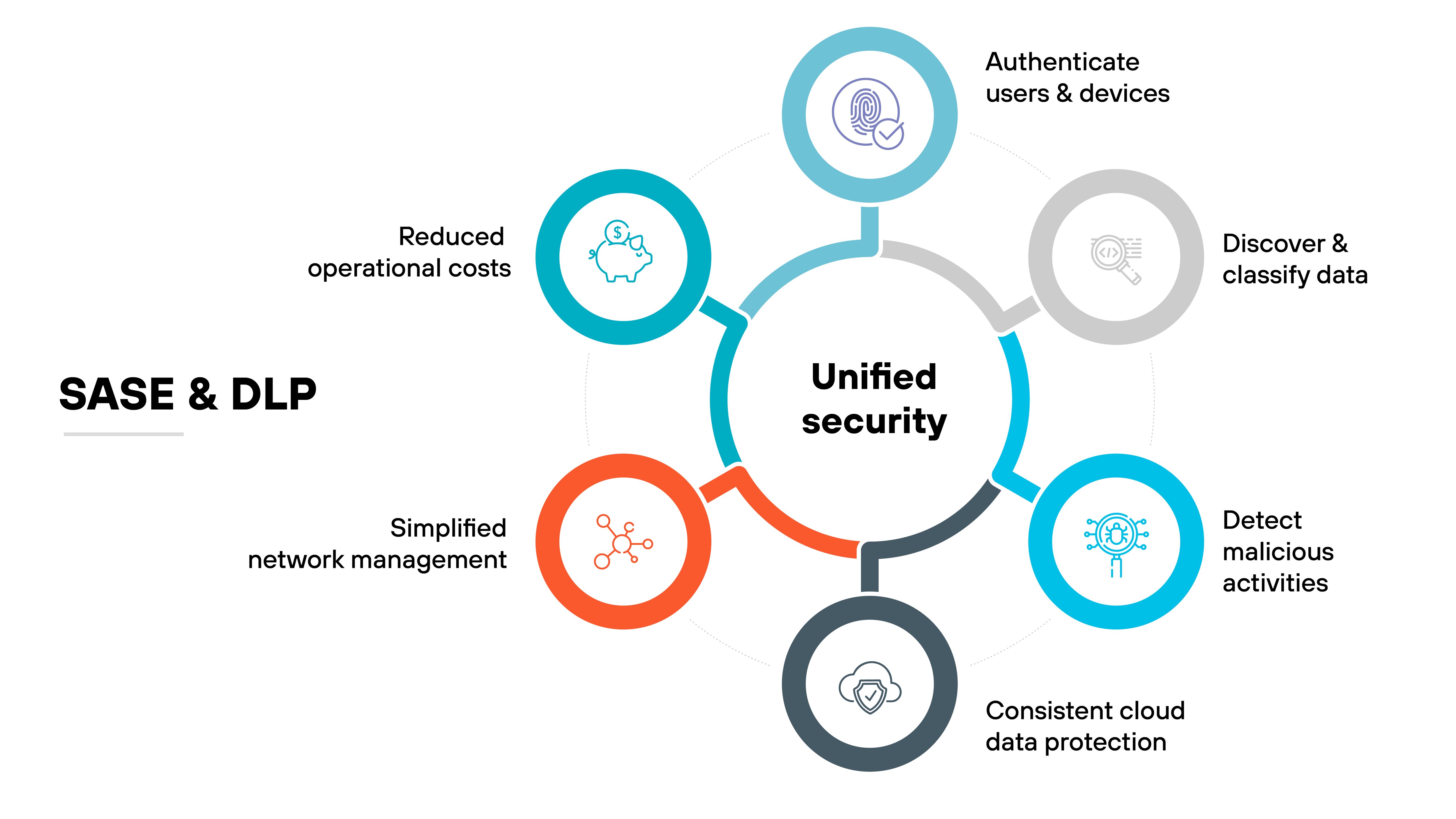

Proteger los datos con SASE y DLP

Los datos residen en todas partes, desde almacenamientos en la nube hasta dispositivos móviles.

Y los métodos tradicionales de prevención de pérdida de datos (DLP) no proporcionan una protección suficiente para los entornos informáticos modernos y altamente distribuidos.

A menudo no son lo suficientemente ágiles como para gestionar la naturaleza dispersa de los datos. Esto puede dificultar la identificación y clasificación de la información confidencial.

Aquí es donde entra en juego SASE.

Combina DLP y seguridad avanzada dentro de un marco unificado nativo de la nube. Esta configuración permite aplicar políticas de seguridad precisas directamente a los datos a medida que se mueven por las redes.

Por no mencionar que SASE mejora la visibilidad y el control sobre los datos confidenciales. Lo que da como resultado una protección sólida que se adapta perfectamente a infraestructuras informáticas complejas y a las amenazas cibernéticas en constante evolución.

Comparación de SASE con otras soluciones tecnológicas y de seguridad

| Función | SD-WAN | SASE | CASB | ZTE | ZTNA | SSE | Seguridad tradicional de la red | Firewall | Confianza Cero | VPN |

|---|---|---|---|---|---|---|---|---|---|---|

| Integración de redes y seguridad | Limitada; se centra principalmente en la conectividad. | Integral; integra la conexión en red con una amplia gama de servicios de seguridad. | Limitada a aplicaciones en la nube. | Integra las redes con la seguridad centrada en la nube. | Parte del marco más amplio de SASE. | Se centra en la seguridad, menos en las redes. | Por separado; las configuraciones tradicionales no integran ambas funciones. | Limitada; principalmente filtra el tráfico. | Enfoque de seguridad que puede formar parte de soluciones más amplias. | Proporciona principalmente acceso seguro a la red. |

| Enfoque de implementación | Conectividad de sucursales. | Conectividad perfecta en diversos entornos. | Seguridad para aplicaciones SaaS. | Fusión de funciones de red y seguridad centrada en la nube. | Modelo de seguridad específico centrado en el control de acceso dentro de SASE. | Servicios de seguridad como SWG, CASB y ZTNA sin elementos de red. | Basado en un perímetro fijo y seguro, normalmente dentro de unas instalaciones físicas. | Actúa como guardián de la red. | Garantiza la autenticación y autorización de todas las solicitudes de acceso. | Conexiones seguras a través de servidores centralizados. |

| Beneficio principal | Optimiza y gestiona las conexiones de red distribuidas. | Conectividad segura y optimizada para diversos entornos, incluidos los móviles y la nube. | Amplía la seguridad a las implementaciones basadas en la nube. | Céntrese en Confianza Cero como un servicio integral. | Garantiza una validación rigurosa de las solicitudes de acceso. | Optimiza diversas medidas de seguridad bajo un único control. | Se basa en hardware físico y defensas basadas en la ubicación. | Controla el tráfico basándose en reglas predefinidas. | Sin confianza implícita; verificación continua y rigurosa. | Cifra las conexiones para proteger los datos en tránsito. |

| Idoneidad para entornos de trabajo modernos | Adecuado para configuraciones de oficina tradicionales. | Muy adecuado para equipos remotos y dispersos. | Adecuado para organizaciones que utilizan intensivamente SaaS. | Adecuado para organizaciones que adoptan un marco de Confianza Cero. | Integral para garantizar el acceso remoto en entornos de trabajo modernos. | Aborda la seguridad en entornos periféricos y remotos. | Menos adecuado debido a que el perímetro fijo se vuelve redundante. | El filtrado básico del tráfico es menos adecuado para entornos digitales complejos. | Esencial para garantizar la seguridad en redes descentralizadas. | Adecuado, pero puede introducir latencia debido a la dependencia del servidor central. |

- SASE versus CASB: ¿cuál es la diferencia?

- SASE versus SSE: ¿cuál es la diferencia?

- SASE versus Firewall: ¿cuál es la diferencia?

- SASE versus VPN: ¿cuál es la diferencia?

- Cómo pueden funcionar en conjunto Confianza cero y SASE

- SASE versus ZTE: ¿cuál es la diferencia?

- SD-WAN versus SASE: ¿cuál es la diferencia?

- SASE y puerta de enlace web segura: ¿qué relación tienen?

- SD-WAN versus SASE versus SSE: ¿cuáles son las diferencias?

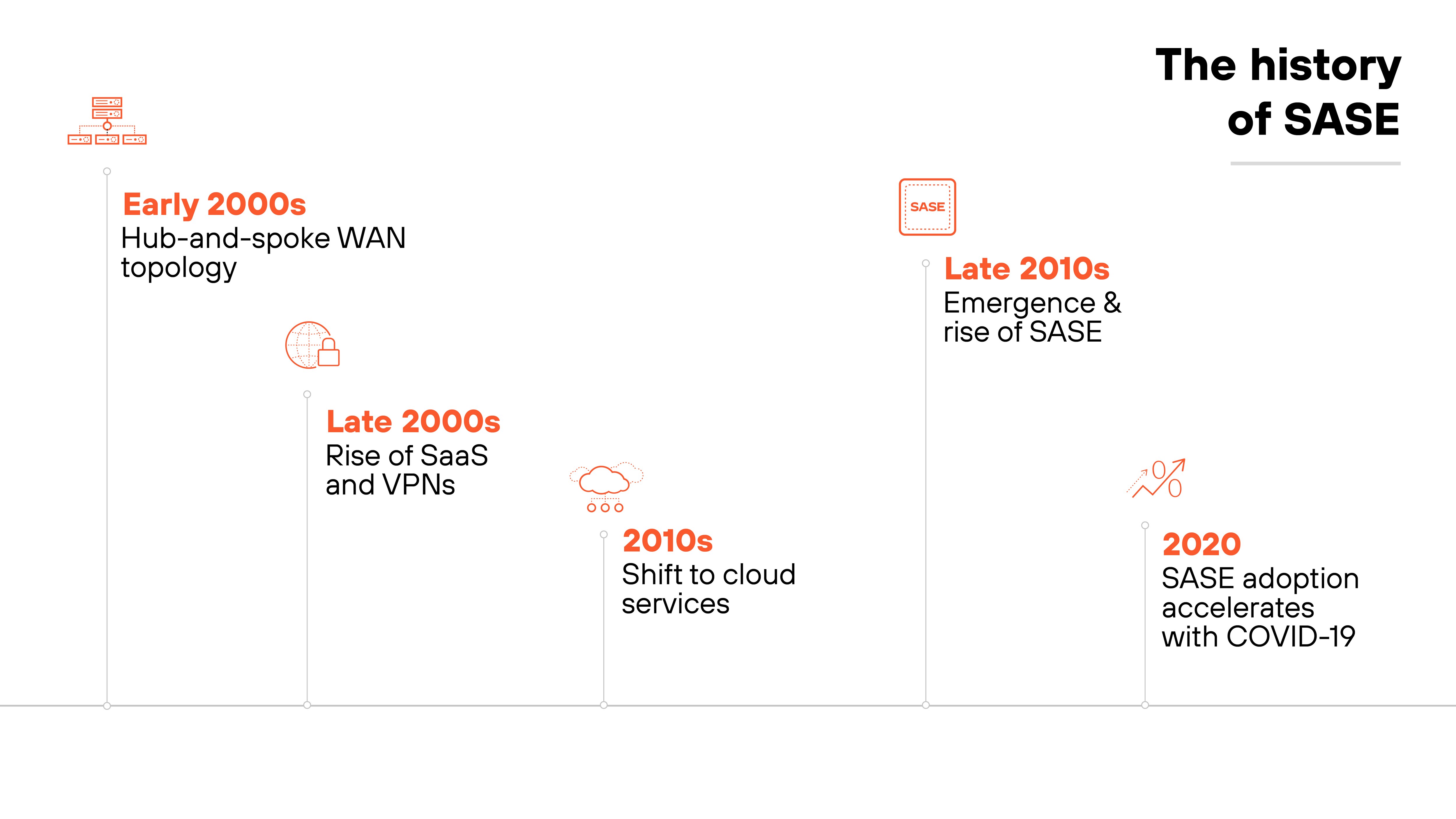

¿Cuál es la historia de SASE?

Históricamente, las empresas han depositado su confianza en la topología radial de la red de área amplia (WAN) y en costosas líneas para conectar las oficinas remotas.

A medida que las aplicaciones de software como servicio (SaaS) y las redes privadas virtuales (VPN) se hicieron populares, las empresas trasladaron sus aplicaciones a la nube.

Los firewalls en oficinas de sucursales comenzaron a aplicar políticas de seguridad y, al mismo tiempo, optimizar el tráfico.

Con el crecimiento de los servicios en la nube, la dependencia de los recursos locales disminuyó. Esto significó que las ineficiencias del acceso tradicional a la red se hicieron evidentes.

Para hacer frente a estos retos, surgió la tecnología SASE, que integra varias tecnologías de red y seguridad en una sola solución.

El cambio hacia soluciones integradas de red y seguridad se volvió crucial cuando aplicaciones SaaS clave, como Microsoft Office 365, se trasladaron a Azure, lo que impulsó la necesidad de una gestión e inspección del tráfico más eficaces.

La pandemia por COVID-19 aceleró la implementación de SASE, ya que tanto el trabajo remoto como las redes seguras se tornaron fundamentales.

- SD-WAN

- SWG

- CASB

- FWaaS

- ZTNA