¿Qué es SOAR?

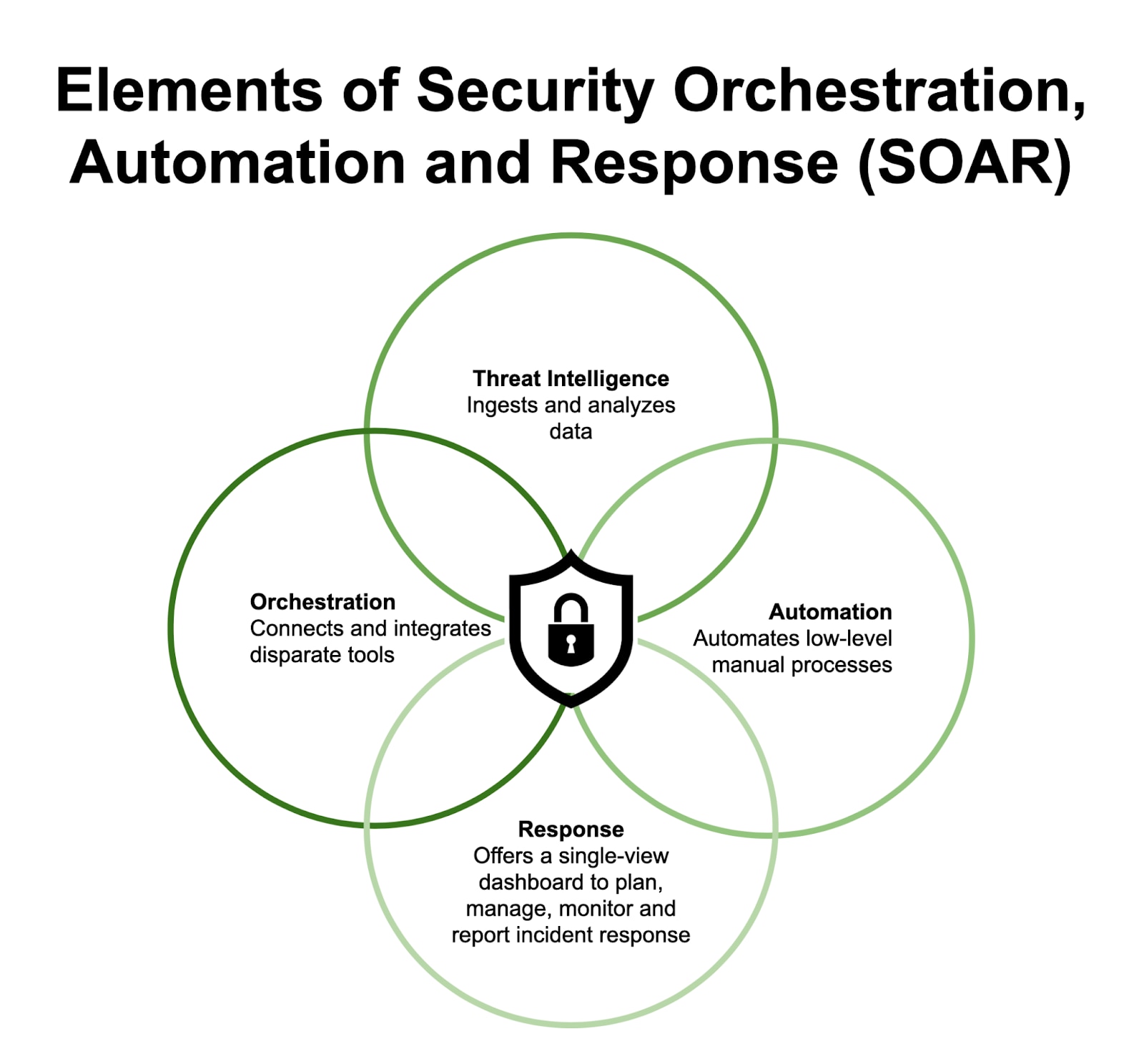

La tecnología de orquestación, automatización y respuesta de seguridad (SOAR) ayuda a coordinar, ejecutar y automatizar tareas entre varias personas y herramientas, todo dentro de una única plataforma. Esto permite a las organizaciones no solo responder rápidamente a los ataques de ciberseguridad sino también observar, comprender y prevenir futuros incidentes, para así mejorar su postura de seguridad general.

Un producto SOAR completo, tal y como lo define Gartner, está diseñado para operar bajo tres capacidades de software principales: gestión de amenazas y vulnerabilidades, respuesta ante incidentes de seguridad y automatización de operaciones de seguridad.

La gestión de amenazas y vulnerabilidades (orquestación) abarca las tecnologías que ayudan a enmendar las ciberamenazas, mientras que la automatización de las operaciones de seguridad (automatización) hace referencia a las tecnologías que permiten la automatización y la orquestación dentro de las operaciones.

Las SOAR ingieren datos de alertas y estas alertas activan manuales de estrategias que automatizan/orquestan flujos de trabajo o tareas de respuesta. Posteriormente, mediante una combinación de aprendizaje humano y automático, las organizaciones pueden analizar estos datos diversos para comprender y priorizar las acciones automatizadas de respuesta ante incidentes ante cualquier amenaza futura, lo que crea un enfoque más eficiente y eficaz para gestionar la ciberseguridad y mejorar las operaciones de seguridad.

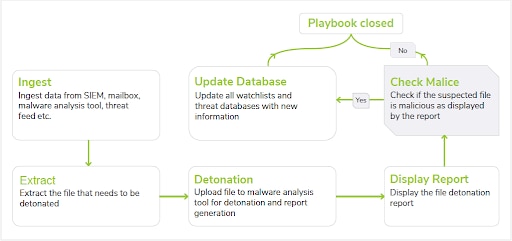

Figura 1: Ejemplo de manual de estrategias de SOAR para el análisis de malware

¿Qué es SIEM?

SIEM significa en inglés gestión de eventos e información de seguridad. Se trata de un conjunto de servicios y herramientas que ayudan a un equipo de seguridad o un centro de operaciones de seguridad (SOC) a recopilar y analizar datos de seguridad, así como a crear políticas y diseñar notificaciones. Un sistema SIEM utiliza los siguientes elementos para gestionar la información y los eventos de seguridad: recopilación, consolidación y correlación de datos, así como notificaciones una vez que un único evento o un conjunto de eventos activa una regla SIEM. Las organizaciones también establecen políticas como reglas, informes, alertas y paneles compatibles con sus preocupaciones específicas en materia de seguridad.

Las herramientas SIEM permiten a los equipos de TI:

- Utilizar la gestión de registros de eventos para consolidar datos de varias fuentes.

- Obtener visibilidad de toda la organización en tiempo real.

- Correlacionar los eventos de seguridad recopilados de los registros mediante reglas de condición y consecuencia para agregar eficazmente inteligencia funcional a los datos.

- Utilizar notificaciones automáticas de eventos que puedan gestionarse a través de paneles.

SIEM combina la gestión de la información y los eventos de seguridad. Para ello se utiliza la supervisión en tiempo real y la notificación a los administradores del sistema.

SOAR frente a SIEM

Muchos definen SOAR y SIEM como productos similares, ya que ambos detectan problemas de seguridad y recopilan datos sobre la naturaleza del problema. También se ocupan de las notificaciones que el personal de seguridad puede utilizar para resolver problemas. Sin embargo, existen diferencias significativas entre ellos.

SOAR recopila datos y alerta a los equipos de seguridad mediante una plataforma centralizada similar a SIEM, pero SIEM solo envía alertas a los analistas de seguridad. La seguridad de SOAR, no obstante, agrega automatización y respuesta a la ruta de investigación mediante el uso de manuales de estrategias o flujos de trabajo automatizados e inteligencia artificial (IA) para aprender patrones de comportamiento, lo que le permite predecir amenazas similares antes de que se produzcan. Dado que los SOAR, como Cortex XSOAR, suelen recibir alertas de fuentes que los SIEM no cubren (por ejemplo, hallazgos de análisis de vulnerabilidades, alertas de seguridad en la nube y alertas de dispositivos de IoT), es más sencillo deduplicar las alertas y, de hecho, este es un caso de uso habitual para las integraciones de SOAR y SIEM. Esto reduce el tiempo necesario para gestionar manualmente las alertas, lo que facilita al personal de seguridad de TI la detección y el abordaje de las amenazas.

¿Qué son la orquestación y la automatización de la seguridad?

La automatización de la seguridad es la ejecución de acciones de seguridad basadas en máquinas con capacidad para detectar, investigar y remediar ciberamenazas, sin necesidad de intervención humana manual. Realiza gran parte del trabajo rutinario para el equipo del SOC, de modo que ya no tienen que examinar y abordar manualmente cada alerta a medida que se recibe. La automatización de la seguridad puede:

- Detectar amenazas en su entorno.

- Clasificar las amenazas potenciales.

- Determinar si se toman medidas en relación con el incidente.

- Contener y resolver el problema.

Todo ello puede ocurrir en cuestión de segundos, sin intervención de personal humano. Los analistas de seguridad no tienen que seguir los pasos, las instrucciones y el flujo de trabajo de toma de decisiones para investigar el evento y determinar si se trata de un incidente legítimo. Se les quitan de las manos acciones repetitivas y que consumen mucho tiempo para que puedan centrarse en tareas más importantes y que aporten valor.

La orquestación de la seguridad es la coordinación basada en máquinas de una serie de acciones de seguridad interdependientes, incluida la investigación de incidentes, la respuesta y, en última instancia, la resolución, todo ello a través de una infraestructura única y compleja. Garantiza que todas sus herramientas de seguridad y no relacionadas con la seguridad funcionen al unísono, ya sea automatizando tareas entre productos y flujos de trabajo o alertando manualmente a los agentes de incidentes importantes que requieren más atención.

La orquestación de la seguridad puede:

- Aportar un mejor contexto en torno a los incidentes de seguridad. Una herramienta de orquestación de la seguridad agrega datos de distintas fuentes para ofrecer una perspectiva más profunda. De este modo, se obtiene una visión global de todo el entorno.

- Permitir investigaciones más profundas y significativas. Los analistas de seguridad pueden dejar de gestionar las alertas y comenzar a investigar por qué se producen esos incidentes. Además, las herramientas de orquestación de la seguridad suelen ofrecer paneles, gráficos y líneas de tiempo muy interactivos e intuitivos, y esos elementos visuales pueden ser muy útiles durante el proceso de investigación.

- Mejorar la colaboración. Es posible que en determinados tipos de incidentes de seguridad también deban intervenir otras partes, como analistas de distintos niveles, gerentes, el CTO y ejecutivos de nivel C, los equipos legales y de RR. HH. La orquestación de la seguridad puede poner todos los datos necesarios al alcance de todos y hacer que la colaboración, la solución de problemas y la resolución sean más eficaces.

En última instancia, la orquestación de la seguridad aumenta la integración de sus defensas, lo que permite a su equipo de seguridad automatizar procesos complejos y maximizar el valor que recibe de su personal, procesos y herramientas de seguridad.

¿Cuál es la diferencia entre automatización y orquestación?

Aunque automatización de la seguridad y orquestación de la seguridad son términos que a menudo se utilizan indistintamente, ambas plataformas desempeñan funciones muy diferentes:

- La automatización de la seguridad reduce el tiempo necesario para detectar y responder ante incidentes repetitivos y falsos positivos, de modo que las alertas no permanecen sin respuesta durante largos períodos de tiempo:

- Libera tiempo de los analistas de seguridad para centrarse en tareas estratégicas, como la investigación.

- Cada manual de estrategias automatizado aborda una situación conocida con una acción prescrita.

- La orquestación de la seguridad permite compartir información con facilidad, lo que hace posible que varias herramientas respondan a los incidentes como un grupo, incluso cuando los datos están diseminados en una gran red y varios sistemas o dispositivos:

- La orquestación de la seguridad utiliza múltiples tareas automatizadas para ejecutar un proceso o flujo de trabajo completo y complejo.

- La solidez de una solución SOAR reside en su amplitud de integraciones desarrolladas previamente que aceleran y facilitan la implementación de los casos de uso de las operaciones de seguridad.

La automatización de la seguridad consiste en simplificar y hacer más eficaces las operaciones de seguridad, ya que se encarga de una serie de tareas individuales, mientras que la orquestación de la seguridad conecta todas las herramientas de seguridad para que se complementen entre sí, lo que crea un proceso de flujo de trabajo rápido y eficaz de principio a fin. Funcionan mejor cuando se combinan y los grupos de seguridad pueden maximizar su eficacia y productividad cuando adoptan ambas.

¿Qué es la gestión de la inteligencia de amenazas (TIM)?

Junto con la orquestación de la seguridad, la automatización y la respuesta, una plataforma SOAR también puede incluir la gestión de la inteligencia de amenazas o TIM. La gestión de la inteligencia de amenazas (TIM) permite a las organizaciones comprender mejor el panorama global de las amenazas, anticiparse a los próximos movimientos de los atacantes y tomar medidas inmediatas para detener los ataques.

Existe una diferencia significativa entre la inteligencia de amenazas y la gestión de la inteligencia de amenazas. Mientras que la inteligencia de amenazas son datos e información sobre amenazas, la gestión de la inteligencia de amenazas es la recopilación, la normalización, el enriquecimiento y el accionamiento de datos sobre posibles atacantes y sus intenciones, motivaciones y capacidades. Esta información puede ayudar a las organizaciones a tomar decisiones de seguridad más rápidas e informadas y, por lo tanto, a estar mejor preparadas para las ciberamenazas.

¿Por qué es importante SOAR?

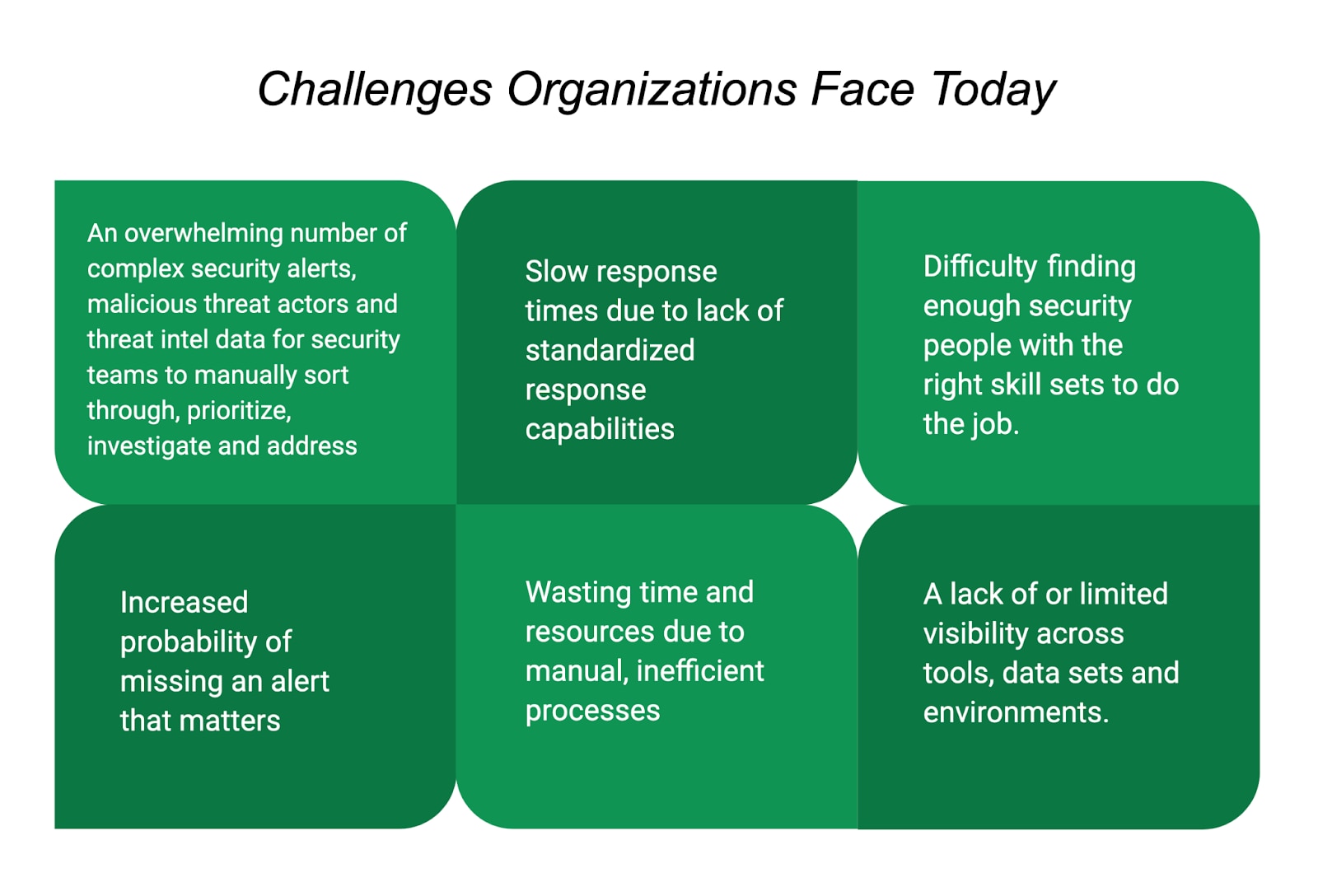

En un mundo cada vez más digitalizado, las organizaciones se enfrentan hoy a numerosos desafíos en materia de ciberseguridad. Cuanto más complejas y maliciosas son las amenazas, más necesitan las empresas desarrollar un enfoque eficiente y eficaz para el futuro de sus operaciones de seguridad. Debido a esta necesidad, SOAR está revolucionando la forma en que los equipos de operaciones de seguridad gestionan, analizan y responden a las alertas y amenazas.

En la actualidad, los equipos de operaciones de seguridad tienen la responsabilidad de gestionar manualmente miles de alertas por día, lo que deja margen para errores y grandes ineficiencias operativas, sin hablar de herramientas de seguridad ineficaces, aisladas y anticuadas, así como de una grave falta de talento calificado en ciberseguridad.

Muchos equipos de operaciones de seguridad se esfuerzan por conectar el ruido de sistemas dispares, lo que da lugar a demasiados procesos manuales propensos a errores y carecen del talento altamente calificado para resolver todo esto.

Con el creciente volumen de amenazas y alertas y la falta de recursos para abordarlas todas, los analistas no solo se ven obligados a decidir qué alertas deben tomarse en serio y actuar en consecuencia, y cuáles pueden ignorarse, sino que a menudo están tan sobrecargados de trabajo que corren el riesgo de pasar por alto amenazas reales y acaban cometiendo un número enorme de errores al intentar responder a las amenazas y a los agentes dañinos.

Por ello, es fundamental que las organizaciones cuenten con sistemas, como una plataforma SOAR, que les permitan orquestar y automatizar sistemáticamente su proceso de alerta y respuesta. Al filtrar las tareas mundanas que consumen más tiempo, energía y recursos, los equipos de operaciones de seguridad son más eficaces y productivos al momento de gestionar e investigar incidentes y, por lo tanto, pueden mejorar enormemente la postura general de seguridad de la organización.

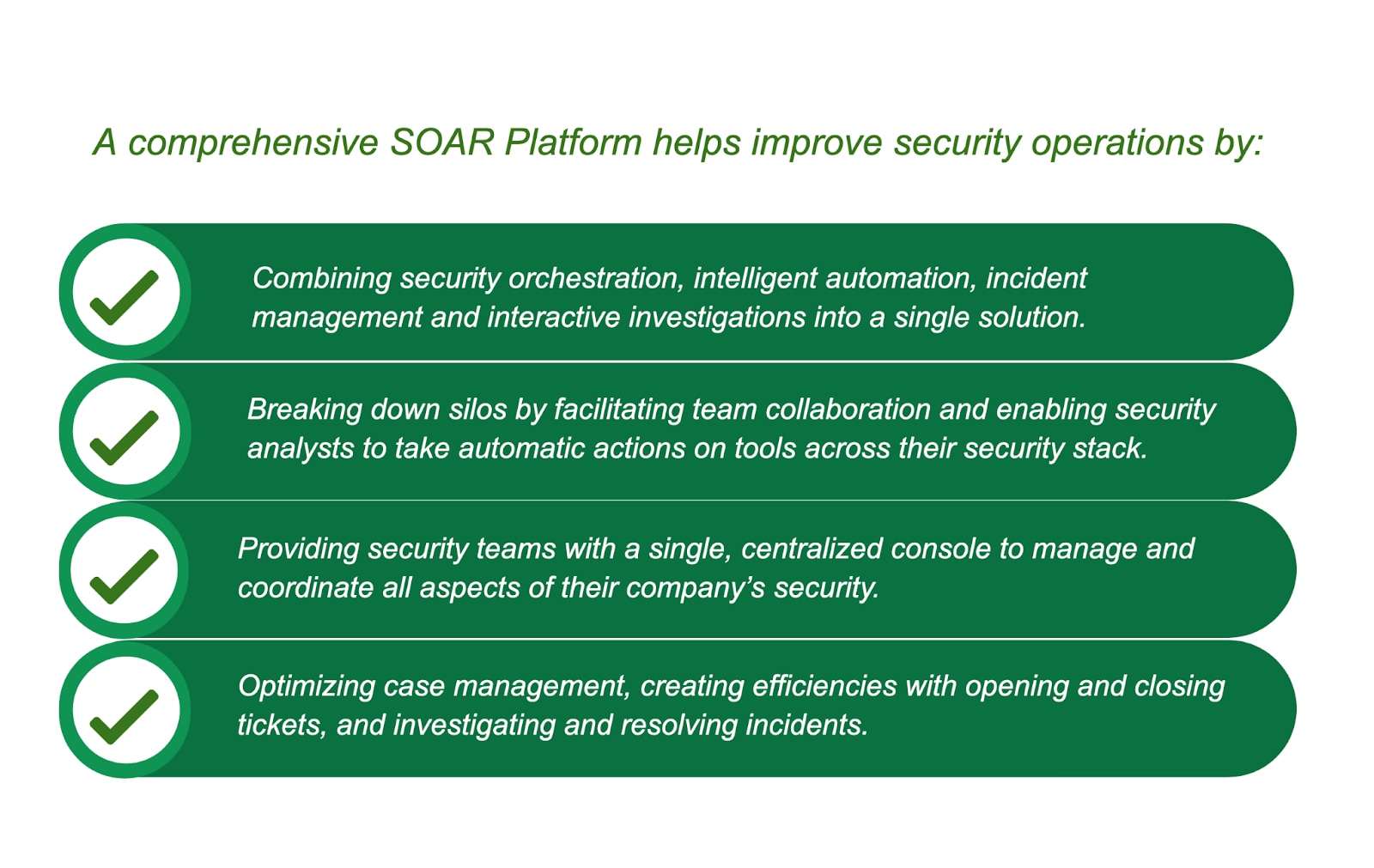

SOAR le permite:

- Integrar herramientas de seguridad, operaciones de TI e inteligencia de amenazas. Puede conectar todas sus distintas soluciones de seguridad (incluso herramientas de distintos proveedores) para lograr un nivel más completo de recopilación y análisis de datos. Los equipos de seguridad pueden dejar de hacer malabarismos con distintas consolas y herramientas.

- Ver todo en un mismo lugar. El equipo de seguridad obtiene acceso a una única consola que proporciona toda la información que necesita para investigar y solucionar incidentes. Los equipos de seguridad pueden acudir a un único lugar para acceder a la información que necesitan.

- Acelerar la respuesta a los incidentes. Está demostrado que los SOAR reducen tanto el tiempo medio de detección (MTTD) como el tiempo medio de respuesta (MTTR). Dado que muchas acciones están automatizadas, un gran porcentaje de incidentes puede tratarse de forma inmediata y automática.

- Evitar acciones que insumen tiempo. SOAR reduce drásticamente los falsos positivos, las tareas repetitivas y los procesos manuales que insumen el tiempo de los analistas de seguridad.

- Acceder a una mejor inteligencia. Las soluciones de SOAR agregan y validan datos de plataformas de inteligencia de amenazas, firewalls, sistemas de detección de intrusiones, SIEM y demás tecnologías, y brindan a su equipo de seguridad una mayor perspectiva y contexto. Esto facilita la resolución de problemas y la mejora de las prácticas. Los analistas son más capaces de realizar investigaciones más profundas y amplias cuando surgen problemas.

- Mejorar la información y la comunicación. Con todas las actividades de las operaciones de seguridad agregadas en un solo lugar y mostradas en paneles intuitivos, las partes interesadas pueden recibir toda la información que necesitan, incluidas métricas claras que las ayuden a identificar cómo realizar mejoras en los flujos de trabajo y reducir los tiempos de respuesta.

- Aumentar la capacidad de toma de decisiones. Las plataformas de SOAR apuntan a ser fáciles de usar, incluso para los analistas de seguridad menos experimentados, y ofrecer funciones como manuales de estrategias preconfigurados, funciones de arrastrar y soltar para crear manuales de estrategias desde cero y priorización automática de alertas. Además, una herramienta SOAR puede recopilar datos y ofrecer perspectivas que faciliten a los analistas la evaluación de los incidentes y la adopción de las medidas correctas para remediarlos.

El valor de tener y utilizar SOAR

Las empresas y organizaciones encuentran valor en SOAR porque minimiza el impacto de los incidentes de seguridad de todo tipo, al tiempo que maximiza el valor de las inversiones en seguridad existentes, y reduce el riesgo de responsabilidad legal y el tiempo de inactividad de negocios en general. SOAR ayuda a las empresas a abordar y superar sus desafíos de seguridad permitiéndoles:

- Unificar sus sistemas de seguridad existentes y centralizar la recopilación de datos para obtener una visibilidad total, y mejorar así en gran medida la postura de seguridad de la empresa y la eficiencia y productividad operativas.

- Automatizar las tareas manuales repetitivas y gestionar todos los aspectos del ciclo de vida de los incidentes de seguridad, y aumentar así la productividad de los analistas y liberarlos para que puedan centrarse en mejorar la seguridad en lugar de realizar tareas manuales.

- Definir los procedimientos de análisis y respuesta ante incidentes, así como aprovechar los manuales de estrategias de seguridad para priorizar, estandarizar y ampliar los procesos de respuesta de forma sistemática, transparente y documentada.

- Participar en una respuesta más rápida a los incidentes, ya que los analistas pueden identificar y asignar con rapidez y precisión niveles de gravedad de los incidentes a las alertas de seguridad, y reducir así las alertas y aliviar la fatiga de alertas.

- Agilizar los procesos y las operaciones para identificar y gestionar mejor las posibles vulnerabilidades tanto de forma proactiva como reactiva.

- Admitir la colaboración en tiempo real y las investigaciones no estructuradas al dirigir cada incidente de seguridad al analista más adecuado para responder a él, al tiempo que se ofrecen funciones que facilitan la comunicación y el seguimiento entre equipos y miembros de equipos.

Conozca la ventaja de XSOAR con esta calculadora de ROI y obtenga un informe personalizado para mostrar claramente el valor de negocios (basado en el tamaño y el uso) que XSOAR puede aportar a su organización.

Casos de uso de SOAR

La tabla a continuación ofrece ejemplos de casos de uso frecuentes para SOAR.

Caso de uso |

A qué ayuda la orquestación (resumen general) |

Manejo de alertas de seguridad |

Enriquecimiento y respuesta al phishing: recepción de posibles correos electrónicos de phishing; activación de un manual de estrategias; automatización y ejecución de tareas repetibles, como clasificación e intervención de los usuarios afectados; extracción y comprobación de indicadores; identificación de falsos positivos y preparación del SOC para una respuesta estandarizada a escala. Infección por malware de endpoints: obtención de datos de alimentación de amenazas de las herramientas para endpoints, enriquecimiento de esos datos, referencias cruzadas de los archivos/hashes recuperados mediante una solución de gestión de eventos e información de seguridad (SIEM), notificación a los analistas, limpieza de los endpoints y actualización de la base de datos de herramientas para endpoints. Errores de inicio de sesión de los usuarios: después de un número predefinido de intentos fallidos de inicio de sesión de los usuarios, se evalúa si un inicio de sesión fallido es auténtico o malicioso mediante la activación de un manual de estrategias, la participación de los usuarios, el análisis de sus respuestas, la caducidad de las contraseñas y el cierre del manual de estrategias. Inicio de sesión desde ubicaciones inusuales: identificación de intentos de acceso a redes privadas virtuales (VPN) potencialmente maliciosos mediante la comprobación de la presencia de VPN y del agente de seguridad de acceso a la nube (CASB), referencias cruzadas de IP, confirmación de una vulneración con el usuario, emisión de un bloqueo y cierre del manual de estrategias. |

Manejo de las operaciones de seguridad |

Gestión de certificados SSL (capa de sockets seguros): comprobación de los endpoints para determinar qué certificados de SSL han caducado o caducarán pronto, notificación a los usuarios, nueva comprobación del estado unos días después, escalamiento del problema a las personas adecuadas y cierre del manual de estrategias. Diagnóstico y puesta en marcha de endpoints: comprobación de la conectividad y la conectividad de los agentes, enriquecimiento del contexto, apertura de un ticket, puesta en marcha de los agentes y cierre del manual de estrategias. Gestión de vulnerabilidades: ingesta de información sobre vulnerabilidades y activos, enriquecimiento de los datos sobre endpoints y vulnerabilidades y exposiciones comunes (CVE), consulta del contexto de vulnerabilidad, cálculo de la gravedad, traspaso del control a los analistas de seguridad para su corrección e investigación, y cierre del manual de estrategias. |

Búsqueda de amenazas y respuesta ante incidentes |

Búsqueda de indicadores de vulneración (IOC): recepción y extracción de IOC de archivos adjuntos, búsqueda de IOC a través de herramientas de inteligencia de amenazas, actualización de bases de datos y cierre del manual de estrategias. Análisis de malware: ingesta de datos de múltiples fuentes, extracción y detonación de archivos maliciosos, generación y visualización de un informe, comprobación de malicia, actualización de la base de datos y cierre del manual de estrategias. Respuesta ante incidentes consciente de la nube: consumo de datos de herramientas de detección de amenazas y registro de eventos centrados en la nube, unificación de procesos en infraestructuras de seguridad en la nube y locales, correlación con un SIEM, extracción y enriquecimiento de indicadores, comprobación de malicia, traspaso del control a los analistas para que revisen la información, actualización de la base de datos y cierre del manual de estrategias. |

Automatización del enriquecimiento de datos |

Enriquecimiento de IOC: ingesta de datos de múltiples fuentes, extracción de cualquier indicador que deba detonarse, enriquecimiento de URL, IPS y hashes; comprobación de malicia, actualización de la base de datos, invitación a los analistas a revisar e investigar la información y cierre del manual de estrategias. Asignación de la gravedad del incidente: comprobación de otros productos para obtener una puntuación de vulnerabilidad y para determinar si se ha asignado una puntuación a los indicadores existentes, asignación de la gravedad, comprobación de los nombres de usuario y endpoints para constatar si están en una lista crítica, asignación de la gravedad crítica y cierre de un incidente. |

Leer más Casos de uso de la orquestación de alta seguridad.

¿Qué buscar en una plataforma SOAR? Guía de mejores prácticas

Ahora que ya conoce la definición de SOAR y sus diferentes funciones, ¿cómo saber qué producto SOAR se adapta mejor a las necesidades de su organización? ¿Qué debe buscar en una plataforma SOAR?

En el momento de comparar diferentes proveedores de SOAR, existe un puñado de factores diferentes que se deberían tener en cuenta antes de tomar una decisión. Además de la tecnología de base, el proceso de toma de decisiones del comprador se encuentra muy influenciado por los factores y servicios que se ofrecen posteriormente en su conjunto. Algunos de los factores que las organizaciones deben tener en cuenta antes de implementar cualquier producto SOAR incluyen una evaluación de su propia madurez, las integraciones tecnológicas y la pila de herramientas necesarias, los procesos existentes, así como el método de implementación elegido.

Después de que una organización realice una auditoría interna de su estado de seguridad, debe considerar los factores relativos al propio producto SOAR. Consideraciones como las siguientes:

- Facilidad de uso y conectividad con otras herramientas: Una herramienta de orquestación de la seguridad debe actuar como tejido conectivo entre las herramientas aliadas, de detección, de enriquecimiento y de respuesta.

Las organizaciones deben trabajar hacia una situación final en la que la herramienta de SOAR reciba las alertas de las herramientas de detección que actualmente implementan y ejecute manuales de estrategias automatizados que coordinen las acciones entre las herramientas aliadas, de enriquecimiento y de respuesta.

¿Cuántos comandos o acciones se pueden ejecutar desde la plataforma? ¿Son capaces las integraciones de abordar las siguientes áreas de interés? Estas incluyen:

- Clasificación y mapeo

- Detección y supervisión

- Enriquecimiento de datos y fuentes de inteligencia de amenazas

- Aplicación y respuesta

- Capacidades de integración personalizadas: ¿Cuenta la plataforma con un mecanismo (por ejemplo, un SDK interno) para crear integraciones personalizadas? ¿Incluye el período de incorporación a la plataforma asistencia para la integración personalizada por parte del equipo de servicios? ¿Estos servicios se agregan o forman parte del precio de compra del producto?

- Integraciones listas para usar (OOTB)/construidas previamente: ¿Cuántas integraciones (amplitud de categorías y profundidad en cada categoría) tiene la plataforma? ¿Se agregan nuevas integraciones a la plataforma con el tiempo? ¿Con qué frecuencia? ¿Estas actualizaciones son gratuitas o son servicios adicionales?

- Gestión de incidentes y casos: ¿Cuenta la plataforma con una gestión de casos nativa o se integra con las herramientas de gestión de casos que correspondan? ¿Permite la plataforma reconstruir la cronología de los incidentes? ¿Admite la plataforma la documentación y la revisión posteriores al incidente? ¿Crea la plataforma registros de auditoría para poner de manifiesto el flujo de datos y mantener la responsabilidad?

- Integración en la inteligencia de amenazas: La inteligencia de amenazas es el conocimiento basado en evidencia, incluido el contexto, los mecanismos, los indicadores, las implicancias y el asesoramiento orientado a la acción sobre una amenaza o peligro existente o emergente para los activos. Las plataformas SOAR con integración de inteligencia de amenazas pueden utilizar los conocimientos recopilados para ayudar a los equipos de los SOC a tomar decisiones informadas sobre el impacto de las amenazas externas en su entorno. La investigación de incidentes se acelera gracias a la capacidad de relacionar la información sobre amenazas externas con los incidentes que se producen en la red, lo que puede descubrir actividades maliciosas no detectadas previamente. Los flujos de trabajo automatizados permiten la distribución escalable y en tiempo real de información pertinente sobre amenazas a los puntos de aplicación.

- Capacidades de flujo de trabajo y manual de estrategias: ¿Tiene la plataforma capacidades de flujo de trabajo (procesos visuales basados en tareas)? ¿Muestra la plataforma una ejecución en directo de los manuales de estrategias para cada incidente? ¿Admite la plataforma el anidamiento de manuales de estrategias? ¿Admite la plataforma la creación de tareas de manuales de estrategias personalizadas (tanto automatizadas como manuales)? ¿Admite la plataforma la transferencia de tareas personalizadas entre manuales de estrategias?

- Flexibilidad de la implementación: Las tecnologías que utilizan las organizaciones para llevar a cabo sus actividades y proteger sus datos se encuentran en constante evolución y cambio. Con todas estas piezas móviles, la agilidad y la escalabilidad resultan esenciales en el momento de elegir una herramienta de orquestación de la seguridad, que depende en gran medida de la flexibilidad de las opciones de implementación disponibles y de cómo esas opciones se alinean con otras herramientas y requisitos dentro de la organización.

¿Qué tipo de opciones de implementación flexible ofrece la plataforma? ¿Está la plataforma diseñada para clientes múltiples y tiene la seguridad necesaria para admitir la segmentación de la red para la comunicación a través de las redes de la organización? ¿Ofrece la plataforma escalabilidad horizontal entre varios inquilinos y un nivel de alta disponibilidad garantizado?

- Fijación de precios: Antes de seleccionar una herramienta de orquestación de la seguridad, considere qué método de fijación de precios se ajusta bien a sus procesos presupuestarios generales. Los métodos de fijación de precios que prevalecen actualmente en el mercado son los siguientes:

- Precios por acción o automatización

- Precios por nodo o endpoint

- Suscripción anual con precios complementarios para usuarios administradores adicionales

- Servicios y beneficios adicionales: Además de las competencias básicas de SOAR, ¿qué otros recursos diferenciadores ofrece la empresa que beneficiarían a su organización?

- Servicios profesionales: ¿Presta la empresa servicios profesionales a sus clientes que garanticen el éxito de la implementación de principio a fin?

- Asistencia posventa: ¿Qué tipo de asistencia ofrece la empresa después de la instalación? ¿Brinda la empresa el tipo de asistencia que usted y su organización necesitan?

Encontrar la mejor solución de SOAR para cualquier operación de seguridad requiere alinear las ofertas del proveedor y la necesidad de la organización del SOC de mejorar la eficiencia y la eficacia. La solución de SOAR adecuada no solo debe complementar y ser compatible con los productos, los manuales de estrategias y los procesos ya establecidos, sino que también debe optimizar la colaboración, ofrecer flexibilidad tanto en la implementación como en las capacidades de host, y contar con un modelo de precios que se ajuste a las necesidades de la organización.

Descubra cómo Cortex XSOAR se ajusta a los requisitos de SOAR de Gartner