¿Qué es el principio de privilegios mínimos?

El principio de privilegios mínimos (Principle of Least Privilege, PoLP) es un concepto de seguridad de la información que sostiene que un usuario o una entidad solo deberían poder acceder a los datos, recursos y aplicaciones específicos necesarios para realizar una tarea requerida. Las organizaciones que siguen el principio de privilegios mínimos pueden mejorar su postura de seguridad reduciendo significativamente su superficie de ataque y riesgo de diseminación de malware.

El principio de privilegios mínimos también es un pilar fundamental del acceso a redes con Confianza Cero (Zero Trust Network Access, ZTNA) 2.0. En un marco ZTNA 2.0, el principio de privilegios mínimos permite identificar con exactitud aplicaciones y funciones de aplicaciones específicas en todos los puertos y protocolos, incluidos los puertos dinámicos, independientemente de la dirección IP o del nombre de dominio completo (FQDN) que utilice una aplicación. En ZTNA 2.0, el principio de privilegios mínimos elimina la necesidad de que los administradores piensen en constructos de red y hace posible un control de acceso detallado para implementar acceso integral con privilegios mínimos.

¿Cómo funciona el principio de privilegios mínimos (PoLP)?

El principio de privilegios mínimos actúa limitando los datos, recursos, aplicaciones y funciones de aplicaciones accesibles estrictamente a lo que requiere un usuario o una entidad para ejecutar su tarea o flujo de trabajo específico. Cuando no incorporan el principio de privilegios mínimos, las organizaciones generan usuarios o entidades con demasiados privilegios que incrementan el potencial de brechas y uso indebido de sistemas y datos críticos.

En ZTNA 2.0, el principio de privilegios mínimos significa que el sistema de tecnología de la información puede identificar usuarios, dispositivos, aplicaciones y funciones de aplicaciones en forma dinámica a los que accede un usuario o una entidad, independientemente de la dirección IP, protocolo o puerto que emplee una aplicación. Eso incluye aplicaciones modernas de comunicación y colaboración que utilizan puertos dinámicos.

Tal como se ejecuta en ZTNA 2.0, el principio de privilegios mínimos elimina la necesidad de que los administradores piensen la arquitectura de red o en constructos de red de menor nivel como FQDN, puertos o protocolos, haciendo posible un control de acceso detallado para implementar acceso integral con privilegios mínimos.

Descripción del video: El Vicepresidente sénior de Prisma SASE, Kumar Ramachandran, explica el principio de privilegios mínimos en ZTNA 2.0.

¿Por qué es importante el principio de privilegios mínimos?

El principio de privilegios mínimos es un importante constructo de seguridad de la información para organizaciones que se desempeñan en el ámbito laboral híbrido actual, a fin de ayudarlas a protegerse de ciberataques y de las subsiguientes pérdidas financieras, de datos y de reputación cuando el ransomware, el malware y otras amenazas maliciosas afectan sus operaciones.

El principio de privilegios mínimos logra un equilibrio entre capacidad de uso y seguridad para salvaguardar datos y sistemas críticos minimizando la superficie de ataque, limitando los ciberataques, mejorando el desempeño operativo y reduciendo el impacto del error humano.

¿Cuáles son los beneficios del principio de privilegios mínimos?

El principio de privilegios mínimos:

- Minimiza la superficie de ataque lo que reduce la cantidad de vías que puede utilizar un actor malicioso para acceder a datos confidenciales o para perpetrar un ataque porque protege privilegios de súper usuarios y administradores.

- Reduce la propagación de malware porque no permite que los usuarios instalen aplicaciones no autorizadas. El principio de privilegios mínimos también detiene cualquier movimiento de red lateral que pudiera lanzar un ataque contra otros dispositivos conectados limitando el malware al punto de ingreso.

- Mejora el desempeño operativo con reducciones en el tiempo de inactividad de los sistemas que podría ser el resultado de una brecha de seguridad, propagación de malware o problemas de compatibilidad entre aplicaciones.

- Protege contra los errores humanos que pudieran ocurrir debido a equivocaciones, malicia o negligencia.

Los beneficios de PoLP para las aplicaciones modernas

El principio de privilegios mínimos se reduce a proporcionar el menor privilegio posible para que los usuarios cumplan con su tarea. Desafortunadamente, las soluciones de seguridad heredadas requieren que las organizaciones otorguen acceso a una amplia variedad de direcciones IP, rangos de puertos y protocolos para usar SaaS y otras aplicaciones modernas que emplean direcciones IP y puertos dinámicos. Este enfoque infringe el principio de privilegios mínimos, lo que genera una enorme brecha de seguridad que puede ser aprovechada por un atacante o por el malware.

ZTNA 2.0 permite implementar el principio de privilegios mínimos en forma integral con Prisma Access y su funcionalidad App-OD patentada para proporcionar identificación dinámica de todos los usuarios, dispositivos y aplicaciones, además de funciones de aplicaciones en cualquier puerto y protocolo. En el caso de los administradores, esto permite desplegar un detallado control de acceso para finalmente implementar un genuino acceso con privilegios mínimos.

Descripción del video: El Vicepresidente sénior de Prisma SASE, Kumar Ramachandran, explica cómo ZTNA 2.0 protege datos en todas las aplicaciones, independientemente de dónde se encuentren.

Los beneficios de PoLP para aplicaciones cliente-servidor

Las tecnologías integrales del principio de privilegios mínimos (como las disponibles en Prisma Access) hacen posible el control de acceso bidireccional entre un cliente y un servidor para definir políticas de acceso a aplicaciones y permitir fácilmente acceso con privilegios mínimos para las aplicaciones que emplean conexiones iniciadas por servidores. Eso incluye aplicaciones cruciales para la misión como soluciones para administrar actualizaciones y parches, aplicaciones para administrar dispositivos y aplicaciones de mesa de ayuda.

Los beneficios de PoLP para aplicaciones privadas

Muchas aplicaciones privadas carecen de las capacidades integradas de control de acceso detallado incluidas en la mayoría de las aplicaciones SaaS modernas. Algo tan simple como otorgar acceso a una aplicación a los usuarios para que visualicen datos (pero no para que los carguen o descarguen) sencillamente no es posible porque la aplicación está identificada solamente sobre la base de su dirección IP y número de puerto-

Con las capacidades PoLP disponibles a través de ZTNA 2.0 y Prisma Access, las organizaciones logran control granular al nivel de subaplicaciones, lo que les permite identificar aplicaciones al nivel de App-ID.

Cómo implementar PoLP en su organización

Implementar el principio de privilegios mínimos en su organización no debería ser difícil, abrumante ni traer riesgos aparejados. Todo se reduce a las necesidades de alineación y mapeo en relación con los principales desafíos o inquietudes sin que sea necesario provocar una interrupción del negocio ni un cambio arquitectónico masivo.

Dónde se debe comenzar a implementar PoLP

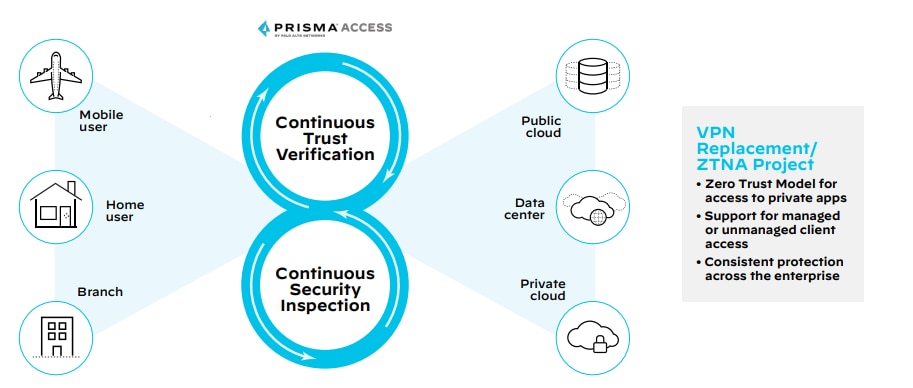

Sustituir las tecnologías VPN es un buen punto de partida para implementar el principio de privilegios mínimos en su organización. Reemplace las tecnologías VPN desactualizadas de acceso remoto heredado por una solución ZTNA 2.0 más moderna para superar los cuellos de botella que se producen en el rendimiento y simplificar la gestión.

Las iniciativas de sustitución de VPN se basan en una serie de factores:

- Aplicaciones que se trasladan a un verdadero modelo híbrido y sacan provecho de los entornos en las instalaciones, en la nube y en la nube múltiple. Tecnología VPN heredada que capta o dirige el tráfico a un “concentrador” en las instalaciones que no se extiende ni entrega la mejor experiencia de usuario posible bajo este nuevo modelo.

- Cambios en los requisitos de acceso a aplicaciones empresariales. Tradicionalmente, los empleados utilizaban dispositivos gestionados para trabajar. Sin embargo, una cantidad cada vez mayor de dispositivos no gestionados han logrado introducirse en las redes corporativas y acceder a aplicaciones corporativas.

- Las organizaciones procuran obtener una protección y un modelo de seguridad uniforme y universal para todas las aplicaciones, no solo las web o las heredadas.

Si bien se dispone de una serie de soluciones que nos permiten abordar algunas de estas necesidades, solo ZTNA 2.0 con Prisma Access ayuda a transformar las redes y la seguridad para admitir dispositivos gestionados y no gestionados y, al mismo tiempo, para brindar protección de seguridad uniforme en toda la organización.

Obtenga PoLP con ZTNA 2.0 en Prisma Access

Prisma Access ofrece ZTNA 2.0 en la nube con la mejor experiencia del usuario en un producto unificado y simple. Descubra por qué Prisma Access reduce drásticamente la superficie de ataque y conecta a todos los usuarios y aplicaciones sin riesgos con controles de acceso detallados y tecnología App-ID patentada para controlar con precisión el acceso a los niveles de aplicaciones y subaplicaciones, incluidas cargas y descargas.

Ver el video

Descargar el informe desde ESG Global

Visitar la página web