-

- Aparición de la tecnología WAF

- WAFs: Un componente de seguridad crítico

- Comprender el panorama de las amenazas

- Funciones de un firewall de aplicaciones web eficaz

- Diferentes tipos de firewall para aplicaciones web

- WAF frente a otras herramientas de seguridad

- Cómo implementar un firewall de aplicaciones web

- Qué tener en cuenta al elegir una solución de seguridad para aplicaciones web

- El futuro de la seguridad de las aplicaciones web y las API (WAAS)

- Asegurar sus aplicaciones para el futuro

- Preguntas frecuentes sobre el WAF

Contenido

-

¿Qué es la seguridad de las API?

- Explicación de la seguridad de la API

- Definición de una API

- Por qué es importante la seguridad de las API

- Enfoque tradicional de la seguridad de las aplicaciones web

- Anatomía de un ataque a la API

- Riesgos de seguridad de la API

- Seguridad de API para SOAP, REST y GraphQL

- Mejores prácticas de seguridad de la API

- Solución de seguridad API de Prisma Cloud

- Preguntas frecuentes sobre la seguridad de la API

- ¿Qué es la capa 7?

-

¿Qué es la administración de la postura de seguridad de las aplicaciones (ASPM)?

- Explicación de la administración de la postura de seguridad de las aplicaciones (ASPM)

- ¿Por qué es importante la ASPM?

- El papel de ASPM en la ciberdefensa

- ASPM: Valor empresarial

- Comparación de ASPM con otras tecnologías de seguridad

- Cómo funciona ASPM

- Casos de uso de ASPM

- Principales consideraciones a la hora de elegir una solución ASPM

- Preguntas frecuentes ASPM

¿Qué es un WAF? Explicación de | Web Application Firewall

Contenido

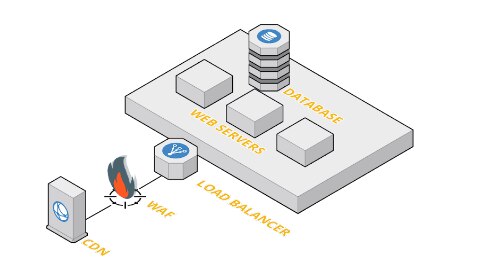

Un firewalls de aplicaciones web (WAF) es un tipo de firewalls que protege las aplicaciones web y las API filtrando, supervisando y bloqueando el tráfico web malicioso y los ataques a la capa de aplicación, como DDoS, inyección de SQL, manipulación de cookies, scripting entre sitios (XSS), falsificación de sitios cruzados e inclusión de archivos.

Como defensa de Capa 7, los WAF se centran en el tráfico entre las aplicaciones web e Internet. Su capacidad para detectar y responder a las solicitudes maliciosas antes de que las aplicaciones y los servidores web las acepten proporciona a las empresas (y a sus clientes) una seguridad esencial.

Aparición de la tecnología WAF

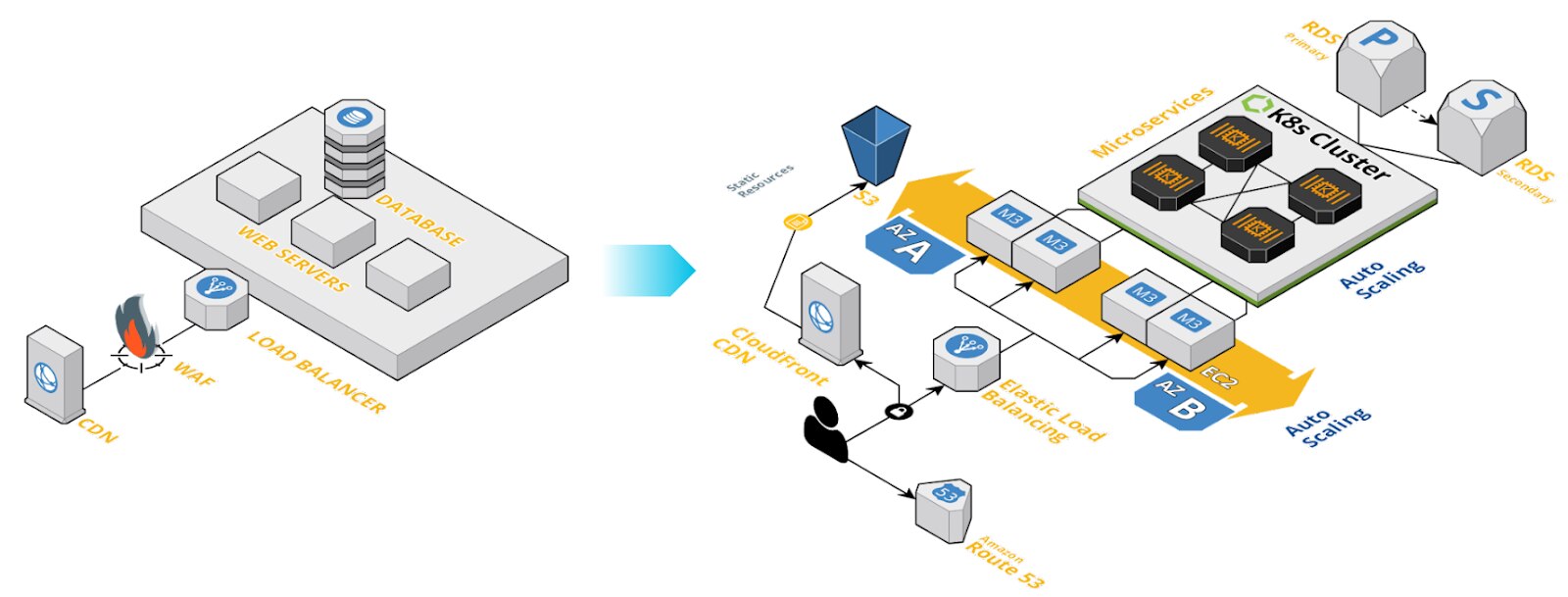

En la era anterior a la nube, podía utilizar firewalls para segmentar las redes internas de las externas y proteger sus activos del tráfico de red malicioso. Pero el enfoque tradicional del firewall no es ideal para la nube. Muchas aplicaciones no pueden aislarse en redes internas porque necesitan conectarse a Internet.

Los esfuerzos para protegerse contra el aumento de los ataques a las aplicaciones web condujeron al desarrollo de la tecnología WAF a finales de la década de 1990. Las primeras versiones de los firewalls de aplicaciones web protegían las aplicaciones del envío de caracteres ilegales. Desde entonces, el WAF ha evolucionado hasta situarse entre la aplicación y el cliente -una posición denominada "en línea"-, donde filtra el tráfico HTTP hacia y desde el servicio web para bloquear la solicitud maliciosa.

Paralelamente a la aparición de la tecnología WAF, el trabajo sobre vulnerabilidades del Comité Técnico de Seguridad de Aplicaciones Web (WAS TC) de OASIS se amplió hasta convertirse en la Lista de los 10 mejoresdel Proyecto de Seguridad de Aplicaciones Web Abiertas (OWASP). Décadas después, el OWASP Top 10 sigue siendo el estándar de la industria para el cumplimiento de la seguridad de las aplicaciones web.

Juntos, estos dos desarrollos -el WAF y el OWASP Top 10- nos han proporcionado una defensa para ayudar a detener a los actores de amenazas que intentan comprometer nuestros sistemas, consumir nuestros recursos y exfiltrar nuestros datos.

Vídeo: Comprenda la diferencia entre los firewalls de red y los firewalls de aplicaciones web (WAF).

WAFs: Un componente de seguridad crítico

Dado que los ataques a las aplicaciones web son una de las principales causas de las infracciones, la protección de las aplicaciones y las API ha sido -y es- una preocupación primordial para los ingenieros de seguridad de las aplicaciones, los arquitectos de seguridad y los profesionales de la seguridad de la información. Dado que las aplicaciones se publican a menudo con las 10 principales vulnerabilidades del OWASP, las normas de seguridad de las aplicaciones web deben integrarse en el ciclo de vida del desarrollo de software (SDLC).

Los firewalls de aplicaciones web desempeñan un papel importante en la protección de las vulnerabilidades frente a la explotación, ya que proporcionan una capa de seguridad que no se puede conseguir con los firewalls de red. Los firewalls de red convencionales simplemente no están equipados para proteger las aplicaciones orientadas a la web que necesitan aceptar y responder a solicitudes de contenido web desde Internet.

Los WAF resuelven el problema proporcionando un medio para filtrar el tráfico de la red al tiempo que permiten que las aplicaciones se conecten directamente a Internet. En lugar de crear un muro entre los recursos internos y externos de la red, los WAF funcionan como pantallas, dejando pasar el tráfico amistoso pero bloqueando el malicioso.

De este modo, los WAF ayudan a protegerse contra algunos riesgos comunes para la seguridad de las aplicaciones web, como las aplicaciones mal diseñadas y los ataques de inyección. Aunque los WAF no solucionan las vulnerabilidades o fallos subyacentes en las aplicaciones web, pueden impedir que los ataques que intentan aprovecharse de estos fallos lleguen a la aplicación. Los WAF se lo ponen difícil a los atacantes deteniendo las sondas iniciales, bloqueando las vías de ataque habituales y limitando la velocidad de las peticiones.

Además, los firewalls de aplicaciones web pueden registrar el tráfico de aplicaciones web, los intentos de ataque y las medidas adoptadas por una empresa para proteger sus aplicaciones web, todo lo cual respalda las actividades de auditoría y cumplimiento.

Comprender el panorama de las amenazas

Antes de hablar de los componentes críticos de un firewall de aplicaciones web eficaz, consideremos los diferentes tipos de amenazas contra su aplicación web. Ya hemos mencionado el XSS, la inyección de SQL y la inclusión de archivos locales. El objetivo de los firewalls de aplicaciones originales era proteger contra este tipo de ataques, pero el campo de batalla ha cambiado y sigue evolucionando.

Los ataques de denegación de servicio o DoS y DDoS son cada vez más frecuentes a medida que aumenta la popularidad de la computación en la nube a petición.

La lista OWASP Top 10 más reciente incluye ahora más riesgos asociados al control de acceso y la configuración. El control de acceso roto y los fallos criptográficos ocuparon los dos primeros puestos de la lista de 2021. También han aumentado los problemas relacionados que van desde la mala configuración de la seguridad hasta los componentes obsoletos. Además de proteger sus servicios de los ataques, debe evitar que los datos sensibles queden expuestos accidentalmente.

Funciones de un firewall de aplicaciones web eficaz

Un firewall de aplicaciones web funciona a través de un conjunto de reglas o políticas diseñadas para proteger contra las vulnerabilidades de las aplicaciones basadas en web mediante la supervisión y el filtrado del tráfico de red que utiliza protocolos web, en particular HTTP y HTTPS.

Podemos dividir la función del WAF en dos partes distintas: proteger el tráfico entrante y el saliente. La funcionalidad de protección entrante del WAF se encarga de inspeccionar el tráfico de aplicaciones procedente del mundo exterior. Como parte de la protección de la aplicación web frente al tráfico entrante, el WAF necesita identificar patrones de actividad peligrosos, cargas útiles sospechosas y vulnerabilidades.

Dado que los piratas informáticos persisten e innovan, la naturaleza de los ataques entrantes cambia. Los WAF deben funcionar a partir de un conjunto proactivo de políticas de seguridad que protejan contra las vulnerabilidades conocidas de la aplicación web. Para filtrar los distintos tipos de tráfico malicioso, cada política de seguridad debe mantenerse actualizada, al ritmo de la evolución de los vectores de ataque. Los firewalls de aplicaciones web son especialmente eficaces porque están diseñados para modificar las políticas de seguridad.

La protección de los datos salientes consiste en evitar que se filtren los datos de la empresa y de los clientes. Aunque el análisis preciso de los datos salientes es un reto en el mundo real, los WAF en línea basados en proxy pueden interceptar los datos salientes y enmascarar o bloquear la filtración de datos sensibles, ya sea por medios accidentales o malintencionados.

Diferentes tipos de firewall para aplicaciones web

Cuando se utilizan WAF para proteger las aplicaciones web, se definen reglas que permiten, bloquean o supervisan las solicitudes web en función de determinados criterios. Por ejemplo, puede personalizar una regla WAF para bloquear las solicitudes entrantes que contengan un encabezado HTTP específico o que procedan de una dirección IP concreta.

WAF de lista de bloqueo frente a WAF de lista de permiso

En términos categóricos, los firewalls de aplicaciones web pueden distinguirse por su modo de funcionamiento. Un WAF de lista de bloqueo se basa en un modelo de seguridad negativo, mientras que un WAF de lista de permiso sigue un modelo de seguridad positivo:

- Los WAF de lista de bloqueo están diseñados para bloquear ciertos endpoints, o tipos de tráfico, y permitir todos los demás.

- Los WAF de lista de permisos funcionan de forma algo inversa a los WAF de lista de bloqueos, bloqueando todo el tráfico por defecto y permitiendo que sólo pase el tráfico explícitamente aprobado.

Los WAF de lista de permisos se consideran más seguros porque minimizan el riesgo de que el tráfico malicioso eluda las defensas debido a reglas de firewall mal configuradas. Dicho esto, las WAF de listas de permisos no funcionan bien en situaciones en las que no se pueden prever todos los tipos de tráfico o endpoints válidos.

Dadas las ventajas y desventajas de estos dos WAF, no es sorprendente que muchos WAF funcionen ahora con un modelo de seguridad híbrido "lista de permitidos-lista de bloqueados".

WAF basadas en la red, en el host y en la nube

Los WAF pueden clasificarse en función de su modelo de implementación: basados en la red, en el host y en la nube.

- Basado en red: Un WAF basado en la red -en forma de un dispositivo de hardware para el que hay que obtener una licencia y realizar su mantenimiento- funciona en una infraestructura de red (como un conmutador) que se sitúa entre las aplicaciones e Internet.

- WAF basado en host: Los WAF basados en host se colocan en los servidores donde residen las aplicaciones web. Dado que se implementan como parte del sistema operativo de la aplicación, utilizan el filtrado a nivel de sistema operativo para filtrar el tráfico que pasa a las aplicaciones web, lo que puede escalarse fácilmente.

- WAF basado en la nube: Las aplicaciones alojadas en la nube pueden utilizar un WAF basado en la nube, que se integra con servicios de redes virtuales en la nube o equilibradores de carga para filtrar el tráfico web. Aunque los WAF basados en la nube no requieren un gran equipo para su implementación o mantenimiento, normalmente no ofrecen un contexto completo de las amenazas.

El modelo de implementación de WAF que utilice una empresa depende en parte de dónde residan sus aplicaciones web. Un WAF basado en la nube, por ejemplo, sólo funciona cuando las aplicaciones se implementan en la nube. Si el mantenimiento es un factor a tener en cuenta a la hora de elegir un modelo de implementación, los WAF basados en red y en host suelen requerir más configuración y administración, mientras que los WAF basados en la nube necesitan poco más que un cambio de DNS o de proxy.

WAF frente a otras herramientas de seguridad

Los firewalls de aplicaciones web ofrecen funcionalidades que los hacen únicos frente a otros firewalls y soluciones de seguridad, pero no están pensados para servir como herramienta de seguridad todo incluido. De hecho, los WAF no están construidos para defenderse de todo tipo de ataques. Un firewall de aplicaciones web no es más que un componente de la seguridad y está diseñado para complementar un conjunto integrado de herramientas para proporcionar una defensa holística contra todos los vectores de ataque imaginables.

WAF frente a firewalls tradicionales

Los firewalls tradicionales están diseñados para definir un perímetro que separa los recursos que operan en una red interna de los que interactúan directamente con Internet. Los WAF son más matizados en el sentido de que permiten a las aplicaciones interactuar con Internet sin dejar de proporcionar una capa de protección.

WAF frente a Firewall de nueva generación

Un Firewall de nueva generación (NGFW) es un tipo de firewall de aplicaciones que combina las mejores características de un firewall de red tradicional y un WAF. Además de bloquear las solicitudes entrantes mediante la inspección de los paquetes de la capa de red, el NGFW dispone de capacidades de inspección que desbloquean los medios para bloquear el tráfico no deseado en su red privada.

Aunque las funcionalidades de NGFW y WAF se solapan, las diferencias clave residen en sus modelos de responsabilidad central. Los firewall de nueva generación capturan más contexto de tráfico de red y aplican políticas basadas en el usuario, además de añadir funciones esenciales, como antivirus y antimalware. Además, al añadir contexto a las políticas de seguridad, los NGFW pueden combinar motores de inteligencia de amenazas para ayudar en el proceso de toma de decisiones.

Por el contrario, los WAF se limitan a la capa de aplicación. Están especializados en la prevención de los ataques web habituales, como un ataque XSS o DDoS, lo que los convierte en vitales para proteger las aplicaciones orientadas a Internet y nativas de la nube.

Pero la diferencia fundamental entre las dos tecnologías se entiende mejor en términos de proxies. Utilizado por los servidores, el WAF es casi siempre un proxy inverso. Los NGFW son utilizados por los clientes y están diseñados para protegerlos, lo que los convierte en proxies de reenvío en la mayoría de los casos.

WAF frente a sistemas de prevención de intrusiones

Al igual que un WAF, un sistema de prevención de intrusiones (IPS) está diseñado para identificar y bloquear el tráfico de red malicioso. Los IPS, sin embargo, están diseñados para filtrar todo tipo de tráfico a través de todos los protocolos.

Dicho esto, los WAF suelen ofrecer más sofisticación en su capacidad para detectar ataques complejos que operan a través de protocolos web. Las soluciones IPS suelen basarse en firmas de ataque genéricas (tipos específicos de paquetes o patrones de tráfico) y no hacen un uso extensivo de los datos contextuales (patrones de tráfico históricos o patrones de comportamiento de los usuarios) para determinar qué tráfico podría ser malicioso.

Cómo implementar un firewall de aplicaciones web

Un WAF puede implementarse de varias formas, dependiendo de dónde estén desplegadas sus aplicaciones, los servicios necesarios, cómo desee administrarlo y el nivel de flexibilidad arquitectónica y rendimiento requerido.

Cuestiones a tener en cuenta:

- ¿Desea administrar el WAF usted mismo o externalizar la administración?

- ¿Es mejor un modelo basado en la nube o quiere su WAF en las instalaciones?

La forma en que desee realizar la implementación le ayudará a determinar qué WAF es el más adecuado para usted. A continuación, tendrá que decidir cómo integrar el WAF en la pila de redes de su aplicación web. Puede elegir entre tres enfoques:

- Puente transparente: En el modo de puente transparente, el WAF está vinculado a los mismos puertos que las aplicaciones web que protege. Desde la perspectiva tanto de las aplicaciones web como de los clientes que se conectan a ellas, no parece que exista un firewall, sino que la vinculación de puertos funciona entre bastidores para permitir que el WAF intercepte el tráfico y decida si lo deja pasar.

- Proxy inverso transparente: Con un enfoque de proxy inverso transparente, las aplicaciones web son conscientes de la existencia de un firewall, pero los clientes no. El WAF acepta el tráfico en puertos y direcciones que a los endpoints externos les parecen aplicaciones, pero las propias aplicaciones operan en puertos y direcciones internos diferentes. El WAF inspecciona el tráfico y decide si lo reenvía a esos puertos y direcciones.

- Proxy inverso: Un proxy inverso significa que los clientes envían peticiones a un WAF que opera en los puertos o direcciones utilizados para ejecutar un servicio proxy y, a continuación, reenvía las peticiones a las aplicaciones. Un proxy inverso es similar a un proxy inverso transparente, con la diferencia principal de que los clientes son conscientes de que existe un servidor proxy cuando se trata de un proxy inverso simple.

El modelo de puente transparente es el más fácil de implementar porque requiere el menor número de enlaces de red, direcciones y configuraciones de puertos. Sin embargo, no aísla las aplicaciones web del WAF a nivel de red. Los proxies inversos transparentes y los proxies inversos proporcionan más aislamiento y capacidad para inspeccionar el tráfico antes de que llegue a las aplicaciones.

El siguiente paso en la implementación de un WAF es elegir dónde alojarlo. Las principales opciones son:

- Basado en la nube como servicio totalmente administrado: El WAF se ejecuta en la nube como un servicio totalmente administrado. Los usuarios sólo tienen que encenderlo y configurarlo, sin más administración que establecer las políticas de red deseadas.

- Basado en la nube y autogestionado: El WAF se aloja en la nube, pero los usuarios son los responsables de implementarlo, configurarlo y administrarlo.

- Basado en la nube y autoaprovisionamiento: El WAF está alojado en la nube. Aunque los usuarios tienen que configurarlo y administrarlo, se rellena automáticamente con reglas de red diseñadas para adaptarse al entorno de nube. Este enfoque ofrece un término medio entre las opciones WAF totalmente administradas y las autogestionadas.

- WAF avanzado en las instalaciones: El WAF se aloja en las instalaciones de la infraestructura. On-prem implica un mayor esfuerzo de configuración, y las empresas tienen que proporcionar la infraestructura de host para el WAF. La contrapartida es un mayor control sobre cómo se configura el WAF.

- Agente o sin agente WAFs basados en host: El WAF se ejecuta en servidores host o contenedores de aplicaciones. Es posible que los usuarios necesiten implementar agentes en cada servidor para alojar el servicio de firewalls de aplicaciones web, pero existen enfoques sin agentes con reglas de firewalls aplicadas.

Qué tener en cuenta al elegir una solución de seguridad para aplicaciones web

Factores a tener en cuenta al evaluar las opciones de firewall de aplicaciones web:

- ¿Qué modelos de implementación son compatibles? Los mejores WAF admiten una serie de opciones de implementación para que puedan funcionar en las instalaciones o en la nube, utilizando enfoques totalmente gestionados o autogestionados, en función de las opciones que se adapten a la empresa.

- ¿Cómo filtra el tráfico el WAF? Cuanto más contexto pueda tener en cuenta un WAF al evaluar el tráfico, mayor será su capacidad para detectar ataques sofisticados que tienden a eludir los firewall genéricos.

- ¿Qué eficacia debe tener el WAF? Todos los WAF deben funcionar eficazmente para evitar privar a las aplicaciones de los recursos de infraestructura que necesitan para funcionar.

Además de las consideraciones anteriores a la hora de elegir una solución de seguridad para aplicaciones web, es conveniente tener en cuenta la escalabilidad. ¿Cómo tendrá que expandirse el WAF en el futuro? ¿Tendrá que soportar aplicaciones que operen a través de arquitecturas híbridas y multicloud? ¿Necesitará soportar API? A medida que las API adquieran mayor importancia en la comunicación entre aplicaciones y usuarios, la capacidad de proteger tanto las API como las aplicaciones web será fundamental.

El futuro de la seguridad de las aplicaciones web y las API (WAAS)

Las aplicaciones web modernas construidas sobre arquitecturas nativas de la nube son más complejas que nunca. Los procesos de desarrollo ágiles, la integración e implementación continuas y los entornos en evolución crean nuevos retos para el WAF tradicional. La próxima generación de protección de aplicaciones web y API es la seguridad de aplicaciones web y API (WAAS).

WAAS incluye funciones WAF tradicionales como el descubrimiento automático de aplicaciones web. También va un paso más allá para descubrir todos los endpoints de la API dentro de su entorno. Este enfoque simplifica la configuración de reglas de seguridad para proteger sus aplicaciones web y API o actualizar las aplicaciones existentes en su entorno.

Al detectar y proteger automáticamente sus aplicaciones y API orientadas a la web, también reduce el riesgo de que una aplicación se configure mal o se implemente sin protección.

Una solución WAAS eficaz aceptará las especificaciones API de varios formatos, como Swagger y OpenAPI, y utilizará estas definiciones para filtrar las solicitudes y determinar su conformidad con la especificación. Algunos endpoints pueden requerir menos protección y mayor acceso, mientras que los que manejan datos confidenciales exigirán el máximo nivel de protección y escrutinio. Además, una solución WAAS incluye protección DoS lista para usar.

Otras características que debe tener en cuenta a la hora de seleccionar una solución de seguridad para aplicaciones incluyen la capacidad de filtrar las solicitudes en función del lugar de origen. También desea tener la posibilidad de personalizar el nivel de las medidas defensivas aplicadas para cada aplicación o API con reglas personalizadas. También puede establecer el nivel de alerta y notificación de errores de cada aplicación en función de una combinación de gravedad y riesgo potencial.

Asegurar sus aplicaciones para el futuro

A medida que la computación en la nube consolida su lugar en la industria, las aplicaciones nativas en la nube siguen proliferando al tiempo que aumentan tanto en importancia como en complejidad. La seguridad debe tener la capacidad de evolucionar tan rápidamente como el dinámico panorama de las amenazas.

Los profesionales de la seguridad de la información - ingenieros de DevOps , arquitectos de seguridad y equipos de seguridad de aplicaciones- tendrán que colaborar y aprovechar la experiencia de los demás para construir una estrategia de seguridad integral capaz de defender a la empresa moderna.

Preguntas frecuentes sobre el WAF

Las soluciones basadas en la web y en la red protegen a las empresas de distintos tipos de tráfico. Un firewall de red defiende contra los ataques a la capa de red, y los WAF previenen los ataques a sitios web. Las dos soluciones de seguridad trabajan juntas para ampliar la protección.

Un firewall de aplicaciones web (WAF) es una solución de seguridad que protege las aplicaciones web de ataques comunes, como la inyección de SQL, el scripting entre sitios (XSS) y la denegación de servicio distribuida (DDoS). Los WAF supervisan y filtran el tráfico HTTP/HTTPS entre los clientes y las aplicaciones web, lo que permite a las organizaciones implementar reglas de seguridad personalizadas y bloquear las solicitudes maliciosas. Por el contrario, una interfaz de programación de aplicaciones (API) es un conjunto de reglas y protocolos que permite a las aplicaciones de software comunicarse entre sí. Las API facilitan el intercambio de datos y funcionalidades entre distintos servicios, lo que permite a los desarrolladores crear aplicaciones ricas en funciones aprovechando los componentes existentes.

Un WAF de API es un firewall de aplicaciones web especializado diseñado para proteger las API de las amenazas y vulnerabilidades de seguridad. Amplía la funcionalidad WAF tradicional centrándose en los aspectos únicos de la comunicación API, como el uso de protocolos RESTful o GraphQL, formatos de datos JSON o XML y tokens de autenticación. Los WAF de API supervisan y filtran el tráfico de API, aplicando reglas y políticas de seguridad para impedir el acceso no autorizado, la fuga de datos o el abuso de los endpoints de API. Al detectar y bloquear las solicitudes maliciosas, los WAF de API ayudan a mantener la integridad, confidencialidad y disponibilidad de las API y de los datos que procesan.

La protección de aplicaciones web y API (WAAP) es una solución de seguridad integral que engloba las capacidades de seguridad de WAF y API. Mientras que los WAF se centran principalmente en proteger las aplicaciones web de los ataques más comunes, WAAP amplía esta protección para incluir las API, que se han vuelto cada vez más vitales en las arquitecturas de aplicaciones modernas.

Las soluciones WAAP combinan la funcionalidad de los WAF tradicionales con funciones avanzadas de seguridad de las API, como la limitación de velocidad, la autenticación y el control de acceso. Al proporcionar un enfoque holístico de la seguridad de las aplicaciones web y las API, las soluciones WAAP permiten a las organizaciones salvaguardar sus activos digitales de forma más eficaz y eficiente, garantizando la seguridad y el cumplimiento de sus aplicaciones y servicios.

Las soluciones WAAP combinan la funcionalidad de los WAF tradicionales con funciones avanzadas de seguridad de las API, como la limitación de velocidad, la autenticación y el control de acceso. Al proporcionar un enfoque holístico de la seguridad de las aplicaciones web y las API, las soluciones WAAP permiten a las organizaciones salvaguardar sus activos digitales de forma más eficaz y eficiente, garantizando la seguridad y el cumplimiento de sus aplicaciones y servicios.

Las API web forman parte integral de numerosas aplicaciones, ya que permiten intercambiar datos y compartir funcionalidades sin problemas. Algunos ejemplos son las plataformas de medios sociales, como Facebook y Twitter, que ofrecen API para que los desarrolladores integren funciones sociales en sus aplicaciones. Los servicios de procesamiento de pagos como Stripe y PayPal proporcionan API para realizar transacciones seguras en línea. Las aplicaciones meteorológicas, como OpenWeatherMap y WeatherAPI, ofrecen datos meteorológicos en tiempo real a través de API. Los sistemas de gestión de contenidos, como WordPress y Drupal, exponen API para la recuperación y administración de contenidos. Además, los proveedores de servicios en la nube como Amazon Web Services (AWS), Microsoft Azure y Google Cloud Platform (GCP) ofrecen amplias API para interactuar con sus servicios mediante programación.

La seguridad de una API web implica múltiples capas de protección. Empiece por implementar mecanismos de autenticación y autorización sólidos, como OAuth 2.0 o tokens JWT, para garantizar que sólo los clientes y usuarios autorizados acceden a la API. Aplique los principios del mínimo privilegio, concediendo a los usuarios el acceso mínimo necesario para realizar sus tareas. Aplique la validación de la entrada y la codificación de la salida para evitar ataques de inyección. Cifre los datos sensibles en tránsito utilizando HTTPS y en reposo utilizando algoritmos de cifrado como AES. Implemente la limitación de velocidad para evitar abusos y ataques de denegación de servicio distribuidos (DDoS). Supervise y registre regularmente la actividad de la API para detectar anomalías y posibles amenazas a la seguridad. Por último, utilice herramientas de seguridad de API como los WAF de API o las soluciones de protección de API y aplicaciones web (WAAP) para una mayor seguridad.

Aunque los WAF protegen eficazmente las aplicaciones web de los ataques más comunes, es posible que no proporcionen una seguridad completa de las API debido a que se centran principalmente en el tráfico HTTP/HTTPS. Las API suelen utilizar protocolos, formatos de datos y mecanismos de autenticación diferentes, que requieren medidas de seguridad especializadas. Los WAF tradicionales pueden carecer de la capacidad de analizar los formatos de datos específicos de la API, como JSON o XML, o ser compatibles con los protocolos RESTful o GraphQL. Además, es posible que los WAF no proporcionen el control de acceso granular y la limitación de velocidad necesarios para proteger los endpoints de las API. La seguridad de las API exige un enfoque más centrado, como los WAF específicos para API o las soluciones de protección de aplicaciones web y API (WAAP), que ofrecen funciones de seguridad a medida para salvaguardar las API de amenazas y vulnerabilidades.

Un firewall de aplicaciones web no sustituye a un firewall de red tradicional. Los WAF se centran en proteger las aplicaciones web de ataques específicos de la capa de aplicación. Los firewalls de red funcionan en la capa de red, filtrando el tráfico en función de las direcciones IP, los puertos y los protocolos. Tanto los WAF como los firewalls de red sirven a diferentes propósitos en la arquitectura de seguridad de una organización, proporcionando capas complementarias de protección para salvaguardar los recursos de la red y las aplicaciones web de diversas amenazas.

Se recomienda disponer de un WAF aunque tenga un firewall de red. Aunque los firewalls de red proporcionan una protección esencial en la capa de red, es posible que no puedan defenderse de los ataques en la capa de aplicación dirigidos a las aplicaciones web. Los WAF ofrecen protección especializada para las aplicaciones web mediante la supervisión y el filtrado del tráfico HTTP/HTTPS, el bloqueo de las solicitudes maliciosas y la mitigación de las vulnerabilidades específicas de las aplicaciones. La implementación tanto de un firewall de red como de un WAF garantiza una postura de seguridad más completa y robusta, que cubre múltiples capas de la infraestructura de su organización.

Los tipos de WAF se dividen en tres categorías: basados en la red, basados en el host y basados en la nube.

- Los WAF basados en red son dispositivos de hardware que se implementan en la infraestructura de red de una organización y proporcionan protección de baja latencia para las aplicaciones web.

- Los WAF basados en host son soluciones de software que pueden instalarse en el mismo servidor que la aplicación web, lo que ofrece una mayor personalización e integración con el entorno de la aplicación.

- Los WAF basados en la nube son proporcionados como un servicio por proveedores externos, que requieren una configuración y un mantenimiento mínimos in situ. Estos WAF pueden escalar fácilmente, ofrecen un modelo de precios de pago por uso y pueden incluir funciones adicionales como la protección DDoS y la integración de la red de entrega de contenido (CDN).

La elección del tipo de WAF adecuado depende de las necesidades, los recursos y los requisitos de seguridad de una organización.

Los WAF siguen siendo un componente esencial de la seguridad de las aplicaciones web modernas. A medida que las aplicaciones web siguen evolucionando y haciéndose más complejas, los WAF también deben adaptarse para hacer frente a las amenazas y vulnerabilidades emergentes. Los WAF avanzados incorporan ahora funciones como el aprendizaje automático, el análisis del comportamiento y la seguridad específica de las API para ofrecer una protección más completa. Aunque los WAF por sí solos pueden no ser suficientes para asegurar todos los aspectos de una aplicación, forman una capa crucial en una estrategia de seguridad de defensa en profundidad.

Aunque los WAF son eficaces en la defensa contra los ataques a la capa de aplicación, no protegen contra todo tipo de amenazas. Es posible que los WAF no protejan contra los ataques a la capa de red, como el escaneado de puertos, la suplantación de IP o los ataques de inundación SYN, que requieren firewalls de red o sistemas de prevención de intrusiones. Los WAF no defienden intrínsecamente contra los ataques de ingeniería social, como el phishing o el spear-phishing, que requieren una capacitación de concienciación de los usuarios y soluciones de seguridad para el correo electrónico. Además, los WAF no pueden proteger contra amenazas internas, cuentas de usuario comprometidas o malas prácticas de seguridad dentro de una organización. Una estrategia de seguridad exhaustiva debe incorporar múltiples capas de protección, incluyendo WAFs, firewalls, sistemas de detección de intrusos, educación de los usuarios y políticas de seguridad robustas.

Con un WAF de lista de bloqueo, se permite el paso de todo el tráfico y sólo se bloquean las peticiones de las amenazas identificadas. Con un WAF de lista permitida, se bloquea la mayor parte del tráfico y sólo se permite el paso a las peticiones de confianza especificadas en la configuración.

Una solicitud maliciosa se refiere a una solicitud de dominio dañina utilizada intencionadamente para explotar un sistema. Una falsificación de solicitud de sitio cruzado, por ejemplo, es una solicitud maliciosa enviada a un usuario autenticado que incluye parámetros para completar una solicitud de aplicación sin el conocimiento del usuario.

Un ataque DDoS es otro ejemplo de solicitud maliciosa. Utilizando tácticas que varían, el objetivo del ataque DDoS es bloquear las peticiones legítimas a un sistema agotando los recursos del mismo. Los piratas informáticos consiguen a veces un ataque DDoS exitoso inundando un sistema con peticiones espurias.

La mejor manera de proteger un sistema de los ataques DDoS es ocultar cada dirección IP asociada al sistema. También es importante añadir las direcciones IP asociadas a un usuario malicioso a las reglas de seguridad para la futura detección y filtrado de paquetes maliciosos procedentes de esta fuente.

Un ataque DDoS es otro ejemplo de solicitud maliciosa. Utilizando tácticas que varían, el objetivo del ataque DDoS es bloquear las peticiones legítimas a un sistema agotando los recursos del mismo. Los piratas informáticos consiguen a veces un ataque DDoS exitoso inundando un sistema con peticiones espurias.

La mejor manera de proteger un sistema de los ataques DDoS es ocultar cada dirección IP asociada al sistema. También es importante añadir las direcciones IP asociadas a un usuario malicioso a las reglas de seguridad para la futura detección y filtrado de paquetes maliciosos procedentes de esta fuente.

Tanto un DoS como un ataque DDoS son ataques de denegación de servicio. En un ataque DoS, un solo computador inunda un servidor con paquetes TCP y UDP. En un ataque de denegación de servicio distribuido (DDoS), varios sistemas que operan desde distintas ubicaciones inundan de paquetes un único sistema.

Un ataque a nivel de aplicación es un tipo de ataque DDoS. Dirigido a una aplicación, normalmente un servidor web, este ataque se produce cuando un actor malicioso utiliza bots maliciosos para solicitar repetidamente un recurso a un servidor web hasta que éste se ve desbordado. Como los identificadores, como una dirección IP, cambian con cada solicitud, el servidor no detecta el ataque.

La inyección de SQL es una técnica que utilizan los piratas informáticos para obtener acceso no autorizado a la base de datos de una aplicación web añadiendo una cadena de código malicioso a una consulta de la base de datos.

La manipulación de cookies, también llamada envenenamiento de cookies, implica la modificación de una cookie para obtener información no autorizada sobre un usuario, normalmente en un intento de cometer un robo de identidad.

Los dispositivos se comunican a través de Internet enviando y recibiendo paquetes del protocolo de Internet (IP). La suplantación de IP, o suplantación de direcciones IP, es una técnica que utilizan los piratas informáticos para explotar esta comunicación y obtener acceso a los computadores para infectarlos potencialmente con malware, robar datos o colapsar servidores. La suplantación de IP consiste en enviar paquetes IP desde una dirección IP falsa para ocultar la propia identidad o hacerse pasar por otro sistema informático.

Un firewall de capa 7 es un firewall que opera en la séptima capa del modelo OSI, también conocida como capa de aplicación, que permite reglas avanzadas de filtrado del tráfico. En lugar de filtrar basándose en una dirección IP, un firewall de capa 7 puede investigar los paquetes de datos para determinar si incluyen bots maliciosos u otras amenazas.

La mayor diferencia es que los WAF protegen las aplicaciones web y los endpoints expuestos a Internet, mientras que el firewall de red tradicional examina el tráfico de su red de confianza.

Los WAF han evolucionado para proteger contra los bots maliciosos, el abuso de las API y los elementos enumerados en el Top 10 de OWASP, incluidos los ataques a la capa de aplicación, como la protección DDoS y la protección contra el robo de datos.

Los proveedores de CDN construyeron originalmente WAF porque ya estaban proporcionando el contenido, y tenía sentido añadir controles de seguridad a esto. Después, los proveedores de WAF empezaron a apilar capacidades adicionales, como la mitigación de bots, en el mismo producto. Con el tiempo, las WAF se alejaron del perímetro y se trasladaron a la nube. Hoy en día, los WAF se han desagregado y se han acercado más a la aplicación para proporcionar más contexto de seguridad.

Una CDN, o red de entrega de contenido, es un grupo de servidores distribuidos geográficamente que aceleran la entrega de contenidos de Internet. Las CDN almacenan en caché el contenido en servidores proxy situados en varias regiones, lo que hace posible que los usuarios de todo el mundo puedan ver un vídeo o descargar un programa sin una espera desorbitada mientras se carga el contenido.

Los distintos proveedores de WAF pueden dividirse en tres categorías:

- Proveedores de CDN que ofrecen WAF

- WAFs de proveedores de servicios en la nube (CSP)

- Proveedores de WAF modernos

Entre los proveedores de CDN que ofrecen WAF se encuentran Akamai, Fastly, Cloudflare e Imperva. Entre los proveedores de CSP WAF se encuentran Cloud Armor de Google Cloud, AWS WAF, Azure Web Application Firewall y Barracuda Web Application Firewall. Los proveedores modernos de WAF son Prisma Cloud, Akamai, Cloudflare, Traceable e Imperva.

PCI DSS es el acrónimo de Payment Card Industry Data Security Standard, que es una norma de seguridad de la información para las organizaciones que trabajan con tarjetas de crédito. Esta norma, administrada por el Consejo de Normas de Seguridad de la Industria de Tarjetas de Pago, fue creada para reducir los casos de fraude con tarjetas de crédito. Alcanzar el cumplimiento de la PCI implica normas técnicas y operativas que las empresas siguen para asegurar y proteger los datos de las tarjetas de crédito.