-

- Inteligencia de amenazas: Por qué es importante

- Los beneficios de la inteligencia sobre ciberamenazas

- Los retos de la inteligencia sobre ciberamenazas

- Tipos de inteligencia sobre ciberamenazas

- Fuentes de inteligencia de amenazas

- Herramientas y servicios de inteligencia de amenazas

- Implementación práctica de la inteligencia de amenazas

- El ciclo de vida de la inteligencia de amenazas: Una visión general

- Creación de un programa eficaz de inteligencia de amenazas

- Preguntas frecuentes sobre inteligencia de amenazas

Contenido

-

¿Qué son las herramientas de inteligencia sobre ciberamenazas?

- Tipos de herramientas de inteligencia de amenazas

- Cómo funcionan las herramientas de inteligencia de amenazas

- Funciones clave de las herramientas de inteligencia de amenazas

- ¿Qué es una plataforma de inteligencia de amenazas (TIP)?

- Mejores prácticas para la implementación de herramientas de inteligencia de amenazas

- Tendencias emergentes en inteligencia de amenazas

- Herramientas de inteligencia de amenazas Preguntas frecuentes

- ¿Qué es el ciclo de vida de la inteligencia de amenazas?

- What is Digital Forensics and Incident Response (DFIR)?

¿Qué es la inteligencia sobre ciberamenazas (CTI)?

Contenido

En un mundo en el que prácticamente todas las industrias, organizaciones e individuos dependen cada vez más de los sistemas digitales, identificar y mitigar el riesgo de ciberataques es una medida de seguridad proactiva crucial.

La inteligencia de amenazas cibernéticas (CTI) representa la información que una organización recopila y analiza sobre las amenazas potenciales y actuales a la ciberseguridad y la infraestructura.

La inteligencia de amenazas proporciona a los directores de seguridad de la información (CISO) y a los equipos de seguridad información valiosa sobre las motivaciones y métodos de los posibles actores de ciberataques para ayudar a los equipos de seguridad a anticiparse a las amenazas, mejorar los programas de ciberdefensa, mejorar la respuesta a los incidentes, disminuir la vulnerabilidad cibernética y reducir los daños potenciales causados por los ciberataques.

Inteligencia de amenazas: Por qué es importante

Según el NIST, la inteligencia de amenazas cibernéticas es un componente esencial de la ciberresiliencia de una organización, que incluye "la capacidad de anticiparse, resistir, recuperarse y adaptarse" a las amenazas, ataques o compromisos de los sistemas.

La inteligencia de amenazas alimenta los programas de ciberseguridad al proporcionar información táctica de gran alcance que las organizaciones pueden utilizar para identificar y responder mejor a los ciberataques. El proceso de recopilación de esta información también respalda la administración de riesgos al descubrir vulnerabilidades en los sistemas de ciberseguridad. De este modo, los equipos de seguridad pueden asignar mejor los recursos para hacer frente a las ciberamenazas más relevantes para su sector y proteger los datos valiosos, los activos y la propiedad intelectual.

Los beneficios de la inteligencia sobre ciberamenazas

Un programa CTI sólido con un analista de inteligencia de amenazas experimentado puede mejorar la ciberseguridad y la resistencia a varios niveles, entre ellos:

- Establecer una ciberdefensa proactiva: Contrariamente a la ciberdefensa reactiva tradicional (que responde a las amenazas conocidas), la CTI permite a las organizaciones comprender a los posibles actores de amenazas y anticiparse a los ataques potenciales.

- Mejora del plan de administración de riesgos: La CTI proporciona información procesable sobre las motivaciones, los medios y los métodos que utilizan los posibles actores de amenazas. Los CISO y los SOC pueden utilizar estos conocimientos a la hora de evaluar los perfiles de riesgo y asignar recursos de ciberseguridad para maximizar la detección de amenazas y la protección.

- Mejorar la respuesta ante incidentes: Además de apoyar la prevención de ataques, el CTI proporciona información que hace que una organización esté mejor preparada para responder a un ciberataque y recuperarse de él. Un conocimiento profundo de las circunstancias de una infracción puede reducir drásticamente su impacto.

- Aumentar la concienciación de los empleados: Las organizaciones pueden utilizar la CTI para educar a los empleados sobre las ciberamenazas y establecer procedimientos operativos y capacitación centrados en la seguridad.

Los retos de la inteligencia sobre ciberamenazas

La recopilación de CTI es cada vez más importante en el panorama digital moderno, pero no está exenta de desafíos. He aquí algunos de los retos más comunes:

- Sobrecarga de información: Además de recopilar, procesar y analizar inmensos volúmenes de datos, los equipos de CTI deben diferenciar entre actividad "normal" y "maliciosa". Las amenazas también deben evaluarse para determinar qué información es más relevante para la industria, el tamaño y el perfil de riesgo de la organización, entre otros factores.

- Actualizaciones de información: La eficacia de un programa CTI depende de la puntualidad de la información analizada. Las decisiones tomadas basándose en un CTI obsoleto pueden obstaculizar la detección de amenazas de una organización y aumentar la vulnerabilidad a los ciberataques.

- Cumplimiento: La CTI a menudo implica información personal identificable (IPI). Las organizaciones deben asegurarse de que todos los sistemas CTI cumplen la normativa aplicable en materia de protección de datos.

Tipos de inteligencia sobre ciberamenazas

El CTI cubre una amplia gama de información y análisis relacionados con la ciberseguridad. Sin embargo, puede separarse en tres categorías generales basadas en el tipo de información y la aplicación. Un programa CTI completo contendrá diversos niveles de cada tipo para satisfacer las necesidades de ciberseguridad únicas de la organización.

Inteligencia estratégica

La inteligencia de amenazas estratégicas (STI) procede de un análisis de alto nivel de las tendencias generales de la ciberseguridad y de cómo podrían afectar a una organización. Ofrece información sobre los motivos, las capacidades y los objetivos de los actores de amenazas, y ayuda a los ejecutivos y responsables de la toma de decisiones ajenos a TI a comprender las ciberamenazas potenciales. Normalmente menos técnica y específica de los incidentes que otros tipos de CTI, la inteligencia de amenazas estratégica se utiliza a menudo para formular estrategias y programas de administración de riesgos para mitigar el impacto de futuros ciberataques.

Inteligencia táctica

Como su nombre indica, la inteligencia de amenazas tácticas (TTI) se centra en las tácticas, técnicas y procedimientos (TTP) de los actores de amenazas y trata de comprender cómo un actor de amenazas podría atacar a una organización. La inteligencia de amenazas táctica también explora las vulnerabilidades de las amenazas mediante la caza de amenazas, que busca de forma proactiva amenazas inicialmente no detectadas dentro de la red de una organización. La TTI es más técnica que la STI y suele ser utilizada por los equipos de TI o SOC para mejorar las medidas de ciberseguridad o los planes de respuesta ante incidentes.

Inteligencia operativa

Más detallada, específica para cada incidente e inmediata que la STI y la TTI, la inteligencia de amenazas operativa (OTI) son datos en tiempo real utilizados para facilitar la detección oportuna de amenazas y la respuesta a incidentes. Los CISO, los CIO y los miembros del SOC utilizan a menudo la OTI para identificar y frustrar ataques probables.

Fuentes de inteligencia de amenazas

Las fuentes de inteligencia de amenazas son casi tan variadas como el propio panorama de la ciberseguridad. Sin embargo, existen varias fuentes comunes de CTI.

- Datos internos: información que una organización recopila a partir de sus propios datos, registros de red, respuestas a incidentes, etc.

- Inteligencia de fuentes abiertas (OSINT): información procedente de recursos que se consideran de dominio público.

- Servicios de fuente cerrada: información no disponible para el público en general.

- Centros de análisis e intercambio de información (ISAC, por sus siglas en inglés): organizaciones específicas del sector empresarial que recopilan, analizan y comparten información procesable sobre amenazas con las organizaciones miembro.

- Avisos gubernamentales: información publicada por organismos como el FBI (EE.UU.), el Centro Nacional de Ciberseguridad (Reino Unido) o la Agencia de Ciberseguridad de la Unión Europea (ENISA).

- Inteligencia de la web profunda y oscura: información encriptada y anónima que proporciona datos sobre la ciberdelincuencia y su actividad, alertas tempranas de ataques inminentes y perspectivas sobre los motivos y métodos de los ciberdelincuentes.

Aprovechamiento de la inteligencia de amenazas externa e interna

El CTI procedente de fuentes internas y externas ofrece perspectivas diferentes, aunque igualmente importantes, sobre el panorama de amenazas de una organización.

El análisis de los datos internos crea un "CTI contextual" que ayuda a la organización a identificar y confirmar las amenazas más relevantes en función de las circunstancias individuales, los sistemas empresariales, los productos y los servicios. La revisión de la información de incidentes anteriores puede revelar indicadores de vulneración (IOC), detallar la causa y el efecto de una brecha y proporcionar oportunidades para mejorar los planes de respuesta a incidentes. El CTI interno también crea una mayor comprensión de las vulnerabilidades de una organización, lo que permite a los CISO y a los SOC desarrollar medidas de ciberseguridad más adaptadas y específicas.

El CTI externo proporciona la información necesaria para adelantarse a los actores de amenazas actuales y futuros. Desde los TTP globales hasta la inteligencia específica del sector procedente de fuentes como los ISAC y los grupos de pares de la industria, la CTI externa aumenta el conocimiento de las amenazas y mejora la capacidad de una organización para crear un programa de ciberseguridad más potente.

El valor de los datos basados en la inteligencia en la detección de amenazas

Un elemento crucial en cualquier programa de detección de ciberamenazas y respuesta a las mismas, los datos basados en la inteligencia alimentan una postura de defensa proactiva que ayuda a las organizaciones a comprender mejor sus vulnerabilidades, anticiparse a las ciberamenazas, centrar los recursos en las amenazas más significativas y desarrollar un plan de respuesta a incidentes que minimice el impacto de los ciberataques.

Los datos basados en la inteligencia también pueden proporcionar una comprensión más profunda de la administración de riesgos y los problemas de cumplimiento, reduciendo los posibles daños financieros y de reputación derivados de una violación de datos.

Herramientas y servicios de inteligencia de amenazas

Existe una creciente gama de herramientas para generar inteligencia sobre ciberamenazas, cada una con formas y funciones únicas para adaptarse a las necesidades de ciberseguridad de una organización.

La combinación de las funciones de varias herramientas y plataformas de inteligencia de amenazas crea el programa de detección de amenazas y prevención más completo y exhaustivo.

Una visión general de las herramientas de inteligencia de amenazas y sus funciones

- Plataformas de inteligencia sobre amenazas ( TIPs) : recopilan, agregan y analizan automáticamente datos sobre amenazas externas.

- Sistemas de administración de eventos e información de seguridad (SIEM) : recopilan y analizan datos internos sobre amenazas compuestos por registros del sistema, datos de eventos y otras fuentes contextuales.

- Fuentes de inteligencia de amenazas: proporcionan flujos de información en tiempo real relacionados con ciberamenazas actuales o en curso, a menudo centrados en un área de interés concreta (direcciones IP, dominios, firmas de malware, etc.).

- Herramientas Sandboxing: proporcionan entornos controlados en los que las organizaciones pueden analizar o abrir archivos o programas potencialmente peligrosos sin riesgo para los sistemas internos de la organización.

- Herramientas de inteligencia de fuentes abiertas (OSINT): recopilar datos de fuentes públicas (medios sociales, blogs, foros de debate abiertos, etc.).

Servicios de inteligencia de amenazas: Cómo mejoran la ciberseguridad

Los servicios de inteligencia de amenazas apoyan los esfuerzos de ciberseguridad de las organizaciones proporcionando a los CISO y SOC las herramientas para desarrollar y optimizar los programas de análisis, prevención y recuperación de ciberamenazas. Un soporte CTI eficaz aumenta el conocimiento general de las amenazas, permite adoptar medidas de defensa proactivas, mejora los planes de respuesta ante incidentes y mejora la toma de decisiones y la administración de riesgos.

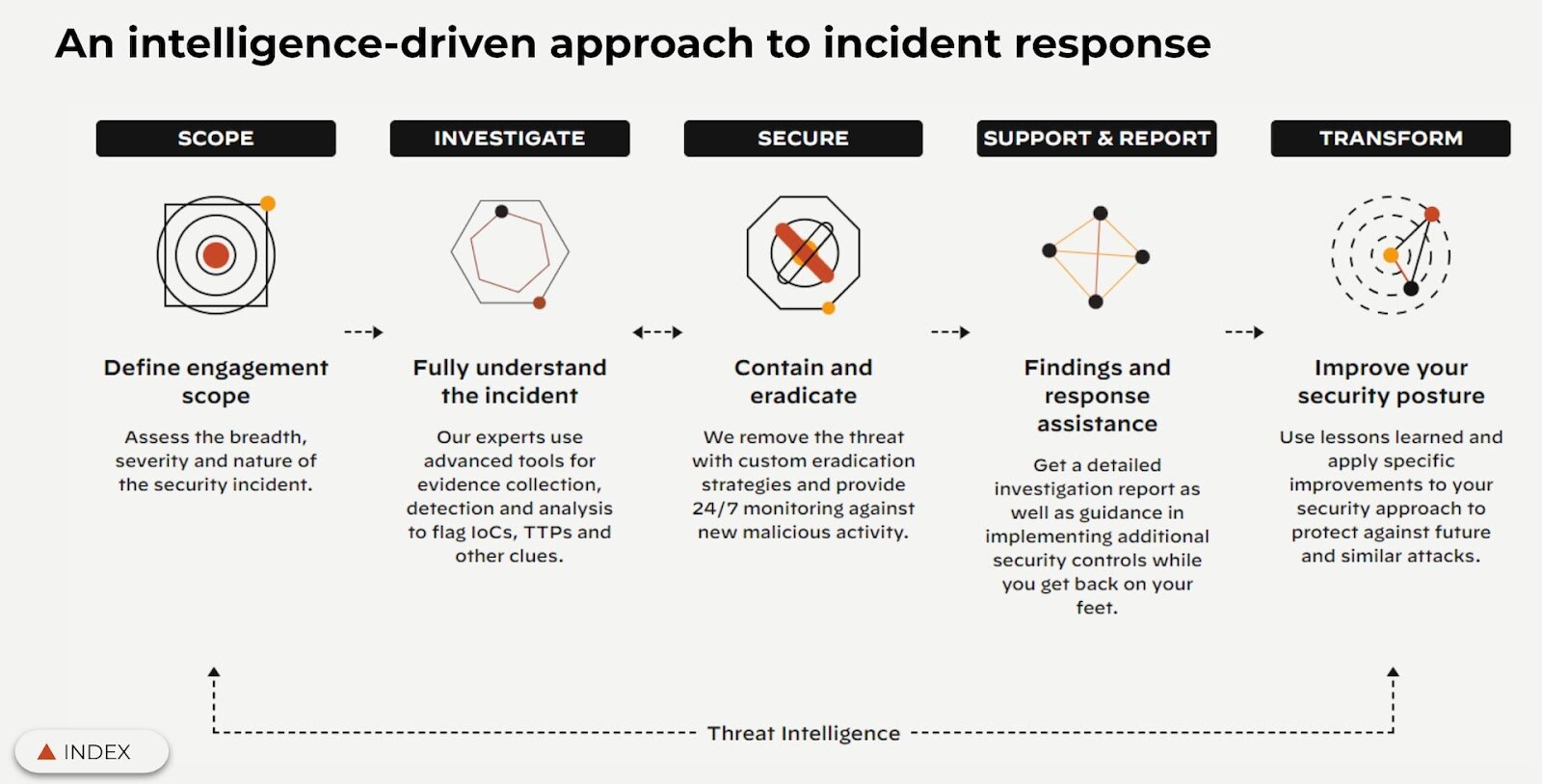

El papel de la respuesta a incidentes en un programa de inteligencia de amenazas

Un plan de respuesta a incidentes (IRP) sirve para varios propósitos en un programa de inteligencia de amenazas. Un IRP describe cómo reaccionará una organización ante un incidente de ciberseguridad y cómo se recuperará de él. Además de garantizar la preparación de una organización ante un ciberataque, un IRP bien planificado proporcionará varios tipos de inteligencia de amenazas que pueden utilizarse para mejorar las futuras medidas de ciberseguridad.

Implementación práctica de la inteligencia de amenazas

La implementación práctica de la inteligencia sobre ciberamenazas comienza con la definición de objetivos claros y la recopilación de datos relevantes de diversas fuentes internas y externas. Una vez analizados, los datos pueden utilizarse para generar inteligencia procesable diseñada para integrarse en el programa de ciberseguridad existente.

Integración de la inteligencia de amenazas en su estrategia de ciberseguridad

La aplicación de los conocimientos de su programa de CTI a su estrategia general de ciberseguridad mejorará la concienciación sobre las amenazas, la prevención de ataques y la respuesta ante incidentes. Es importante señalar que esta integración puede requerir la adaptación de los procesos existentes, el ajuste de las medidas de control, la actualización de los planes o la modificación de los programas de capacitación de los usuarios.

Búsqueda de amenazas: Un enfoque proactivo de la ciberseguridad

Los piratas informáticos sofisticados pueden infiltrarse en una red y pasar desapercibidos mientras buscan o recopilan datos, credenciales de acceso u otros materiales sensibles. La búsqueda de amenazas es la práctica de buscar proactivamente ciberamenazas no detectadas previamente en una red interna. La búsqueda de amenazas es crucial para eliminar las amenazas avanzadas persistentes (APT).

El ciclo de vida de la inteligencia de amenazas: Una visión general

El ciclo de vida de la inteligencia de amenazas es un esquema del proceso por el que los CISO desarrollan e implementan programas de inteligencia de amenazas cibernéticas. Se trata de un marco para transformar continuamente los datos brutos sobre amenazas en inteligencia de amenazas procesable que puede utilizarse después para identificar y evitar las amenazas a la ciberseguridad de una organización.

Figura 2. Unit 42 Ciclo de vida de la amenaza Intel

Comprender las etapas del ciclo de vida de la inteligencia de amenazas

- Descubrimiento: descubrir datos de inteligencia de amenazas (indicadores, tácticas del adversario, herramientas, etc.) de diversas fuentes, que pueden incluir investigaciones y fuentes internas, feeds de inteligencia de amenazas, asociaciones, otra inteligencia de amenazas de código abierto (OSINT).

- Colección: Una vez descubiertos los datos de inteligencia de amenazas, recopile y almacene esos datos para su procesamiento y análisis adicionales.

- Procesamiento: limpiar los datos para eliminar duplicados, incoherencias e información irrelevante. A continuación, transforme los datos brutos en un formato adecuado para el análisis y mejórelos con contexto y metadatos adicionales.

- Análisis: realizar un análisis en profundidad de los datos procesados para identificar patrones, tendencias y amenazas potenciales, y emplear diversas técnicas para descubrir perspectivas ocultas. A continuación, evalúe la credibilidad y el impacto de las amenazas identificadas.

- Acción: preparar y distribuir inteligencia procesable a las partes interesadas pertinentes, incluidos los equipos de respuesta a incidentes, los SOC y los ejecutivos. Asegúrese de adaptar la información a las necesidades específicas de los distintos públicos para que sea concisa y clara.

- Bucle de retroalimentación: captar los comentarios de las partes interesadas clave sobre la eficacia y relevancia de la inteligencia de amenazas proporcionada. A continuación, perfeccione y mejore continuamente la recopilación, el procesamiento, el análisis y los procesos basándose en los comentarios y las lecciones aprendidas.

Creación de un programa eficaz de inteligencia de amenazas

Más que encontrar las herramientas adecuadas y buscar datos, la creación de un programa de CTI eficaz requiere un plan impulsado por una estrategia, un equipo de especialistas, procesos bien organizados y un compromiso de toda la organización con el aprendizaje y la mejora continuos.

Pasos clave para establecer un programa de inteligencia de amenazas

- Definición de metas y objetivos.

- Asignar recursos y personal debidamente cualificado.

- Implementación de procesos para la recopilación de datos relevantes.

- Desarrollo de metodologías para el análisis de datos y la generación de inteligencia.

- Integrar y utilizar la inteligencia en los programas de ciberseguridad.

- Definición de formatos para la difusión de inteligencia.

- Recopilación y revisión de los comentarios.

- Garantizar el cumplimiento y la adhesión a las normas de la industria, los reglamentos y las políticas de gobernanza interna.

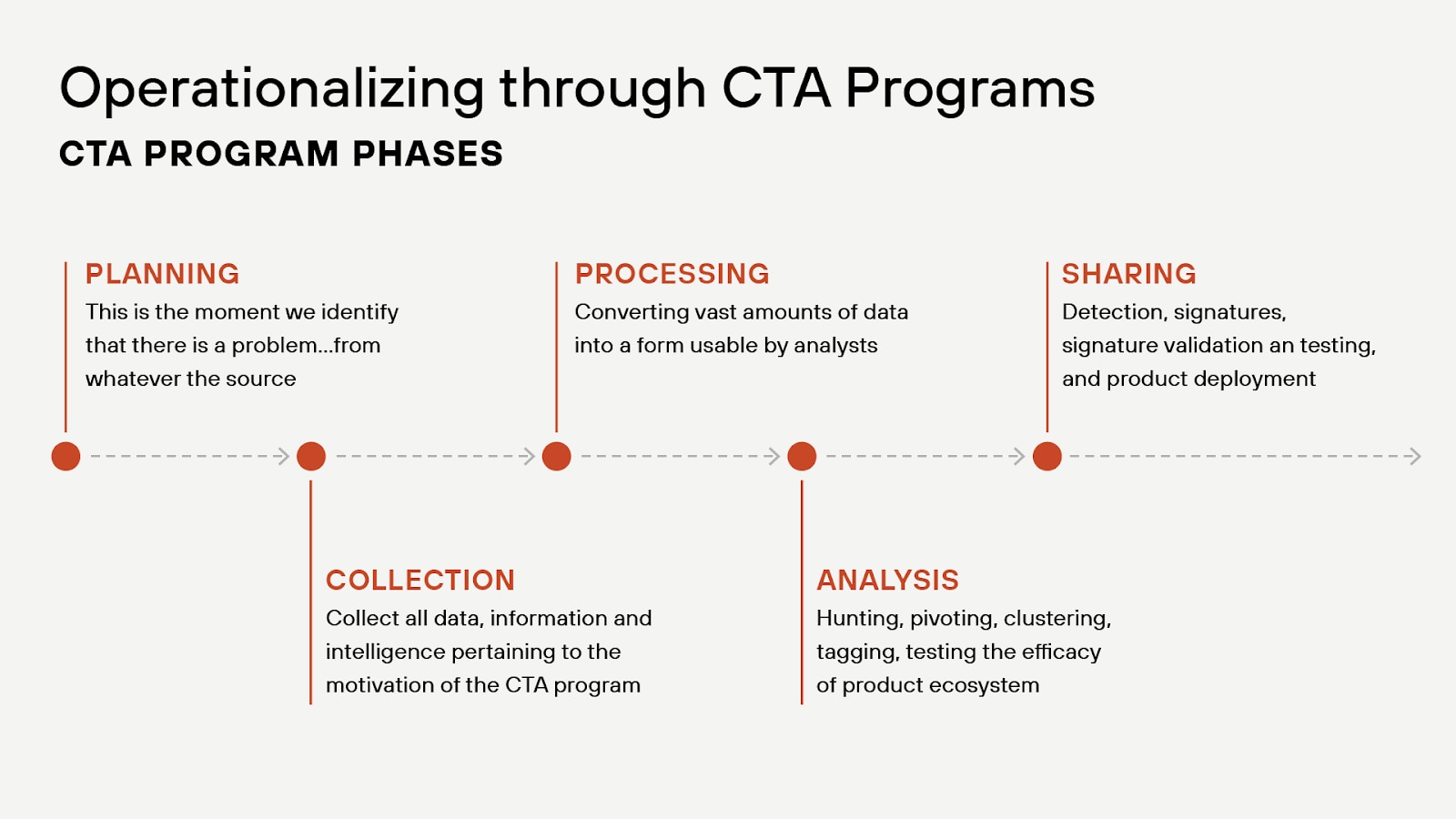

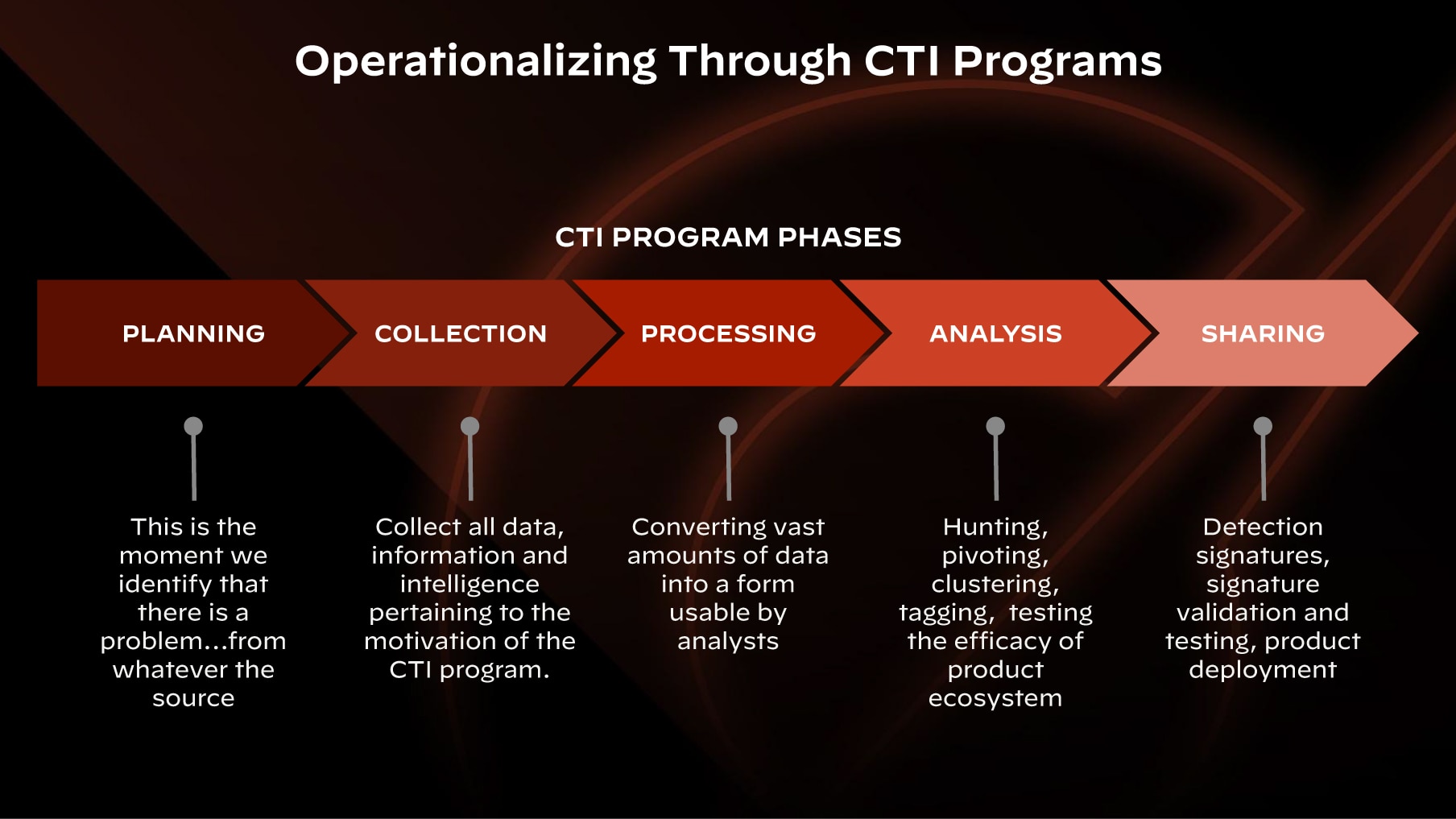

Figura 3. Unidad 42 Fases del programa CTI

La importancia del aprendizaje y la adaptación continuos en la inteligencia de amenazas

El panorama de las ciberamenazas cambia continuamente a medida que los actores de amenazas adquieren más conocimientos y sofisticación. Un programa CTI eficaz sólo puede seguir siéndolo si es tan dinámico como las amenazas que pretende frustrar. Aprender de incidentes anteriores y de la información de inteligencia de amenazas permite a las organizaciones adaptar y mejorar continuamente los elementos de un programa de CTI, manteniéndolo lo más pertinente y eficaz posible.

Preguntas frecuentes sobre inteligencia de amenazas

La inteligencia sobre ciberamenazas es el proceso de recopilación y análisis de información sobre ciberamenazas potenciales y existentes para una organización.

El objetivo de la inteligencia de amenazas cibernéticas es proporcionar a las organizaciones información procesable que les ayude a comprender las tácticas, técnicas y procedimientos utilizados por los actores de amenazas. La información recopilada permite a las organizaciones desarrollar e implementar medidas de seguridad eficaces que pueden prevenir o mitigar el impacto de los ciberataques.

Las tendencias de la inteligencia de amenazas cibernéticas variarán según la industria, la geografía y los tipos de amenazas. No obstante, existen varias tendencias generales que afectan a empresas y organizaciones de todo tipo.

- Los ciberataques aumentan y son cada vez más caros.

- Los ciberdelincuentes trabajan juntos y se especializan.

- Las redes de bots y las herramientas automatizadas de implementación de malware son cada vez más sofisticadas.

- La colaboración entre los actores patrocinados por el Estado y los ciberdelincuentes va en aumento.

- Organizaciones de todos los tamaños están en peligro, especialmente las pequeñas y medianas empresas (PYME).

La aparición de Internet creó un nivel de intercambio de información y conexión sin precedentes. A medida que se ampliaba el panorama digital, también lo hacía la necesidad de proteger a las personas y a las organizaciones de la creciente amenaza de los ciberataques.

El rápido crecimiento de las amenazas dio lugar a los primeros protocolos de ciberprotección, como las listas negras de IP y URL y los sistemas de bloqueo de ciberamenazas, como los programas antivirus y los firewalls.

La ciberdelincuencia aumentó en la década de 2000 con ciberataques notables como el gusano "ILOVEYOU", que causó daños por valor de más de 15.000 millones de dólares. El spam, las botnets y los troyanos se hicieron más frecuentes y se hizo más evidente la necesidad de medidas de ciberseguridad más potentes y proactivas. Sin embargo, fue la llegada de las amenazas avanzadas persistentes (APT) la que encendió el movimiento de inteligencia de amenazas cibernéticas. Tanto las empresas como los gobiernos crearon equipos de inteligencia sobre ciberamenazas, mientras que las empresas de ciberseguridad empezaron a ayudar a las organizaciones a anticipar y prevenir mejor las ciberamenazas.

Desde 2010, los ciberatacantes se han vuelto más sofisticados y dañinos. Los hackeos complejos, el malware y los ataques de ransomware provocaron un cambio en la CTI que se centró en las tácticas, técnicas y procedimientos de los actores de amenazas, ahora denominados TTP. Estos análisis exhaustivos proporcionan a las organizaciones la perspectiva y la comprensión necesarias para anticiparse a las amenazas en lugar de limitarse a reaccionar ante ellas.

La inteligencia de amenazas cibernéticas moderna forma parte integral de cualquier programa de ciberseguridad, ya que afecta a la asignación de recursos, las políticas de análisis de amenazas y los planes de respuesta a incidentes.