- 1. Cómo funciona SIEM

- 2. Funciones y ventajas clave de SIEM

- 3. Papel de la IA y el ML en SIEM

- 4. Integración SIEM

- 5. Casos de uso de SIEM

- 6. Cómo elegir una solución SIEM

- 7. Mejores prácticas para la implementación de SIEM

- 8. SIEM frente a otras soluciones de seguridad

- 9. ¿Qué es SIEM en la nube?

- 10. La evolución de SIEM

- 11. El futuro de SIEM

- 12. Preguntas frecuentes sobre SIEM

- Cómo funciona SIEM

- Funciones y ventajas clave de SIEM

- Papel de la IA y el ML en SIEM

- Integración SIEM

- Casos de uso de SIEM

- Cómo elegir una solución SIEM

- Mejores prácticas para la implementación de SIEM

- SIEM frente a otras soluciones de seguridad

- ¿Qué es SIEM en la nube?

- La evolución de SIEM

- El futuro de SIEM

- Preguntas frecuentes sobre SIEM

¿Qué es SIEM?

- Cómo funciona SIEM

- Funciones y ventajas clave de SIEM

- Papel de la IA y el ML en SIEM

- Integración SIEM

- Casos de uso de SIEM

- Cómo elegir una solución SIEM

- Mejores prácticas para la implementación de SIEM

- SIEM frente a otras soluciones de seguridad

- ¿Qué es SIEM en la nube?

- La evolución de SIEM

- El futuro de SIEM

- Preguntas frecuentes sobre SIEM

SIEM, que significa Información de Seguridad y Gestión de Eventos, es una solución de ciberseguridad que correlaciona los datos de registro y eventos de los sistemas de todo un entorno de TI. Los SIEM combinan dos funciones críticas: Gestión de la Información de Seguridad (SIM) y Gestión de Eventos de Seguridad (SEM), proporcionando a las organizaciones las siguientes ventajas:

- Detección de amenazas y respuesta mejoradas

- Investigación de incidentes mejorada con datos de registro detallados

- Cumplimiento reglamentario simplificado

- Visibilidad centralizada de la seguridad de la red

Implementados como software, hardware o servicios gestionados, los sistemas SIEM son fundamentales para los centros de operaciones de seguridad (SOC), que detectan, investigan y responden a los incidentes de seguridad.

Cómo funciona SIEM

SIEM recopila y analiza datos de seguridad de diversas fuentes, como firewalls, servidores, plataformas en la nube, dispositivos de red y herramientas de terceros. Agrega esta información en una plataforma centralizada para identificar patrones y actividades inusuales en tiempo real.

A continuación, los datos recopilados se estandarizan en un formato común, lo que facilita su análisis. Aplica reglas y algoritmos predefinidos para identificar patrones y relaciones entre puntos de datos, como la vinculación de intentos fallidos de inicio de sesión con actividades sospechosas de IP.

SIEM supervisa continuamente los flujos de datos en busca de anomalías, comportamientos sospechosos o indicadores de vulneración conocidos (IoC). Los SIEM avanzados utilizan el aprendizaje automático para detectar patrones inusuales, como la actividad anormal de los usuarios o los picos de tráfico en la red. Cuando se identifican amenazas potenciales, SIEM genera alertas basadas en la gravedad y la urgencia.

SIEM asigna una puntuación de riesgo a cada evento basándose en reglas predefinidas, conocimientos de aprendizaje automático e inteligencia de amenazas. Esto ayuda a los equipos SOC a centrarse en las amenazas de alta prioridad y a reducir los falsos positivos.

Muchas plataformas SIEM se integran con herramientas SOAR para permitir acciones automatizadas como la puesta en cuarentena de dispositivos comprometidos, el bloqueo de direcciones IP maliciosas y el envío de alertas a las partes interesadas.

Los registros históricos y los datos sobre incidentes se almacenan, lo que permite a los equipos de seguridad rastrear el origen de los ataques, analizar la cronología y el alcance de un incidente e identificar las causas raíz y las vulnerabilidades.

Los informes se generan para cumplir los requisitos regulatorios (por ejemplo, GDPR, HIPAA, PCI DSS). Esto proporciona información sobre el rendimiento de la seguridad, ayudando a las organizaciones a mejorar su postura general.

Descubra cómo las herramientas SIEM ofrecen una visión holística de la seguridad de la información de su organización: ¿Qué son las herramientas de gestión de eventos e información de seguridad?

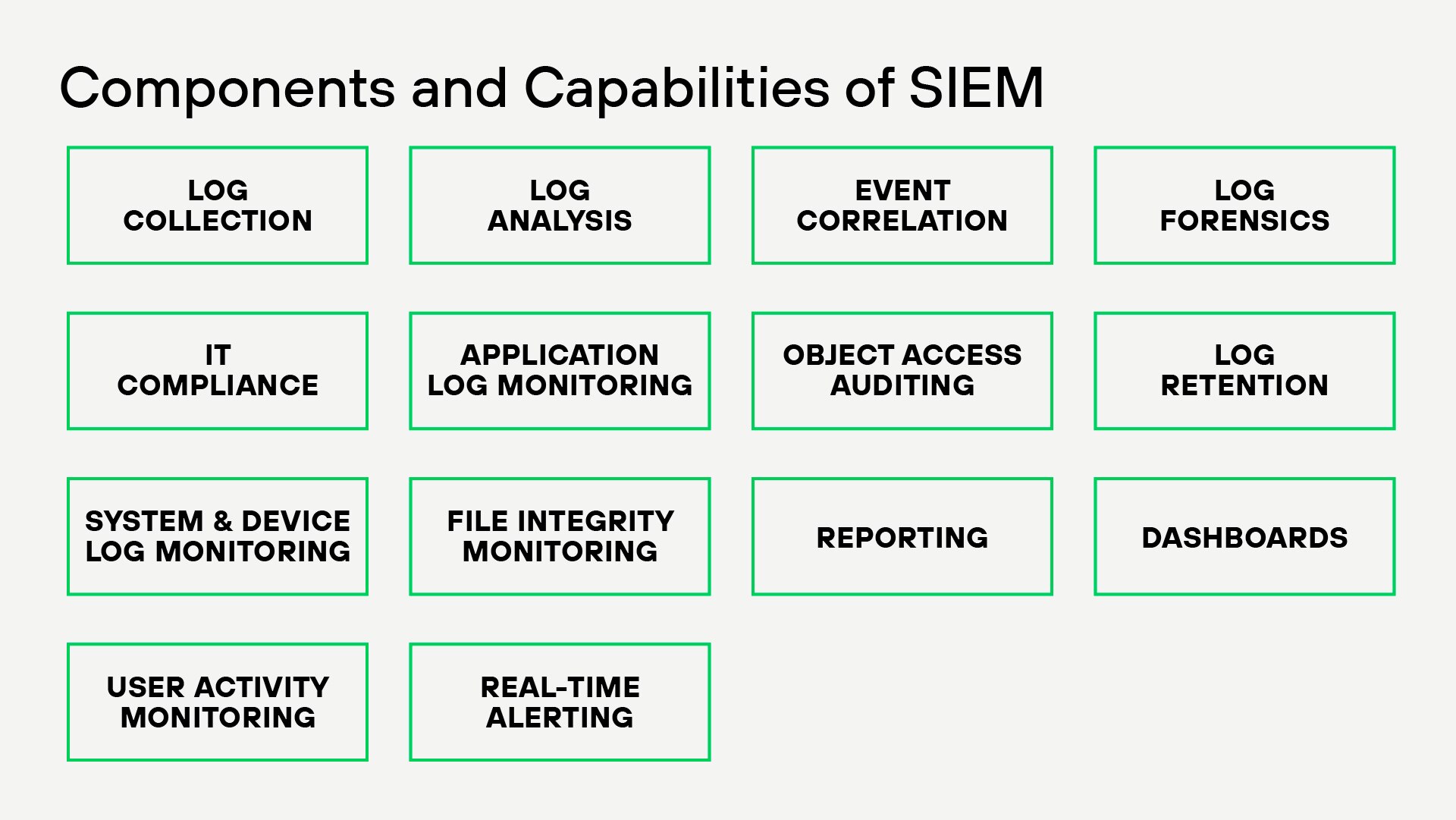

Funciones y ventajas clave de SIEM

SIEM es utilizado por equipos del Centro de operaciones de seguridad (SOC) , administradores de TI y Proveedores de servicios de seguridad gestionados (MSSP) para mantener soluciones de seguridad completas y resistentes en organizaciones de todos los tamaños.

Agregación y normalización de datos

SIEM recopila datos de diversas fuentes y los convierte en un formato unificado, proporcionando una visión completa del entorno de seguridad de una organización. Esta normalización estandariza los registros y los conjuntos de datos, mejorando el reconocimiento de patrones y la detección de anomalías en las amenazas a la seguridad. Al consolidar los datos, SIEM mejora la precisión de la supervisión, garantiza que no se pasen por alto las alertas críticas y respalda los informes de cumplimiento con conjuntos de datos listos para la auditoría.

Descubra cómo el registro SIEM transforma los datos brutos en perspectivas significativas: ¿Qué es el registro SIEM?

Supervisión en tiempo real

Supervisar regularmente el tráfico de la red y el comportamiento de los usuarios ayuda a las organizaciones a identificar rápidamente actividades inusuales que puedan ser señal de un ataque o de un acceso no autorizado. Este enfoque permite a los equipos de seguridad responder con rapidez y evitar las filtraciones de datos.

La supervisión continua también detecta ataques sutiles o complejos que podrían eludir los métodos tradicionales. Los análisis avanzados y el aprendizaje automático mejoran la detección, identifican nuevas amenazas y predicen futuras vulnerabilidades. Este proceso protege los datos confidenciales y respalda el cumplimiento manteniendo un registro claro de los eventos de seguridad y las respuestas.

Detección de amenazas

Las herramientas SIEM ayudan a las organizaciones a analizar los registros de seguridad para detectar indicios de ciberataques, amenazas de personas internas o infracciones de las normas. Revisan grandes cantidades de datos de seguridad para detectar actividades inusuales que puedan indicar una infracción, centrándose en pequeños problemas como cambios en el comportamiento de los usuarios.

Estos sistemas utilizan fuentes de inteligencia de amenazas para comparar patrones de ataque conocidos con nuevos comportamientos. Esto mejora su capacidad para identificar amenazas y responder con rapidez, proporcionando a los equipos de seguridad alertas en tiempo real y respuestas automatizadas. Las herramientas SIEM ayudan a las organizaciones a mantenerse preparadas frente a las ciberamenazas en evolución mediante la mejora de los métodos de detección y el uso de información actualizada sobre las amenazas.

Conozca cómo benefician las soluciones SIEM a los equipos SOC: ¿Qué es una solución SIEM en un SOC?

Respuesta ante incidentes

Los sistemas SIEM ayudan a responder a las amenazas a la seguridad, ya sea de forma automática o manual. Entre las principales ventajas de SIEM para la respuesta a incidentes se incluyen:

- Detección y contención más rápidas de las amenazas.

- Reducción de la carga de trabajo manual mediante la automatización.

- Mayor precisión con análisis avanzados y menos falsos positivos.

- Mayor coordinación entre los equipos del SOC.

Gracias a los flujos de trabajo automatizados, SIEM se encarga de tareas repetitivas como notificar a los usuarios y contener las amenazas con rapidez, reduciendo los tiempos de respuesta y limitando la propagación de los ataques. Las respuestas manuales permiten a los analistas de seguridad investigar incidentes de pensamiento único o necesario, garantizando que las respuestas se ajustan a cada amenaza específica.

Este enfoque exhaustivo de la gestión de incidentes es vital para reducir el tiempo de inactividad y disminuir los efectos de los problemas de seguridad en las operaciones críticas.

Explore cómo las herramientas SIEM agilizan los procesos de seguridad y ayudan a los equipos SOC: ¿Cómo benefician las herramientas SIEM a los equipos SOC?

Informes de cumplimiento

Las soluciones SIEM recopilan y normalizan continuamente grandes conjuntos de datos, garantizando que la información sea precisa y fácilmente accesible para las auditorías de cumplimiento. En última instancia, los procesos racionalizados que hacen posibles las soluciones SIEM mejoran el cumplimiento y liberan valiosos recursos, lo que permite a los equipos de seguridad centrarse en tareas de seguridad más estratégicas.

Al automatizar el proceso de generación de informes, los SIEM ayudan a las organizaciones:

- Simplifique el cumplimiento de los requisitos regulatorios (por ejemplo, GDPR, HIPAA, PCI DSS) mediante la generación de informes listos para la auditoría.

- Reduzca la importante carga que soportan los equipos de TI y de cumplimiento.

- Evite los posibles escollos de la recopilación manual de datos, que a menudo puede dar lugar a errores u omisiones.

- Mantenga una pista de auditoría exhaustiva, crucial para demostrar el cumplimiento y la responsabilidad ante los reguladores.

Descubra cómo el software SIEM puede ayudar a su organización a administrar los datos relacionados con la seguridad: ¿Qué es el software de gestión de eventos e información de seguridad?

Papel de la IA y el ML en SIEM

Las herramientas SIEM modernas utilizan la IA y el aprendizaje automático (ML) para:

- Mejorar la detección de amenazas

- Reducir las falsas alarmas

- Ayude a predecir las brechas de seguridad

- Aprenda de los datos a lo largo del tiempo, mejorando la precisión y reduciendo las alertas innecesarias

- Permitir respuestas automatizadas a las amenazas sin intervención humana, liberando a los expertos en seguridad para que se centren en cuestiones más complejas.

- Proporcionar información sobre posibles vulnerabilidades

Explore el papel transformador de la IA y el ML en el SIEM moderno: ¿Cuál es el papel de la IA y el ML en las soluciones SIEM modernas?

Integración SIEM

Al conectarse a la perfección con diversas tecnologías de seguridad como firewalls, sistemas de detección de intrusos y escáneres de vulnerabilidades, SIEM mejora la capacidad de detectar y responder a posibles amenazas con mayor precisión. Este proceso se consigue recopilando datos exhaustivos de múltiples fuentes, lo que garantiza una interoperabilidad fluida y proporciona una comprensión cohesionada del panorama de las amenazas.

Como la integración va más allá, los sistemas SIEM suelen trabajar con plataformas de orquestación, automatización y respuesta de seguridad (SOAR). Esta colaboración facilita la automatización de las tareas de seguridad, garantizando que las alertas y las amenazas potenciales se aborden rápida y adecuadamente.

Estos avances agilizan las operaciones dentro de los equipos de seguridad y elevan la eficacia y la capacidad de respuesta de la postura global de seguridad de una organización. Integrar SIEM con las tecnologías existentes es esencial para construir un mecanismo de defensa resistente capaz de adaptarse a la naturaleza dinámica de las ciberamenazas.

Descubra cómo se integran los sistemas SIEM con otras tecnologías: ¿Qué es la integración de la administración de eventos e información de seguridad (SIEM)?

Casos de uso de SIEM

SIEM es una herramienta inestimable para organizaciones de todos los tamaños, ya que ofrece numerosos casos de uso que mejoran su postura de ciberseguridad.

Detección de amenazas y respuesta

- Supervisión de amenazas en tiempo real: Los sistemas SIEM detectan actividades inusuales como anomalías en el inicio de sesión, movimientos laterales o ataques de fuerza bruta.

- Caso práctico: Detección de ataques de ransomware mediante la supervisión de la actividad anormal de cifrado de archivos.

- Beneficio: Identificación rápida de las brechas de seguridad y respuestas automatizadas para mitigar los daños.

- estrategia:

- Defina casos de uso y reglas de correlación basados en patrones de ataque comunes (por ejemplo, fuerza bruta, escalada de privilegios).

- Integre las fuentes de inteligencia de amenazas para enriquecer los datos de sucesos.

- Utilice el aprendizaje automático para detectar anomalías.

Detección de amenazas de personas internas

- Análisis del comportamiento: SIEM analiza los comportamientos de los usuarios para señalar actividades inusuales, como el acceso a archivos confidenciales fuera del horario laboral.

- Caso práctico: Identificar a un empleado que intenta exfiltrar datos de la empresa a unidades externas.

- Beneficio: Protección contra las violaciones de datos causadas por personas internas malintencionadas o negligentes.

- estrategia:

- Implemente el Análisis del Comportamiento de Usuarios y Entidades (UEBA) para supervisar la actividad de los usuarios.

- Establezca líneas de base para el comportamiento normal y active alertas para las desviaciones.

- Registre y analice las actividades de las cuentas privilegiadas.

Detección de amenazas persistentes avanzadas (APT)

- Reconocimiento de patrones: Los sistemas SIEM identifican los ataques en varias fases en los que los piratas informáticos establecen una posición y escalan privilegios.

- Caso práctico: Reconocer los signos sutiles de un atacante que realiza un reconocimiento dentro de una red.

- Beneficio: Detección precoz de ataques complejos y prolongados.

- estrategia:

- Utilice reglas de correlación multicapa para identificar secuencias de ataques a largo plazo.

- Supervise los endpoints, los correos electrónicos y el tráfico de red en busca de señales sutiles de intrusión.

- Aproveche la inteligencia de amenazas externa para identificar indicadores de vulneración (IoC).

Investigación forense

- Correlación logarítmica: Los equipos SOC pueden rastrear el origen de un incidente analizando los registros históricos.

- Caso práctico: Investigar una brecha para determinar cómo consiguieron entrar los atacantes y el alcance del ataque.

- Beneficio: Mejor análisis posterior al incidente para mejorar las defensas.

- estrategia:

- Asegúrese de que los registros se indexan y almacenan durante periodos prolongados (en función de los requisitos regulatorios).

- Utilice las funciones de búsqueda avanzada para rastrear el origen de los incidentes.

- Realice correlaciones cruzadas de datos procedentes de múltiples fuentes para el análisis de la causa raíz.

Supervisión y protección de endpoints

- Registros completos de endpoint: SIEM recopila datos de las herramientas de detección de endpoints para proporcionar una visión unificada de la actividad de los dispositivos.

- Caso práctico: Detección de malware en un endpoint que se comunica con IPs maliciosas conocidas.

- Beneficio: Mayor seguridad de los endpoints gracias a la supervisión centralizada.

- estrategia:

- Combine SIEM con herramientas de detección y respuesta endpoint (EDR) para mejorar la visibilidad.

- Configure alertas de malware, accesos no autorizados y cambios sospechosos en los archivos.

Seguridad en la nube Supervisión

- Integración en la nube: Los SIEM modernos se integran con plataformas en la nube como AWS, Azure y Google Cloud para supervisar las amenazas nativas de la nube.

- Caso práctico: Identificación de cubos de almacenamiento mal configurados o detección de llamadas inusuales a la API en entornos de nube.

- Beneficio: Protege la infraestructura de la nube de accesos no autorizados y errores de configuración.

- estrategia:

- Integre herramientas SIEM nativas de la nube con las principales plataformas (por ejemplo, AWS, Azure, GCP).

- Utilice API y conectores para supervisar la actividad de la nube en tiempo real.

Detección del movimiento lateral

- Análisis del tráfico de red: SIEM rastrea los patrones de tráfico para identificar a los atacantes que se mueven lateralmente dentro de una red.

- Caso práctico: Marcar la comunicación no autorizada entre servidores que normalmente no interactúan.

- Beneficio: Evita que los atacantes escalen privilegios o accedan a sistemas críticos.

- estrategia:

- Supervise el tráfico este-oeste dentro de la red en busca de patrones de comunicación inusuales.

- Implementar la segmentación de la red para limitar el movimiento lateral.

- Utilice técnicas señuelo como los honeypots para identificar a los atacantes.

Detección de phishing

- Análisis del registro de correo electrónico: Las herramientas SIEM analizan el tráfico de correo electrónico en busca de indicadores de intentos de phishing.

- Caso práctico: Identificación de correos electrónicos masivos de phishing enviados a los empleados con enlaces maliciosos.

- Beneficio: Reduce el riesgo de robo de credenciales e infecciones por malware.

- estrategia:

- Supervise las puertas de enlace de correo electrónico y analice los encabezados en busca de suplantación de identidad o enlaces maliciosos.

- Compruebe los archivos adjuntos con las bases de datos de inteligencia de amenazas.

Supervisión de riesgos por terceros

- Seguridad de la cadena de suministro: Los sistemas SIEM supervisan los registros de acceso de terceros proveedores para detectar actividades anómalas.

- Caso práctico: Detección de una cuenta de proveedor comprometida que accede a sistemas internos sensibles.

- Beneficio: Protege contra los riesgos introducidos por los socios externos.

- estrategia:

- Supervise el acceso de terceros a sistemas críticos mediante la correlación de registros.

- Aplique políticas de acceso estrictas y supervise las actividades de los proveedores en tiempo real.

Detección de denegación de servicio distribuido (DDoS)

- Anomalías del tráfico: Las herramientas SIEM supervisan los picos inusuales en el tráfico de red indicativos de ataques DDoS.

- Caso práctico: Detección de ataques volumétricos dirigidos a saturar una aplicación web.

- Beneficio: Permite una rápida mitigación para mantener la disponibilidad del servicio.

- estrategia:

- Supervise el tráfico de la red para detectar picos volumétricos.

- Utilice funciones de limitación de velocidad y listas negras para mitigar los ataques.

Orquestación y automatización de la seguridad

- Capacidades SOAR: Algunos sistemas SIEM integran la Orquestación, Automatización y Respuesta de Seguridad (SOAR) para ejecutar libros de jugadas automatizados.

- Caso práctico: Poner en cuarentena automáticamente un endpoint al detectar malware.

- Beneficio: Acelera el tiempo de respuesta y reduce la carga de trabajo manual.

- estrategia:

- Integre las plataformas SOAR con su SIEM para automatizar los flujos de trabajo comunes.

- Construya libros de jugadas para tareas repetitivas como poner en cuarentena dispositivos o notificar a las partes interesadas.

Explore otros casos de uso de SIEM que proporcionan información crucial: ¿Qué son los casos de uso de SIEM?

Cómo elegir una solución SIEM

Al elegir una solución SIEM, tenga en cuenta las opciones de implementación:

- En las instalaciones frente a la nube: Decida entre sistemas SIEM autoalojados o soluciones basadas en la nube en función de sus necesidades de infraestructura.

- Servicios de seguridad gestionados (MSSP): Los MSSP ofrecen experiencia en la implementación y administración de sistemas SIEM para organizaciones con recursos limitados.

Mejores prácticas para la implementación de SIEM

La implementación de un sistema SIEM implica varios pasos cruciales para garantizar su eficacia y alineación con los objetivos de seguridad de la organización.

- Definir los objetivos: Empiece con casos de uso específicos y amplíelos a medida que madure la organización.

- Integre las fuentes de datos: Asegúrese de que todos los sistemas relevantes (por ejemplo, firewalls, endpoints, aplicaciones) alimentan el SIEM.

- Adapte las reglas de correlación: Personalice las reglas en función de los riesgos y el entorno únicos de su organización.

- Formar a los equipos SOC: Impartir capacitación sobre la interpretación de alertas SIEM y el uso de funciones avanzadas.

- Revise regularmente: Optimice continuamente las configuraciones y actualice las reglas de correlación para adaptarse a las nuevas amenazas.

Descubra orientaciones adicionales para la implementación de SIEM: ¿Cuáles son las mejores prácticas de implementación de SIEM?

SIEM frente a otras soluciones de seguridad

El mundo de la ciberseguridad está lleno de muchas herramientas, y distinguir entre soluciones como SIEM y otras tecnologías de seguridad es fundamental para construir una estrategia de defensa eficaz.

XDR frente a SIEM

La XDR ofrece un moderno enfoque integrado para la detección de amenazas y la respuesta a las mismas, que abarca una gama más amplia de fuentes de datos y proporciona capacidades en tiempo real. SIEM se centra más en la administración de registros y eventos, el análisis histórico y los informes de cumplimiento.

Las organizaciones deben tener en cuenta sus necesidades específicas de seguridad y la infraestructura existente a la hora de elegir entre los dos. Muchas organizaciones utilizan una combinación de XDR y SIEM para la supervisión integral de la seguridad y la respuesta ante incidentes.

Conozca en qué se diferencian la XDR y la SIEM en su enfoque y alcance: ¿Cuál es la diferencia entre SIEM y XDR?

SOAR vs SIEM

SOAR (Security Orchestration, Automation, and Response) y SIEM son componentes vitales de la ciberseguridad. Aunque cada uno sirve a fines distintos, trabajan juntos.

En última instancia, SIEM hace hincapié principalmente en la recopilación de datos, la supervisión y el análisis de los registros y datos de seguridad. Genera alertas cuando se detectan posibles problemas de seguridad, mientras que SOAR automatiza las respuestas a estas amenazas para la seguridad y gestiona las alertas que se derivan de ellas. Mientras que algunas soluciones SIEM incluyen funciones básicas de automatización, ciertas plataformas SOAR proporcionan inteligencia de amenazas.

Profundice en las diferencias entre las herramientas SIEM y SOAR: SIEM frente a SOAR: ¿Cuál es la diferencia?

EDR frente a SIEM

EDR (Endpoint Detection and Response) supervisa servidores, estaciones de trabajo y dispositivos móviles para detectar y responder a incidentes de seguridad, proporcionando una protección detallada de los endpoints. SIEM recopila y analiza los eventos de seguridad en toda la red para evaluar la postura de seguridad. Muchas organizaciones utilizan conjuntamente EDR y SIEM.

Aprenda a utilizar EDR y SIEM para mejorar su cobertura de seguridad: ¿Cuál es la diferencia entre EDR y SIEM?

¿Qué es SIEM en la nube?

El SIEM en la nube aprovecha la infraestructura de la nube para proporcionar una supervisión de la seguridad y una detección de amenazas escalables, flexibles y rentables en toda la red de una organización. Centraliza y analiza en tiempo real grandes volúmenes de datos de seguridad procedentes de diversas fuentes, lo que permite detectar y responder rápidamente a las amenazas.

Las soluciones SIEM en la nube ofrecen una mayor escalabilidad, una implementación más sencilla y una accesibilidad mejorada, lo que las hace ideales para entornos de TI modernos, distribuidos e híbridos.

Comprenda cómo el SIEM en la nube mejora la seguridad en los entornos de nube en comparación con los sistemas tradicionales en las instalaciones: ¿Qué es SIEM en la nube?

La evolución de SIEM

La evolución de SIEM refleja el cambio del panorama de la ciberseguridad de una administración de amenazas reactiva a una proactiva. Las soluciones SIEM modernas se centran en la automatización, los conocimientos impulsados por la IA y la escalabilidad, lo que permite a las organizaciones hacer frente con eficacia a las amenazas actuales, complejas y en rápida evolución.

1990s

A medida que las empresas se conectaban a Internet, los firewalls por sí solos no podían hacer frente a las crecientes amenazas. Los equipos de seguridad necesitaban herramientas para recopilar y priorizar las alertas en todas las redes, lo que llevó a la creación de SIEM combinando la administración de registros (SIM) y la supervisión en tiempo real (SEM).

Principios de la década de 2000

Las primeras soluciones SIEM se centraban en centralizar las alertas y los informes de cumplimiento, pero carecían de escalabilidad y dependían de procesos manuales, lo que limitaba su eficacia.

Avances

Con el tiempo, los SIEM evolucionaron con la supervisión en tiempo real, los análisis avanzados y el aprendizaje automático, permitiendo una detección de amenazas y una respuesta más rápidas.

Hoy

Las plataformas SIEM modernas utilizan la IA y se integran con herramientas de automatización como SOAR para agilizar los flujos de trabajo, lo que las convierte en esenciales para unas operaciones de seguridad proactivas y eficientes.

El futuro de SIEM

Es importante comprender que los cambios en la tecnología y las nuevas amenazas a la seguridad influirán en el futuro de SIEM. A medida que la ciberseguridad siga mejorando, las soluciones SIEM se adaptarán para detectar, gestionar y responder eficazmente a las nuevas amenazas.

Mitigar las amenazas actuales requiere un enfoque radicalmente nuevo de las operaciones de seguridad. Es probable que el futuro de SIEM esté determinado por varias tendencias y avances clave en el campo de la ciberseguridad:

- Integración con inteligencia artificial y aprendizaje automático

- Implementaciones nativas de la nube e híbridas

- Análisis del comportamiento de usuarios y entidades (UEBA)

- Integración de inteligencia de amenazas

- Automatización y orquestación

- Experiencia de usuario y visualización mejoradas

- Administración del cumplimiento y la privacidad

- Integración con la detección y respuesta ampliadas (XDR)

Descubra cómo XSIAM redefine la funcionalidad SIEM tradicional con análisis, automatización y orquestación impulsados por IA: ¿Qué es XSIAM?

Preguntas frecuentes sobre SIEM

Las herramientas SIEM no previenen directamente los ciberataques, sino que desempeñan un papel fundamental en la detección y respuesta a las amenazas a la seguridad en tiempo real. Al cotejar y analizar los datos procedentes de diversas fuentes de la red, los sistemas SIEM proporcionan información valiosa que ayuda a los equipos de seguridad a identificar patrones inusuales y posibles infracciones antes de que se agraven. Esta detección a tiempo es esencial para minimizar el impacto de los incidentes de seguridad y evitar que causen graves daños a la infraestructura de una organización. Mientras que los SIEM tradicionales se centran en la detección y el análisis, las soluciones SIEM modernas integradas con funciones de orquestación, automatización y respuesta de seguridad (SOAR) pueden iniciar acciones preventivas automatizadas, como:

- Bloqueo automático de direcciones IP sospechosas

- Poner en cuarentena los sistemas afectados

- Desactivación de cuentas de usuario comprometidas

- Actualización de las reglas del firewall en tiempo real

- Activación de requisitos de autenticación adicionales

Además, las capacidades de análisis histórico de SIEM ayudan a las organizaciones a aprender de incidentes pasados y a reforzar sus medidas preventivas mediante:

- Identificación de brechas de seguridad y vulnerabilidades

- Perfeccionamiento de las políticas de seguridad

- Mejora de las reglas de detección de amenazas

- Habilitación de la búsqueda proactiva de amenazas

- Mejorar la capacitación sobre concienciación en materia de seguridad basándose en patrones de incidentes reales

SIEM ofrece capacidades integrales de registro y supervisión, ayudando tanto en la respuesta inmediata como en la mejora de la postura de seguridad a largo plazo, contribuyendo en última instancia a la estrategia global de prevención de ciberataques de una organización.