¿Qué es el túnel de DNS?

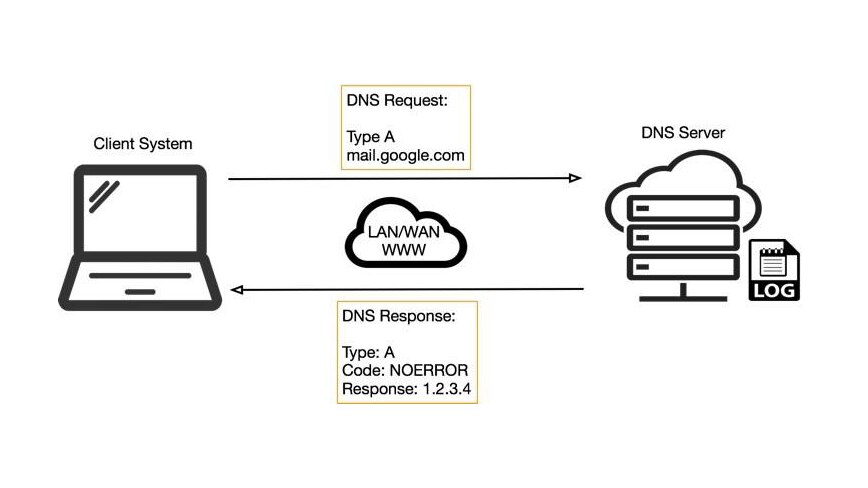

El sistema de nombres de dominio (Domain Name System, DNS) es el protocolo que traduce direcciones URL fáciles de interpretar para los seres humanos, como paloaltonetworks.com., en direcciones IP que pueden interpretar las máquinas, como 199.167.52.137.

DNS es un protocolo de Internet crucial y fundacional. A menudo se lo describe como la “agenda de Internet” porque mapea nombres de dominio en direcciones IP (y mucho más según se describa en los RFC centrales correspondientes al protocolo).

La omnipresencia (y frecuente falta de análisis) del DNS puede hacer posible métodos elegantes y sutiles para comunicar y compartir datos fuera de las intenciones del protocolo. Como es de esperar, los ciberdelincuentes saben que los usuarios utilizan y confían ampliamente en el DNS, lo que hace que las soluciones de seguridad para DNS cobren importancia.

Es más, como el DNS no está diseñado para exfiltración de datos, muchas organizaciones no supervisan su tráfico de DNS en busca de actividades maliciosas. En consecuencia, varios tipos de ataques basados en DNS pueden resultar efectivos si se los lanza contra las redes de las empresas. El túnel de DNS es uno de esos ataques.

Cómo funciona el túnel de DNS

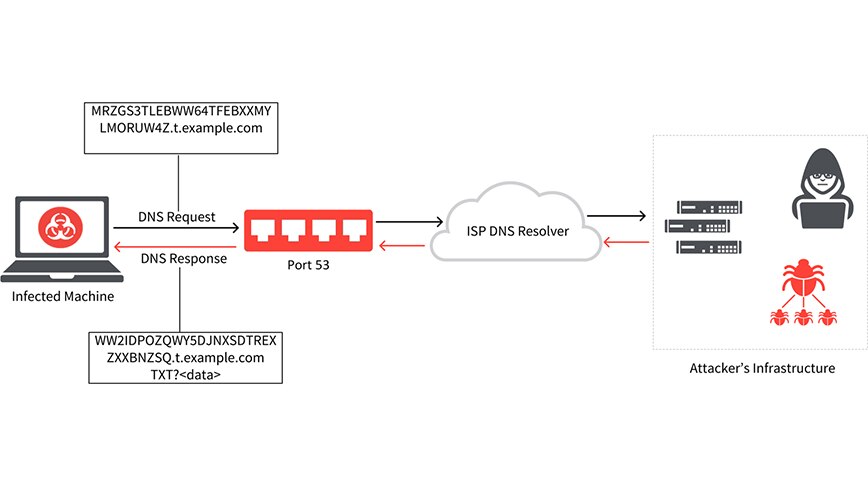

Los ataques del tipo túnel de DNS aprovechan el protocolo DNS para canalizar el malware y otros datos a través de un modelo cliente-servidor.

- El atacante registra un dominio, como, por ejemplo, sitiomalicioso.com. El servidor de nombres de dominio apunta al servidor del atacante, que tiene instalado un programa de malware tipo túnel.

- El atacante infecta con malware una computadora, que a menudo se encuentra detrás del firewall de una empresa. Como siempre se permite que las solicitudes de DNS entren y salgan del firewall, la computadora infectada puede enviar una consulta al resolvedor de DNS. El resolvedor de DNS es un servidor que retransmite solicitudes de direcciones IP a servidores de dominios raíz o de nivel superior.

- El resolvedor de DNS enruta la consulta al servidor de comando y control del atacante, que tiene un programa de tunelización instalado. Entonces se establece una conexión entre la víctima y el atacante a través del resolvedor de DNS. Este túnel puede utilizarse para exfiltrar datos o con otros fines maliciosos. Como no hay ninguna conexión directa entre el atacante y la víctima, resulta más difícil rastrear la computadora del atacante.

La técnica del túnel de DNS se ha empleado durante casi 20 años. Tanto Morto como Feederbot son programas malware que se han utilizado para aplicar dicha técnica. Entre los ataques de tunelización recientes se incluyen los sufridos a raíz del grupo de amenazas DarkHydrus, que atacó a entidades gubernamentales de Medio Oriente en 2018, y OilRig, que ha estado activa desde el año 2016.

Cómo prevenir ataques de túnel de DNS

El DNS es una herramienta muy potente que se utiliza prácticamente en cualquier circunstancia, permitiendo que aplicaciones y sistemas busquen recursos y servicios para interactuar. El DNS proporciona una base de comunicación que permite la operación de protocolos más poderosos y de niveles más elevados; sin embargo, eso significa que se lo pasa por alto desde el punto de vista de la seguridad, especialmente cuando se considera la gran cantidad de malware que se distribuye a través de protocolos de correo electrónico o que se descarga desde la red por medio de HTTP.

Por estos motivos, el DNS es la opción perfecta para atacantes que buscan un protocolo siempre abierto, descuidado y subestimado para utilizarlo con fines de comunicación desde y hacia hosts comprometidos.

Las organizaciones pueden defenderse de ataques de túnel de DNS de diferentes maneras, ya sea utilizando la Plataforma de seguridad de red de Palo Alto Networks o una tecnología de código abierto. Las acciones de defensa pueden adoptar distintas formas, como las siguientes:

- Bloquear nombres de dominio (o direcciones IP o regiones de geolocalización) sobre la base de reputación conocida o peligros percibidos.

- Implementar reglas en torno a cadenas de consulta de DNS “de aspecto extraño”.

- Implementar reglas en torno a la longitud, el tipo o el tamaño de consultas de DNS salientes y entrantes por igual.

- Reforzar de forma general los sistemas operativos de los clientes y comprender las capacidades de resolución de nombres, al igual que su orden de búsqueda específico.

- Implementar análisis de comportamientos de usuarios y/o sistemas que detecten anomalías automáticamente, como acceso a dominios nuevos, especialmente cuando el método de acceso y la frecuencia no son normales.

- Palo Alto Networks acaba de presentar un nuevo servicio de seguridad de DNS enfocado en bloquear el acceso a nombres de dominio maliciosos.

Mejores prácticas para la seguridad de DNS

- Capacitar e instruir al personal de seguridad

Implemente un programa de educación y conciencia en seguridad para capacitar a su personal a fin de que puedan identificar amenazas maliciosas. Motívelos para que sean cuidadosos al seguir enlaces y eviten la instalación de malware. Las capacitaciones de phishing pueden ayudarles a reconocer, evitar y denunciar ataques provenientes de correos electrónicos.

- Implementar un programa de inteligencia sobre amenazas

Debe comprender el panorama de amenazas e implementar un programa de inteligencia sobre amenazas para tener conocimiento de los diferentes tipos de amenazas y técnicas que emplean los atacantes en la actualidad. Esta información le permitirá asegurarse de contar con el armamento tecnológico correcto para garantizar la seguridad de su red.

- Incorporar todo lo que pueden decirle los datos de DNS

No observe, simplemente, el tráfico de DNS. Es inútil recopilar registros de datos de DNS a menos que sepa lo que está buscando. Al comprender los datos, puede proteger con éxito a su organización contra amenazas inéditas de la capa DNS.

- No demorar la actuación de un resolvedor de DNS

Si un servidor DNS resulta comprometido, es posible que le proporcione respuestas falsas destinadas a dirigir su tráfico a otros sistemas comprometidos o habilitar una puerta para ataques de intermediarios (Man-in the-Middle, MitM).

- Planificar con respecto al riesgo del trabajo remoto

Desarrolle una estrategia para sus empleados remotos ya que pueden poner en riesgo datos confidenciales de la empresa. Adviértales que no deben utilizar redes Wi-Fi inseguras gratuitas o públicas porque los atacantes pueden introducirse fácilmente en la comunicación entre cada empleado y el punto de conexión. Integre autenticación con varios factores y prepárese para el riesgo de pérdida o robo de dispositivos.

- Abordar la seguridad de red en forma integral

Adopte un enfoque integral con respecto a la seguridad de red y asegúrese de contar con las capacidades correctas que puedan resolver diversos vectores de amenazas en su red e integrarse fácilmente con la totalidad de su pila de seguridad. Cuando evalúa soluciones de proveedores, es importante realizar comparaciones directas de pruebas de concepto. Cada entorno es diferente, y aún no se ha establecido una prueba independiente para la seguridad de capa DNS.

- Automatizar respuestas, no solo alertas

Para proteger con éxito su organización necesita respuestas automatizadas, no solo alertas. La velocidad a la que se diseminan las amenazas hace que las alertas y señales no sean efectivas. Es posible que ya sea demasiado tarde una vez identificada una amenaza. Su equipo de seguridad debe ser capaz de determinar las amenazas automáticamente y poner en cuarentena los sistemas potencialmente infectados antes de que se produzcan más daños. A fin de garantizar que su organización siga las mejores prácticas y optimice el servicio de Seguridad de DNS de Palo Alto Networks, realice una Evaluación de mejores prácticas.

¿Cómo puede impedir que los atacantes utilicen el DNS en su contra? Lea nuestro informe técnico para conocer las medidas que puede tomar para detener ataques de DNS.