Con XSIAM, automatice la integración de datos, el análisis y las acciones de respuesta para que los analistas se enfoquen en los incidentes más importantes.

SD-WAN proporciona un componente fundacional del perímetro de servicio de acceso seguro (SASE) y habilita de forma segura la sucursal del futuro.

Ver 1 a 18 de 18

Libro

Libro electrónico de SASE CIO: Impulsar el futuro del trabajo a través de SASE en toda la empresa

En “Impulsar el futuro del trabajo a través de SASE en toda la empresa”, los líderes de TI obtendrán conocimientos y perspectivas que les ayudarán a guiar con éxito a sus organizaciones durante la transición a SASE. Esto incluye lo siguiente: analizar la arquitectura de SASE y los beneficios que proporciona, explorar cómo las organizaciones están logrando sus objetivos de TI más importantes a través de tres casos de uso de SASE, prepararse para adoptar SASE mediante el análisis de las implicaciones y las posibles dificultades, y mucho más.

Libro

Cortex XSIAM

Con XSIAM, automatice la integración de datos, el análisis y las acciones de respuesta para que los analistas se enfoquen en los incidentes más importantes.

Libro

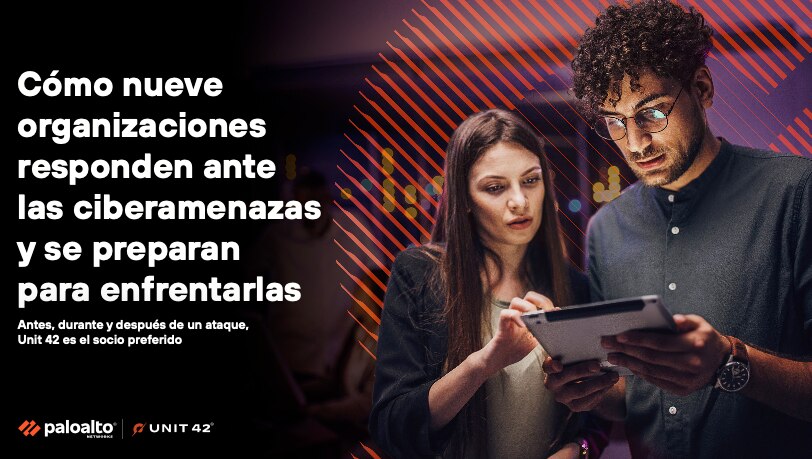

Cómo responden nueve organizaciones a las ciberamenazas y cómo se preparan para estas

Las superficies de ataque se amplían y el panorama de amenazas cambia rápidamente. La seguridad y la resiliencia se enfrentan a más escrutinio que nunca, y la tecnología por sí sola no resolverá el problema. Los clientes se han beneficiado del personal de élite de respuesta y de los investigadores de amenazas de renombre mundial de Unit 42, que ayudan a gestionar el riesgo cibernético de forma proactiva. Eche un vistazo a estas historias de éxito.

Libro

¿Es seguro su ecosistema de IA?

Descubra cómo la seguridad de IA más completa del mundo protege aplicaciones y agentes en cualquier lugar. Obtenga información detallada sobre cómo funcionan todos los componentes juntos para que pueda implementarlos con valentía.

Libro

Cómo defenderse en la era de la IA

Conozca cómo los actores de amenazas aprovechan la IA y qué puede hacer para proteger su organización. Lea la perspectiva ejecutiva del Informe de la frontera de amenazas de Unit 42.

Libro

Modernización de la seguridad de los servicios financieros

Transforme la seguridad de los servicios financieros mediante la modernización del SOC impulsada por IA. Conozca los cinco pasos a seguir para combatir las ciberamenazas y dar lugar a la innovación y el cumplimiento.

Libro

Para principiantes: Sucursal de Confianza Cero para SD-WAN

SD-WAN proporciona un componente fundacional del perímetro de servicio de acceso seguro (SASE) y habilita de forma segura la sucursal del futuro.

Historias de Clientes

Cómo ocho organizaciones transformaron sus operaciones de seguridad con Cortex

Los equipos de SOC necesitan IA, modelos, recursos y datos adecuados, para automatizar la ciberseguridad a fin de controlar el volumen y la complejidad de las amenazas detectadas en sus redes en la actualidad.

Infographic

Transformación del SOC impulsada por IA con Cortex XSIAM

Seis estudios de caso y el proceso para obtener operaciones más eficientes y seguras.

Libro

Aprovechar todo el potencial de su tecnología Palo Alto Networks

For decades, technology companies have placed the primary responsibility of installing, managing, adopting, maintaining and ultimately extracting the maximum value of solutions on customers.

Libro

Supere los obstáculos de seguridad para lograr la innovación

Learn how a network security platform strategy overcomes the top security challenges of digital transformation.

Libro

Adopte la innovación mientras hace crecer su negocio de forma segura

Learn how a network security platform strategy provides consistent protection across all users, devices, applications and locations.

Libro

Cinco desafíos clave en la seguridad de la nube privada

Make Private Cloud Security Real Visualize the Network Security Platform blueprint with its virtual firewall foundation.

Libro

Guía de la cartera de Palo Alto Networks

La seguridad requiere simplicidad. Los productos de Palo Alto Networks están diseñados para que sus equipos operen de manera simple y eficiente a fin de proteger su organización. Nuestra cartera previene los ataques exitosos y detiene los ataques en progreso para proteger la empresa, la nube y el futuro.

Documento Técnico

Consistent Security with SD-WAN

Los ejecutivos de TI que buscan tecnologías de conectividad rápida y confiable están migrando a SD-WAN. Al migrar, no comprometa la seguridad, el rendimiento o la simplicidad. Cuando elija, es importante que busque una serie de funciones y beneficios imprescindibles.

Documento Técnico

Desafíos de seguridad en la nube

Vea Cómo las Diferentes Arquitecturas Nativas de la Nube Afectan su Postura de Seguridad.

Documento Técnico

11 Claves para Enfocarsey Cumplir con los Requisitos PCI en AWS

Ha trasladado su PCI Cardholder Data Environment (Entorno de Datos deTarjetahabientes - CDE) a Amazon Web Services (AWS®) y está suspirando de alivio porque AWS cuenta con la certificación PCI DSS desde 2010, pero recién estamos comenzando. Todavía queda mucho trabajo por hacer.

Ver 1 a 18 de 18