La rápida evolución de Information Technology (Tecnologías de la Información - IT) ha cambiado el aspecto del perímetro de la red. Los datos y los usuarios están en todas partes. Los dispositivos proliferan más rápidamente que el ritmo que la mayoría de las organizaciones puede mantener. Al mismo tiempo, los equipos IT están adoptando la nube, analítica de big data y automatización para acelerar la entrega de nuevas aplicaciones e impulsar el crecimiento del negocio. Mientras tanto, las aplicaciones son cada vez más accesibles. El resultado es una red increíblemente compleja que introduce un riesgo significativo para el negocio. Las organizaciones deben minimizar este riesgo sin demorar su negocio.

El crecimiento del tráfico de Internet cifrado o encriptado con los protocolos Secure Sockets Layer (Capa de Puertos Seguros - SSL) o Transport Layer Security (Seguridad de la Capa de Transporte - TLS) es explosivo. De acuerdo al Informe de Transparencia de Google®: “Los usuarios de escritorio cargan más de la mitad de las páginas que ven por HTTPS y pasan dos tercios de su tiempo en páginas HTTPS”.

POR TIPO

POR TEMA

POR CATEGORÍA DE PRODUCTO

By Features

By Technology

By Services

POR AUDIENCIA

POR IDIOMA

Ver 1 a 30 de 54

Documento Técnico

5 pasos para mitigar los riesgos de seguridad de la IA en su entorno de nube

La IA crea puntos ciegos de seguridad que las herramientas habituales no pueden detectar. Esta guía ofrece un marco para la gestión de la postura de seguridad de la IA (AI-SPM) con el fin de mejorar su estrategia en la nube.

Documento Técnico

El ataque de ransomware de 25 minutos

Los ataques de ransomware ahora se completan en 25 minutos. Descubra cómo las amenazas modernas eluden la seguridad tradicional y dónde interviene la protección avanzada para detener los ataques.

Documento Técnico

Los 10 principales riesgos de seguridad de CI/CD: Guía técnica

La superficie de ataque de CI/CD ha crecido con DevOps, la automatización y las dependencias. 16 expertos ofrecen consejos técnicos para proteger su canalización frente a los principales riesgos de seguridad de CI/CD.

Documento Técnico

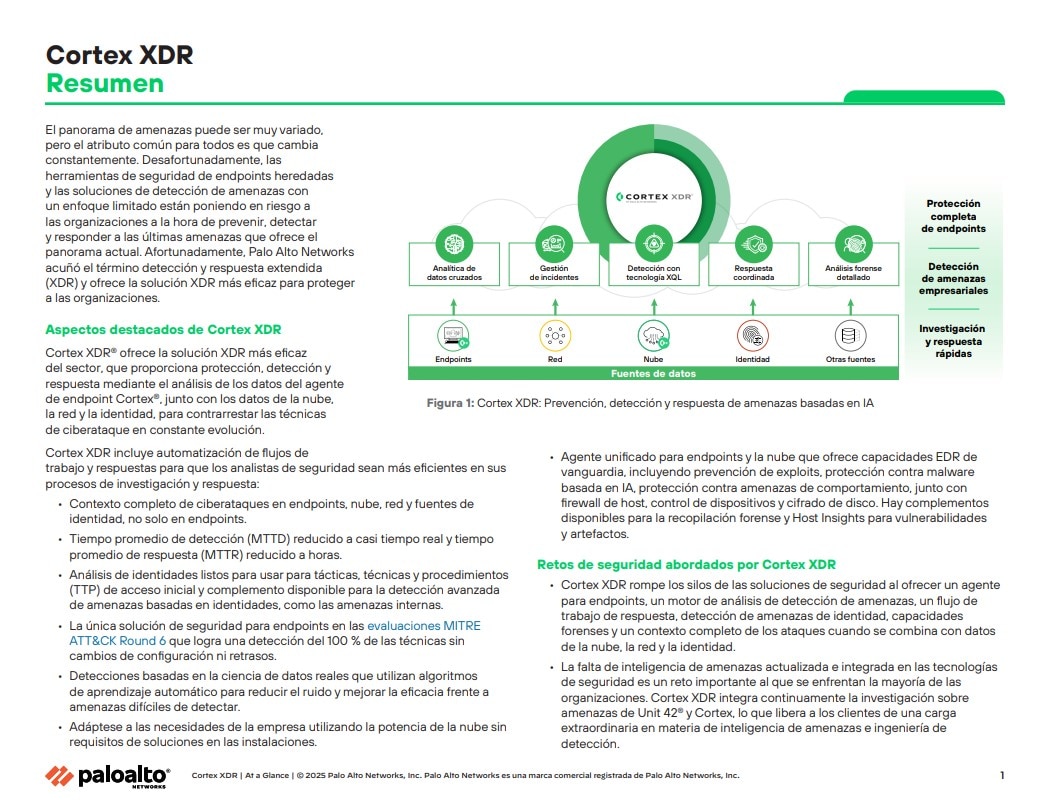

Resumen de Cortex XDR

Cortex XDR ofrece protección, detección y respuesta mediante el análisis de datos de endpoints y fuentes de datos de terceros para contrarrestar los riesgos del panorama de amenazas.

Documento Técnico

Piense fuera de lo convencional al crear su estrategia de datos SOC

Cortex de Palo Alto ofrece una ciberseguridad sin igual con análisis de seguridad avanzados centralizados, automatizados y ágiles. Proteja su organización con soluciones probadas e impulsadas por IA. Actualice su SOC: para obtener soluciones avanzadas, siga leyendo.

Documento Técnico

Los 10 principales riesgos de la arquitectura sin servidor

Explore los 10 riesgos de seguridad más críticos en la arquitectura sin servidor moderna. Este informe técnico ofrece a los profesionales de la seguridad en la nube un análisis detallado de las amenazas, desde la inyección de datos de eventos hasta el agotamiento de los recursos financieros, y proporciona estrategias de mitigación viables.

Documento Técnico

Servicios SOC integrados de DNV Cyber

La combinación del enfoque integrado y adaptado a las masas de DNV Cyber y la plataforma SOC integral, automatizada e impulsada por IA de Palo Alto Networks ofrece operaciones de ciberseguridad fluidas entre las personas, los procesos y los socios de la cadena de suministro.

Documento Técnico

Aspectos esenciales de la detección y respuesta en la nube (CDR)

Detección y respuesta en la nube (CDR): la clave para reducir los puntos ciegos, responder con mayor rapidez a las amenazas y automatizar la corrección. Obtenga más información en esta guía de seguridad en la nube.

Documento Técnico

Navegador Prisma: La parte integral de SASE

La forma de trabajar ha cambiado. Más del 85 % de la jornada laboral de un empleado transcurre ahora en el navegador.

Documento Técnico

Cómo planificar hoy mismo para los SOC de mañana

Transforme sus operaciones de seguridad con automatización impulsada por la IA. Aprenda a modernizar su SOC con XDR, ASM, SOAR, CDR, y XSIAM para detección y respuesta ante amenazas más rápidas.

Documento Técnico

Servicios de MDR de InfoGuard

InfoGuard and its more than 240 security experts across four locations offer the highest level of security and reliability around the clock to protect their customers with comprehensive SOC services, even as the threat landscape and their IT environment evolve.

Documento Técnico

Operaciones de seguridad de nueva generación con protección futura impulsada por expertos

Learn how MSSP security services powered by the Palo Alto Networks Cortex®️ platform and MDR enables your security teams to take faster action, responding and remediating quickly with automation and orchestration for resolution in hours, not weeks.

Documento Técnico

La importancia de la inteligencia Code to Cloud™ en la seguridad moderna de las aplicaciones

Understand how code-to-cloud intelligence in Prisma Cloud’s Darwin release solves modern cloud security challenges and makes it easy for organizations to reduce risk and eliminate breaches.

Documento Técnico

El enfoque correcto de la seguridad de Confianza Cero para los dispositivos de IoT empresariales

The traditional network perimeter is dissipating with work from home, BYOD, corporate resources shifting to the cloud, and Internet of Things (IoT) trends.

Documento Técnico

Los hackers están al acecho de sus aplicaciones en la nube

A cloud-first world needs cloud-first software firewalls.

Documento Técnico

Su infraestructura híbrida está siendo atacada

Qué necesita hacer para proteger su entorno de nube híbrida interconectada distribuida

Documento Técnico

El Caso de Negocios para la Defensa de Amenazas en la Nube

Prisma™ Cloud es un servicio de seguridad y cumplimiento en la nube que permite una eficaz defensa de amenazas en Google Cloud Platform (GCP™), Amazon Web Services (AWS®) y Microsoft Azure®. Su innovador enfoque asistido por machine learning (Aprendizaje Automático – ML) correlaciona conjuntos de datos de seguridad dispares para proporcionar una visibilidad integral, detectar amenazas y generar una respuesta rápida a través de los entornos más fragmentados de nubes múltiples. Con Prisma Cloud, las organizaciones pueden garantizar el cumplimiento, controlar la seguridad y realizar operaciones de seguridad a través de sus implementaciones informáticas en la nube pública.

Documento Técnico

Tres Casos de Uso para Proteger un Centro de Datos Híbrido

"¿Cómo se aplica un enfoque de seguridad uniforme en entornos físicos, virtualizados, y en la nube (híbridos), a la vez que se proporciona lo mejor en cuanto a visibilidad, control y protección contra amenazas de nueva generación?

Documento Técnico

Maximice el ROI de Detección y Respuesta

Reduzca los Costos en un 44 % Mediante la Consolidación de Herramientas y la Optimización de las Operaciones.

Documento Técnico

SIMPLIFICAR IMPLEMENTACIONES ZERO TRUST (CONFIANZA CERO) CON UNA METODOLOGÍA DE CINCO PASOS

Si sigue una metodología de cinco pasos, podrá implementar su red de Confianza Cero con facilidad. En este documento técnico, se proporciona una explicación exhaustiva de estos pasos y se demuestra cómo Palo Alto Networks proporciona una plataforma altamente integrada que se adapta a cada paso y, de esta forma, simplifica el proceso de protección de sus activos más importantes.

Documento Técnico

Protección de SD-WAN con Security Operating Platform

Palo Alto Networks brinda seguridad para proteger entornos SD-WAN.

Documento Técnico

CÓMO ELEGIR LA MEJOR OPCIÓN EN EDR

El mercado de seguridad de endpoint está lleno de proveedores que afirmantener capacidades superiores. No es sencillo pasar por todos los argumentos de mercadotecnia y de ventas para poder entender cómo funcionan estos productos. Por suerte, The MITRE Corporation llevó a cabo una prueba independiente de las capacidades de detección e investigación de los principales productos de detección y respuesta de endpoint (EDR) contra secuencias de ataques del mundo real. Explicaremos la metodología de MITRE, los resultados y todo lo que esto significa para su organización a medida que evalúe el conjunto de herramientas de seguridad de endpoint actual y futuro.

Documento Técnico

Prisma: Control y Cumplimiento en la Nube

Cumpla con sus objetivos de seguridad y cumplimiento con facilidad

Documento Técnico

Prisma: DevOps Seguro

Prisma™ es el conjunto de seguridad en la nube más completo de la industria para la actualidad y el futuro. Acelera su proceso de migración a la nube al proporcionar visibilidad de riesgos sin precedentes, además de controlar el acceso, proteger los datos y brindar seguridad a las aplicaciones de forma consistente.

Documento Técnico

Prisma: Prevención de Amenazas en la Nube

Prisma™ es el conjunto de seguridad en la nube más completo de la industria para la actualidad y el futuro. Acelere su proceso de migración a la nube al proporcionar visibilidad de riesgos sin precedentes a sus equipos de DevOps y SeCops, además de controlar el acceso, proteger los datos y brindar seguridad a las aplicaciones en la nube de forma consistente.

Documento Técnico

Prisma: Protección de Datos en la Nube

Descubra, clasifique y proteja automáticamente los datos confidenciales en las aplicaciones SaaS y en el almacenamiento en la nube pública.

Documento Técnico

13 COSAS QUE SU PRÓXIMO FIREWALL DEBE HACER

La rápida evolución de Information Technology (Tecnologías de la Información - IT) ha cambiado el aspecto del perímetro de la red. Los datos y los usuarios están en todas partes. Los dispositivos proliferan más rápidamente que el ritmo que la mayoría de las organizaciones puede mantener. Al mismo tiempo, los equipos IT están adoptando la nube, analítica de big data y automatización para acelerar la entrega de nuevas aplicaciones e impulsar el crecimiento del negocio. Mientras tanto, las aplicaciones son cada vez más accesibles. El resultado es una red increíblemente compleja que introduce un riesgo significativo para el negocio. Las organizaciones deben minimizar este riesgo sin demorar su negocio.

Documento Técnico

5 ERRORES CRÍTICOS AL EVALUAR UN FIREWALL DE NUEVA GENERACIÓN

El firewall es la base de la seguridad de los datos empresariales. Sin embargo, no todos los firewalls son iguales, y no hay dos organizaciones que tengan las mismas necesidades, los mismos riesgos y el mismo flujo de datos. Usted necesita un firewall que lo proteja de los ataques avanzados que hoy circulan, manteniendo a la vez el rendimiento y el tiempo de actividad para fomentar la innovación y el crecimiento. Si usted está buscando un nuevo firewall en el mercado, seguramente comprende los numerosos beneficios de la tecnología de los firewalls de nueva generación y sabe que adoptar esta tecnología es la mejor decisión que puede tomar. Pero, ¿cómo puede estar seguro de que está eligiendo el firewall de nueva generación correcto para responder a las necesidades específicas de su organización en términos de redes, desempeño y seguridad, tanto en la actualidad como en el futuro?

Ver 1 a 30 de 54