¿Qué es un ataque de mando y control?

Los ataques maliciosos a la red han ido en aumento en la última década. Uno de los ataques más dañinos, a menudo ejecutado a través de DNS, se realiza mediante el mando y control, también llamado C2 o C&C. El mando y control se define como una técnica utilizada por los actores de amenazas para comunicarse con dispositivos comprometidos a través de una red.

El C2 suele implicar uno o varios canales encubiertos, pero dependiendo del ataque, los mecanismos específicos pueden variar enormemente. Los atacantes utilizan estos canales de comunicación para entregar instrucciones al dispositivo comprometido para descargar malware adicional, crear botnets o exfiltrar datos.

Según el marco MITRE ATT&CK, existen más de 16 tácticas diferentes de mando y control utilizadas por los adversarios, incluidas numerosas subtécnicas:

- Protocolo de la capa de aplicación

- Comunicación a través de soportes extraíbles

- Codificación de datos

- Ofuscación de datos

- Resolución dinámica

- Canal cifrado

- Canales de reserva

- Transferencia de herramientas de entrada

- Canales multietapa

- Protocolo de capa no aplicativa

- Puerto no estándar

- Túnel de protocolo

- proxy

- Software de acceso remoto

- Señalización del tráfico

- Servicio web

Cómo funciona un ataque de mando y control

El atacante comienza por establecer un punto de apoyo para infectar la máquina objetivo, que puede encontrarse detrás de un Firewall de nueva generación. Esto puede hacerse de varias maneras:

- A través de un correo electrónico de phishing que:

- Engaña al usuario para que siga un enlace a un sitio web malicioso

o - abrir un archivo adjunto que ejecute un código malicioso.

- Engaña al usuario para que siga un enlace a un sitio web malicioso

- A través de agujeros de seguridad en los plugins de los navegadores.

- A través de otro software infectado.

Una vez establecida la comunicación, la máquina infectada envía una señal al servidor del atacante en busca de su próxima instrucción. El host comprometido ejecutará los comandos del servidor C2 del atacante y podrá instalar software adicional. Muchos atacantes intentan mezclar el tráfico C2 con otros tipos de tráfico legítimo como HTTP/HTTPS o DNS. El objetivo es evitar ser detectado.

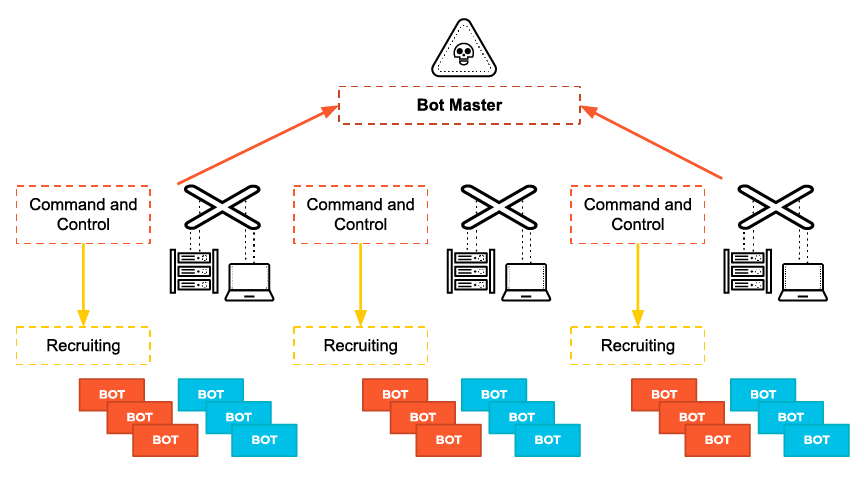

El atacante tiene ahora el control total del computador de la víctima y puede ejecutar cualquier código. El código malicioso suele propagarse a más computadores, creando una botnet, es decir, una red de dispositivos infectados. De este modo, un atacante puede obtener el control total de la red de una empresa.

El mando y control es una de las últimas etapas de la cadena de muerte (acuñada por Lockheed Martin). Se produce justo antes de que los actores de amenazas completen sus objetivos. Esto significa que el atacante ya ha eludido otras herramientas de seguridad que pudieran existir. Por ello, es fundamental que los profesionales de la seguridad descubran y prevengan rápidamente el C2.

Tipos de técnicas de mando y control

Existen tres modelos diferentes que utilizan los ataques C2C. Estos modelos dictan cómo se comunicará la máquina infectada con el servidor de mando y control. Cada uno de ellos fue diseñado para eludir el descubrimiento de la forma más eficaz posible.

1. Arquitectura centralizada

Este es probablemente el modelo más común, muy parecido a una arquitectura de transacciones cliente-servidor. Cuando un nuevo computador es infectado por un bot, se unirá a la red de bots iniciando una conexión con el servidor de C&C. Una vez unido al canal, el bot espera en el servidor de C&C las órdenes del botmaster. Los atacantes suelen utilizar servicios de alojamiento prevalentes para los servidores C2c.

Este modelo puede ser fácil de detectar y bloquear, ya que los comandos proceden de una sola fuente. Por lo tanto, la IP puede ser detectada y bloqueada rápidamente. Sin embargo, algunos ciberdelincuentes han adaptado su enfoque empleando equilibrios de carga, redirectores y proxies en su configuración. En este caso, la detección es más difícil.

2. Arquitectura peer to peer (P2P)

Este modelo está descentralizado. En lugar de depender de un servidor central, los miembros de la botnet transfieren comandos entre nodos. Esto hace que el modelo P2P sea mucho más difícil de detectar. Incluso si se detecta, normalmente sólo es posible derribar un nodo cada vez.

El modelo peer-to-peer se utiliza frecuentemente junto con el modelo centralizado para una configuración híbrida. La arquitectura P2P funciona como reserva cuando el servidor principal se ve comprometido o se cae.

3. Arquitectura aleatoria

El modelo de arquitectura aleatoria es, con diferencia, el más difícil de detectar. Esto es por diseño. El objetivo es impedir que el personal de seguridad rastree y cierre el servidor C&C o identifique la cadena de mando de la botnet. Este modelo funciona transmitiendo comunicaciones al host infectado (o botnet) desde fuentes dispares:

- Salas de chat IRC

- CDNs

- Comentarios en las redes sociales

- Correo electrónico

Los ciberdelincuentes mejoran sus probabilidades de éxito seleccionando fuentes fiables y de uso común.

Dispositivos objetivo de C&C

Los ataques de mando y control pueden dirigirse a casi cualquier dispositivo informático, incluidos, entre otros.

- Teléfonos inteligentes

- Tabletas

- Sobremesas

- Portátiles

- dispositivos de IoT

Los dispositivos de IoT tienen el potencial de estar expuestos a un mayor riesgo de C&C por varias razones:

- Son difíciles de controlar debido a las limitadas interfaces de usuario.

- Los dispositivos de IoT suelen ser intrínsecamente inseguros.

- Los objetos inteligentes rara vez se parchean, si es que se parchean alguna vez.

- Los dispositivos de la Internet de las cosas comparten grandes cantidades de datos a través de Internet.

Lo que los piratas informáticos pueden conseguir mediante el mando y el control

- Entrega de malware: Con el control de una máquina comprometida dentro de la red de una víctima, los adversarios pueden desencadenar la descarga de malware adicional.

- Robo de datos: Los datos sensibles, como los documentos financieros, pueden copiarse o transferirse al servidor de un atacante.

- Apagado: Un atacante puede apagar una o varias máquinas, o incluso hacer caer la red de una empresa.

- Reiniciar: Los computadores infectados pueden apagarse y reiniciarse repentina y repetidamente, lo que puede interrumpir las operaciones normales de la empresa.

- Evasión de la defensa: Los adversarios suelen intentar imitar el tráfico normal y esperado para evitar ser detectados. Dependiendo de la red de la víctima, los atacantes establecen el mando y control con distintos niveles de sigilo para burlar las herramientas de seguridad.

- Denegación de servicio distribuida: Los ataques DDoS saturan servidores o redes inundándolos con tráfico de Internet. Una vez establecida una red de bots, un atacante puede ordenar a cada bot que envíe una solicitud a la dirección IP objetivo. Esto crea un atasco de peticiones para el servidor objetivo.

El resultado es como el tráfico que atasca una autopista: se deniega el acceso al tráfico legítimo a la dirección IP atacada. Este tipo de ataque puede utilizarse para tumbar un sitio web. Aprenda más sobre los ataques DDoS en el mundo real.

Los atacantes actuales pueden personalizar y replicar el código C2 malicioso, lo que facilita la evasión de la detección. Ello se debe a las sofisticadas herramientas de automatización disponibles en la actualidad, aunque tradicionalmente son utilizadas por los equipos rojos de seguridad.

¿Cómo evitar que los atacantes utilicen el DNS en su contra? Lea nuestro libro blanco para conocer los pasos que puede dar.

Preguntas frecuentes sobre mando y control

Los atacantes utilizan varios métodos para establecer canales C2, entre ellos:

- Incrustación de código malicioso en archivos adjuntos o enlaces de correo electrónico.

- Explotar las vulnerabilidades del software o el hardware.

- Uso de sitios web comprometidos para distribuir malware.

- Emplear técnicas de ingeniería social para engañar a los usuarios para que ejecuten cargas útiles maliciosas.

- Aprovechando servicios y protocolos legítimos como HTTP/HTTPS, DNS y redes sociales para eludir la detección.

Las organizaciones pueden defenderse de los ataques C2 mediante la implementación de sólidas medidas de seguridad, entre las que se incluyen:

- Utilización de herramientas avanzadas de detección de amenazas para identificar y bloquear actividades sospechosas.

- Emplear la segmentación de la red para limitar la propagación del malware.

- Actualice y parchee regularmente los sistemas para cerrar las vulnerabilidades.

- Realización de un seguimiento y registro continuos del tráfico de la red.

- Educar a los empleados sobre el phishing y los ataques de ingeniería social.

- Utilizar la inteligencia de amenazas para mantenerse informado sobre las nuevas tácticas e infraestructuras C2.