¿Qué es la Seguridad de red de Confianza Cero?

El brusco cambio hacia el trabajo a distancia espoleado por la pandemia de COVID-19 está evolucionando hacia una plantilla permanentemente híbrida, y las aplicaciones que potencian los resultados empresariales se encuentran cada vez más en la nube. El mundo empresarial se encuentra en un punto de inflexión en el que los usuarios acceden a los datos desde donde se encuentran, trabajando desde cualquier lugar para seguir siendo productivos. En un mundo cada vez más digital, las organizaciones están explorando nuevas formas más sólidas de proteger su negocio contra las amenazas emergentes, incluida la Seguridad de red de Confianza Cero.

La Seguridad de red de Confianza Cero es un elemento de Cero Confianza, un enfoque estratégico de la ciberseguridad que protege los datos, los activos y las personas de una organización mediante la validación continua de cada interacción digital.

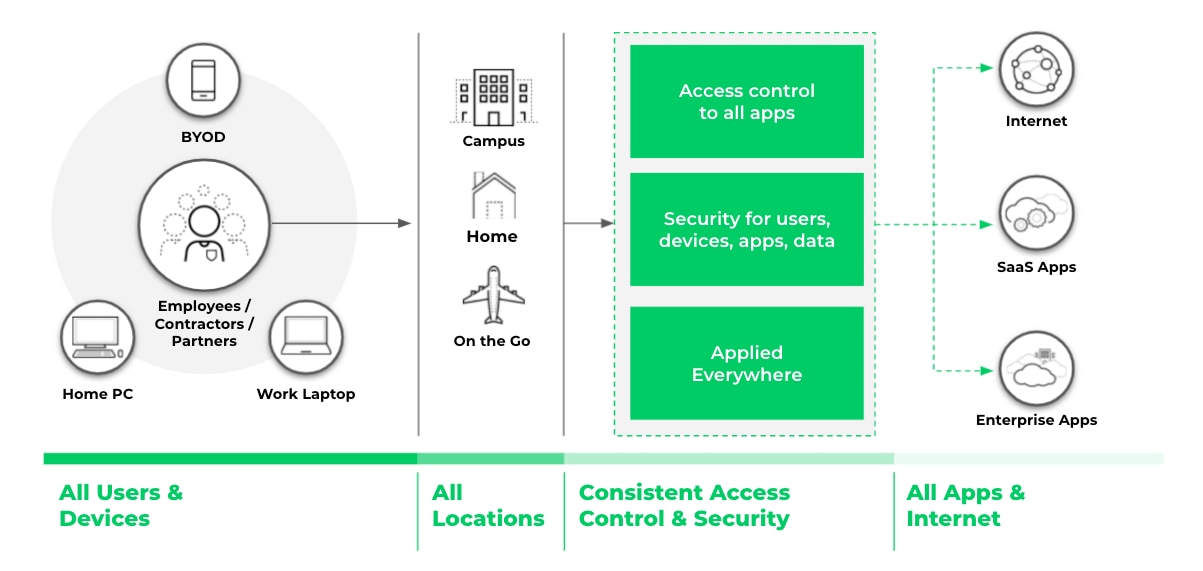

Como su nombre indica, la Seguridad de red de Confianza Cero es la parte que se aplica a los usuarios y dispositivos que acceden a las aplicaciones, los datos y sus necesidades de seguridad. La Seguridad de red de Confianza Cero permite a los usuarios empresariales interactuar de forma segura con cualquier aplicación desde cualquier dispositivo y en cualquier entorno. En el corazón de la Seguridad de red de Confianza Cero hay un concepto sencillo: El usuario, que puede estar utilizando cualquier dispositivo, realiza transacciones con una aplicación, que puede estar en cualquier lugar.

Figura 1. La Seguridad de red de Confianza Cero proporciona un control de acceso y una seguridad coherentes independientemente de dónde se encuentren los usuarios, los dispositivos o las aplicaciones.

Para lograr la Seguridad de red de Confianza Cero, se necesitan tres capacidades básicas:

- Proporcionar un acceso basado en el contexto

- Hacer seguro el acceso

- Proporcionar un acceso y una seguridad coherentes, y hacer que esté disponible en todo el mundo

Acceso basado en el contexto

Las organizaciones que pretendan alcanzar con éxito la Seguridad de red de Confianza Cero deben ser capaces de aplicar el acceso basado en el contexto. Esto significa que el acceso a las aplicaciones y los datos debe basarse en un contexto completo que incluya al usuario, el dispositivo y la aplicación. El contexto incluye:

- Verificación de la identidad del usuario para determinar quién solicita el acceso

- Verificación de la integridad del dispositivo que el usuario utiliza para solicitar el acceso

- Identificación de las aplicaciones o recursos a los que se accede

El acceso basado en el contexto debe aplicarse a todas las aplicaciones, independientemente de dónde se encuentren, ya sea en centros de datoscorporativos, entornos de nube pública, SaaS o Internet en general. Cuando cada decisión de política de acceso tiene en cuenta el contexto del usuario, el dispositivo y la aplicación, las organizaciones están en mejores condiciones de garantizar una seguridad y una experiencia del usuario coherentes.

El acceso basado en el contexto requiere una tecnología avanzada, incluido un motor de identidad en la nube y seguridad SaaS. Un motor de identidad en la nube puede facilitar la autenticación coherente de la identidad del usuario y autorizar a los usuarios independientemente de dónde viva la identidad del usuario: en las instalaciones, en la nube o un híbrido de ambas. Un corredor de seguridad de acceso a la nube (CASB) integrado permite a las organizaciones ampliar de forma proactiva el acceso seguro a todas las aplicaciones SaaS.

Figura 2. Cada decisión de política de acceso debe tomarse basándose en un contexto completo y con un conocimiento verificado de las identidades de los usuarios, los dispositivos y las aplicaciones.

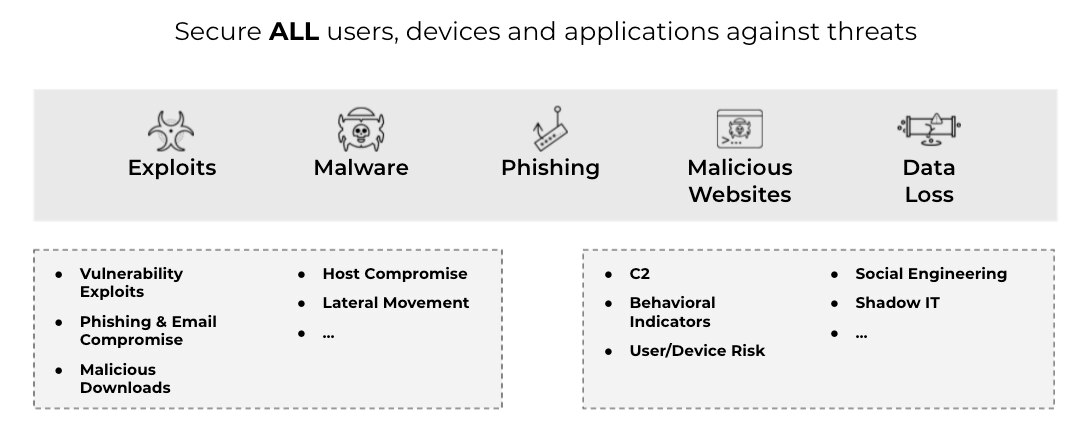

Acceso seguro

Una verdadera Arquitectura de Confianza Cero no sólo permite el acceso a las aplicaciones y los datos adecuados, sino que también asegura ese acceso. Esto significa que evita la explotación de vulnerabilidades, la creación de túneles, el malware, el phishing y los sitios web maliciosos. Para que el acceso sea seguro para todos los usuarios, dispositivos, aplicaciones y datos, las organizaciones deben examinar continuamente todo el contenido para evitar actividades maliciosas y proteger los datos empresariales.

La Seguridad de red de Confianza Cero emplea una supervisión exhaustiva de la seguridad de todos los usuarios, dispositivos, aplicaciones y datos para detectar actividades maliciosas en toda la infraestructura empresarial, informática y de seguridad. La tecnología necesaria para un acceso seguro incluye Advanced URL Filtering para evitar ataques web de día cero. El acceso seguro también requiere capacidades de Seguridad de DNS para evitar los ataques de DNS emergentes (como los ataques a la red en la capa DNS) y las técnicas de exfiltración de datos (como el DNS colgante y la tunelización de DNSultralenta), que se utilizan para explotar las redes y robar datos silenciosamente.

Figura 3. Una verdadera Arquitectura de Confianza Cero protege a todos los usuarios, dispositivos y aplicaciones contra la explotación de vulnerabilidades, la creación de túneles, el malware, el phishing y los sitios web maliciosos.

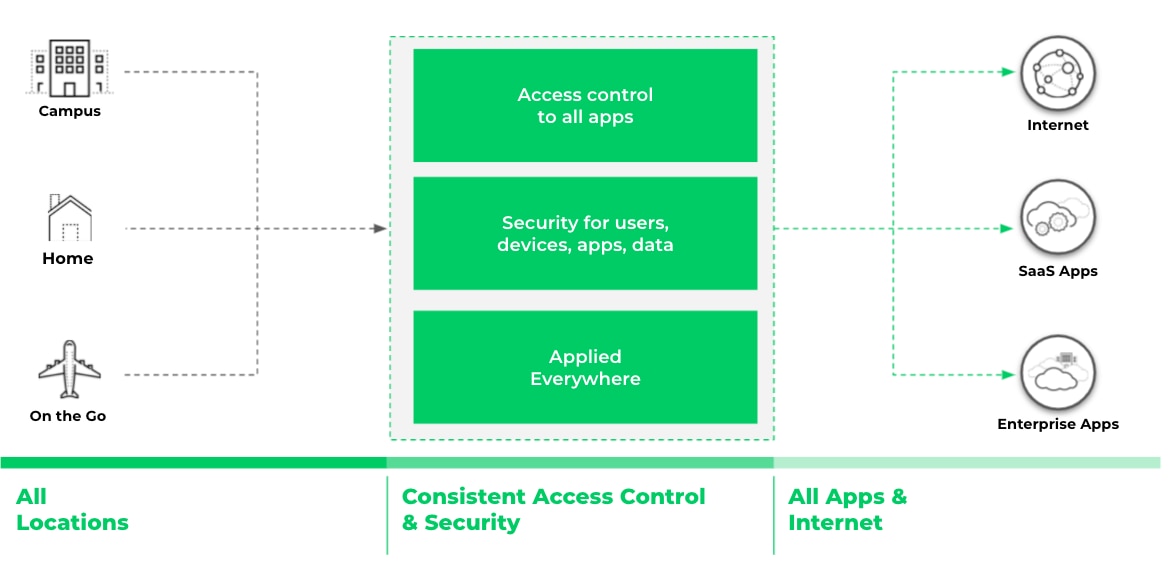

Acceso y seguridad coherentes, disponibles en todo el mundo

Para lograr la Seguridad de red de Confianza Cero, las capacidades básicas de acceso y seguridad descritas anteriormente deben estar disponibles en todos los lugares en los que los usuarios y los dispositivos vivan y trabajen. El acceso y la seguridad deben ser coherentes. La ubicación del usuario, del dispositivo o de la aplicación no debería importar. Esto permitirá a todos los usuarios utilizar cualquier dispositivo para acceder de forma segura a cualquier aplicación que necesiten para realizar su trabajo. Esto puede proteger la productividad y ser un potente habilitador empresarial.

La tecnología necesaria para alcanzar un acceso y una seguridad coherentes a nivel global incluye firewalls de nueva generación (para un acceso y una seguridad basados en el contexto en las instalaciones, en la nube y en entornos remotos) y una plataforma abierta, programable y altamente escalable.

Figura 4. El acceso y la seguridad deben ser coherentes y estar disponibles en todos los lugares donde vivan y trabajen los usuarios y los dispositivos.

A medida que los usuarios adoptan un lugar de trabajo híbrido, Palo Alto Networks se encuentra en una posición única para cumplir la promesa de confianza cero. Para su personal que pasará todo o parte de su tiempo a distancia y una parte en el lugar de trabajo, puede optimizar la experiencia del usuario aprovechando las capacidades coherentes de nuestros factores de forma de servicio nativo de la nube, hardware y software.

Descubra cómo Palo Alto Networks permite a las empresas adoptar la Confianza Cero en toda la pila de seguridad de la red viendo la serie de eventos Seguridad de red de Confianza Cero Completa .

Para comenzar la implementación de la Seguridad de red de Confianza Cero en su organización, lea, una guía de implementación de Confianza Cero de Forrester. Descubrirá su punto de partida de Confianza Cero y construirá una hoja de ruta que adopte un enfoque multicapa para protegerse de las amenazas al tiempo que permite la plena productividad de los empleados y la adopción de la nube.