-

- ¿Qué es un firewall?

- ¿Qué es un sistema de detección de intrusos (IDS)?

- ¿Qué es un sistema de prevención de intrusiones (IPS)?

- ¿Cuáles son las diferencias entre un firewall, un IDS y un IPS?

- ¿Cuáles son las similitudes entre un firewall, un IDS y un IPS?

- ¿Pueden funcionar juntos un firewall y un IDS o IPS?

- Preguntas frecuentes sobre IDS vs. IPS vs. firewall

Contenido

-

¿Qué es un firewall? | Definición de firewall

- ¿Qué hace un firewall?

- Tipos de firewalls

- Características del firewall

- Ventajas de los firewalls

- Retos del firewall

- Amenazas y vulnerabilidades del firewall

- Configuración del firewall

- Arquitectura del firewall

- Reglas del firewall

- Mejores prácticas de firewall

- ¿Qué es el firewall como servicio (FWaaS)?

- Comparación de los firewalls con otras tecnologías de seguridad

- Historia de los firewalls

- Preguntas frecuentes

-

La historia de los firewalls | ¿Quién inventó el firewall?

- Cronología de la historia del firewall

- Historia Antigua-1980s: Predecesores del firewall

- 1990s: Primera generación de firewalls-Firewalls de filtrado de paquetes

- Principios de la década de 2000: Segunda generación de firewalls-Stateful Firewalls

- 2008: Tercera generación de firewalls-Firewalls de nueva generación

- 2020: Cuarta generación de firewalls-ML-Powered NGFWs

- Historia de los firewalls Preguntas frecuentes

IPS. vs. IDS vs. Firewall: ¿Cuáles son las diferencias?

Contenido

El firewall, el IPS y el IDS se diferencian en que el firewall actúa como un filtro para el tráfico basado en reglas de seguridad, el IPS bloquea activamente las amenazas y el IDS supervisa y alerta sobre posibles violaciones de la seguridad.

Un firewall establece los límites del tráfico de la red, bloqueando o permitiendo datos en función de protocolos predeterminados. Un IDS vigila las actividades de la red, señalando cualquier irregularidad para su revisión, sin afectar directamente al flujo de datos. Un IPS desempeña un papel asertivo, no sólo detectando, sino también impidiendo que las amenazas identificadas comprometan la red.

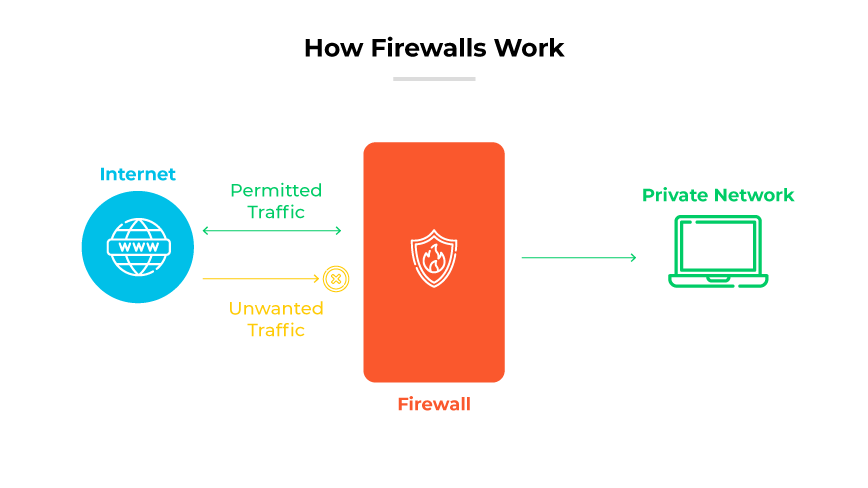

¿Qué es un firewall?

Un firewall es una solución de seguridad de la red que inspecciona y regula el tráfico basándose en reglas de seguridad predeterminadas, permitiendo, denegando o rechazando el tráfico en consecuencia.

Los firewalls funcionan como un punto de control entre las redes internas y las posibles amenazas externas. Analizan los paquetes de datos en función de los protocolos de seguridad definidos. En función de estos protocolos, los firewalls determinan si los datos deben permitirse o denegarse.

Todos los datos de Internet viajan en paquetes de red. Los firewalls evalúan estos paquetes comparándolos con un conjunto de reglas, bloqueándolos si no son conformes. Estos paquetes de datos, estructurados para el tránsito por Internet, llevan información esencial, incluidos su origen, destino y otros datos cruciales que definen su viaje a través de la red.

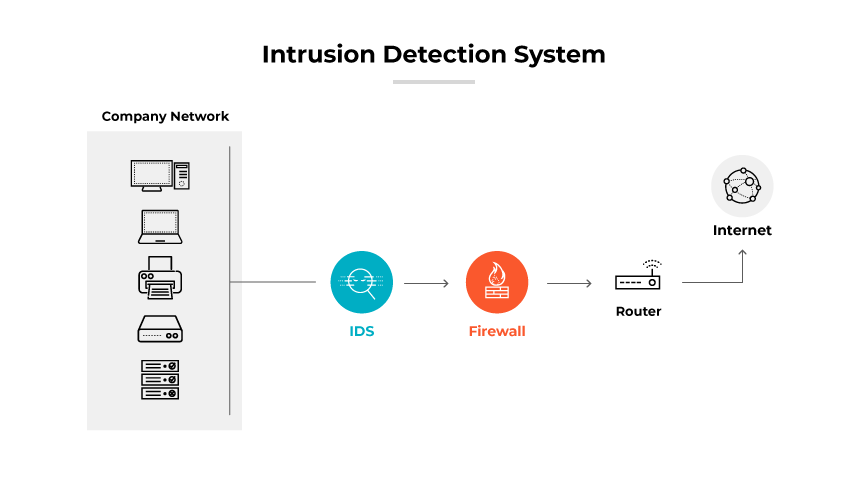

¿Qué es un sistema de detección de intrusos (IDS)?

Un sistema de detección de intrusos (IDS) identifica las amenazas potenciales y los puntos débiles de los sistemas conectados en red. Un IDS examina el tráfico de la red, alertando a los administradores de actividades sospechosas sin intervenir en la transmisión de datos.

Los IDS se colocan fuera del flujo de tráfico principal. Normalmente funcionan duplicando el tráfico para evaluar las amenazas, preservando el rendimiento de la red mediante el análisis de un flujo duplicado de datos. Esta configuración garantiza que el IDS siga siendo un observador no perturbador.

Los sistemas IDS se presentan en varias formas, como el sistema de detección de intrusiones en red (NIDS), el sistema de detección de intrusiones basado en host (HIDS), el basado en protocolo (PIDS), el basado en protocolo de aplicación (APIDS) y el híbrido. También existe un subgrupo de métodos de detección IDS. Las dos variantes más comunes son los IDS basados en firmas y los IDS basados en anomalías.

Un IDS diferencia entre las operaciones habituales de la red y las actividades anómalas, potencialmente dañinas. Lo consigue evaluando el tráfico frente a patrones conocidos de uso indebido y comportamientos inusuales, centrándose en las incoherencias de los protocolos de red y los comportamientos de las aplicaciones.

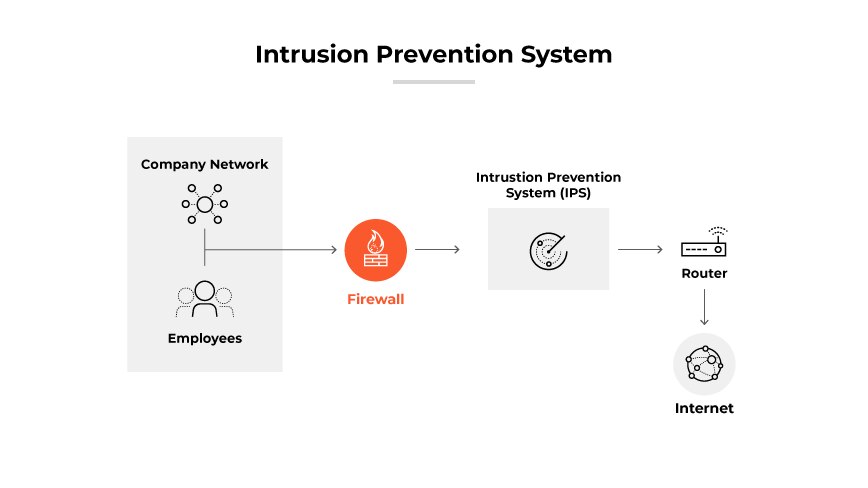

¿Qué es un sistema de prevención de intrusiones (IPS)?

Los sistemas de prevención de intrusiones (IPS) son soluciones de seguridad dinámicas que interceptan y analizan el tráfico malicioso. Actúan de forma preventiva para mitigar las amenazas antes de que puedan infiltrarse en las defensas de la red. Esto reduce la carga de trabajo de los equipos de seguridad.

Las herramientas IPS son especialmente eficaces para identificar y detener los intentos de explotar vulnerabilidades. Actúan con rapidez para bloquear estas amenazas, salvando a menudo la distancia entre la aparición de una vulnerabilidad y la implementación de un parche. Con la evolución de la seguridad de la red, la funcionalidad IPS se integra en sistemas más amplios como los dispositivos de administración unificada de amenazas y los firewalls de nueva generación. Las herramientas IPS modernas también se extienden a los servicios conectados a la nube.

La colocación del IPS está en la ruta directa del tráfico de la red. Esto permite al IPS escudriñar y actuar sobre las amenazas en tiempo real, lo que contrasta con el enfoque de vigilancia pasiva de su precursor, el IDS. Normalmente situado justo después del firewall, el IPS examina los datos entrantes y toma medidas automatizadas cuando es necesario. Los sistemas IPS pueden señalar alertas, descartar datos dañinos, bloquear direcciones de origen y restablecer conexiones para evitar nuevos ataques.

Para minimizar los falsos positivos, los sistemas IPS diferencian entre las amenazas genuinas y los datos benignos. Los sistemas de prevención de intrusiones lo consiguen mediante diversas técnicas, como la detección basada en firmas, que se basa en patrones conocidos de exploits; la detección basada en anomalías, que compara la actividad de la red con líneas de base establecidas; y la detección basada en políticas, que aplica reglas de seguridad específicas configuradas por los administradores. Estos métodos garantizan que sólo se permite el acceso autorizado.

¿Cuáles son las diferencias entre un firewall, un IDS y un IPS?

| Sistema de prevención de intrusiones vs. Sistema de detección de intrusiones vs. Firewall | |||

|---|---|---|---|

| Parámetro | Firewall | IPS | IDS |

| Propósito | Un dispositivo de seguridad de la red que filtra el tráfico entrante y saliente basándose en reglas de seguridad predeterminadas. | Un dispositivo que inspecciona y previene las amenazas identificadas en tiempo real mediante el análisis del tráfico. | Un sistema que supervisa las actividades de la red o del sistema en busca de acciones maliciosas o violaciones de las políticas. |

| Operación | Filtra el tráfico basándose en reglas aplicadas a direcciones y números de puerto. | Examina el tráfico en busca de ataques en tiempo real e interviene para detenerlos en cuanto los detecta. | Observa el tráfico y busca patrones de ataque o anomalías, generando alertas. |

| Modo de configuración | Funciona en modo en línea o transparente en el límite de la red. | Normalmente en línea, situado después del firewall dentro de la capa de red. | Generalmente funciona en modo de vigilancia, no en línea con el flujo de tráfico. |

| Trayectoria del tráfico | Debe ser la ruta principal del tráfico de la red. | Se coloca después del firewall para examinar el tráfico filtrado. | Analiza el tráfico después de que haya atravesado el firewall. |

| Colocación | Situado en el perímetro de la red como línea de defensa inicial. | Situado justo después del firewall, antes de la red interna. | Reside dentro de la red, normalmente después del IPS para un análisis más profundo del tráfico. |

| Respuesta al tráfico no autorizado | Bloquea o permite el tráfico en función de la evaluación de las reglas. | Impide activamente la progresión de las amenazas detectadas. | Emite alertas o alarmas al detectar actividades sospechosas. |

Control del tráfico frente a vigilancia

Un firewall funciona regulando el tráfico, actuando como un guardián que permite o bloquea paquetes de datos basándose en protocolos de seguridad predefinidos para mantener la integridad de la red interna. Por el contrario, un sistema de prevención de intrusiones (IPS) controla activamente el tráfico tomando medidas automatizadas para bloquear las amenazas, operando directamente en el flujo de tráfico. Mientras tanto, un sistema de detección de intrusos (IDS) se limita a supervisar la red, evaluando si hay indicios de actividad maliciosa y alertando a los administradores, sin influir directamente en el flujo de tráfico.

Posición en la arquitectura de seguridad de la red

El firewall sirve como primera línea de defensa contra las amenazas externas. Examina todos los datos entrantes y salientes, permitiendo sólo los que se adhieren a la política de seguridad establecida. Un IPS, a diferencia de los IDS pasivos, interviene activamente en el flujo de tráfico de la red. Situado detrás del firewall, el IPS puede analizar y actuar sobre los datos, deteniendo potencialmente las amenazas antes de que lleguen a los recursos internos.

Método de implementación de la defensa

Los firewalls funcionan principalmente mediante un conjunto de reglas definidas que controlan el flujo de tráfico de la red basándose en direcciones IP, puertos y protocolos. Un IDS, por su parte, utiliza el reconocimiento de patrones para identificar actividades sospechosas comparando el tráfico de la red con una base de datos de amenazas conocidas. Funciona como un observador, alertando de comportamientos inusuales sin tomar medidas. Mientras tanto, un IPS adopta un enfoque más proactivo. Los IPS analizan activamente y toman medidas preventivas contra las amenazas potenciales, como bloquear los datos dañinos o restablecer las conexiones para frustrar los ataques en curso.

Impacto en el rendimiento de la red

Los firewalls son eficientes en su función con un impacto mínimo en el rendimiento de la red. Los sistemas IDS supervisan el tráfico por duplicado, por lo que no interrumpen el flujo operativo de la red. Por el contrario, los sistemas IPS pueden tener un impacto más sustancial en el rendimiento de la red. Esto se debe a su posicionamiento en línea y a sus mecanismos activos de prevención de amenazas. Sin embargo, es importante señalar que el diseño moderno de los ISP minimiza este impacto.

¿Cuáles son las similitudes entre un firewall, un IDS y un IPS?

| ¿En qué se parecen los firewalls, los IDS y los IPS? |

|---|

|

Objetivo de seguridad

Los firewalls, IDS e IPS son componentes críticos de la seguridad de la red, diseñados para proteger los sistemas de información de amenazas y accesos no autorizados. Cada tecnología desempeña un papel en la identificación y administración del flujo de paquetes de datos para garantizar que sólo se permite el tráfico seguro y legítimo, contribuyendo a la estrategia global de defensa de los activos digitales de una organización.

Administración basada en políticas

Todos estos mecanismos de seguridad se gestionan mediante políticas definidas por los administradores de la red. Los firewalls aplican controles de acceso, mientras que los sistemas IDS e IPS utilizan políticas para determinar la línea de base normal del comportamiento de la red y la respuesta adecuada a las amenazas. Las políticas de estos sistemas son cruciales para definir la postura de seguridad de la red.

Implementación en entornos diversos

La implementación de firewalls, IDS e IPS es versátil en diferentes entornos informáticos. Tanto si se trata de hardware en las instalaciones, soluciones basadas en software o entornos de nube, cada uno puede configurarse para adaptarse a las necesidades de seguridad específicas de la red que protege, ofreciendo flexibilidad en una gran variedad de infraestructuras de TI.

Apoyo a la detección de amenazas y Threat Prevention

Los firewalls, IDS e IPS permiten la detección y prevención de amenazas. Proporcionan una capa de seguridad que contribuye a la detección de actividades sospechosas, con firewalls que filtran el tráfico y sistemas IDS/IPS que lo analizan en busca de amenazas potenciales, mejorando las medidas de seguridad dentro de una red.

¿Pueden funcionar juntos un firewall y un IDS o IPS?

Los firewalls, los sistemas de detección de intrusiones y los sistemas de prevención de intrusiones son componentes fundamentales de la seguridad de la red. Con las modernas soluciones actuales, pueden trabajar juntos para proporcionar un marco de seguridad integral.

Un firewall sirve como barrera principal en el borde de la red, supervisando y controlando el tráfico entrante y saliente basándose en reglas predefinidas. Junto con un firewall, un IDS analiza los patrones de tráfico para detectar anomalías, y un IPS toma medidas preventivas contra las amenazas identificadas.

La colaboración entre estos sistemas mejora la seguridad. El firewall filtra el tráfico inicial, mientras que el IDS y el IPS analizan el tráfico filtrado en busca de amenazas potenciales. Este enfoque por capas garantiza que, aunque una amenaza eluda el firewall, el IDS pueda alertar a los administradores de actividades sospechosas y el IPS pueda actuar para evitar que la amenaza cause daños. Dicha integración permite una postura de seguridad más sólida, capaz de responder a una amplia gama de incidentes de seguridad.

Los recientes avances en la seguridad de la red han llevado a la convergencia de estas herramientas en soluciones unificadas. Los firewalls de nueva generación incorporan las funcionalidades de los firewalls tradicionales con capacidades IDS e IPS, creando un punto único y más eficaz de aplicación de políticas. Estos sistemas unificados simplifican la infraestructura de seguridad y pueden aplicar políticas basadas en datos exhaustivos, incluida la identidad del usuario, lo que permite controles de seguridad más matizados.

Preguntas frecuentes sobre IDS vs. IPS vs. firewall

Un firewall controla el acceso a una red bloqueando o permitiendo el tráfico en función de reglas de seguridad, mientras que un IDS supervisa y analiza el tráfico de la red en busca de actividades sospechosas para detectar posibles amenazas.

Sí, un IDS y un firewall pueden trabajar juntos, donde el firewall actúa como filtro inicial para el tráfico, y el IDS monitoriza las anomalías dentro de ese tráfico.

Un IDS suele colocarse detrás del firewall para supervisar el tráfico de la red interna que ya ha sido filtrado por el firewall.