-

- ¿Cuáles son los distintos tipos de firewall?

- Capacidades de los firewalls modernos

- Tipos de firewall por sistemas protegidos

- Tipos de firewall por factores de forma

- Tipos de firewall por ubicación dentro de la infraestructura de red

- Tipos de firewall por método de filtrado de datos

- Cómo elegir el firewall adecuado para una red empresarial

- Tipos de firewall Preguntas frecuentes

Contenido

-

¿Qué es un firewall perimetral?

- ¿Cómo funciona un firewall perimetral?

- Tipos de firewalls perimetrales

- ¿Qué es el perímetro de la red?

- Ventajas del firewall perimetral

- Riesgos del firewall perimetral

- Firewall perimetral frente a firewall cliente

- Firewall perimetral frente a firewall de centro de datos

- Preguntas frecuentes sobre el firewall perimetral

-

¿Qué es un firewall de filtrado de paquetes?

- ¿Cómo funciona un firewall de filtrado de paquetes?

- Casos de uso del firewall de filtrado de paquetes

- Ventajas del firewall de filtrado de paquetes

- Retos del firewall de filtrado de paquetes

- Tipos de firewall de filtrado de paquetes

- Comparación de los firewalls de filtrado de paquetes con otras tecnologías de seguridad

- Preguntas frecuentes sobre el firewall de filtrado de paquetes

- ¿Qué es un firewall de red?

Definición y explicación de los tipos de firewall

Contenido

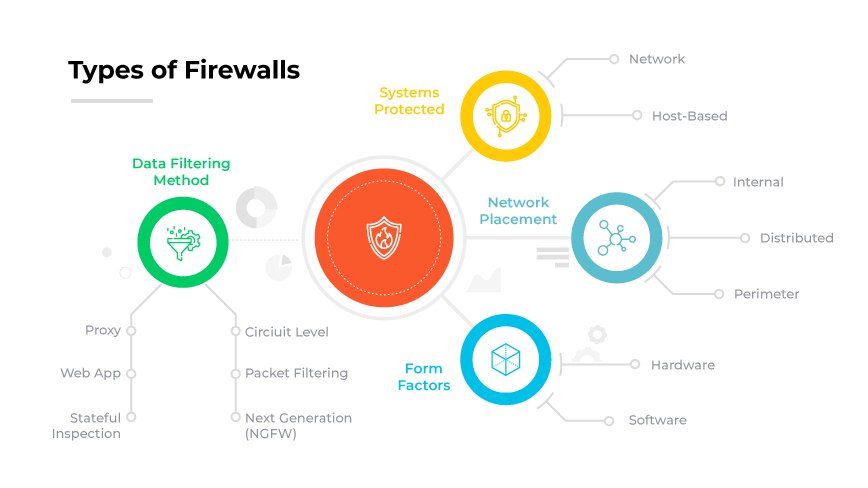

Existen muchos tipos de firewall, a menudo clasificados por sistema protegido, factor de forma, ubicación en la red y método de filtrado de datos, entre ellos:

- Firewall de red

- Firewall basado en host

- Firewall de hardware

- Firewall de software

- Firewall interno

- Firewall distribuido

- Firewall perimetral

- Firewall de nueva generación (NGFW)

- Firewall de filtrado de paquetes

- Puerta de enlace a nivel de circuito

- Firewall para aplicaciones web

- Proxy firewall

- Firewall de inspección de estado

Capacidades de los firewalls modernos

Desde su creación, los firewalls han seguido siendo una piedra angular de la seguridad de la red. A medida que la tecnología ha evolucionado, también lo han hecho las capacidades de los firewall y los métodos de implementación.

Los avances tecnológicos han propiciado la aparición de numerosas variantes de firewall. La amplia gama de términos y opciones puede resultar confusa. Los diferentes firewalls realizan funciones distintas, lo que constituye una forma de establecer distinciones entre tipos. Un método común para clasificar los tipos de firewall es por el sistema que protegen, el factor de forma, la ubicación dentro de la infraestructura de red y el método de filtrado de datos.

Las organizaciones pueden necesitar varios tipos de firewall para una seguridad de la red eficaz. También es importante tener en cuenta que un producto de firewall puede ofrecer varios tipos de firewall.

Tipos de firewall por sistemas protegidos

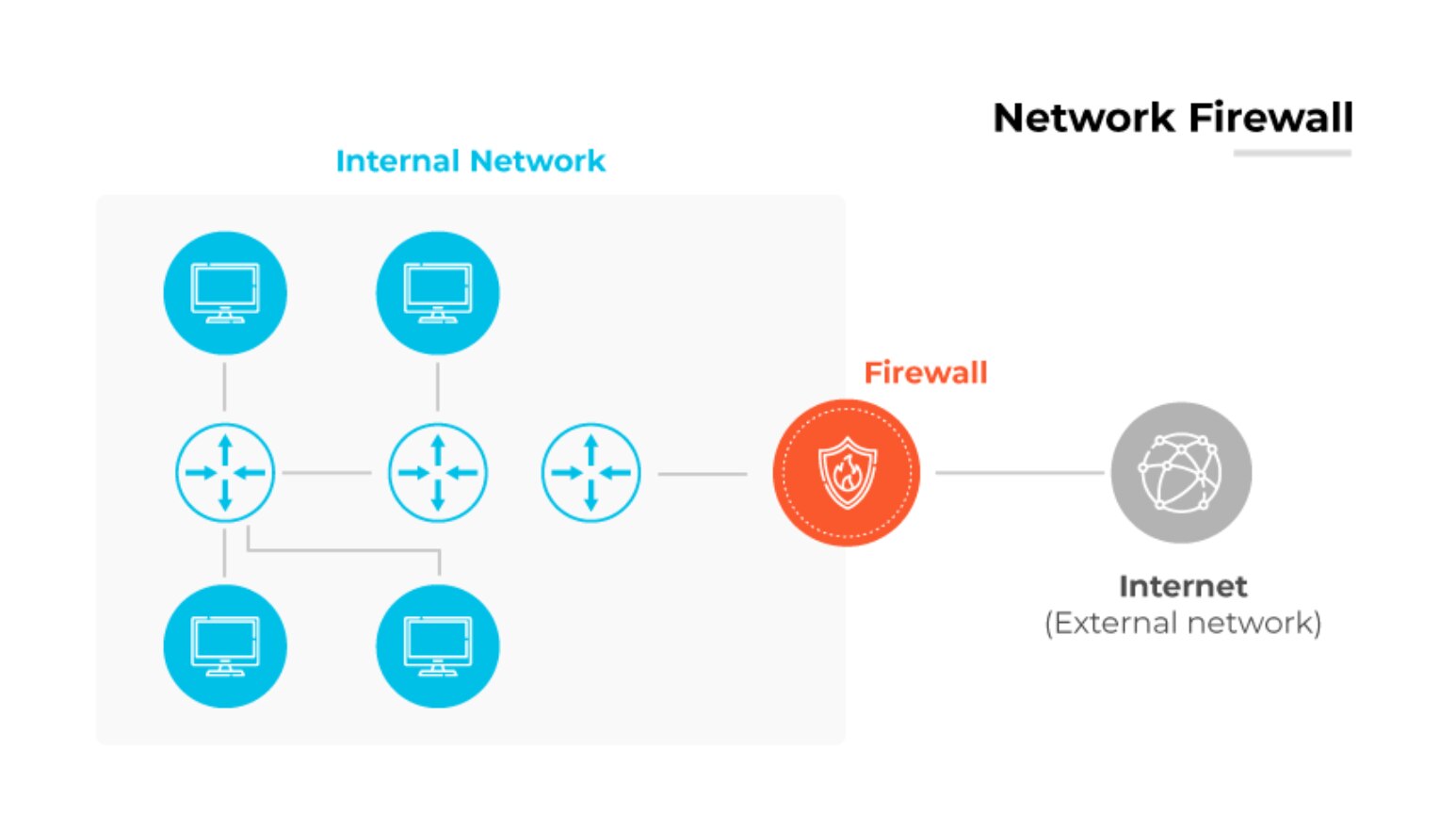

Firewall de red

Un firewall de red se sitúa en el punto de unión entre las redes de confianza y las que no lo son, como los sistemas internos e Internet. Su función principal es supervisar, controlar y decidir sobre la validez del tráfico entrante y saliente basándose en un conjunto predefinido de reglas. Estas normas están diseñadas para impedir el acceso no autorizado y mantener la integridad de la red.

La función operativa de un firewall de red reside en su capacidad para escrutar cada paquete de datos. Al comparar los atributos de los paquetes, como las direcciones IP de origen y destino, el protocolo y los números de puerto, con sus reglas establecidas, bloquea eficazmente las amenazas potenciales o el flujo de datos no deseados. Ya sea implementado como hardware, software o ambos, su colocación garantiza un control exhaustivo del tráfico.

Más allá de la simple regulación del tráfico, los firewalls de red ofrecen capacidades de registro. Los registros ayudan a los administradores a rastrear y sondear actividades sospechosas.

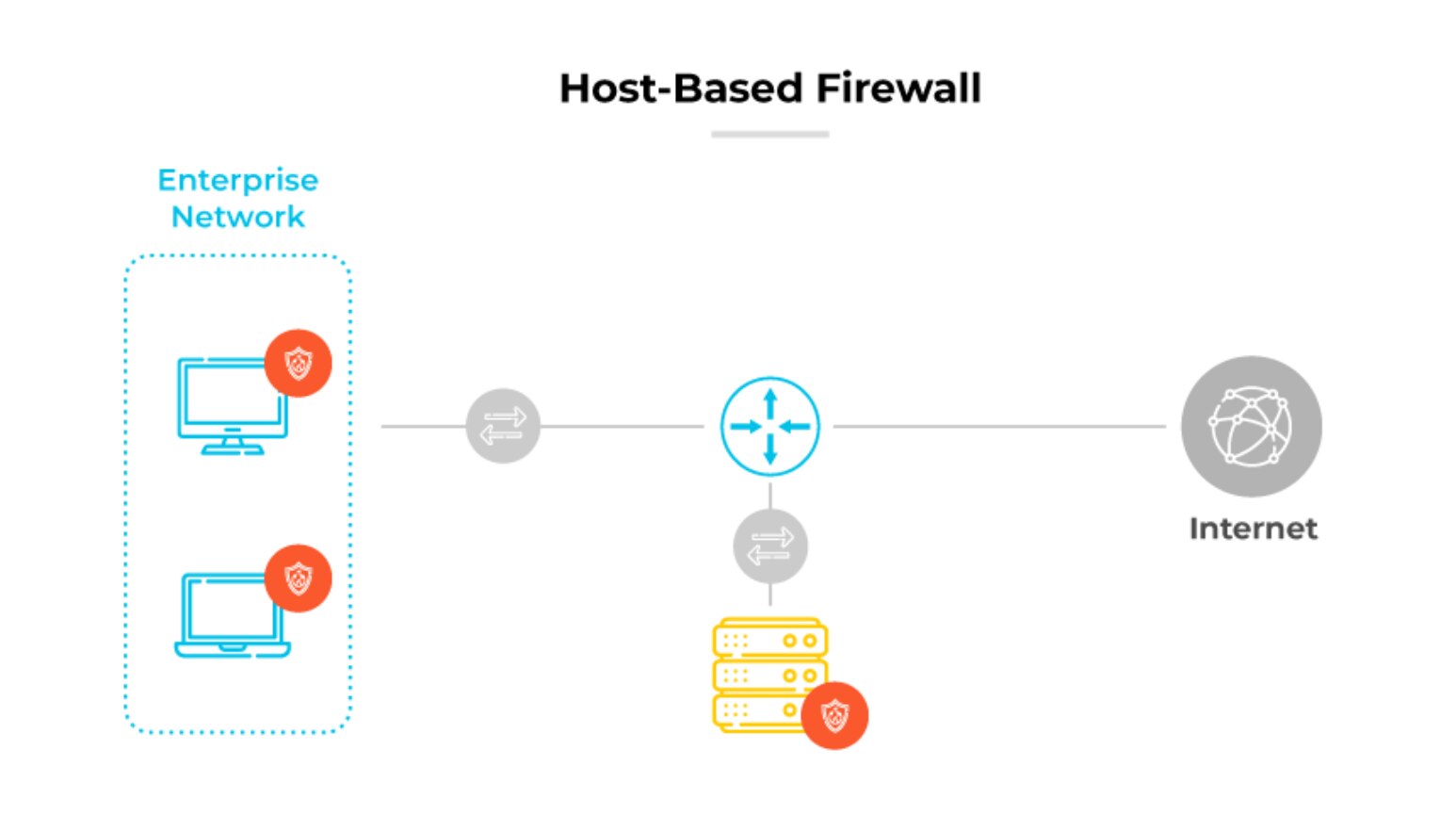

Firewall basado en host

Un firewall basado en host es un software que funciona en un dispositivo singular dentro de una red. Se instala directamente en computadores o dispositivos individuales, ofreciendo una capa de protección específica contra posibles amenazas. Al examinar el tráfico entrante y saliente de ese dispositivo específico, filtra eficazmente el contenido dañino, garantizando que el malware, los virus y otras actividades maliciosas no se infiltren en el sistema.

En los entornos en los que la seguridad de la red es primordial, los firewall basados en host complementan las soluciones basadas en el perímetro. Mientras que las defensas perimetrales aseguran los límites de la red más amplia, los firewalls basados en host refuerzan la seguridad a nivel de dispositivo. Esta estrategia de doble protección garantiza que, aunque una amenaza supere las defensas primarias de la red, los computadores individuales permanezcan protegidos.

Tipos de firewall por factores de forma

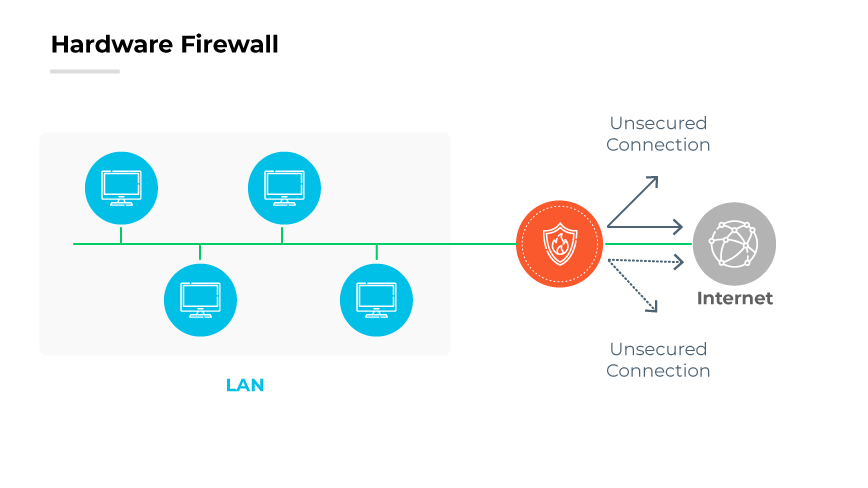

Firewall de hardware

Un firewall de hardware es un dispositivo físico situado entre un computador o una red y su conexión a Internet. Funciona independientemente del dispositivo host, examinando el tráfico entrante y saliente para garantizar el cumplimiento de las normas de seguridad establecidas. Al analizar activamente los paquetes de datos, el firewall de hardware puede identificar y bloquear las amenazas, proporcionando una sólida barrera contra posibles intrusiones cibernéticas.

El funcionamiento de un firewall de hardware implica conectarlo directamente entre la fuente de Internet y la red o sistema de destino. Una vez implementado, todo el tráfico de Internet, ya sea entrante o saliente, debe pasar por este dispositivo. A medida que inspecciona cada paquete de datos, se toman decisiones basadas en políticas de seguridad predefinidas. El tráfico malicioso o sospechoso se bloquea, de modo que sólo llegan a la red interna datos seguros y legítimos. Las amenazas se interceptan antes de llegar a los sistemas internos, ofreciendo un enfoque proactivo de la seguridad de la red.

Firewall de software

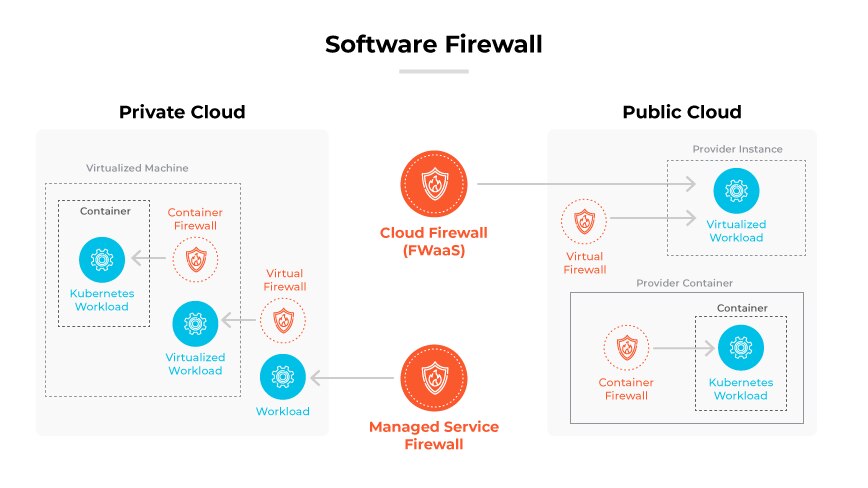

Un firewall de software es un firewall en un factor de forma de software en lugar de un aparato físico, que puede implementarse en servidores o máquinas virtuales para proteger entornos de nube.

Los firewall de software están diseñados para proteger datos confidenciales, cargas de trabajo y aplicaciones en entornos en los que es difícil o imposible implementar firewalls físicos.

Los firewall de software incorporan la misma tecnología de firewall que los firewall de hardware (también conocidos como firewall de nueva generación o NGFW). Ofrecen múltiples opciones de implementación para adaptarse a las necesidades de los entornos híbridos/multi-nube y de las aplicaciones modernas en la nube. Los firewall de software pueden implementarse en cualquier red virtualizada o entorno de nube.

¿Qué es un firewall de software?

Tipos de firewall de software

Los tipos de firewall de software incluyen firewalls de contenedor, firewalls virtuales (también conocidos como firewalls de nube) y firewalls de servicio administrado.

Firewalls para contenedores

Un firewall para contenedores es una versión de software de un firewall de nueva generación, creado específicamente para entornos Kubernetes.

Las cargas de trabajo de los contenedores integrados en entornos Kubernetes pueden ser difíciles de asegurar con los firewalls tradicionales. En consecuencia, los firewalls de contenedores ayudan a los equipos de seguridad de la red a salvaguardar a los desarrolladores con una profunda integración de la seguridad en la orquestación de Kubernetes, evitando los ataques a las aplicaciones modernas y la exfiltración de datos.

Firewalls virtuales

Un firewall virtual es una instancia virtualizada de un firewall de nueva generación, utilizado en entornos virtuales y de nube para asegurar el tráfico este-oeste y norte-sur. A veces se denominan "firewalls en la nube".

Las cargas de trabajo de los contenedores integrados en entornos Kubernetes pueden ser difíciles de asegurar con los firewalls tradicionales. En consecuencia, los firewalls de contenedores ayudan a los equipos de seguridad de la red a salvaguardar a los desarrolladores con una profunda integración de la seguridad en la orquestación de Kubernetes, evitando los ataques a las aplicaciones modernas y la exfiltración de datos.

Firewalls en la nube

El término "firewall en la nube" se ajusta más al concepto de firewall virtual. Se trata de mecanismos basados en software anclados en la nube, responsables principalmente de cribar el tráfico de red malintencionado. El modelo de entrega en la nube ha llevado a identificarlo comúnmente como firewall como servicio (FWaaS).

Una iteración notable de esta terminología es el "firewall de nube pública". Este concepto, que hace hincapié en la implementación en nubes públicas, refleja fundamentalmente el funcionamiento de los firewall de hardware.

Las definiciones del término "firewall de nube" varían. Predominantemente, el término se refiere a firewalls situados en la nube y ofrecidos por proveedores de seguridad, capacidades proporcionadas directamente por hiperescaladores de nubes o aparatos que protegen aplicaciones dentro de nubes públicas variadas. Parece que aún no ha surgido una definición estándar para la industria.

¿Qué es un firewall de nube pública?

Servicio de administración de firewalls

Los firewall de software también están disponibles como un servicio gestionado, similar a muchas otras ofertas de Software como servicio (SaaS). Algunas ofertas de firewall de servicios gestionados proporcionan una forma flexible de implementar la seguridad a nivel de aplicación(Layer 7) sin necesidad de supervisión de la administración. Como servicios gestionados, algunos de estos firewalls pueden ampliarse y reducirse rápidamente.

Firewall de hardware frente a firewall de software

Un firewall de hardware es un dispositivo físico independiente situado entre la red y sus dispositivos conectados. Supervisa y controla el tráfico de red entrante y saliente basándose en políticas de seguridad predefinidas. La implementación de un firewall de hardware requiere personal cualificado para garantizar su correcta configuración y administración continua.

Por otro lado, un firewall de software opera dentro de un servidor o máquina virtual. Este tipo de firewall se ejecuta en un sistema operativo centrado en la seguridad, normalmente en capas sobre recursos genéricos de hardware. A menudo puede implementarse rápidamente utilizando herramientas de automatización en la nube.

Tanto los firewall de hardware como los de software proporcionan una protección esencial para la seguridad de la red, y su elección viene determinada por los requisitos específicos y los contextos de implementación.

Tipos de firewall por ubicación dentro de la infraestructura de red

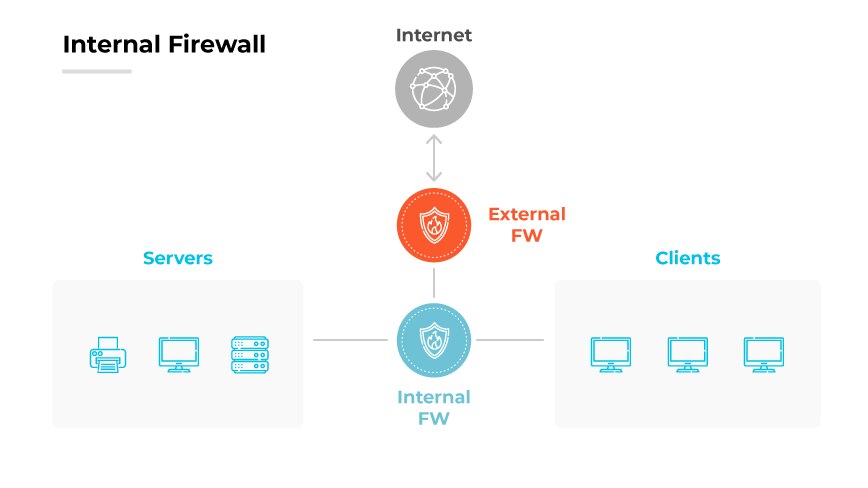

Firewall interno

Un firewall interno funciona principalmente dentro de los confines de una red, centrándose en las amenazas a la seguridad que pueden haber penetrado ya las defensas del perímetro. A diferencia de los firewalls externos o perimetrales, que se centran en las amenazas externas entrantes, los firewalls internos se concentran en el tráfico entre dispositivos dentro de la red. Esto es relevante porque no todas las amenazas se originan en Internet. Los problemas pueden surgir dentro de una organización, ya sea por errores involuntarios de los empleados o por intenciones maliciosas.

Este tipo de firewall opera bajo el principio de Confianza Cero. No confía automáticamente en ninguna actividad sólo porque se origine dentro de la red. Al segmentar la red en zonas distintas, cada una con sus medidas de seguridad específicas, el firewall garantiza que las amenazas potenciales no se propaguen sin control por todo el sistema. La microsegmentación, por ejemplo, es una técnica en la que la red se divide en zonas más pequeñas y aisladas, lo que mejora la seguridad. Además, estas soluciones pueden utilizar la automatización inteligente para adaptar y actualizar los protocolos de seguridad en función de los comportamientos seguros observados y establecidos, garantizando una protección continua y dinámica.

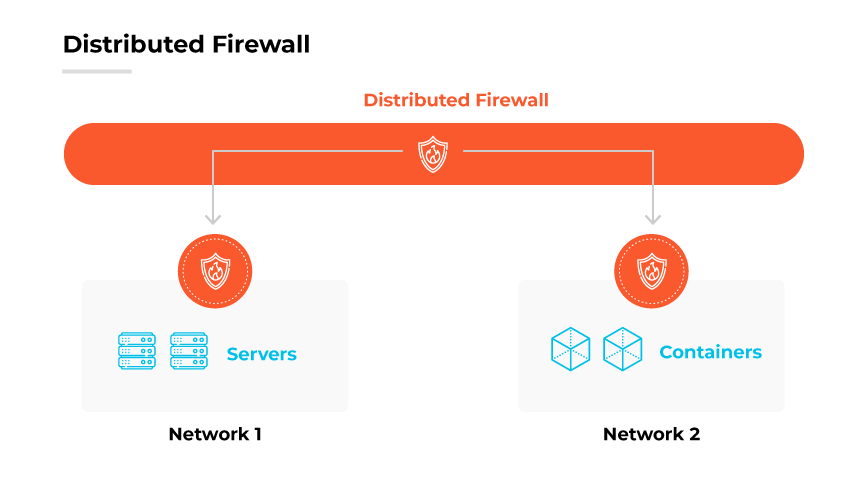

Firewall distribuido

Un firewall distribuido es un mecanismo de seguridad de la red diseñado para salvaguardar toda la infraestructura de una organización. A diferencia de los firewalls tradicionales, que suelen estar concentrados en un único nodo o dispositivo, los firewalls distribuidos funcionan en toda una red. Aprovechan las capacidades de múltiples dispositivos para supervisar y regular el tráfico, garantizando una protección coherente y completa.

Una de las principales ventajas de los firewalls distribuidos es su capacidad para supervisar tanto el tráfico interno como el externo. Los firewalls convencionales, históricamente, se han centrado en las amenazas externas. Sin embargo, a medida que evolucionan las amenazas a la seguridad, la necesidad de vigilar el tráfico interno en busca de posibles amenazas se ha vuelto primordial. Los firewalls distribuidos llenan este vacío, examinando el tráfico tanto dentro de la red como el que entra en ella, ofreciendo así una capa de seguridad más completa.

Otra característica notable de los firewalls distribuidos es su escalabilidad y eficacia. Al descentralizar el proceso de supervisión del tráfico en numerosos dispositivos o nodos, evitan los cuellos de botella y los puntos de congestión. Esta naturaleza distribuida garantiza que, a medida que una organización se amplía o que aumenta el tráfico, el sistema de firewall puede escalar en consecuencia sin comprometer el rendimiento ni la seguridad.

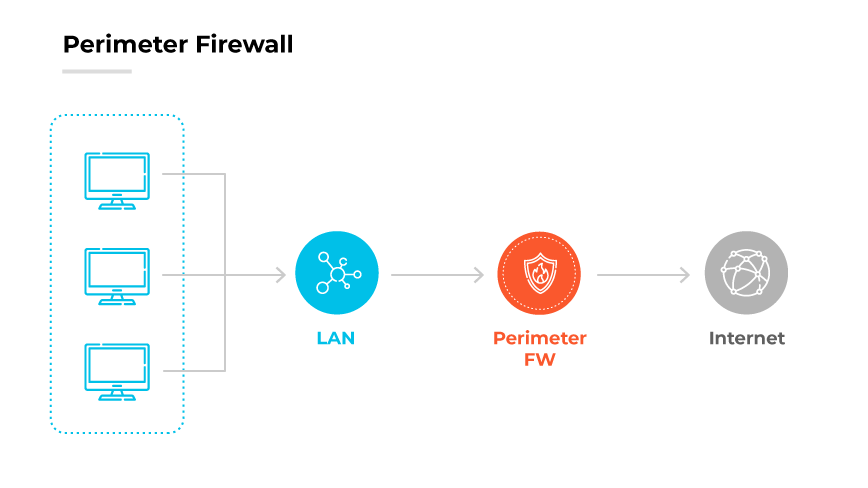

Firewall perimetral

Un firewall perimetral establece la frontera entre una red privada y el dominio público de Internet. Funcionando como defensa principal, este tipo de firewall inspecciona meticulosamente cada byte de datos que intenta pasar. Esto protege la red privada de datos injustificados y potencialmente dañinos. Una función importante de un firewall perimetral consiste en diferenciar y, posteriormente, permitir o denegar el tráfico en función de parámetros predefinidos, garantizando que sólo entren datos legítimos y seguros.

La eficacia de un firewall perimetral depende de su capacidad para reconocer y discernir la naturaleza de los paquetes de datos. Examina tanto la información de la cabecera como la carga útil de cada paquete para determinar la intención. Este nivel de examen ayuda a identificar las amenazas potenciales, como el malware o los indicios de un ciberataque inminente, facilitando una acción preventiva a tiempo.

El firewall perimetral puede supervisar tanto el tráfico interno como el externo. Mientras que el tráfico interno fluye entre usuarios, dispositivos y sistemas dentro de la red, el tráfico externo se origina en Internet. Dado el gran volumen y la variabilidad de las amenazas en Internet, la administración del tráfico externo se convierte en una tarea fundamental para estos firewalls.

Con el tiempo, los avances tecnológicos han redefinido la arquitectura del firewall perimetral. La introducción de los firewall de nueva generación (NGFW) subraya esta evolución. Los NGFW, que incorporan las capacidades del filtrado básico de paquetes y la inspección de estado, integran funciones de seguridad adicionales, como la inspección profunda de paquetes y mecanismos de detección/prevención de intrusiones. Estos avances mejoran el mecanismo de defensa general, garantizando que las redes privadas permanezcan blindadas.

Tipos de firewall por método de filtrado de datos

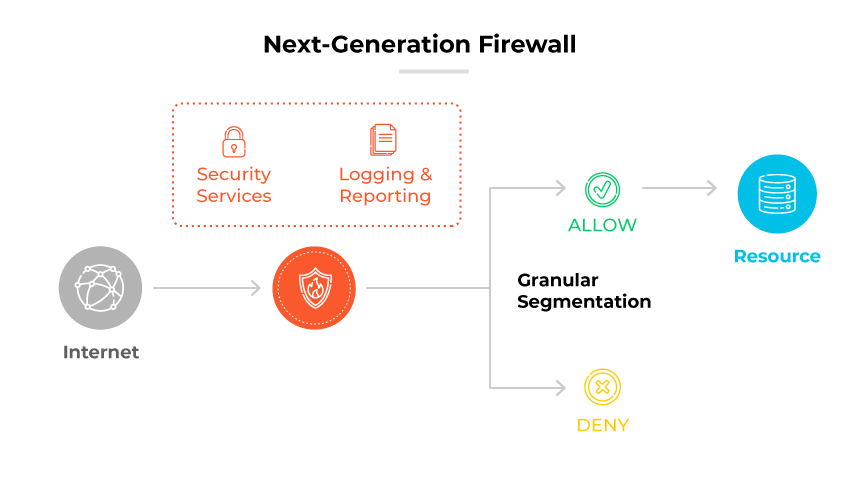

Un Firewall de nueva generación (NGFW) amplía las capacidades de los firewalls tradicionales, ofreciendo soluciones de seguridad más completas. A diferencia de sus predecesores, centrados principalmente en la inspección de estado, los NGFW ofrecen funciones mejoradas para comprender y controlar el tráfico de aplicaciones, integrar mecanismos de prevención de intrusiones y utilizar inteligencia de amenazas procedente de la nube. Este enfoque evolucionado garantiza una inspección más meticulosa de los paquetes de datos, teniendo en cuenta los intrincados matices de las ciberamenazas modernas.

Más allá del control de acceso, los NGFW son expertos en hacer frente a retos modernos como el malware avanzado y los sofisticados ataques a la capa de aplicación. Profundizan en los datos, examinando la naturaleza del tráfico e identificando patrones que podrían señalar amenazas potenciales. La integración de fuentes de inteligencia de amenazas en los NGFW garantiza que permanezcan actualizados con los vectores de amenazas más recientes, manteniendo su eficacia frente a los retos de ciberseguridad en evolución.

La aparición de los NGFW representa un avance significativo. Al combinar las características fundamentales de los firewalls tradicionales con capacidades de seguridad avanzadas, los NGFW ofrecen una línea de defensa sólida y polifacética. Su capacidad para operar en la capa de aplicación e integrar mecanismos de protección adicionales los convierte en un activo indispensable para salvaguardar las redes corporativas tanto de las amenazas visibles como de las encubiertas.

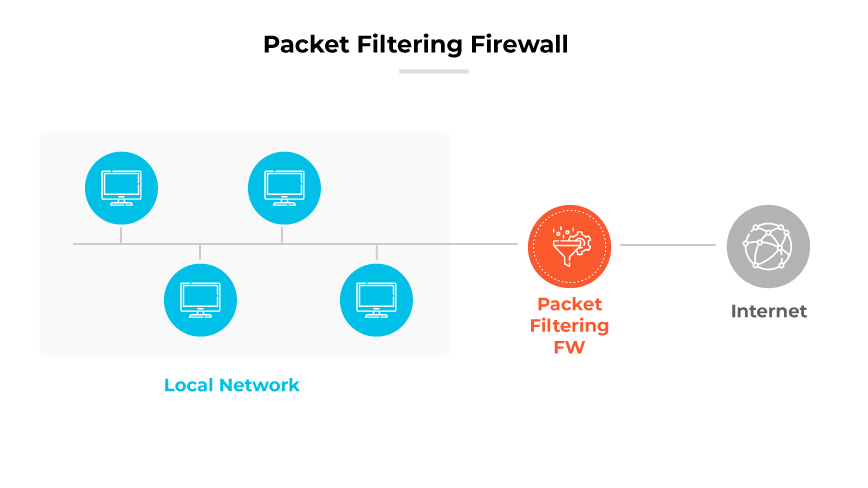

Firewall de filtrado de paquetes

Los firewalls de filtrado de paquetes operan en la capa de red y se encargan de regular el flujo de paquetes de datos entre redes. Estos firewalls se basan en reglas predefinidas que evalúan atributos específicos de los paquetes, como la IP de origen, la IP de destino, los puertos y los protocolos. Si los atributos coinciden con las reglas establecidas, se permite el paso del paquete. En caso contrario, el paquete se bloquea.

Los tipos de firewalls de filtrado de paquetes pueden dividirse a su vez en firewalls de filtrado de paquetes estáticos, firewalls de filtrado de paquetes dinámicos, firewalls de filtrado de paquetes sin estado y firewalls de filtrado de paquetes con estado.

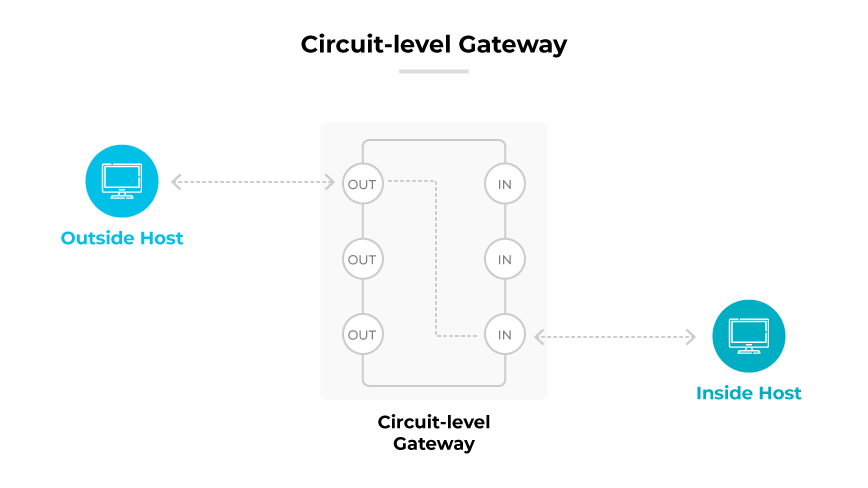

Puerta de enlace a nivel de circuito

Una puerta de enlace a nivel de circuito funciona principalmente en la capa de sesión del modelo OSI. Su función es supervisar y validar el proceso de "handshaking" entre paquetes, específicamente para las conexiones TCP y UDP. Al examinar el proceso de apretón de manos y las direcciones IP asociadas a los paquetes, este firewall identifica el tráfico legítimo y disuade el acceso no autorizado. Una puerta de enlace a nivel de circuito se centra principalmente en la información del encabezado, asegurándose de que el tráfico se ajusta al conjunto de reglas del firewall sin profundizar en el contenido real de los paquetes de datos.

Cuando un usuario intenta iniciar una conexión con un host remoto, la puerta de enlace a nivel de circuito establece un circuito, que es esencialmente una conexión virtual entre el usuario y el host previsto. Esta puerta de enlace supervisa entonces el tráfico que atraviesa este circuito. Garantiza que el tráfico se ajuste a una conexión ya establecida, permitiendo que sólo pase el tráfico verificado y autorizado. Cuando los paquetes de datos cumplen estos criterios, el firewall facilita una conexión, permitiendo que el protocolo de control de transmisión o el protocolo de datagramas de usuario se comuniquen con el servidor de destino en nombre del usuario. Si los paquetes no cumplen los criterios, la puerta de enlace rechaza la conexión, finalizando de hecho la sesión.

El factor distintivo de las puertas de enlace a nivel de circuito es su sencillez de diseño e implementación. Dado que no están diseñados para comprender o interpretar los protocolos de aplicación, su implementación suele ser sencilla. Una puerta de enlace a nivel de circuito es distinta de los mecanismos básicos de reenvío de puertos. En una configuración de puerta de enlace a nivel de circuito, el cliente reconoce un sistema intermedio, lo que hace que las operaciones de la puerta de enlace sean más completas que el mero reenvío de puertos.

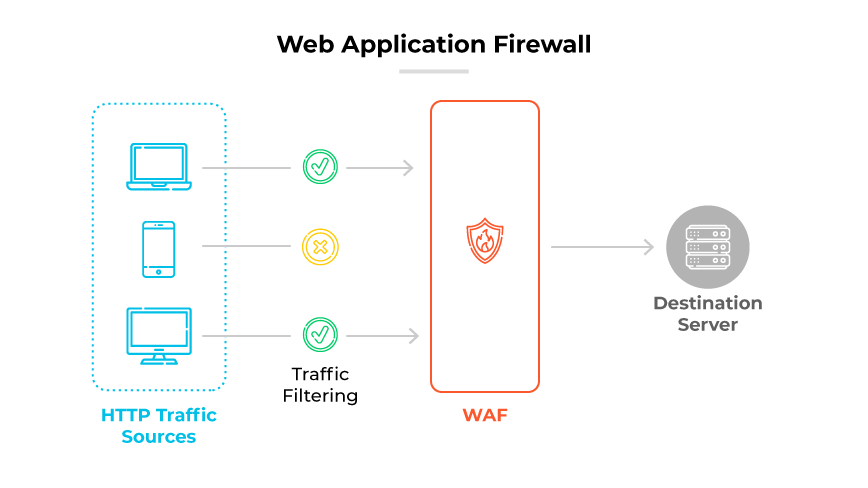

Firewall de aplicaciones web

Un firewall de aplicaciones web, comúnmente conocido como WAF, sirve como una capa especializada de protección para aplicaciones web, servidores web y API. Funciona examinando y filtrando el tráfico HTTP, protegiendo así las aplicaciones web de amenazas como el scripting entre sitios (XSS), la inyección de SQL y la inclusión de archivos. Los WAF se diferencian por operar en la capa 7, centrándose específicamente en las amenazas de la capa de aplicación.

Situados delante de las aplicaciones web, los WAF actúan como proxies inversos. Esto significa que interceptan e inspeccionan las peticiones dirigidas a la aplicación web, asegurándose de que sólo pasa el tráfico legítimo. Cualquier tráfico sospechoso o malicioso se bloquea rápidamente, evitando posibles ataques. Esta arquitectura no sólo mejora la seguridad de las aplicaciones web, sino que ayuda a proteger las aplicaciones de la exposición directa a las amenazas de Internet.

Para mantener la eficacia, los WAF emplean políticas o conjuntos de reglas. Estas reglas ayudan al firewall a discernir entre el tráfico benigno y el potencialmente malicioso. Los ajustes de estas políticas pueden ejecutarse rápidamente, lo que permite una respuesta inmediata a las amenazas emergentes o a los patrones de ataque cambiantes. La actualización periódica de estas normas es crucial.

¿Qué es un WAF? | Explicación del firewall de aplicaciones web

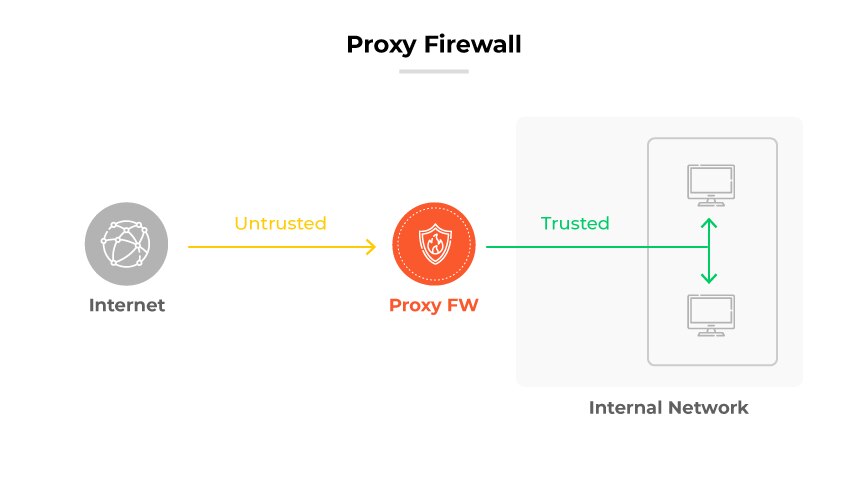

Firewall proxy

Un proxy firewall se erige como un mecanismo de defensa vital para las redes, operando en la capa de aplicación. También denominado firewall de aplicación o firewall de puerta de enlace, funciona principalmente como intermediario, filtrando los mensajes entre los sistemas informáticos y los servidores externos. Al hacerlo, salvaguarda los recursos de la red de posibles ciberamenazas.

A diferencia de los firewalls convencionales, que no descifran ni inspeccionan exhaustivamente el tráfico del protocolo de aplicación, los firewalls proxy profundizan más. Escudriñan el tráfico que entra y sale de una red, identificando señales de posibles ciberataques o programas maliciosos. Fundamentales para su funcionamiento, los firewalls mantienen sus propias direcciones de Protocolo de Internet (IP). Este diseño garantiza que las redes externas no puedan acceder directamente a la red interna protegida.

El proceso operativo de un firewall proxy es sencillo pero eficaz. Los computadores de una red se conectan a Internet utilizando el proxy como puerta de enlace. Cuando un usuario intenta acceder a un sitio web o servicio externo, su solicitud es interceptada por el proxy firewall. Este firewall evalúa la solicitud en función de sus políticas establecidas. Si se considera seguro, establece una conexión en nombre del usuario. Mediante este método, el proxy firewall garantiza que sólo se establezcan conexiones autorizadas y seguras.

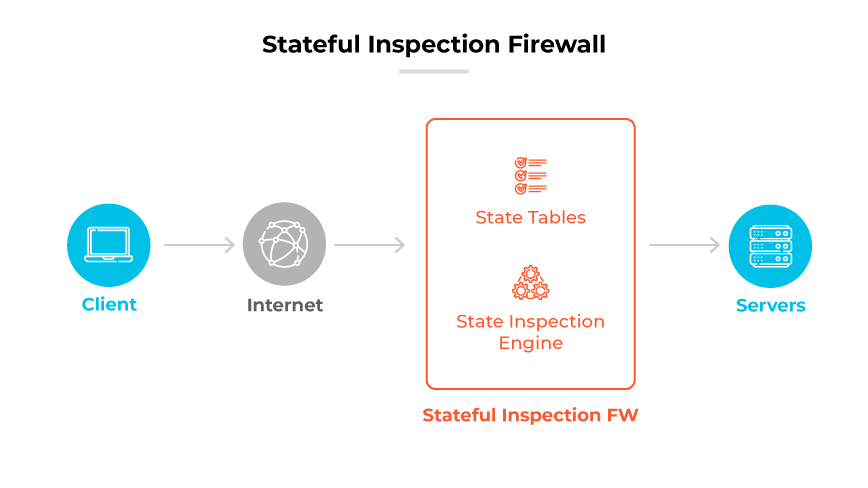

Firewall de inspección por estados

Los firewalls de inspección de estado son integrales en la supervisión activa de las conexiones de red. Mediante el seguimiento de estas conexiones, analizan el contexto del tráfico entrante y saliente, garantizando que sólo los paquetes de datos seguros atraviesan la red. Situadas en las Capas 3 y 4 del modelo de Interconexión de Sistemas Abiertos (OSI), su función principal es filtrar el tráfico en función de su estado y contexto. Este método es más exhaustivo que la mera protección a nivel de paquetes porque comprende el contexto más amplio de los intercambios de datos.

La tecnología subyacente de un firewall con seguimiento de estado es su capacidad para realizar la inspección de paquetes. Examina el contenido de cada paquete de datos para determinar si coincide con los atributos de las conexiones seguras previamente reconocidas. Si hay una coincidencia, se permite el paso de los datos. Sin embargo, si surgen discrepancias, el paquete se somete a controles normativos para comprobar su seguridad.

Un ejemplo práctico de la capacidad de la inspección con seguimiento de estado es su interacción con el Protocolo de control de transmisión (TCP). TCP facilita el envío y la recepción simultáneos de datos y utiliza un proceso de saludo de tres vías para establecer las conexiones. El apretón de manos implica sincronización (SYN), sincronización-reconocimiento (SYN-ACK) y reconocimiento (ACK). El stateful firewall utiliza este proceso para reconocer amenazas potenciales examinando el contenido de los paquetes durante el handshake. Si surge alguna señal de alarma, como orígenes o destinos sospechosos, el firewall descarta inmediatamente los datos. Este enfoque garantiza que sólo se mantengan conexiones legítimas y seguras.

Firewall de capa 3 vs. capa 7

Un firewall de capa 3 funciona en la capa de red del modelo de interconexión de sistemas abiertos (OSI). Se centra principalmente en filtrar el tráfico basándose en parámetros como direcciones IP, números de puerto y protocolos específicos, lo que hace que su enfoque sea amplio y afín al funcionamiento de los enrutadores. Este tipo de firewall ofrece una cobertura eficaz y de amplio alcance, proporcionando protección al permitir o denegar paquetes en función de sus detalles de origen y destino.

Por el contrario, un firewall de capa 7 opera en la capa de aplicación del modelo OSI. Su principal ventaja reside en su capacidad para inspeccionar en profundidad el contenido de los paquetes de datos. Analizando los contenidos específicos, puede discernir entre el tráfico benigno y el malicioso específico de la aplicación, protegiendo eficazmente contra amenazas como las inyecciones de SQL u otros ataques a la capa de aplicación.

En el ámbito de la seguridad de la red, no se trata de elegir una sobre otra. Ambos tipos de firewall ofrecen ventajas únicas. Mientras que los firewalls de capa 3 proporcionan un filtrado rápido y de amplio espectro, los de capa 7 profundizan en los intrincados detalles de los datos, garantizando un nivel de protección más profundo. La combinación de sus puntos fuertes ofrece una sólida estrategia de defensa en profundidad para una seguridad óptima.

Cómo elegir el firewall adecuado para una red empresarial

La selección de un firewall adecuado para una red empresarial requiere una comprensión clara de la arquitectura de la red, los activos protegidos y las necesidades específicas de la organización.

Empiece por definir los objetivos técnicos del firewall. Determine si la red requiere una solución integral o si basta con un firewall más sencillo. Para empezar, es crucial tener en cuenta el tipo de red, la importancia de los activos, el presupuesto y el tráfico previsto. Evalúe cómo se integran los productos de firewall en la infraestructura existente. Por último, asegúrese de tener en cuenta los requisitos de cumplimiento y las leyes de protección de datos pertinentes.

Tipos de firewall Preguntas frecuentes

Los dos tipos principales de firewall son:

- Firewalls basados en red: Se sitúan en el límite entre una red privada y una red pública (a menudo Internet). Pueden implementarse como dispositivos de hardware, aplicaciones de software o una combinación de ambos. Su objetivo principal es vigilar toda una red supervisando y controlando el tráfico de red entrante y saliente.

- Firewalls basados en host: Se instalan en dispositivos o servidores individuales, independientemente de la red a la que estén conectados. Un firewall basado en host sólo protege el dispositivo individual en el que está instalado. La mayoría de los sistemas operativos modernos vienen con firewalls integrados basados en host.

Hay muchos ejemplos de tipos de firewall. Si bien la clasificación de los firewalls puede variar en función de los criterios y el contexto, los tres tipos comúnmente mencionados son:

- Firewalls de filtrado de paquetes: Opera a nivel de red y utiliza reglas para permitir o bloquear datos en función de las direcciones IP de origen y destino, los puertos y los protocolos.

- Firewalls de inspección de estado: También conocidos como firewalls de filtrado dinámico de paquetes, no sólo examinan los paquetes sino que también realizan un seguimiento de las sesiones activas y determinan si el paquete forma parte de una conexión establecida.

- Firewalls proxy: Operan en la capa de aplicación, actuando como intermediarios entre los usuarios y los servicios a los que desean acceder, filtrando el tráfico al garantizar que los datos entrantes proceden de una fuente legítima.

No existe un "mejor" tipo de protección firewall para cada red, ya que la elección óptima depende de las necesidades y contextos específicos. Sin embargo, los Firewall de nueva generación (NGFW) son una opción moderna y popular, que ofrece funciones avanzadas. Algunos NGFW incorporan el aprendizaje automático para mejorar la detección de amenazas y la respuesta. Es crucial evaluar los requisitos individuales de la red y las amenazas antes de seleccionar una solución.

Los distintos tipos de firewall suelen clasificarse según el sistema protegido, el factor de forma, la ubicación en la red y el método de filtrado de datos, entre ellos:

- Firewall de red

- Firewall basado en host

- Firewall de hardware

- Firewall de software

- Firewall interno

- Firewall distribuido

- Firewall perimetral

- Firewall de nueva generación (NGFW)

- Firewall de filtrado de paquetes

- Puerta de enlace a nivel de circuito

- Firewall para aplicaciones web

- Proxy firewall

- Firewall de inspección de estado

No existe un tipo de firewall "mejor" para todos. La elección ideal depende de las necesidades y contextos específicos. Los Firewall de nueva generación (NGFW) son una opción ampliamente adoptada, ya que ofrecen funciones avanzadas. Es vital evaluar los requisitos individuales y las amenazas antes de elegir un firewall.

Los firewalls utilizan diversas técnicas para controlar y filtrar el tráfico. Algunas de las técnicas fundamentales de firewall incluyen:

- Filtrado de paquetes: Analiza el tráfico mediante direcciones IP, números de puerto y protocolos.

- Inspección de estado: Supervisa las conexiones activas y el estado de los paquetes dentro de una sesión.

- Firewalls proxy: Actuar como intermediarios e inspeccionar el contenido.

- Puertas de enlace a nivel de circuito: Operan en la capa de sesión para validar las conexiones.

- Traducción de direcciones de red: Modifica las direcciones de los paquetes.

- Inspección profunda de paquetes: Examina detalladamente el contenido de los paquetes.

- Firewall de nueva generación: Integre técnicas como la prevención de intrusiones.

- Filtrado DNS: Regula el tráfico en función de los nombres de dominio.

Los tipos de firewall de red incluyen:

- Filtros de paquetes

- Firewalls de inspección de estado

- Firewalls de capa de aplicación

- Firewall de nueva generación

- Puertas de enlace a nivel de circuito

- Firewall de software

- Firewall de hardware

- Firewalls en la nube

Un firewall es crucial en la protección de la red, ya que sirve para bloquear el acceso no autorizado a la red. Al evaluar los datos entrantes y salientes en función de criterios específicos, detecta y contrarresta las amenazas, y puede implementarse como hardware o software.

Un firewall puede estar tanto en un computador como en un enrutador. En un computador, suele basarse en software, protegiendo ese dispositivo específico. En un enrutador, suele estar basado en hardware y proporciona protección a toda la red.

El objetivo principal de un firewall es proteger el sistema de las amenazas digitales. Bloquea el contenido dañino y protege los datos y sistemas sensibles de usuarios no autorizados, incluidos posibles piratas informáticos o violaciones internas.

Componente esencial del sistema general de seguridad de la red, un firewall supervisa tanto el tráfico entrante como el saliente en una red. Los firewalls inspeccionan los paquetes de datos, decidiendo si están permitidos o bloqueados en función de las reglas establecidas. Este proceso sirve para bloquear el tráfico malicioso, permitiendo sólo los datos seguros. Las reglas utilizadas por los firewalls se basan en detalles de los paquetes de datos, como su origen y destino. Esta evaluación constante ayuda a mantener las redes seguras frente a las amenazas.