- 1. Descripción general de la amenaza: Ciberataques

- 2. Tipos de ciberataques de un vistazo

- 3. Tendencias globales en ciberataques

- 4. Taxonomía de los ciberataques

- 5. Panorama de los actores de amenazas

- 6. Ciclo de vida y metodologías de los ataques

- 7. Análisis técnicos en profundidad

- 8. Casos prácticos de ciberataques

- 9. Herramientas, plataformas e infraestructura

- 10. El efecto de los ciberataques

- 11. Detección, respuesta e inteligencia

- 12. Tendencias emergentes en ciberataques

- 13. Pruebas y validación

- 14. Métricas y mejora continua

- 15. Preguntas frecuentes sobre ciberataques

- Descripción general de la amenaza: Ciberataques

- Tipos de ciberataques de un vistazo

- Tendencias globales en ciberataques

- Taxonomía de los ciberataques

- Panorama de los actores de amenazas

- Ciclo de vida y metodologías de los ataques

- Análisis técnicos en profundidad

- Casos prácticos de ciberataques

- Herramientas, plataformas e infraestructura

- El efecto de los ciberataques

- Detección, respuesta e inteligencia

- Tendencias emergentes en ciberataques

- Pruebas y validación

- Métricas y mejora continua

- Preguntas frecuentes sobre ciberataques

¿Qué es un ciberataque?

- Descripción general de la amenaza: Ciberataques

- Tipos de ciberataques de un vistazo

- Tendencias globales en ciberataques

- Taxonomía de los ciberataques

- Panorama de los actores de amenazas

- Ciclo de vida y metodologías de los ataques

- Análisis técnicos en profundidad

- Casos prácticos de ciberataques

- Herramientas, plataformas e infraestructura

- El efecto de los ciberataques

- Detección, respuesta e inteligencia

- Tendencias emergentes en ciberataques

- Pruebas y validación

- Métricas y mejora continua

- Preguntas frecuentes sobre ciberataques

Los ciberataques son acciones deliberadas y maliciosas diseñadas para violar los sistemas digitales. Los ciberataques, que se centran en las vulnerabilidades de las redes, el software, las identidades y las cadenas de suministro, suelen encadenar múltiples técnicas para eludir la detección. El panorama moderno de las amenazas evoluciona a diario, moldeado por la automatización, la monetización y las fricciones geopolíticas.

Descripción general de la amenaza: Ciberataques

Los ciberataques son operaciones orquestadas que aprovechan los puntos débiles de los sistemas digitales para lograr el objetivo de un adversario. Los atacantes persiguen la interrupción y el beneficio económico para obtener una ventaja estratégica o un mensaje ideológico.

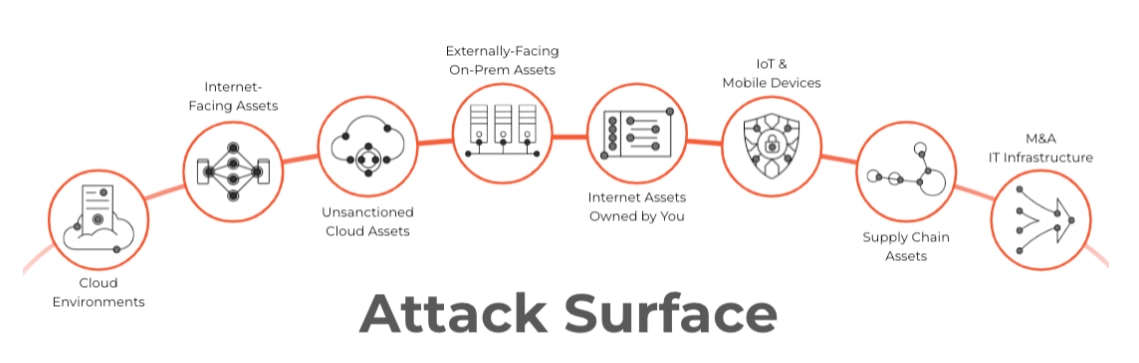

La superficie de ataque moderna incluye todo lo que tenga una dirección IP, un endpoint de API, un almacén de tokens o un permiso mal configurado. Los agresores no necesitan saltarse los firewalls cuando pueden explotar las integraciones SaaS, manipular pipelines CI/CD o robar identidades de máquinas para hacerse pasar por automatizaciones de confianza. Después, una vez conseguida la entrada, utilizan como arma herramientas nativas y accesos legítimos, y a menudo evaden la detección evitando las firmas de malware tradicionales.

La sofisticación de los ataques, por supuesto, varía. Algunos grupos recurren a la automatización bruta y al reciclaje de credenciales. Otros invierten en campañas de varias fases que combinan phishing, abuso de protocolos y manipulación de la cadena de suministro. La mayoría funcionan con herramientas comparables a las plataformas de nivel empresarial.

Los ciberataques han pasado de ser intrusiones puntuales a campañas continuas. Las organizaciones ya no se enfrentan a infracciones aisladas, sino que soportan el sondeo persistente de actores con motivaciones financieras y políticas. La prevención de estos ataques requiere visibilidad y una aplicación consciente de la identidad, además de una postura de defensa consciente de los exploits y una arquitectura de respuesta coordinada que tenga en cuenta las tácticas conocidas y novedosas.

Tipos de ciberataques de un vistazo

| Ciberataques basados en malware | Ciberataques basados en la red |

|---|---|

|

|

| Ciberataques a aplicaciones web | Ciberataques a contraseñas |

|---|---|

|

|

| Ciberataques de ingeniería social | Otros ciberataques |

|---|---|

|

|

Tendencias globales en ciberataques

Los actores de las amenazas operan ahora a una escala y con una cadencia que desafían todos los niveles de la defensa tradicional. Los equipos de seguridad de Palo Alto Networks detectan 1,5 millones de nuevos ataques cada día: amenazas que no existían el día anterior. En todas sus plataformas se bloquean diariamente 8.6 mil millones de intentos de ataque. Pero la frecuencia por sí sola no explica el cambio. Los atacantes han adoptado métodos más rápidos y adaptables que evaden la detección y utilizan como arma lo que más confianza inspira a los defensores: credenciales legítimas, herramientas nativas y accesos mal configurados.

Las cargas útiles ya no dominan. Casi un tercio de las intrusiones en 2024 comenzaron con credenciales válidas. Los ladrones de información infectaron 4,3 millones de dispositivos y recopilaron 330 millones de nombres de usuario y contraseñas, además de 17.300 millones de cookies. Estos tokens de sesión permitían a los adversarios acceder sin problemas a plataformas en la nube, aplicaciones de mensajería y portales internos. Muchos eludían por completo las protecciones de los endpoints.

Las cadenas de ataques abarcan múltiples dominios. En el 70 % de los incidentes, el camino hacia el compromiso cruzó tres o más superficies, en su mayoría combinando el acceso a endpoints, el movimiento lateral en la nube, la manipulación de identidades y la selección de objetivos humanos. Las defensas monocapa han perdido relevancia en este entorno. Los programas de seguridad deben detectar ahora las tácticas entre dominios y bloquear la progresión en una fase temprana.

La IA ha amplificado la ventaja del atacante. Los modelos generativos ahora escriben correos electrónicos de phishing que reflejan el tono interno y automatizan el desarrollo de malware con ofuscación de variantes incorporada. El repunte a principios de 2025 de las campañas de phishing para robar información(un 180 % más que el año anterior)pone de relieve cómo la automatización ha sustituido al esfuerzo manual. Gartner prevé que para 2027, el 17 % de todos los ataques utilizarán técnicas basadas en IA y, para subir la apuesta, que los agentes de IA reducirán en un 50 % el tiempo que se tarda en explotar las exposiciones de las cuentas.

La telemetría mundial registró 6.06 mil millones de ataques de malware en 2023. Aunque su comportamiento ha cambiado, el malware sigue siendo prolífico. Las firmas tradicionales ya no bastan. Muchas cepas ahora se cargan sin archivos, se mezclan en procesos de memoria y utilizan tácticas de retraso evasivas para superar la detección basada en el tiempo.

El ransomware se ha convertido en una amenaza casi universal. En 2023, el 72,7 % de las organizaciones experimentaron al menos un incidente de ransomware. Los ataques a infraestructuras críticas estadounidenses aumentaron un 9 % durante 2024. A diferencia de las formas anteriores, el ransomware actual a menudo incorpora la doble extorsión, el descubrimiento lateral y el acceso remoto incrustado, convirtiendo la contención en una carrera contra el daño irreversible.

Impacto económico mundial

A medida que los defensores se quedan rezagados, el coste de los ciberataques exitosos sigue aumentando. Los delitos informáticos causaron daños por valor de $9,22 billones en todo el mundo en 2024. Las previsiones difieren en cuanto al ritmo, pero coinciden en la dirección, y proyectan pérdidas anuales de entre $13,82 billones y $23,84 billones para 2027. La curva de crecimiento supera ahora al PIB mundial. Los programas de seguridad, en su mayoría, no fueron diseñados para soportar este nivel de bombardeo.

Artículo relacionado: Informe sobre la frontera de la amenaza de Unit 42: Prepárese para los nuevos riesgos de la IA

Taxonomía de los ciberataques

Los ataques modernos siguen una lógica oportunista: explotar lo que ofrezca la menor resistencia con el mayor rendimiento. Para preparar una defensa eficaz, las organizaciones deben comprender cómo enfocan los adversarios la intrusión.

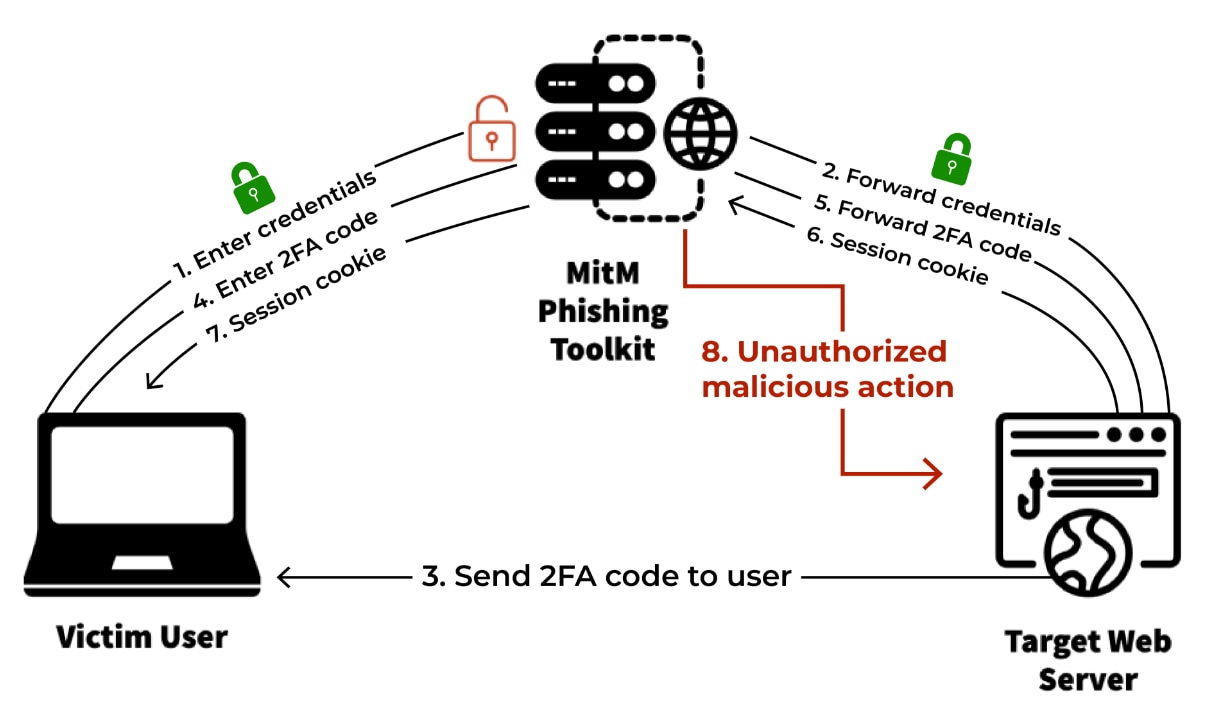

Ingeniería social

La ingeniería social sigue siendo el punto de entrada más barato para los atacantes. Los adversarios burlan las defensas técnicas explotando el comportamiento humano. Los kits de phishing incluyen ahora la captura de tokens basada en proxy, lo que hace ineficaz la AMF a menos que se apliquen políticas de vinculación de sesión y rotación de tokens. El quishing (suplantación de identidad basada en QR) y el callback phishing ( suplantación de identidad basada en la voz) también han aumentado, sobre todo en la suplantación de identidad en el servicio de asistencia.

Abuso de la Web y la API

Los atacantes se dirigen cada vez más a las aplicaciones web y a las API expuestas como vectores principales. Los 10 principales fallos de OWASP siguen dominando los puntos de entrada, en particular los controles de acceso rotos y la deserialización insegura. Mientras tanto, los atacantes también explotan el desvío de API, las entradas no validadas, la exposición excesiva de datos y la extralimitación de privilegios en las interfaces GraphQL y REST. Las herramientas de detección automatizada rastrean los endpoints no documentados y buscan fallos lógicos detrás de las puertas de autenticación.

Intrusión de red

Las intrusiones en la capa de red comienzan ahora con el abuso de credenciales más a menudo que con el encadenamiento de exploits. Cuando se utilizan exploits, los atacantes favorecen los dispositivos de borde sin parches con una dependencia de RCEs pre-auth. En su interior, utilizan ataques a nivel de protocolo (es decir, retransmisión SMB, suplantación ARP, manipulación de tickets Kerberos) para ampliar el acceso. El movimiento lateral suele seguir una arquitectura empresarial predecible, en la que las VLAN planas y los dominios de identidad compartidos aceleran el compromiso.

Endpoints comprometidos

Los endpoints siguen siendo el objetivo más visible, pero los ataques modernos rara vez se basan en el lanzamiento de malware detectable. Los atacantes ejecutan código en memoria o abusan de los marcos de scripting nativos. Algunos subvierten aplicaciones de confianza con DLL sideloading. El secuestro de la sesión del navegador ha superado al ransomware como precursor de las principales infracciones empresariales. Sin visibilidad a nivel del kernel, la mayoría de los EDR no detectan rutas de ejecución que no activen la telemetría basada en archivos.

Explotación de la desconfiguración de la nube

Cubos S3 públicos, identidades gestionadas sin restricciones, paneles de control de Kubernetes abiertos: los atacantes ahora tratan la desconfiguración de la nube como una oportunidad permanente. Las herramientas CSPM sacan a la luz los riesgos, pero a menudo ahogan a los equipos en alertas de baja prioridad. Los ciberatacantes se mueven más rápido, escaneando Internet en busca de servicios recién implementados con configuraciones predeterminadas o tokens filtrados.

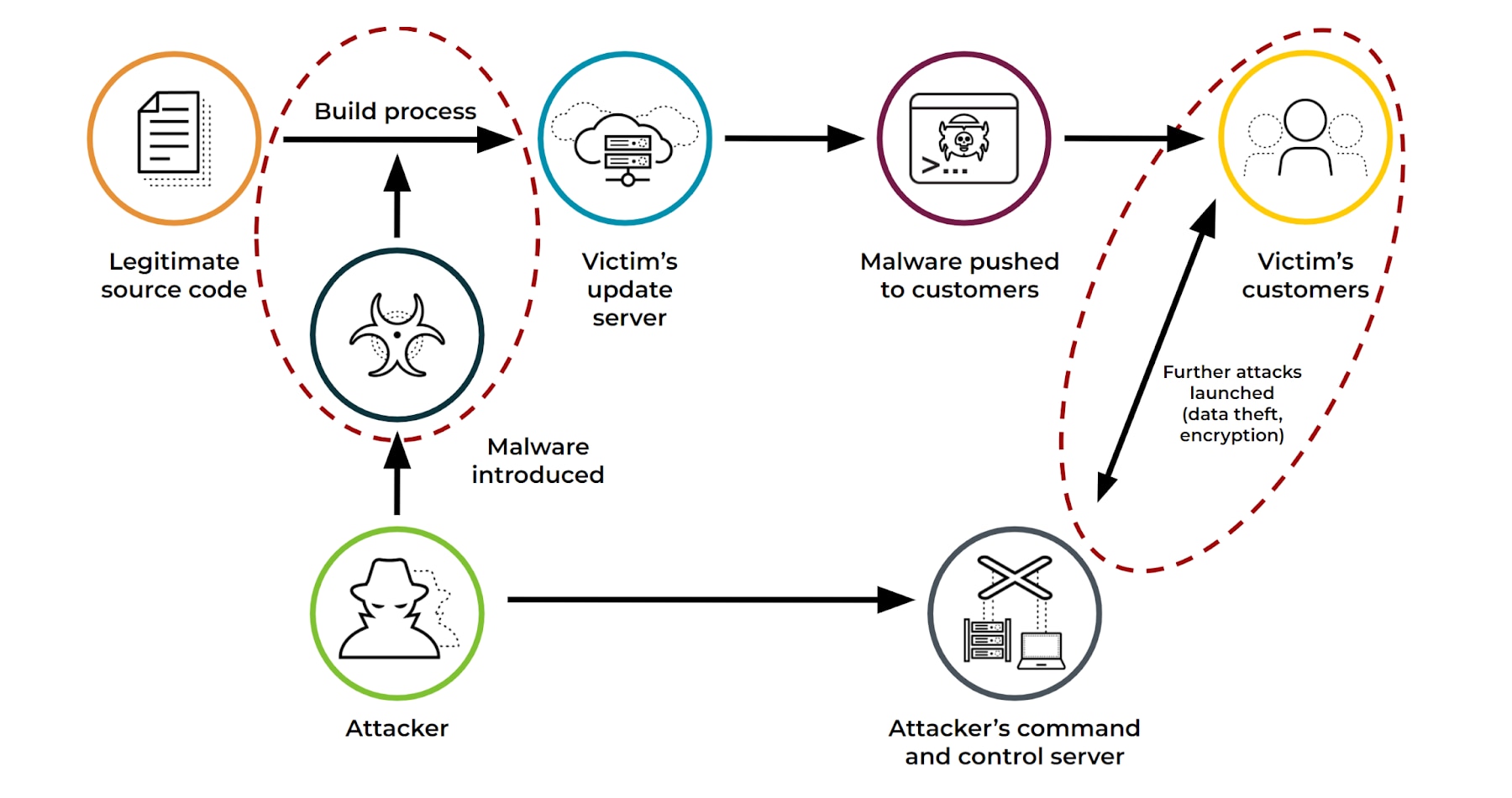

Manipulación de la cadena de suministro

Las cadenas de suministro de software ofrecen objetivos de alto aprovechamiento. Los atacantes comprometen las dependencias upstream, los registros de paquetes o la automatización CI/CD para envenenar artefactos de confianza. La confusión de dependencias, el "typo-squatting" y la inyección maliciosa de actualizaciones han afectado a componentes ampliamente utilizados en NPM, PyPI y Docker Hub. Dentro del proceso de compilación, los atacantes a menudo manipulan las credenciales almacenadas en variables de entorno o anulan los flujos de trabajo a través de GitHub Actions o archivos de configuración de GitLab CI.

Objetivos de ataque

Los atacantes rara vez comprometen entornos sin un propósito. Cada intrusión está relacionada con uno o varios objetivos, lo que determina las técnicas que eligen y la urgencia que muestran.

- El robo de datos incluye la exfiltración masiva de propiedad intelectual, secretos de autenticación, registros de clientes u objetivos de vigilancia. El malware de robo, el abuso de la sincronización en la nube y la exfiltración a través de HTTPS otunelización de DNS apoyan este objetivo.

- Los beneficios económicos impulsan el ransomware, el el correo electrónico comercial comprometido (BEC), la criptominería y la extorsión basada en afiliación. Los atacantes vigilan los flujos de trabajo financieros internos para interceptar o redirigir los pagos y, a menudo, atacan los sistemas de nóminas, proveedores o plataformas ERP.

- La interrupción del servicio suele aparecer en ataques DDoS, malware destructivo wiper o manipulación de infraestructuras. Los grupos alineados con el Estado utilizan esta táctica para degradar la confianza pública o perturbar industrias críticas durante conflictos geopolíticos.

- El espionaje motiva el acceso persistente y el movimiento lateral en departamentos sensibles. Los actores de las amenazas utilizan la conformación del tráfico y los implantes latentes para evitar ser detectados mientras desvían memorandos políticos, estrategias de negociación o I+D de defensa.

- El sabotaje destructivosurge en los ataques diseñados para degradar los sistemas de forma permanente. Los limpiadores como AcidRain, WhisperGate o CaddyWiper borran el firmware, sobrescriben los MBR o bloquean los dispositivos integrados. En las infraestructuras críticas, el objetivo de los atacantes es perturbar el mundo físico.

Alineación del marco

El MITRE ATT&CK Framework v17.1 sigue siendo el catálogo más completo y estructurado del comportamiento de los adversarios. Clasifica las tácticas, así como las técnicas y subtécnicas que apoyan cada táctica:

|

|

La asignación de la actividad observada a ATT&CK permite un triaje estructurado, lacaza de amenazas y la ingeniería de detección. Por ejemplo, el uso de PowerShell para el volcado de credenciales (T1003.001), la explotación de aplicaciones de cara al público (T1190), o el abuso de cuentas válidas en la nube (T1078.004) deben informar tanto a los controles de prevención como a los de respuesta.

MITRE ATT&CK también ayuda a los equipos a alinear los ejercicios de red-teaming, la cobertura de detección SOC y la aplicación de políticas con el comportamiento real de los atacantes. Sus matrices de empresa, móvil, nube e ICS siguen ampliándose, reflejando los cambios en el panorama de las amenazas con cada actualización trimestral.

Panorama de los actores de amenazas

Ninguna estrategia de seguridad tiene peso si no se conoce a fondo quién está detrás de los ataques. Los actores de las amenazas difieren ampliamente en capacidad, intención, lógica de los objetivos y tolerancia al riesgo. Las organizaciones que no distinguen entre estos grupos suelen asignar mal las defensas, gastando más de la cuenta en ruido mientras dejan expuestos los activos de misión crítica.

Grupos patrocinados por el Estado

Los actores estatales operan con planes a largo plazo, infraestructuras específicas y, a menudo, sin sensibilidad a los costes operativos. Respaldados por servicios de inteligencia o unidades militares, estos grupos llevan a cabo campañas de espionaje, preposicionamiento y sabotaje alineadas con los intereses nacionales. La APT41 de China, la APT28 de Rusia, el Grupo Lazarus de Corea del Norte y OilRig de Irán mantienen TTP distintas, pero cada vez comparten más cadenas de herramientas, así como infraestructura C2 y métodos de blanqueo.

Sus campañas suelen dirigirse a los sectores de telecomunicaciones, energía, contratistas de defensa, organizaciones políticas y semiconductores. El acceso inicial suele implicar phishing selectivo, explotación de día cero o robo de credenciales. Los grupos estatales invierten entonces en sigilo y consiguen tiempos de permanencia que pueden abarcar meses. El movimiento lateral da prioridad a los controladores de dominio de identidad y a las plataformas de colaboración o entornos SaaS conocidos por albergar planos de políticas o de la cadena de suministro.

Ciberdelincuencia organizada

Los grupos de ciberdelincuentes operan como empresas profesionalizadas. Algunos dirigen operaciones de ransomware basadas en afiliados, mientras que otros se especializan en el robo de credenciales o el fraude financiero. La mayoría operan desde regiones con escaso riesgo de extradición y suelen colaborar a través de mercados de acceso con intermediarios y foros con fideicomiso.

Los intermediarios de acceso inicial venden puntos de apoyo por un precio que refleja el sector, la geografía y el nivel de privilegio. Una vez obtenido el acceso, los actores utilizan kits de herramientas de post-explotación como Cobalt Strike, Sliver y cargadores personalizados. Su objetivo es la monetización rápida mediante la extorsión o el robo. Muchos grupos delictivos combinan ahora un ritmo operativo y un rigor técnico indistinguibles de las amenazas avanzadas persistentes.

Hacktivistas

La actividad hacktivista sigue líneas ideológicas. Aunque grupos como Anonymous carecen de la madurez técnica de los actores estatales o criminales, consiguen repercusión mediante ataques distribuidos de denegación de servicio, desfiguración de sitios web y filtración de datos, por no hablar de la amplificación social. Sus operaciones se intensifican durante los conflictos geopolíticos, en particular la legislación de alto nivel que afecta a las libertades civiles.

En los últimos años, el hacktivismo se ha fragmentado en colectivos regionales. Los hacktivistas pro Rusia o Ucrania, por ejemplo, han interrumpido infraestructuras críticas, filtrado información sensible e inundado las plataformas de los medios de comunicación con desinformación. Aunque a veces no se les tenga en cuenta, su acceso a herramientas filtradas y credenciales robadas tienden a hacer que sus acciones sean difíciles de ignorar.

Amenazas internas

Los actores internos representan una categoría de amenaza única desde el punto de vista técnico y perturbadora desde el punto de vista organizativo. Los infiltrados burlan las defensas perimetrales y a menudo poseen acceso legítimo, profundos conocimientos operativos y motivos. Las amenazas internas pueden actuar de forma maliciosa o inconsciente, y sus motivaciones van desde la desesperación financiera hasta las represalias o la coacción.

La mayoría de los incidentes con información privilegiada no tienen su origen en administradores de sistemas o ingenieros con privilegios. En cambio, los equipos de ventas, los contratistas y el personal de apoyo exponen con frecuencia datos confidenciales a través de transferencias no autorizadas, compartiendo sesiones o eludiendo los controles para cumplir los plazos. La detección depende de las líneas de base de comportamiento y de la supervisión de las sesiones.

Motivaciones y comportamientos

El comportamiento de ataque se correlaciona con lo que el actor puede ganar. Identificar las motivaciones permite a los defensores anticipar el tiempo de permanencia del atacante, su objetivo y su tolerancia a la detección.

Incentivos financieros

Los incentivos económicos impulsan la mayoría de las intrusiones. Ransomware-as-a-service (RaaS), BEC y el robo de credenciales dominan la economía criminal. Los actores con motivaciones financieras persiguen una rápida monetización con una estructura cada vez más corporativa (es decir, afiliados, control de calidad, asistencia, modelos de reparto de ingresos). Muchos explotan zonas grises legales en el procesamiento de pagos criptográficos, alojamiento a prueba de balas y servicios de blanqueo.

Inteligencia estratégica

La inteligencia estratégica motiva a los grupos estatales que buscan una influencia geopolítica. Entre los objetivos figuran asesores políticos, contratistas de defensa, institutos de investigación científica y proveedores de infraestructuras públicas. Estos actores persisten, a menudo evitando la detección durante meses para exfiltrar material sensible o incrustarse en el firmware o en las capas administrativas.

Objetivos ideológicos

Los objetivos ideológicos incitan a los hacktivistas y a los grupos de orientación extremista. Sus objetivos suelen ser símbolos públicos como portales gubernamentales y empresas consideradas poco éticas. El éxito de las operaciones se basa menos en los méritos técnicos que en la amplificación, las interrupciones programadas y el daño a la reputación.

Reclamaciones

Los agravios personales impulsan a algunos infiltrados y atacantes marginales. Los despidos, la discriminación percibida o los ascensos rechazados preceden con frecuencia al sabotaje, el robo de datos o la exposición de comunicaciones sensibles. Aunque de pequeño alcance, estos ataques pueden provocar daños desproporcionados, sobre todo en sectores regulados.

Es necesario comprender el panorama de los actores de amenazas. Sin claridad sobre quiénes son sus adversarios y qué quieren, la prevención se convierte en una mitigación ciega.

Ciclo de vida y metodologías de los ataques

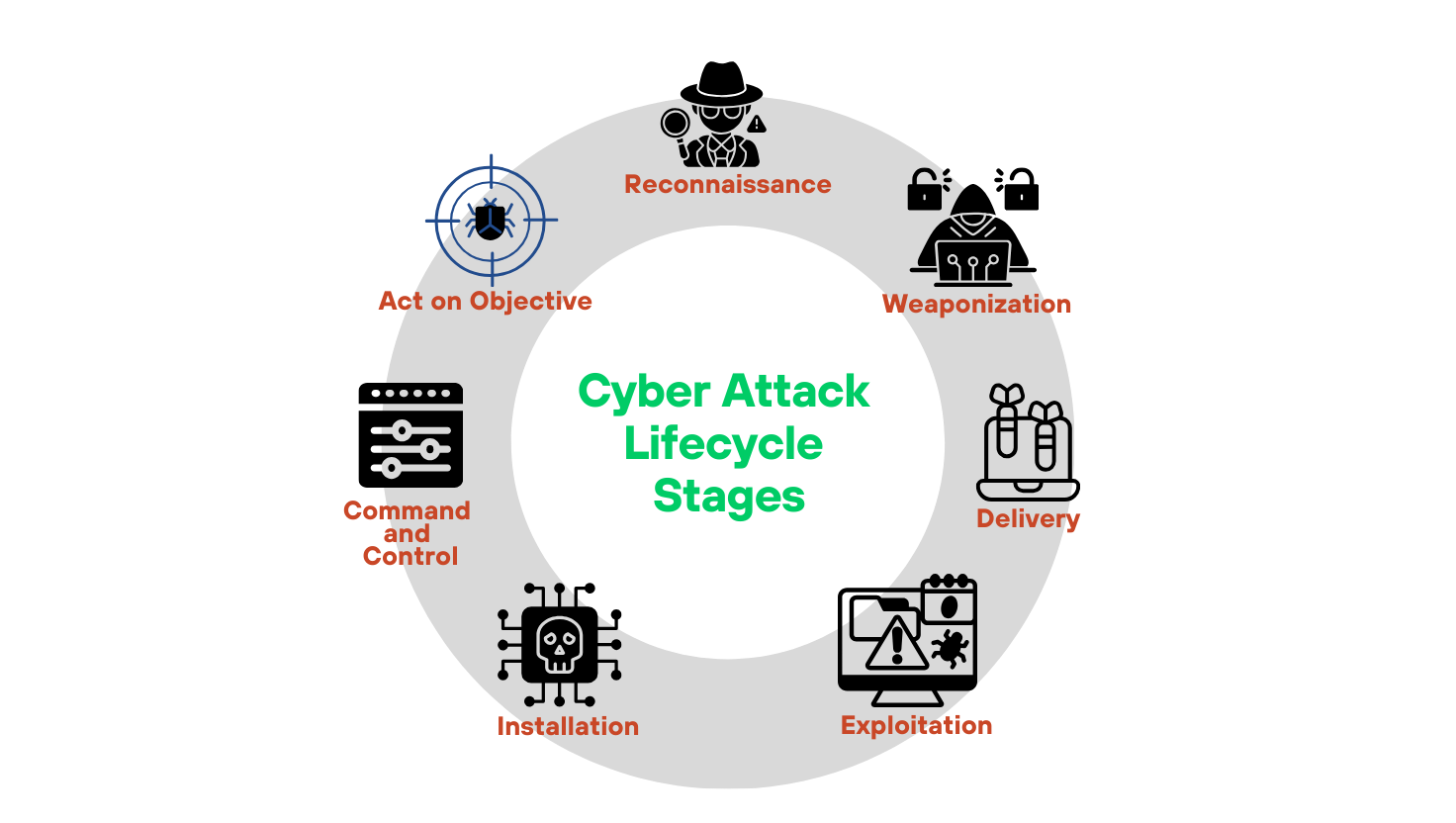

Los adversarios no comprometen los entornos con un solo movimiento. Progresan a través de etapas definidas, cada una de las cuales capacita a la siguiente. Comprender la estructura de un ataque permite a los equipos de seguridad introducir fricciones, rompiendo cadenas a medio camino y detectando indicadores antes del impacto.

Reconocimiento

Los atacantes comienzan con la recopilación de información. Los registros de dominio, los perfiles de LinkedIn de los empleados, los repositorios de GitHub expuestos y los metadatos de activos en la nube a menudo revelan la arquitectura interna, las convenciones de nomenclatura y los esquemas de identidad.

Herramientas de inteligencia de código abierto (OSINT) como Maltego, SpiderFoot y Recon-ng agregan estos datos a escala. Los raspadores automatizados extraen patrones de reutilización de credenciales de las bases de datos de infracciones. Los adversarios mapean los endpoints de las VPN, los subdominios y las superficies de las aplicaciones antes de entrar en acción.

El perfil del objetivo estrecha la apertura. Los atacantes priorizan los objetivos en función de la exposición a privilegios, las desconfiguraciones externas y la presencia de credenciales valiosas o funciones de procesamiento de datos.

Armamentización

Una vez construido el perfil del objetivo, los adversarios elaboran la carga útil. Los kits de exploits disponibles en el mercado incluyen cargadores, ofuscadores y módulos prediseñados para el navegador, el documento y la entrega basada en memoria. Los desarrolladores admiten el cifrado, la evasión de entornos aislados y la implementación de varios vectores.

La personalización del malware garantiza que las cargas útiles eviten la detección basada en firmas. Herramientas como Shellter, Veil y los droppers C2 personalizados admiten el polimorfismo, el cifrado por capas y la entrega separada por etapas. En los grupos de mayor cualificación, las cargas útiles se adaptan a la arquitectura del sistema, la postura de seguridad de los endpoints y la cadencia operativa.

Entrega

El phishing sigue siendo el método de entrega dominante. Los enlaces incrustados, los archivos adjuntos convertidos en armas, los mensajes MFA falsos y los códigos QR inducen a los objetivos a ejecutar secuencias de comandos o revelar credenciales. Los proxies phishing avanzados interceptan los tokens en tiempo real y pasan las comprobaciones MFA utilizando el reenvío de sesión.

Las campañas de smishing (phishing por SMS) y phishing por devolución de llamada aumentan la credibilidad al provocar una interacción en directo. La suplantación de VoIP y las líneas de asistencia falsas siguen siendo habituales en las cadenas de compromiso iniciales.

Las descargas "drive-by" aprovechan las configuraciones deficientes de los navegadores o la infraestructura publicitaria maliciosa. Los kits de explotación inspeccionan el agente de usuario y entregan cargas útiles específicas de la plataforma sólo después de cumplir los requisitos previos de explotación. Algunos utilizan exploits zero-click a través de vulnerabilidades en el análisis de imágenes o en el renderizado de fuentes.

Explotación

El abuso de credenciales supera a las vulnerabilidades de software en la explotación inicial. Los tokens robados y las claves API débilmente protegidas permiten el acceso directo sin activar las firmas IDS. Los entornos en nube adolecen de configuraciones por defecto en las que la posesión de una identidad válida elude los controles perimetrales.

La explotación de día cero se centra en vulnerabilidades no parcheadas o no reveladas. Aunque son raros, los días cero suelen ser operativos a los pocos días de descubrirse, especialmente cuando se revelan bajo embargo parcial. Los atacantes prefieren las vulnerabilidades de ejecución remota de código en dispositivos periféricos, eludir la autenticación en plataformas SaaS y escapar de entornos aislados en motores de navegador.

Instalación

Con el éxito de la explotación, los atacantes implementan implantes para mantener el acceso. Los troyanos de acceso remoto (RAT) se instalan silenciosamente y se conectan a servidores de comandos externos a través de túneles cifrados. Muchos operan bajo la apariencia de procesos legítimos del sistema o abusan de binarios firmados para eludir la detección.

En los entornos de contenedores, los atacantes suelen buscar escapatoria. Los permisos de ejecución mal configurados o las imágenes de contenedorinseguras permiten acceder al host, elevar los privilegios o comprometer las plataformas de orquestación. Los atacantes inyectan sidecars maliciosos, anulan el comportamiento de kubelet o pivotan a través de una gestión de secretos laxa.

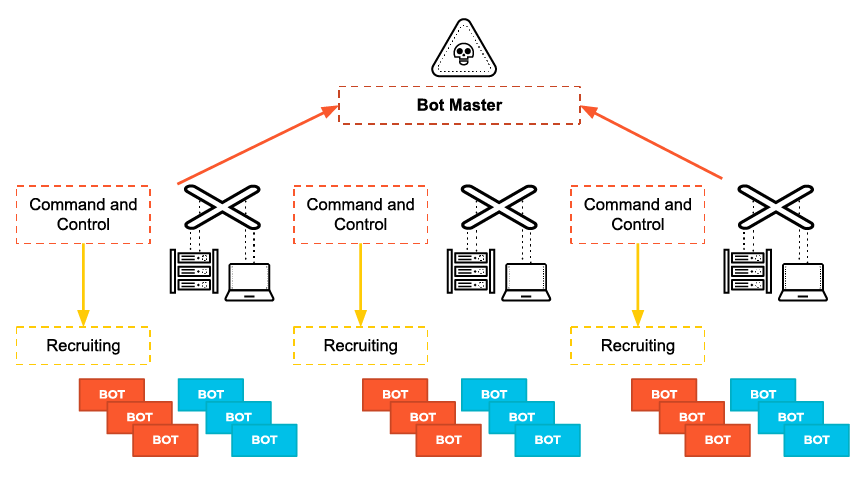

Mando y control

Tras establecer su presencia, los atacantes establecen canales de mando y control (C2). La tunelización de DNS se utiliza con frecuencia debido a su ubicuidad y falta de inspección. Las cargas maliciosas codifican instrucciones en búsquedas de registros TXT o A y exfiltran datos a la inversa.

La infraestructura C2 alojada en la nube se funde con los servicios de confianza. Los atacantes alojan cargas útiles y comandos de escenario en Dropbox, Gists de GitHub, Google Docs o pastebins. El tráfico hacia estos proveedores rara vez activa alertas, especialmente cuando está cifrado y enmascarado a través de agentes de usuario que imitan procesos automatizados.

Los grupos más avanzados implementan marcos C2 personalizados que admiten protocolos de reserva, intervalos de balizamiento y cambios de configuración dinámicos. Algunos mantienen una infraestructura escalonada, enrutando a través de capas proxy o nodos infectados para frustrar la atribución.

Acciones en los objetivos

La filtración de datos se produce a través de blobs comprimidos y cifrados enviados a través de HTTPS, WebDAV o SFTP. En las campañas furtivas, los atacantes pueden sincronizar directamente con los servicios de almacenamiento en la nube o codificar el contenido filtrado en la telemetría de aplicaciones legítimas.

El movimiento lateral se basa en credenciales robadas, suplantación de tokens y herramientas de gestión remota ya aprobadas en el entorno. Entre las técnicas más comunes se encuentran el pass-the-hash, la falsificación de tickets Kerberos y el abuso de protocolos de escritorio remoto o MDM. En contextos nativos de la nube, los atacantes enumeran las funciones de IAM, secuestran los procesos de automatización o atraviesan los límites de los recursos a través de servicios de metadatos compartidos.

La creación de impacto varía según el motivo. El ransomware cifra los sistemas y los datos y, a continuación, elimina las copias de seguridad y los registros. Los limpiadores sobrescriben las cabeceras de disco o el firmware para inutilizar permanentemente los sistemas. En las campañas de fraude, los atacantes redirigen las transacciones financieras, alteran las nóminas o escenifican eventos BEC con credibilidad interna. Los actores políticos filtran documentos sensibles para influir en el discurso público o dañar reputaciones.

Análisis técnicos en profundidad

Los atacantes atacan la infraestructura allí donde los defensores configuran mal los controles o no aplican el mínimo privilegio. Comprender el conjunto de herramientas que se utilizan actualmente contra los puestos finales y las redes ayuda a los responsables de seguridad a alinear las inversiones con el comportamiento de los adversarios.

Ataques a endpoints

Los endpoints sirven tanto de puntos de apoyo iniciales como de puntos de tránsito laterales. Su explotación no requiere un día cero cuando los adversarios pueden eludir el control con encadenamiento de ejecuciones, herramientas nativas o robo temporal de tokens.

Evolución del ransomware

El ransomware moderno rara vez opera de forma aislada. Los grupos siguen guías estructuradas con etapas para el robo de datos, la monetización del acceso y la destrucción. Predominan los modelos de doble extorsión. Antes de cifrar los datos, los atacantes exfiltran terabytes de registros internos, contratos, memorandos legales y datos de clientes. Entonces amenazan con hacerlo público y las negociaciones comienzan antes incluso de que llegue la nota de rescate.

Los ecosistemas RaaS han reducido la barrera técnica. Los afiliados obtienen licencias de cargas útiles, comparten beneficios con los operadores y reciben infraestructura C2, apoyo para los pagos e incluso manuales de negociación con las víctimas. Familias como Black Basta, 8Base y LockBit evolucionan rápidamente, a menudo superando las firmas de detección estáticas.

El acceso se suele adquirir a través de intermediarios de acceso inicial. La implementación se produce mediante el uso indebido de RDP, VPN comprometidas o archivos adjuntos con macros. El cifrado afecta tanto a las unidades locales como a las asignadas. Muchas cepas desactivan ahora los procesos de copia de seguridad y manipulan los hipervisores para corromper las instantáneas.

Técnicas sin archivos

El malware sin archivos elimina la necesidad de archivos persistentes ejecutándose directamente en memoria. PowerShell, WMI y .NET son las plataformas preferidas. Los atacantes cargan cargas útiles como DLL reflectantes, utilizan LOLBins para escenificar herramientas secundarias o inyectan shellcode en procesos de confianza a través del vaciado de procesos.

Los binarios Living-off-the-land (LOLBins) soportan desde el volcado de credenciales (rundll32, regsvr32) hasta el movimiento lateral (wmic, mshta). La mayoría de las plataformas de protección de endpoints las permiten por defecto, por lo que el contexto de comportamiento es la única estrategia de detección viable. Los adversarios encadenan estos binarios con scripts nativos para permanecer silenciosos, rápidos y difíciles de atribuir.

Ataques a redes e infraestructuras

Aunque la identidad se ha convertido en el nuevo perímetro, la infraestructura central de la red sigue siendo un objetivo prioritario de los ataques.

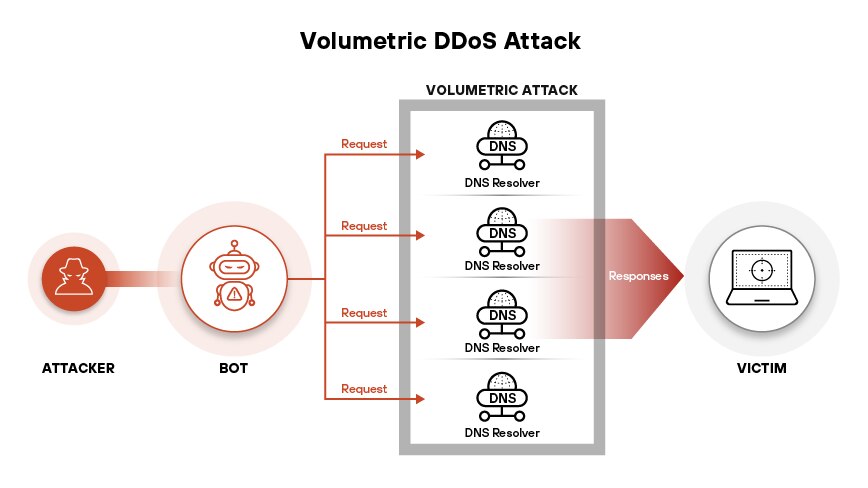

Denegación de servicio distribuido

Los ataques DDoS han recuperado protagonismo como herramientas políticas y financieras. Las campañas volumétricas suelen superar los 2 Tbps. Los atacantes utilizan redes de bots formadas por dispositivos de IoT comprometidos, API expuestas y máquinas virtuales en la nube alquiladas. La mitigación se vuelve compleja cuando los ataques se originan en fuentes distribuidas geográficamente con cargas útiles aleatorias.

Las plataformas de orquestación, como las variantes de Mirai, Condi y Pandora, ofrecen a los atacantes paneles de control y módulos de complemento predefinidos para la segmentación dinámica. Los atacantes pasan cada vez más de las inundaciones de la capa de red a las técnicas de la capa de aplicación(Capa 7), abrumando endpoints específicos con alta concurrencia de peticiones y saturación de recursos bajos.

Los ataques de capa 7 suelen dirigirse a flujos de trabajo de autenticación, funciones de búsqueda o carritos de la compra, áreas con una gran interacción con las bases de datos. Estas inundaciones no requieren mucho ancho de banda, pero crean latencia y fallos al agotar los recursos del back-end.

Intermediario (Man-in-the-middle)

Los ataques de tipo Intermediario (Man-in-the-middle) aprovechan canales de comunicación inseguros o mal configurados para interceptar o modificar el tráfico. Las implementaciones de Wi-Fi empresarial siguen siendo especialmente vulnerables cuando no se aplica el certificado pinning o el TLS mutuo.

Los ataques de downgrade TLS explotan el comportamiento de cambio de versión. Los atacantes interceptan el protocolo de enlace, fuerzan un conjunto de cifrado obsoleto y vuelven a cifrar el tráfico con claves que controlan. En los casos en los que no existe TLS, la interceptación de texto sin formato permite obtener credenciales, testigos de sesión o datos operativos confidenciales.

Los puntos de acceso fraudulentos imitan SSID de confianza y conexiones proxy a través de puertas de enlace controladas por atacantes. Los dispositivos desprevenidos se autoconectan y dirigen el tráfico a través de una infraestructura hostil. Herramientas como WiFi Pumpkin y Bettercap automatizan la configuración de portales cautivos que suplantan credenciales o inyectan cargas útiles en los flujos de tráfico.

Los ataques basados en la red suelen eludir los sistemas de detección nativos de la nube porque el vector de ataque reside por debajo de la capa de aplicación. La defensa requiere no sólo la segmentación de la red, sino también una supervisión que tenga en cuenta los protocolos, la aplicación del transporte cifrado y la detección de anomalías de sesión en el perímetro.

Ataques a la Web y a las aplicaciones

Las aplicaciones web siguen siendo una superficie de ataque de primer nivel porque a menudo exponen lógica empresarial y sistemas backend privilegiados. La mayoría de las empresas carecen de inventarios completos de sus activos web, y pocas realizan una validación de contexto completo de las entradas de la API o del comportamiento de la sesión. Los atacantes aprovechan esa brecha mediante la inyección directa, la manipulación de la lógica o los flujos de trabajo encadenados que eluden el cumplimiento de las normas.

Fallos de inyección

La inyección SQL persiste a pesar de dos décadas de concienciación. Los atacantes elaboran entradas que modifican las consultas SQL ejecutadas por las bases de datos backend, a veces extrayendo esquemas enteros o modificando registros. Las técnicas SQLi ciegas siguen siendo eficaces cuando se suprimen los mensajes de error, ya que utilizan la inferencia basada en el tiempo para recuperar los datos bit a bit. Las pilas web modernas construidas sobre marcos ORM obsoletos a menudo fallan a la hora de desinfectar las cargas útiles de los casos de extremo.

La falsificación de peticiones del lado del servidor (SSRF) fuerza a la aplicación a iniciar peticiones salientes a destinos arbitrarios. Los atacantes explotan SSRF para acceder a servicios de metadatos internos, roles IAM en la nube y endpoints de gestión internos (no expuestos externamente). En entornos nativos de la nube, SSRF a menudo da lugar a una escalada de privilegios o a la exposición de datos de varios inquilinos. Verá esto aún más si el servicio hace un mal uso de la autorización basada en la confianza o permite redireccionamientos recursivos.

Abuso de la lógica

Un control de acceso roto ya no significa que "falta la página de inicio de sesión". Ahora refleja los fallos de autorización, cuando el acceso se impone indebidamente basándose en cabeceras o parámetros de URL. Los atacantes escalan privilegios manipulando las estructuras de las peticiones, elevando los roles o reutilizando tokens de API vinculados a sesiones con mayores privilegios. Los errores de configuración en la nube suelen reflejar estos patrones, en los que los límites de permisos existen en la documentación pero no en la práctica.

La manipulación de la lógica empresarial aprovecha las lagunas entre lo que la aplicación permite y lo que debería impedir. Además de los desajustes temporales, los atacantes aprovechan las condiciones de carrera y descuentan los errores de cálculo. En los sistemas financieros, la manipulación de la conversión de divisas, la generación de facturas o los límites de las transferencias provocan pérdidas directas. Defectos como estos eluden los escáneres y requieren el modelado adversarial.

Abuso de identidad y credenciales

Todas las campañas que implican movimiento lateral, escalada de privilegios o suplantación de identidad se basan en alguna forma de acceso a credenciales. La identidad se ha convertido en el vector de ataque dominante en los ecosistemas de nube, híbridos y SaaS.

Variantes de phishing

El phishing ya no se detiene en las páginas de inicio de sesión falsas. Los ataques de fatiga MFA bombardean a los usuarios con repetidas solicitudes de autenticación hasta que una es aprobada. Algunas campañas utilizan proxies inversos para interceptar tokens en tiempo real, lo que permite su reutilización inmediata sin activar alertas.

Las llamadas de voz falsas han entrado en funcionamiento. Los ciberdelincuentes sintetizan la voz de un dirigente utilizando minutos de audio filtrado y realizan llamadas solicitando el restablecimiento de credenciales o aprobaciones urgentes. Combinadas con identificadores de llamada falsos y correos electrónicos falsos, estas campañas tienen éxito incluso en entornos reforzados.

Relleno de credenciales

Los ataques de relleno de credenciales explotan contraseñas reutilizadas en distintos servicios. Plataformas de automatización como OpenBullet, SentryMBA y herramientas personalizadas de Python prueban miles de combinaciones de nombre de usuario y contraseña por minuto en portales de inicio de sesión, API móviles y flujos OAuth. Las campañas modernas inyectan evasiones de comportamiento como encabezados aleatorios o huellas digitales de dispositivos para evitar los límites de velocidad y la detección.

Los atacantes adquieren credenciales nuevas de infostealers, volcados de brechas y malware de recolección de tokens. Muchas credenciales incluyen cookies de sesión o claves de acceso a la nube integradas en el almacenamiento del navegador o en entornos de desarrollador. Los defensores deben asumir la reutilización, rotar los secretos agresivamente y detectar anomalías. La autenticación no es un control a menos que incluya la validación del comportamiento, el contexto y la intención.

Ataques nativos en la nube

La mayoría de las infracciones en la nube se deben a errores de configuración evitables o a suposiciones implícitas de confianza que se desmoronan bajo presión.

Ataques de desconfiguración

Los buckets de almacenamiento sin restricciones siguen estando entre los activos expuestos con más frecuencia en los entornos multicloud. El acceso de lectura pública, los permisos heredados y la falta de controles de cifrado en reposo permiten a los adversarios enumerar y extraer datos confidenciales con una sola solicitud no autenticada. Los atacantes automatizan el descubrimiento utilizando herramientas como Grayhat Warfare, S3Scanner y API específicas de CSP.

Los roles sobreprivilegiados son más perjudiciales que los cubos expuestos. Muchas organizaciones no se adhieren al privilegio mínimo, concediendo a las cuentas de servicio o funciones lambda permisos comodín (es decir, iam:PassRole o s3:*). Un atacante que obtiene una identidad puede escalar a través del entorno mediante llamadas legítimas. Espere encadenamiento de funciones, asunción de cuentas cruzadas y movimiento lateral.

Explotaciones de la cadena de suministro

Los canales de CI/CD ofrecen a los atacantes un camino de confianza hacia la producción. Los sistemas de compilación comprometidos permiten la inserción de código malicioso, la filtración de secretos de entorno o la modificación de artefactos enviados a los registros de producción. Jenkins, GitHub Actions, GitLab Runners y los agentes autoalojados suelen ejecutarse con privilegios elevados y una supervisión de salida mínima.

La inserción de paquetes maliciosos aprovecha la confianza en las dependencias de terceros. Los atacantes troyanizan las bibliotecas mediante typo-squatting, repo-jacking o suplantación de colaboradores y luego las publican en repositorios abiertos. Si es consumido por proyectos posteriores, el código malicioso se ejecuta durante el tiempo de compilación o instalación, y a menudo llega a producción sin ser examinado.

Artículo relacionado: Anatomía de un ataque a la cadena de suministro en la nube

Las amenazas a la cadena de suministro eluden las defensas en tiempo de ejecución operando dentro de los límites de artefactos firmados y verificados. Los defensores deben hacer cumplir la procedencia, aplicar construcciones reproducibles y adoptar la validación de la la lista de materiales de software (SBOM) para reducir la exposición. Los secretos de canalización, especialmente los que conceden acceso a la nube, deben rotar automáticamente y mantenerse en el mínimo absoluto.

Ataques OT e IoT

La convergencia de las TI y las OT ha abierto los entornos industriales a agentes de amenazas que antes se centraban únicamente en los sistemas digitales. Mientras tanto, los ecosistemas IoT se expanden más rápido de lo que la mayoría de las organizaciones pueden asegurar, exponiendo a menudo firmware poco probado y API no gestionadas.

Sistemas de control industrial

La manipulación de protocolos está dirigida a protocolos OT deterministas y no autenticados, como Modbus, DNP3 y Profinet. Estos protocolos carecen de cifrado o autenticación, lo que permite a los atacantes inyectar comandos, leer estados de procesos o modificar valores de sensores con consecuencias físicas. En entornos con acceso directo al PLC desde redes planas, los adversarios pueden manipular válvulas, relés o bucles de control en tiempo real.

La corrupción del firmware profundiza el ataque, incrustando código malicioso a nivel del cargador de arranque o del controlador. A través de servidores de actualización comprometidos o protocolos de actualización de campo inseguros, los atacantes implantan código que persiste a través de reinicios y desafía la detección convencional. Algunas variantes retrasan las paradas de emergencia o interfieren con los enclavamientos de seguridad.

Los entornos ICS modernos a menudo contienen hosts puente: máquinas Windows con conectividad dual a redes OT e IT. Estos se convierten en puntos de giro. Sin una segmentación estricta, los adversarios pueden pasar de un correo electrónico de phishing al control de la planta en unos pocos movimientos laterales.

Botnets IoT

Los Los botnets IoT siguen siendo una fuerza dominante en los ataques DDoS a gran escala y en las campañas de robo de credenciales. Las variantes de Mirai dominan debido a la disponibilidad de su código fuente, su facilidad de modificación y su lógica de escaneo de contraseñas por defecto. Si se comprometen, dispositivos como routers, DVR y sensores inteligentes transmitirán instrucciones desde servidores C2 y abrumarán a los objetivos con inundaciones HTTP o amplificación DNS.

La explotación de la API proporciona a los atacantes acceso al plano de gestión. Muchas plataformas IoT exponen API que carecen de autenticación, permiten la escalada de privilegios o devuelven metadatos excesivamente prolijos. Los atacantes aprovechan estos endpoints para localizar dispositivos, reproducir telemetría o implantar actualizaciones de firmware que reintroducen vulnerabilidades conocidas.

Los ecosistemas IoT rara vez imponen una incorporación segura. Lo mismo ocurre con la aplicación de parches y la gestión remota. En otras palabras, un dispositivo que se une a la red pasa a formar parte de la superficie de ataque a menos que la visibilidad y los controles de políticas le sigan inmediatamente. La mayoría no lo hace, y los atacantes lo saben.

Casos prácticos de ciberataques

Los ataques recientes revelan cómo los actores de amenazas explotan los controles desalineados, las arquitecturas planas o las suposiciones de confianza de los usuarios crearon debilidades estructurales.

Brechas de filtración masiva de MOVEit

En mayo de 2023, Clop explotó un día cero en el producto MOVEit Transfer de Progress Software, lanzando una de las mayores campañas de robo de datos de la historia reciente. El fallo permitía la inyección de SQL no autenticada, permitiendo a los atacantes implementar web shells y exfiltrar archivos de los servidores MOVEit en masa.

En cuestión de semanas, cientos de organizaciones (agencias gubernamentales, universidades e instituciones financieras) vieron explotados sus servidores MOVEit. Los atacantes implementaron la automatización para escalar el acceso a través de instancias a nivel mundial. A continuación, amenazaron con extorsionar a través de sitios de filtraciones. Entre las víctimas se encontraban Shell, la BBC y EE. UU. Departamento de Energía.

La filtración de datos puso de manifiesto un riesgo sistémico en los servicios de transferencia de archivos gestionados por terceros. Muchas organizaciones no aislaron los servidores MOVEit de los segmentos sensibles de la red, lo que permitió a los atacantes acceder directamente a los sistemas internos una vez comprometidos.

Artículo relacionado: Vulnerabilidades de inyección de SQL en MOVEit Transfer: CVE-2023-34362, CVE-2023-35036 y CVE-2023-35708

Intrusión en la ingeniería social de MGM Resorts

En septiembre de 2023, MGM Resorts sufrió un ataque después de que los autores de la amenaza utilizaran perfiles de LinkedIn para identificar al personal del servicio de TI y obtuvieran credenciales de acceso mediante ingeniería social por teléfono. Tras acceder a los sistemas, el grupo implementó ransomware e interrumpió las operaciones en varios casinos y hoteles.

Los atacantes, afiliados al grupo Scattered Spider, aprovecharon herramientas RMM legítimas para desplazarse lateralmente y desactivar el software de seguridad. Los cortes afectaron a las llaves digitales de las habitaciones, los sistemas de juego y los endpoints de pago durante más de una semana. Los registros públicos indicaban un impacto financiero superior a los $100 millones.

La brecha puso de relieve dos puntos. En primer lugar, los atacantes utilizan ahora pretextos basados en el teléfono y en el comportamiento para eludir los controles de identidad. En segundo lugar, muchos SOC empresariales no detectan el abuso de herramientas de administración legítimas durante una campaña activa.

Ola de ransomware en servicios de salud en 2024

A lo largo de 2024, los ataques de ransomware aumentaron en el sector sanitario. ALPHV, LockBit y Rhysida se dirigieron a hospitales, aseguradoras y proveedores de historiales médicos electrónicos. Entre los puntos de entrada habituales se encontraban la exposición a RDP, las vulnerabilidades de VPN y las credenciales obtenidas por ladrones de información en los puestos de trabajo del personal.

Los ataques a menudo incluían la exfiltración de datos antes del cifrado, con la filtración de historiales de pacientes robados para aumentar la presión. En algunos casos, los sistemas de cuidados críticos se desconectaron. Los tiempos de recuperación se alargaban hasta semanas debido a la dependencia del software heredado y a la falta de copias de seguridad inmutables.

Las organizaciones sanitarias se veían perjudicadas porque operaban con redes internas planas, confiaban en software de endpoint obsoleto y carecían de segmentación en la capa de aplicación. Los operadores de ransomware explotaron esas condiciones con precisión quirúrgica, demostrando que el cumplimiento de las normas específicas del sector no equivale a la resistencia operativa.

Phishing asistido por IA durante las elecciones mundiales

A principios de 2024, campañas coordinadas de phishing explotaron la IA generativa para hacerse pasar por funcionarios electorales y figuras públicas de confianza. Los mensajes de audio deepfake y los correos electrónicos escritos con IA tenían como objetivo a trabajadores electorales, bases de datos de votantes y equipos de campaña en múltiples países, incluidos Estados Unidos, así como India y varios estados miembros de la UE (AP News).

Las campañas utilizaron modelos lingüísticos para crear mensajes convincentes en dialectos locales, ajustados dinámicamente en función de los ciclos de noticias públicas. Algunas operaciones combinaron el phishing por correo electrónico con llamadas generadas por IA para reforzar la urgencia o la credibilidad. Los atacantes cosecharon credenciales para manipular los sistemas de información de los votantes y filtrar documentos confidenciales de planificación en línea.

Los ataques pusieron de manifiesto cómo los modelos generativos pueden reducir el coste y aumentar la eficacia de la ingeniería social. Las instituciones públicas, incluso aquellas con infraestructuras reforzadas, seguían siendo vulnerables debido a los desencadenantes de la respuesta humana y a la incoherencia de los procesos de verificación de identidad en las distintas jurisdicciones.

Artículo relacionado: DeepSeek engañado para generar código de inyección de SQL y movimiento lateral

Herramientas, plataformas e infraestructura

Los atacantes ya no escriben exploits desde cero ni construyen su infraestructura manualmente. Operan dentro de un ecosistema maduro de herramientas y servicios que reflejan las prácticas legítimas de desarrollo de software.

Familias de malware

Cobalt Strike sigue siendo el marco de post-explotación más emulado y abusado en uso. Diseñado originalmente para equipos rojos, permite la puesta en escena de cargas útiles, la ejecución de comandos, el movimiento lateral y el balizamiento a través de HTTP, DNS o named pipes. Los actores de amenazas suelen implementar versiones pirateadas con intervalos de suspensión modificados, ofuscación personalizada e indicadores de compromiso (IoC) desactivados.

Sliver, una alternativa de código abierto, ha ganado popularidad tanto entre los equipos de seguridad como entre los adversarios. Escrito en Go, compila para múltiples arquitecturas, soporta C2 cifrado peer-to-peer y ofrece una rápida personalización. Su arquitectura modular dificulta su identificación y su detección en diversos sistemas operativos.

Havoc representa la última generación de kits de herramientas de post-explotación diseñados para eludir los EDR modernos. Lanzado públicamente a finales de 2023, Havoc incluye generación de carga útil en memoria, evasión de entornos aislados y canales C2 cifrados diseñados para integrarse en los protocolos de red habituales. Su popularidad creció rápidamente entre los grupos de ransomware afiliados debido a su mínimo solapamiento de firmas con Cobalt Strike.

Artículo relacionado: Grupos de actores de amenazas rastreados por Unit 42 de Palo Alto Networks

Marcos de seguridad ofensiva

Metasploit sigue siendo la base para la explotación automatizada y la entrega de cargas útiles. Admite el encadenamiento de exploits, la generación de shell inversa y la puesta en escena en memoria. Las actualizaciones periódicas de los módulos de Metasploit lo convierten en un recurso fiable para los atacantes que buscan vías de acceso de baja fricción a sistemas obsoletos.

Empire, creado en PowerShell y posteriormente portado a Python 3, está especializado en ataques sin archivos en entornos Windows. Admite la escalada de privilegios, el volcado de credenciales y la manipulación de tickets Kerberos, todo ello con herramientas nativas. Debido a que se basa en PowerShell remoting, evasión AMSI y scripting modular, Empire sigue siendo relevante en campañas de phishing en las que se prefiere la ejecución nativa.

Este tipo de marcos reducen el tiempo que transcurre entre el descubrimiento de una vulnerabilidad y su explotación. Los agresores pueden pasar de la exploración al compromiso utilizando bibliotecas bien mantenidas y módulos preconstruidos adaptados a los puntos débiles de la empresa.

Correduría de acceso inicial

El acceso como servicio ha madurado hasta convertirse en una cadena de suministro formal. Los intermediarios comprometen los sistemas, extraen credenciales, validan la presencia en la red y subastan el acceso a los creadores de ransomware, mineros de datos o grupos de espionaje. Los niveles de acceso incluyen RDP, VPN, pasarelas Citrix, Active Directory y consolas de gestión de la nube.

Los mercados de la web oscura facilitan el intercambio. Foros como Exploit, BreachForums (hasta su cierre) y RuTOR ofrecen listados con garantías de tiempo de actividad, sectores verticales e incluso vistas previas de entornos comprometidos. Muchos corredores operan bajo estrictos modelos de reputación, utilizando depósitos en garantía e intermediarios para garantizar la integridad de las transacciones.

Los compradores suelen actuar en cuestión de horas. La velocidad de la monetización significa que una vez que las credenciales aparecen en estos mercados, las ventanas de detección se colapsan. Muchas organizaciones no son conscientes de su exposición hasta que el movimiento lateral ya ha comenzado o la exfiltración de datos desencadena una notificación externa.

Explotar las economías

Los intermediarios de día cero tienden un puente entre los investigadores independientes y los compradores nacionales o comerciales. Estas empresas operan de forma privada, ofreciendo cientos de miles de dólares por vulnerabilidades de ejecución remota de código en plataformas ampliamente implementadas. iOS, Android, Chrome y los hipervisores siguen siendo los objetivos más valiosos.

Las vulnerabilidades intermediadas suelen eludir la coordinación entre proveedores. Los compradores solicitan derechos exclusivos sobre la hazaña, lo que les permite utilizarla operativamente sin divulgarla públicamente. Algunos intermediarios se especializan por regiones, mientras que otros abastecen a múltiples gobiernos con áreas de interés que se solapan, lo que da lugar a la reexplotación.

Las plataformas de recompensas por fallos, como HackerOne y Bugcrowd, cumplen una función diferente. Incentivan la divulgación responsable a gran escala, pero algunos investigadores utilizan las recompensas como recurso alternativo tras el fracaso de las ofertas privadas. En algunos casos, las vulnerabilidades reveladas a través de recompensas aparecen reempaquetadas en cadenas de herramientas del mercado gris, sobre todo cuando el informe original carecía de detalles sobre los exploits.

La infraestructura de ataque sigue evolucionando hacia la modularidad, la reventa y la automatización. Los defensores que no vigilen este ecosistema operarán por detrás de la curva.

El efecto de los ciberataques

El informe de IBM sobre el costo de las violaciones de datos en 2025 sitúa el costo medio de una violación de datos en $4,45 millones, con un promedio de $9,48 millones para las organizaciones con sede en Estados Unidos. El cálculo excluye las multas reglamentarias, los acuerdos legales y las subidas de las primas de seguros, que a menudo duplican la exposición total.

Interrupción operativa

Para el 86 % de las organizaciones, los ciberataques repercuten en las operaciones empresariales, con tendencias de tiempo de inactividad cada vez más prolongadas y con mayores consecuencias. Para los proveedores de SaaS o los operadores logísticos en tiempo real, incluso una interrupción de cuatro horas se extiende a los ecosistemas de los clientes.

La perturbación suele comenzar aguas arriba. La disponibilidad, la calidad o la integridad de los datos de los proveedores se degradan tras la violación. Un solo ataque dirigido a OT puede retrasar la fabricación durante meses. En los ecosistemas basados en la nube, las interdependencias magnifican las interrupciones, ya que el tiempo de inactividad de una plataforma afecta a los servicios dependientes.

La contención de incidentes suele perturbar las operaciones principales. Para aislar la propagación, los equipos de seguridad deben revocar los tokens, reimaginar los sistemas, apagar los segmentos de red y pausar los canales de CI/CD. Incluso si se evita el ransomware, la contención detiene las funciones que generan ingresos.

Daño a la reputación

Las organizaciones se enfrentan a un colapso de su credibilidad a raíz de los titulares sobre infracciones y filtraciones de información de clientes. Las partes interesadas suelen cuestionar no sólo el fallo técnico, sino también la postura ética de la respuesta de la empresa.

La pérdida de confianza se materializa rápidamente. Las empresas públicas experimentan caídas de las cotizaciones bursátiles tras su divulgación, con un rendimiento inferior a largo plazo en sectores como la sanidad y las finanzas. En los mercados privados, los inversores pueden retrasar las rondas o rebajar las valoraciones si los controles de seguridad parecen insuficientes.

La pérdida de confianza del mercado se extiende a terceros. El alcance del impacto no puede medirse en dólares cuando se degrada la confianza.

Requisitos globales de notificación de violaciones

Plazos del GDPR

En virtud del Reglamento General de Protección de Datos (RGPD), las organizaciones deben notificar a su autoridad de control en un plazo de 72 horas tras descubrir una violación que afecte a datos personales de residentes en la UE. El incumplimiento de este plazo, aunque sea involuntario, expone a las empresas a multas de hasta el 4 % de la facturación anual global.

El Reglamento también obliga a notificar sin demora a las personas afectadas si la violación crea un alto riesgo para sus derechos y libertades, lo que incluye el robo de credenciales, la elaboración de perfiles de comportamiento o cualquier dato que pueda alimentar una mayor explotación. La mayoría de las organizaciones se retrasan porque no tienen claro si el incidente cumple el umbral de "alto riesgo". Los reguladores han mostrado poca tolerancia a la ambigüedad cuando se trata de datos de consumidores.

Mandatos CIRCIA

En Estados Unidos, la Ley de Notificación de Incidentes Cibernéticos en Infraestructuras Críticas (CIRCIA) será plenamente aplicable en 2026, pero ya se aplican requisitos básicos. Las entidades cubiertas deben notificar los incidentes cibernéticos importantes a la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) en un plazo de 72 horas y notificar los pagos por ransomware en un plazo de 24 horas.

CIRCIA se aplica en 16 sectores de infraestructuras críticas, como la energía, las finanzas, el transporte y la salud pública. Los informes deben incluir:

- Alcance del incidente

- Vulnerabilidades explotadas

- Tipos de activos afectados

- Medidas paliativas adoptadas

Normas sectoriales

Orientaciones sobre resistencia financiera

En los servicios financieros, los reguladores enmarcan ahora la ciberseguridad en el riesgo sistémico. EE. UU. La Oficina del Interventor de la Moneda (OCC), el Comité de Basilea y la Autoridad Bancaria Europea han introducido orientaciones que exigen que los consejos de administración se hagan cargo de la supervisión de la seguridad, lo que implica el mantenimiento de manuales de recuperación y la demostración de la continuidad de las funciones críticas.

La Ley de Resiliencia Operativa Digital (DORA), en vigor en toda la UE a partir de enero de 2025, codifica estas expectativas. El DORA exige la clasificación de los incidentes y la notificación obligatoria en las horas siguientes a su detección. Además, requiere pruebas continuas de resistencia operativa, incluida la redistribución de proveedores externos. El incumplimiento expone a las empresas a sanciones de supervisión y al escrutinio del mercado.

Sanidad Aplicación de la HIPAA

En Estados Unidos, la Ley de Portabilidad y Responsabilidad de los Seguros Sanitarios (HIPAA ) sigue siendo el marco normativo dominante para proteger la información sanitaria. La Oficina de Derechos Civiles (OCR) exige la notificación a los afectados en un plazo de 60 días a partir del descubrimiento de la infracción y espera que las entidades cubiertas mantengan registros de auditoría, controles de acceso y normas de cifrado acordes con las directrices del NIST.

Lo que está en juego va más allá de las multas. En virtud de la Ley de Tecnología de la Información Sanitaria para la Salud Económica y Clínica (HITECH), las organizaciones pueden enfrentarse a demandas civiles, investigaciones de varios organismos y supervisión del cumplimiento a largo plazo, lo que a menudo implica acelerar el gasto de capital para modernizar los controles de ciberseguridad.

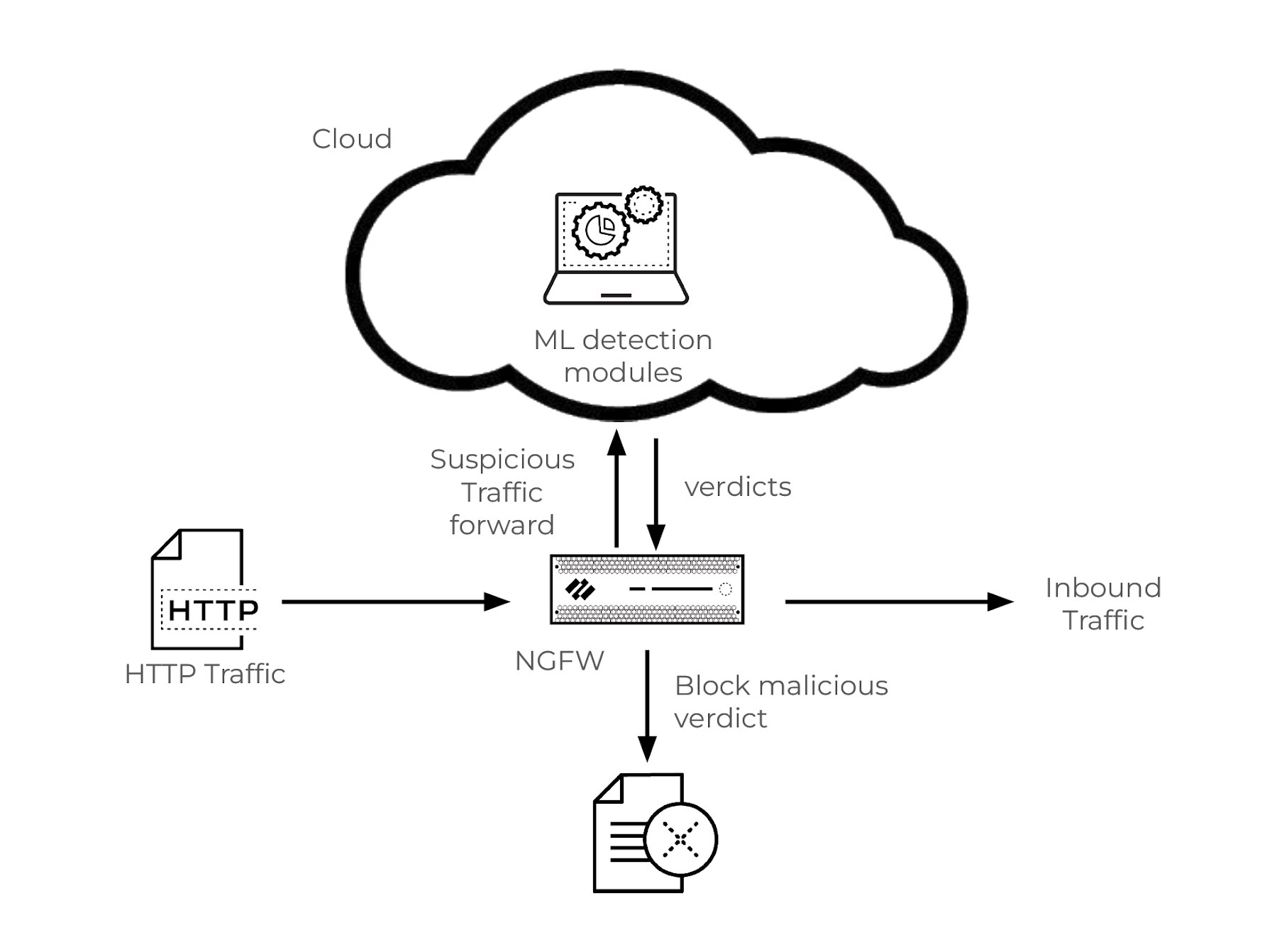

Detección, respuesta e inteligencia

La prevención del impacto empieza por la preparación, con la capacidad de detectar anomalías, investigar señales en todos los entornos e interrumpir la actividad maliciosa antes de que consiga su propósito.

Búsqueda de amenazas basada en hipótesis

Una caza eficaz modela el comportamiento del atacante en función de la telemetría de la empresa y busca pruebas de actividad que, de otro modo, no activarían la detección automática. Una hipótesis podría afirmar que una cuenta de servicio comprometida está siendo reutilizada para el movimiento lateral utilizando herramientas de gestión remota. Los cazadores prueban esta teoría a través de los registros de autenticación, las transcripciones de PowerShell y el comportamiento de los activos a lo largo del tiempo. Las detecciones creadas a partir de búsquedas validadas se integran en los flujos de trabajo de los SOC.

Indicador Pivotante

Pivotar a partir de indicadores conocidos acelera el descubrimiento de compromisos relacionados. Los cazadores de amenazas ingieren los IoC y los correlacionan a través de la telemetría de endpoints, redes y nubes. Un único hash vinculado a un cargador puede exponer múltiples hosts infectados o una infraestructura C2 compartida.

Los atacantes suelen reutilizar tácticas en distintas campañas. El pivoteo descubre huellas operativas comunes y revela el alcance más allá del compromiso inicial. Cuando se combina con fuentes de enriquecimiento como VirusTotal, PassiveTotal o GreyNoise, el pivoteo puede aislar el comportamiento del adversario antes de que se sienta el impacto.

Preparación para la respuesta ante incidentes

Desarrollo del libro de jugadas

Los manuales de IR definen cómo responden las organizaciones bajo presión. Ya se trate de un ataque a las credenciales o del abuso de la cadena de suministro, un vector de ataque requiere una secuencia adaptada de detección y validación, pasos de contención, activadores de escalada y flujos de trabajo de recuperación. Los libros de jugadas evitan que los equipos pierdan tiempo improvisando.

Los libros de jugadas eficaces incluyen:

- Sistemas de registro

- Asignación de funciones

- Aspectos jurídicos y reglamentarios

- Criterios para activar las comunicaciones externas

Las secuencias de comandos rígidas fallan en intrusiones reales, por lo que los libros de jugadas se prueban, se controlan mediante versiones y se vinculan a fuentes de telemetría reales. La respuesta debe tener en cuenta las variaciones en el comportamiento de los atacantes, las dependencias internas y la realidad de los entornos degradados.

Canales de comunicación de crisis

Las comunicaciones de crisis requieren canales internos y externos predefinidos, portavoces ejecutivos, una cadencia de revisión legal y mensajes claros. Los ejecutivos deben coordinarse con los departamentos jurídico, de operaciones y de relaciones públicas, ya que las declaraciones erróneas pueden infringir las normas de divulgación de la SEC o desencadenar una investigación reglamentaria. Las comunicaciones deben reflejar el estado forense actual, reconociendo lo que está confirmado, lo que se está revisando y cuándo habrá actualizaciones.

Inteligencia sobre ciberamenazas

Inteligencia de amenazas de alta fidelidad agregada a partir de telemetría interna, fuentes comerciales, ISAC y canales de código abierto. La inteligencia debe incluir detalles contextuales (es decir, uso de la infraestructura, TTP, lógica de los objetivos, confianza en la atribución). Las fuentes que proporcionan IP sin contexto degradan la señal y abruman a los SOC con falsos positivos.

Los programas eficaces distinguen entre tres tipos de inteligencia:

- La inteligencia estratégica informa la planificación de la defensa a largo plazo.

- La inteligencia táctica impulsa la ingeniería de detección inmediata.

- La inteligencia operativa relaciona las intrusiones con las campañas, los solapamientos de infraestructuras o las actividades de los actores de la amenaza.

Los centros de fusión alinean la inteligencia con la detección, la investigación y la respuesta. Sin una integración entre dominios de telemetría de endpoints, nube, red, identidad y terceros, las organizaciones pierden correlaciones.

Los equipos maduros enriquecen la telemetría en la ingesta, etiquetando sesiones, artefactos o flujos con puntuaciones de riesgo y etiquetas contextuales. Los analistas pivotan a través de las capas, pasando de las consultas DNS al comportamiento de identidades y a los registros de administración de SaaS sin perder tiempo.

Tendencias emergentes en ciberataques

Las superficies de ataque cambian más rápido de lo que la mayoría de las organizaciones pueden actualizar sus libros de jugadas. Las estrategias defensivas diseñadas para el riesgo del estado actual suelen fracasar ante la velocidad del estado futuro. El panorama de las amenazas incluye ahora adversarios que escalan con la computación, se adaptan mediante modelos y explotan las transiciones estructurales antes de que los defensores terminen de leer la norma.

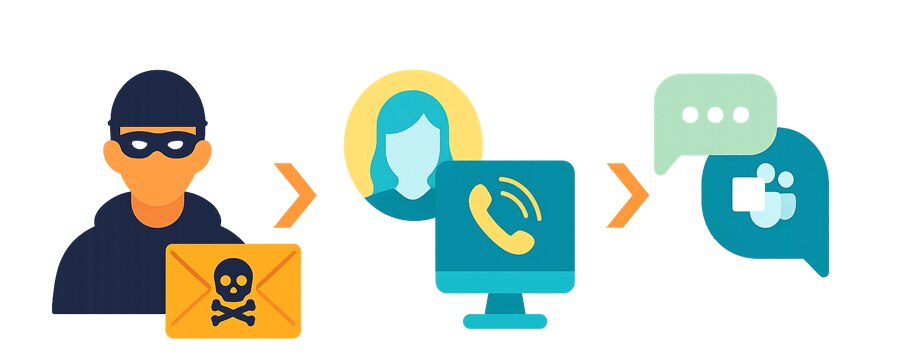

Bots automatizados de ingeniería social

Los adversarios ahora implementan agentes de IA que ingieren OSINT y se adaptan a las respuestas en tiempo real. Estos bots, que no hay que subestimar, generan señuelos de phishing a medida y se hacen pasar por ejecutivos en contextos multilingües, automatizando el desarrollo de pretextos a partir de comunicaciones raspadas. Es más, mejoran la lógica de selección con cada intento fallido.

Algunos bots operan a través de canales. Un solo agente puede enviar un correo electrónico de phishing, seguir con una llamada de voz falsa y pivotar en mensajes de Slack o Teams utilizando cookies de sesión recolectadas. Los ciberdelincuentes utilizan modelos de lenguaje grande (LLM) con mensajes específicos para cada función con el fin de manipular los flujos de asistencia al cliente y restablecimiento de contraseñas.

Malware de generación de código

El desarrollo de malware asistido por IA ha pasado de ser teórico a operativo. Los atacantes ajustan los modelos para generar cargas útiles ofuscadas que evadan la detección estática y heurística. Alimentan los LLM con reglas de detección e iteran hasta que el código generado evita los aciertos de YARA o las firmas EDR.

Las herramientas de generación de código también ayudan a crear droppers polimórficos, scripts cargadores y exploits específicos de dominio que se centran en casos límite de plataformas en la nube o SDK mal utilizados. Combinada con el fuzzing automatizado, la IA acelera el descubrimiento y la militarización a escala, rompiendo los actuales modelos de parcheo.

Artículo relacionado: Ahora me ve, ahora no me ve: uso de LLM para ocultar JavaScript malicioso

Gusanos autónomos

Los gusanos autónomos y con capacidad de autoaprendizaje, que ya no están sujetos a una lógica preprogramada, ahora pueden observar y adaptarse a las variables del entorno, llegando incluso a seleccionar módulos de carga útil basándose en la configuración del sistema, la estructura del dominio o la información de telemetría. Pueden, por ejemplo, cambiar de la recolección de credenciales al comportamiento de limpiaparabrisas a mitad de la operación, dependiendo de la probabilidad de detección. Y al puntuar continuamente los resultados, evolucionan con cada nodo comprometido.

Escenarios de impacto a escala de la nube

Los gusanos autónomos nativos de la nube aprovechan los planos de control compartidos, los privilegios laterales en las funciones de IAM y las cuentas de servicio con permisos excesivos para propagarse entre los inquilinos y las geografías. Un único microservicio vulnerable, una vez explotado, permite la implementación de propagadores sin agentes que se replican a través de API de orquestación, tokens de CI/CD mal configurados o secretos expuestos de infraestructura como código.

En entornos de varias nubes, estos gusanos utilizan SDK estándar para enumerar recursos, escalar dentro de jerarquías de identidad y destruir herramientas de observabilidad antes de la ejecución de la carga útil. El impacto se multiplica, afectando a la telemetría, la redundancia y los flujos de trabajo de recuperación.

Conclusión: La próxima generación de amenazas no se basará en la fuerza bruta. Se basarán en el conocimiento del contexto, la lógica adaptativa y la velocidad de inferencia por encima de la velocidad de ejecución del código. La ciberdefensa debe evolucionar. La anticipación, la instrumentación y el refuerzo de la arquitectura definen el camino a seguir.

Pruebas y validación

Ningún control funciona como está diseñado a menos que se pruebe en condiciones reales. Los ejercicios de simulación, red-teaming y validación sacan a la luz los supuestos. La madurez proviene de la disposición validada bajo presión.

Operaciones del Equipo Rojo

Compromisos basados en objetivos

Los ejercicios de equipo rojo simulan adversarios del mundo real con objetivos, plazos y limitaciones operativas definidos. A diferencia de las pruebas de infiltración genéricas, los equipos rojos persiguen objetivos de misión utilizando tácticas alineadas con actores de amenazas conocidos.

Los equipos rojos suelen empezar con información mínima. Realizan reconocimientos, evaden la detección, pivotan a través de dominios y explotan configuraciones erróneas reales. Su éxito o fracaso valida las eficacias clave, entre ellas:

- Telemetría de endpoint

- Umbrales de alertas

- Flujos de trabajo de los analistas

- Vías de escalado de incidentes

Colaboración del equipo púrpura

El equipo púrpura combina ataque y defensa en tiempo real. Los equipos rojos y azules trabajan codo con codo para ejecutar técnicas específicas, validar la cobertura de detección y ajustar los procesos de respuesta, lo que acelera los bucles de retroalimentación entre operadores y defensores.

En lugar de puntuar el éxito en función de los resultados de las infracciones, los equipos púrpuras miden la calidad de la telemetría, la relación señal-ruido y el tiempo de respuesta del SOC. Cada acción emprendida por el equipo rojo se convierte en una oportunidad de aprendizaje para que el equipo azul cree o perfeccione una regla de detección, un manual de respuesta o una ruta de escalada.

Cuando se ejecuta correctamente, el trabajo en equipo púrpura desarrolla la memoria muscular, refuerza los supuestos de los modelos de amenazas y mejora la alineación de los adversarios en la ingeniería de detección, el SOC y la inteligencia sobre ciberamenazas.

Simulación de adversario

Planes de emulación ATT&CK

Las simulaciones basadas en las técnicas ATT&CK de MITRE permiten a las organizaciones probar la cobertura de control versus un modelo de comportamiento conocido. En lugar de lanzar cadenas letales completas, las herramientas de simulación ejecutan técnicas discretas (por ejemplo, volcado de credenciales, manipulación del registro, transferencias remotas de archivos) y miden si activan la telemetría, las alertas o la respuesta automatizada.

Además de detectar reglas, las simulaciones comprueban la integridad de los conductos de registro y los umbrales de alerta. La correspondencia de los resultados de las pruebas con las matrices ATT&CK ayuda a los responsables de seguridad a comprender qué tácticas están cubiertas y dónde persisten las lagunas defensivas.

Plataformas de intrusión y ataque

Las plataformas automatizadas de simulación de brechas y ataques (BAS) ofrecen pruebas continuas mediante la ejecución de rutas de ataque predefinidas en entornos de producción o de ensayo. Herramientas como SafeBreach, AttackIQ y Cymulate ejecutan cargas útiles en las capas de red, endpoint y nube para validar la preparación de la defensa.

Las plataformas BAS simulan sucesos como el robo de credenciales y la filtración de datos con restricciones realistas. A diferencia de las pruebas puntuales, permiten una validación recurrente, junto con pruebas de regresión tras los cambios de control y una evaluación comparativa coherente en todos los equipos.

Métricas y mejora continua

¿Sabe dónde funcionan sus defensas, dónde fallan y dónde atacarán los atacantes a continuación? Aquí es donde los KPI se convierten en inteligencia. Las organizaciones maduras tratan las métricas como una palanca operativa.

Indicadores clave de riesgo

Frecuencia de ataques

La frecuencia de los ataques mide la frecuencia con la que las amenazas atacan su entorno. La frecuencia incluye escaneos observados, relleno de credenciales, intentos de phishing, sondeo de API e intentos de exploits contra activos expuestos. Su seguimiento a lo largo del tiempo muestra patrones.

La alta frecuencia de selección de objetivos no siempre implica un riesgo de compromiso, pero es una señal de atracción. Los picos pueden indicar la inclusión en volcados de filtraciones, la reutilización de credenciales filtradas o la presencia en bucles de automatización de atacantes. La escasa visibilidad en este caso suele deberse a zonas ciegas en la telemetría de borde o a registros fragmentados en entornos de nube.

Tiempo medio de compromiso

El tiempo medio de compromiso (MTTC) registra la duración media entre el acceso inicial y la escalada de privilegios o el movimiento lateral del atacante. No sólo revela retrasos en la detección, sino también puntos débiles de la arquitectura, como la reutilización de tokens o las cuentas con privilegios excesivos.

Para medir el MTTC es necesario reproducir la actividad del equipo rojo y los plazos posteriores al incidente. Las organizaciones con un MTTC bajo suelen confiar en alertas basadas en firmas sin correlacionar señales de identidad o comportamiento. Aumentar el MTTC en minutos puede reducir el éxito de la carga útil del atacante en horas o incluso en su totalidad.

Modelos de madurez de los programas

Etapas de progresión de las capacidades

Los modelos de madurez evalúan la evolución de su programa en las fases de detección, prevención, respuesta y recuperación. Pasan de reactivas a proactivas, de manuales a automatizadas y de aisladas a orquestadas. El Marco de ciberseguridad del NIST, al igual que el Modelo de capacidades de ciberseguridad (C2M2) del MITRE y los Grupos de implementación de controles CIS, ofrece puntos de referencia escalonados.

La progresión se mide por la profundidad de la cobertura, así como por la velocidad operativa y la integridad de la señal. Una organización puede tener herramientas de primera clase y seguir siendo de baja madurez si las alertas carecen de contexto o los libros de jugadas permanecen sin usar.

Las carencias de capacidad suelen concentrarse en la visibilidad de los movimientos laterales, la aplicación de funciones en la nube, la supervisión de SaaS y la lógica de respuesta automatizada. La madurez aumenta cuando los equipos cierran las brechas de forma medible a través de la validación.

Evaluación comparativa

La evaluación comparativa entre homólogos sitúa su rendimiento en el contexto de organizaciones similares agrupadas por sector, tamaño, geografía o perfil de amenaza. Sirve de base para las inversiones estratégicas al mostrar en qué aspectos se está a la cabeza, a la zaga o en consonancia con las normas.

La evaluación comparativa debe tener en cuenta la complejidad de la superficie de ataque. (Una empresa fintech con 300 microservicios, 5000 roles IAM y 12 integraciones de terceros no se compara de forma idéntica con un proveedor regional de asistencia sanitaria). Las comparaciones eficaces normalizan las métricas.

Los responsables de seguridad utilizan la evaluación comparativa para justificar cambios en los programas, como la reasignación de la inversión de la detección de endpoints al control de identidades o la aceleración de los ciclos de validación del equipo púrpura. Sin un punto de referencia, la mejora es subjetiva.